※ 本記事は、Misha Kasvinによる”Announcing OCI Site-to-Site VPN over FastConnect“を翻訳したものです。

2023年9月19日

本日、すべての商用リージョンで、FastConnectプライベート・ピアリングを介したOracle Cloud Infrastructure (OCI) サイト間VPNの一般提供を発表します。

以前、FastConnect Direct 10Gおよび100G接続に対するMACsecサポートを発表しました。ここでは、FastConnectパートナまたはFastConnect直接プライベート・ピアリング仮想回線を介してOCIサイト間VPN管理サービスに対してIPsec VPNトンネルを確立する機能を提供することで、お客様がFastConnectトラフィックを保護するために使用できる暗号化オプションを展開しています。

FastConnectを介したサイト間VPNとは?

サイト間IPsec VPNは、オンプレミス環境とOCI間のトラフィックを保護および保護するために頻繁に使用されます。OCI サイト間VPNサービスは、回復性が高く冗長なIPsec VPN管理サービスを提供します。これにより、プライベート・トラフィックをOCIに送信する前に暗号化できます。

従来、暗号化されたIPsecトラフィックは、顧客構内機器(CPE)とOCIサイト間VPNパブリックIPエンドポイントの間でインターネットを介してルーティングされます。OCIは、サイト間VPNエンドポイントを、FastConnectプライベート・ピアリング仮想回線で到達可能な顧客定義の重複しないIPアドレスにできるようにすることで、この機能を拡張するようになりました。このVPNエンドポイントは、仮想回線がアタッチされている動的ルーティング・ゲートウェイ(DRG)を介してアクセスできるため、既存の拡張DRG機能を使用して、東西トラフィック・フローのルーティング・ポリシーをフルに制御できます。拡張DRGで使用可能な機能の詳細は、お知らせのブログを参照してください。

FastConnectを介したサイト間VPNの利点

FastConnectを介したサイト間VPNの追加機能には、次の機能および利点があります。:

- FastConnectとIPsecの利点の組合せ: FastConnectを介したサイト間VPNでは、業界標準のIPsecを使用してトラフィックを暗号化しながら、FastConnectによって提供される専用接続の利点を活用できます。FastConnectは、一貫性のある予測可能なネットワーク・パフォーマンスを備えた専用のプライベートな高帯域幅回線を提供し、サイト間VPNはトラフィックのデータの機密性、整合性および認証を提供します。この2つを単一のソリューションに組み合せることで、クラウド内の依存アプリケーション間の高パフォーマンス接続を維持し、再設計する必要がなくなります。

- FastConnectパートナ仮想回線: FastConnectパートナは、オンデマンド・プロビジョニングとともに、最適なパフォーマンスおよび接続コストの削減を提供します。FastConnectを超えるサイト間VPNでは、FastConnectパートナの使用を好む顧客は、レイヤー2とレイヤー3の両方のパートナ仮想回線に対してOCIネイティブ暗号化ソリューションを用意しました。

- 柔軟性: 既存または新規のFastConnectプライベート・ピアリング仮想回線に対してIPsec暗号化を有効にします。同じ仮想回線上で1つ以上のトンネルを構成し、拡張されたDRGによって提供されるきめ細かなルーティング・ポリシー制御を利用して、これらのトンネルでのトラフィックのルーティング方法や、同じ仮想回線で暗号化されていない方法を制御します。

- OCI管理サービス: FastConnectを介したサイト間VPNのリリース前に、FastConnectを介したIPsec暗号化が必要な場合は、次の目的でサードパーティ・ネットワーク仮想アプライアンスを管理する必要がありました。仮想クラウド・ネットワーク(VCN)でIPsec VPNトンネルを終了するか、FastConnectパブリック・ピアリングを使用して2つのサービスを手動で組み合せ、OCIサイト間VPNパブリックIPエンドポイントに到達します。現在は、Oracle Cloudコンソール、API、CLIおよびTerraformを介した簡単なプロビジョニングによって、FastConnectを介したサイト間VPN管理サービスのすべての利点を享受できます。

- コンプライアンス: OCIトラフィックを暗号化して、FIPS、HIPAA、PCIなどの規制コンプライアンス目標に対応できます。トンネル・プロビジョニングに柔軟性がある内部ベスト・プラクティス構成標準に準拠しているため、トラフィックのネットワーク・セグメンテーションを行って攻撃対象領域を減らすことができます。

FastConnectを介したサイト間VPNがトラフィックを保護する方法

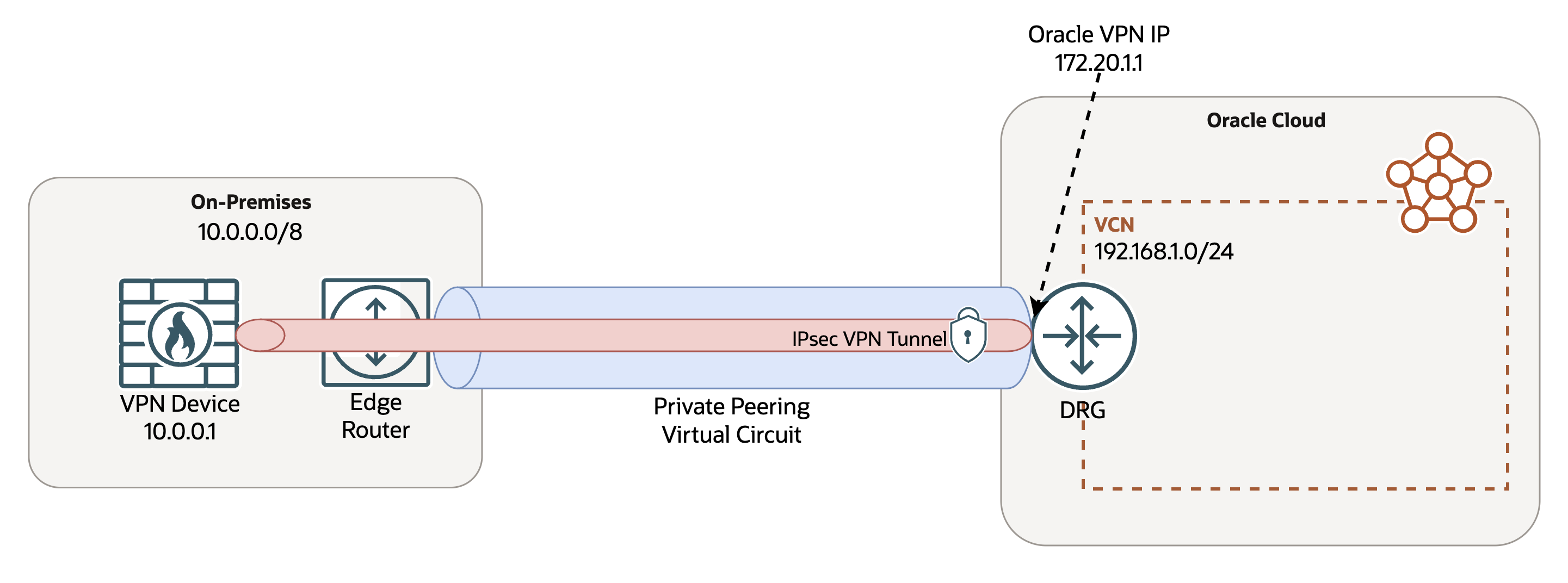

図1.暗号化されていない暗号化されたトラフィックを同じFastConnectプライベート・ピアリング仮想回線に送信します。

暗号化されていない暗号化トラフィックとIPsec暗号化トラフィックを、同じFastConnectプライベート・ピアリング仮想回線に送信します。オンプレミス環境からのルート通知を含むDRGルート表を使用して、トラフィックが暗号化されていない仮想回線上で直接送信されるか、同じ仮想回線でトラフィックを送信する前に暗号化のためにVPNトンネル・アタッチメントにルーティングされるかを制御します。図1は、非本番トラフィックがOCIから暗号化されていないオンプレミス環境に送信され、本番トラフィックが最初にIPsecで暗号化されてから、OCIからオンプレミス環境にFastConnectによって送信される例を示しています。

DRGのきめ細かなルーティング制御により、オンプレミス宛てのすべてのトラフィックが、仮想回線に関連付けられているVPNトンネルを経由するように強制することで、暗号化されていないトラフィックが送信されないことを保証することもできます。DRGルート表を分離用に手動で構成するか、個々の仮想回線で単純なトグルを有効にして、暗号化されていないトラフィックが送信されないようにできます。

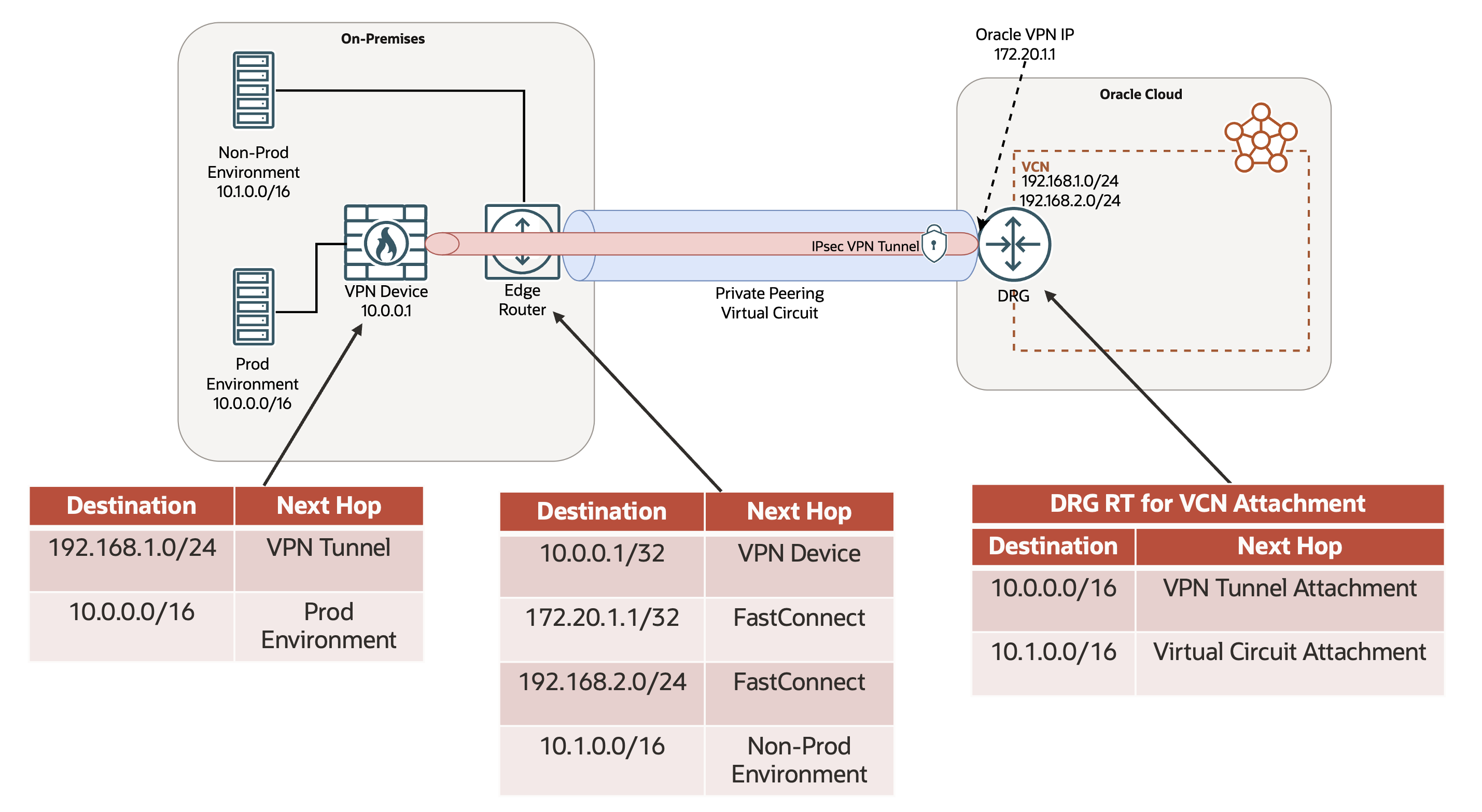

図2.同じFastConnect仮想回線に関連付けられている複数のトンネル間でECMPを使用します。

同じFastConnectプライベート・ピアリング仮想回線で複数のトンネルを構成します。均等コスト・マルチパス(ECMP)を有効にして、複数のパラレルVPNトンネル間でアクティブ/アクティブのフローベースのロード・バランシングを実行し、暗号化されたトラフィックの全体的な帯域幅をさらに高めます。OCIは、最大8つの冗長VPNトンネル全体でECMPをサポートしています。基礎となる仮想回線のプロビジョニングされた帯域幅に応じて、VPNトンネルの数を増やし、図2に示すように、1つの仮想回線の暗号化トラフィックの使用可能な帯域幅を拡大できます。あるいは、冗長仮想回線に関連付けられているVPNトンネル全体でECMPを実行します。

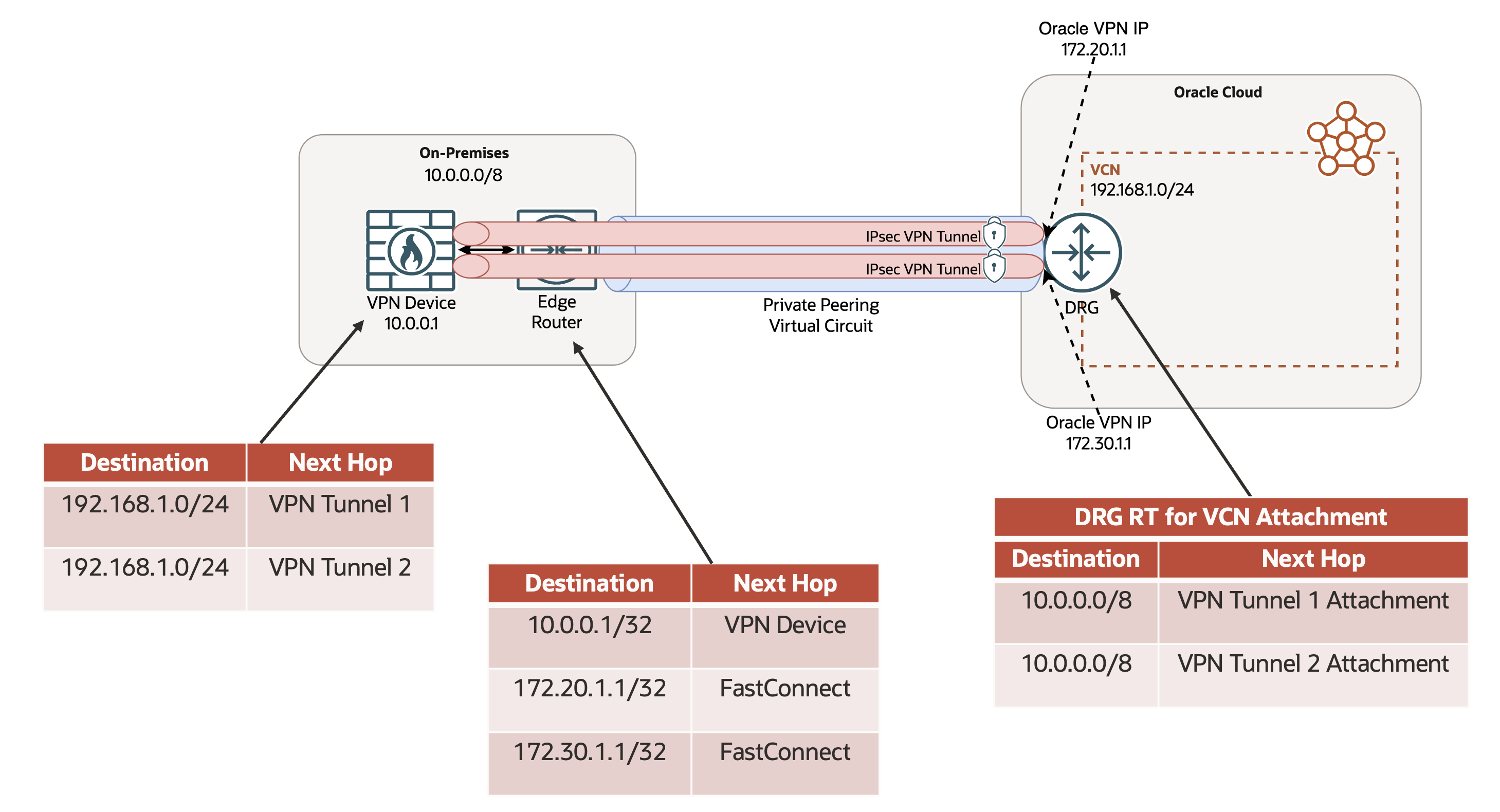

図3.サイト間IPsec VPNトンネルを複数持つ冗長性を実現します。

オンプレミス環境とOCIの間の冗長性を冗長FastConnect仮想回線ですでに有効化している場合でも、新しい冗長接続をプロビジョニングしている場合でも、これらの同じ仮想回線で有効になっているIPsec VPNトンネル全体で冗長性を実現できます。冗長仮想回線に関連付けられているサイト間VPNトンネル間で、アクティブ- アクティブまたはアクティブ- パッシブ冗長性を実現するために、オンプレミス環境およびOCIルーティングを構成します。Oracleでは、管理が容易になり、ルーティング・ポリシーを制御しやすくするために、ボーダー・ゲートウェイ・プロトコル(BGP)を含むルートベースのVPNを使用することをお薦めします。ローカル・プリファレンスまたは同様のBGP属性を使用して、トラフィックをOCIに送信するときに使用するトンネル、およびOCIがリターン方向でトラフィックを送信するために使用するトンネルに影響を与えるAS Path先頭を制御します。OCI環境とオンプレミス環境の間のルート選択に影響を与える方法の詳細は、オンプレミス・ネットワークへの接続のルーティング詳細を参照してください。

DRGループバック・アタッチメントの概要

DRGは、SCN、リモート・ピアリング接続(RPC)、サイト間IPsec VPNトンネルおよびFastConnect仮想回線にアタッチできるOCIの仮想ルーターを表します。DRGルート表およびルート・ディストリビューションは、アタッチメント間でトラフィックをルーティングするルーティング・ポリシーを定義します。これらの添付を介してルートを動的にインポートおよびエクスポートできます。たとえば、VCNアタッチメントはVCNサブネットまたはVCN CIDRをエクスポートし、VPNトンネルおよび仮想回線のアタッチメント・エクスポート・ルートはオンプレミスからアドバタイズされます。

FastConnectを介したサイト間VPNでは、ループバック・アタッチメントと呼ばれる新しいDRGアタッチメントも導入されています。FastConnectを介したサイト間VPNのコンテキストでは、ループバック・アタッチメントはサイト間VPNサービスのVPNエンドポイントを論理的に表し、常に特定のVPNトンネル・アタッチメントとペアリングされます。ループバック・アタッチメントは読取り専用で、一意のDRGルート表およびインポート・ディストリビューションを使用しますが、これはシステムで完全に管理されます。FastConnectプロビジョニング・プロセスを介したサイト間VPN中に構成された顧客の意図に基づいて、ループバック・アタッチメントは、オンプレミスのBGPルート通知を表す関連付けられた仮想回線から学習されたルートをインポートし、同じ仮想回線のBGPセッションを介したホスト・ルートとして、VPNエンドポイントIPをオンプレミスにアドバタイズできます。

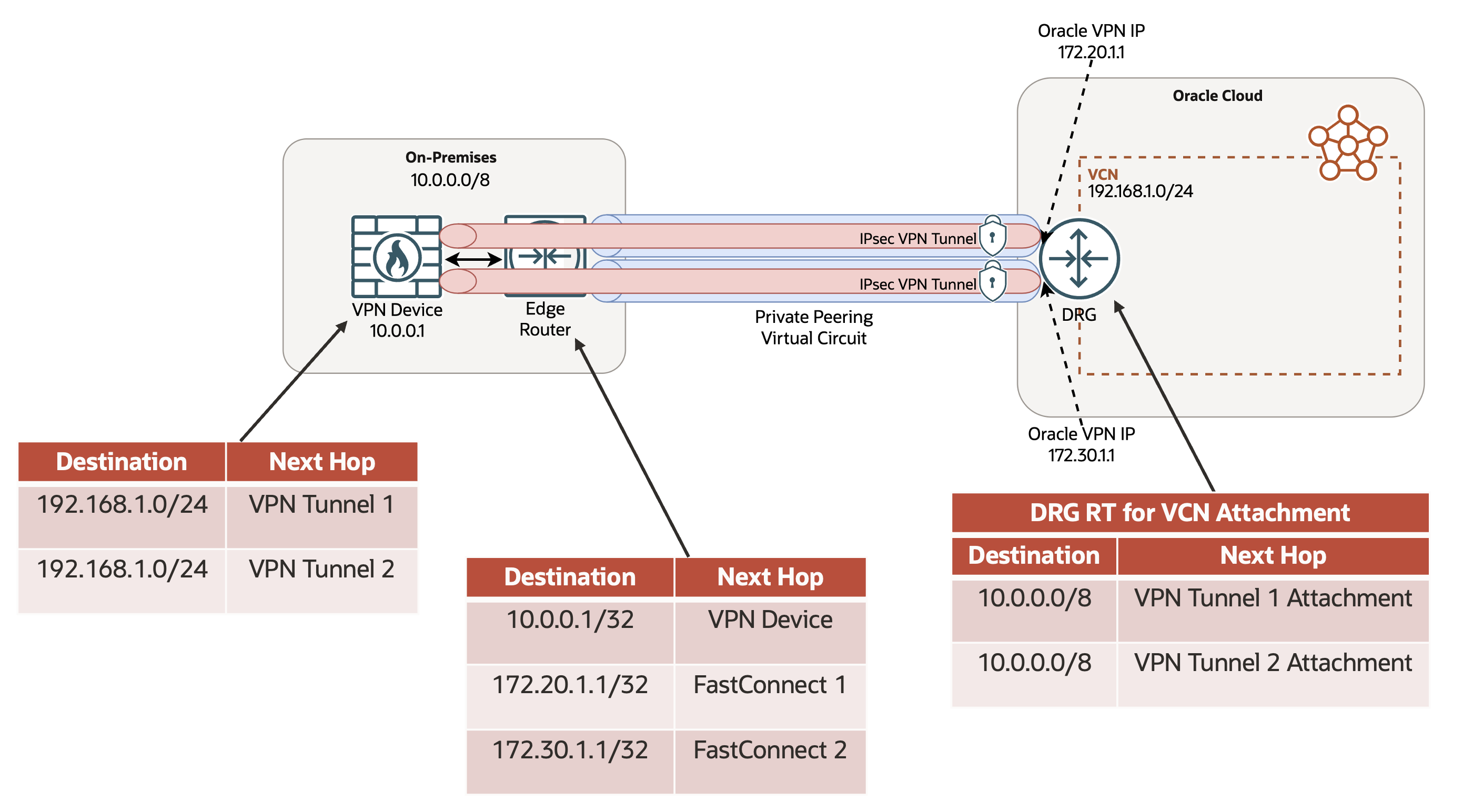

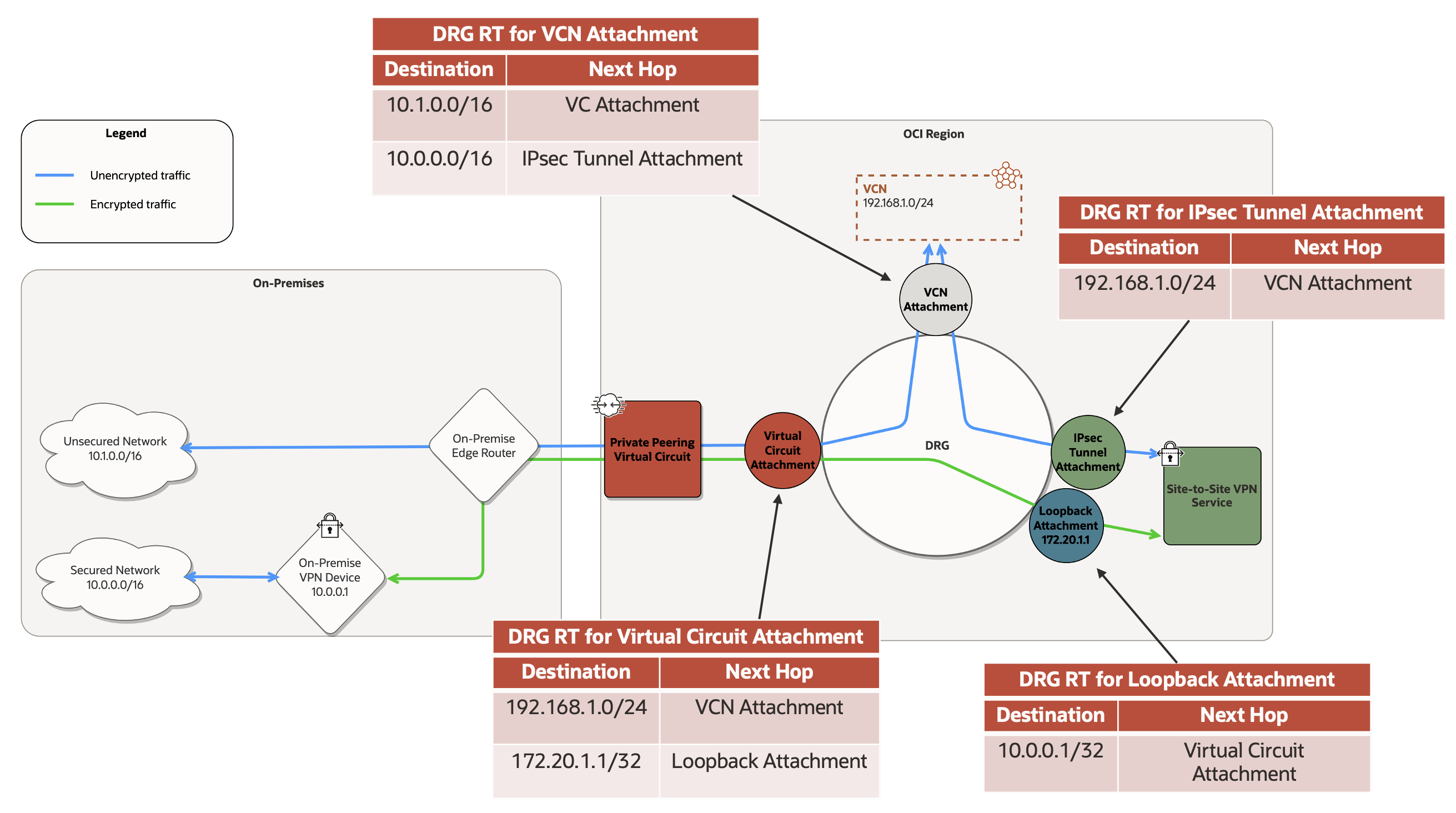

図4.FastConnectを介したサイト間VPNのDRGループバック・アタッチメント・アーキテクチャ。

図4は、同じ仮想回線を介した暗号化トラフィックと暗号化されていないトラフィックの両方のトラフィック・フローを示しています。理解する必要がある主な概念は、IPsec暗号化トラフィックが仮想回線アタッチメントを介してDRGに到着すると、常にループバック・アタッチメントにルーティングされることです。暗号化されたIPsecパケットは、復号化のためにループバック・アタッチメントを介してサイト間VPNサービスに転送されます。復号化されると、トラフィックは、関連付けられたIPsec VPNトンネル・アタッチメントを介して同じDRGにループバックします。このアタッチメントでは、VPNトンネル・アタッチメントに関連付けられたDRGルート表に基づいて別のルート・ルックアップが発生してから、トラフィックをその宛先(この場合はVCN内のリソース)に送信します。

逆方向では、VCNアタッチメントからの暗号化されていないトラフィックは、インターネット上の従来のサイト間IPsec VPNと異なり、暗号化のためにVPNトンネル・アタッチメントにルーティングされます。そこから、トラフィックは、サイト間VPNサービスによって暗号化されてから、関連付けられたループバック・アタッチメントを介して同じDRGにループバックされます。このアタッチメントでは、暗号化されたトラフィックを適切な仮想回線アタッチメントにルーティングする前に別のルート・ルックアップが発生し、最終的にはオンプレミスにルーティングされます。あるいは、暗号化されていないトラフィックをVCNアタッチメントから仮想回線アタッチメントに直接ルーティングして、FastConnectをそのまま送信することも、その逆も可能です。

もっと知りたいですか?

FastConnectプライベート・ピアリングを介したサイト間VPNに関心を持っていただき、ありがとうございます。FastConnectを介したサイト間VPNは、新規および既存のすべてのプライベート・ピアリング仮想回線で使用可能です。任意の仮想回線帯域幅設定で、FastConnect PartnerとDirectの両方がサポートされています。この新機能および新しいDRGループバック・アタッチメントの詳細は、FastConnectセキュリティおよびサイト間VPNの設定を参照してください。

強化されたDRG機能についてさらに学習するには、DRGのドキュメントを参照してください。

この機能の詳細については、製品に関するフィードバックをお寄せください。