※本記事は、David B. Crossによる”Employing Defense-in-Depth Security Strategy using WAF for Fusion“を翻訳したものです。

この投稿には、Oracle SaaS クラウド・セキュリティ (SCS) 組織のテクニカル製品管理の Praveen Kollaikal と Miranda Jiménez にゲスト執筆者として寄稿していただきました。

デジタル時代の企業にとって、クラウド上でビジネスを運営することはごく自然なことです。企業がプライベートまたはパブリックなアプリケーションへの依存を強めるにつれて、攻撃手法はますます多様化し洗練されてきています。

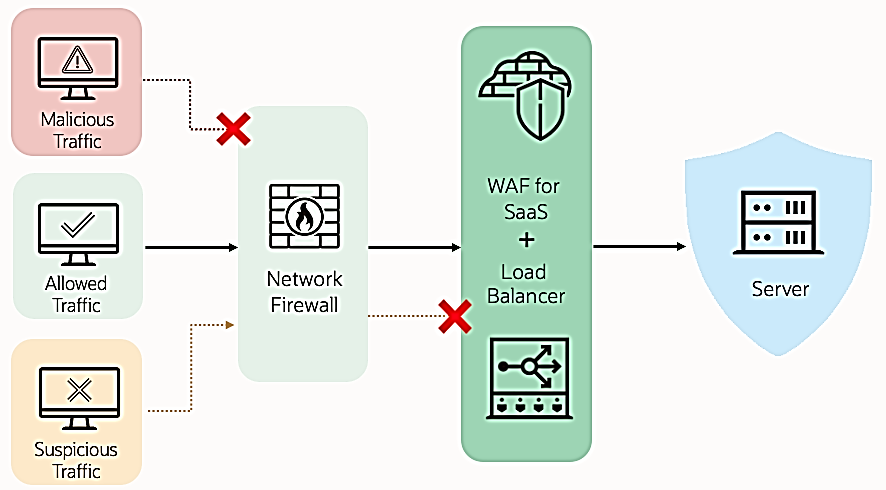

Fusion の Web アプリケーション・ファイアウォール (WAF) は、レイヤー 7 セキュリティをさらに強化し、パブリックおよびプライベート向けの Fusionベースのアプリケーションの両方を受信トラフィックから保護し、関連するリスクを軽減します。 Fusion セキュリティの一部として WAF を組み込むことで、オラクルは、さまざまなセキュリティ制御がすでに導入されている既存の多層防御アーキテクチャを、さらに拡張しているのです。

WAF for Fusionとは?

WAF for Fusion は、オラクルを管理主体とする、エンタープライズ・クラウドをベースとした第 2 世代のセキュリティ・ソリューションであり、追加のセキュリティ制御として、標的とされた攻撃に対抗してAlways-on(常時稼働)でレイヤー 7 保護を提供します。具体的に言うとWAF for Fusionは、悪意のある HTTP および HTTPS トラフィック・ソースを監視・検出して、Fusionのアプリケーション、ワークロード、および重要なデータを DDoS攻撃だけでなく、トップ 10 に入る OWASPのリスクやその他のWebアプリケーションの脅威から保護するのに役立ちます。

WAF は、Fusionのアプリケーションのフロントで稼働しているOracle Cloud Infrastructure (OCI)のロード・バランサのインスタンス内に埋め込まれ、デプロイされています。たとえば、アプリケーションの性質上、社外からのアクセスを前提とするがゆえに、悪意のある攻撃者がDDoS攻撃を実行したり、他のクラスの脆弱性を悪用したりする可能性があるサプライヤ用のポータルといったアプリケーションの場合でも、そのフロントに配置されるのです。 WAF for Fusion は、すべてのトラフィック・リクエストを検査し、異常を検出して Out of the Box (OOTB) のレイヤー 7 ポリシーを適用します。このポリシーは、受信トラフィックの属性を精査して攻撃が試行されているかどうかを判断し、ログのエントリを Oracle SIEM に送信します。

WAF for Fusion内のレイヤー 7 ポリシーは、アクセス制御、OWASPコア・ルール・セット保護機能、レート制限をサポートする一連のルールで構成されている上、Fusionのアプリケーションの可用性、パフォーマンス、およびスケーラビリティ要件も考慮されています。 さらに、WAF for Fusion は、更新されたルールをロード・バランサーに伝播して適用することもできます。 WAF for Fusion は、潜在的な脅威を検出してブロックすると同時に、PCI、HIPAA、GDPR、その他の業界および規制フレームワークを含むあらゆる規模のアプリケーション・セキュリティとコンプライアンス要件をサポートするように設計されています。

エッジを超えて攻撃を阻止する

これらの OOTB レイヤー 7 ポリシーのよくある使用例は、オンライン・サービスを氾濫させようとする悪意のある試みのブロックから、アプリケーションのシステムを乗っ取ろうとする標的を特定したリクエストに対する保護まで、多岐にわたります。

例としては次のようなものが挙げられます。

- HCMの人材採用ポータルは個人情報の宝庫であり、悪意のある者がアクセスしてデータを引き出したり、DDoS 攻撃によってサービスをダウンさせようとする可能性があります。 WAF for Fusion は、このような攻撃パターンを検査し、レート制限ルールを適用して、インターバルのしきい値を超えるトラフィック・リクエストを拒否、またはリダイレクトできます。このようなアクションは、アプリケーションのダウンタイムや顧客の採用プロセスの遅延、または停止に至るリスクを軽減するのに役立ちます。

- CX カスタマ・リレーションシップ・マネジメント(CRM)のツールは、多くの場合、潜在的顧客が信頼できないサーバーからのコンテンツを受け入れ、侵害される機会を提供することになるものです。アプリケーションに到達するトラフィックが信頼できるサーバーからのものであることを確認し、クロスサイト・スクリプティング (XSS) や SQL インジェクションから保護するために、WAF for Fusion にビルトインされた XSS 検出ルールは、脆弱かつ任意のスクリプトへのアクセスを検出して、その実行をブロックできます。

- リモート・コード実行 (RCE) の脆弱性は、アプリケーションによって解釈、または実行されうる任意のコードの挿入を可能にするため、長い間、複雑なものだと考えられてきました。 WAF for Fusion は、リクエストとレスポンスの詳細情報を引き渡せる機能により、エラー・ログやWeb アプリケーションのパラメータやHTTP ヘッダー・フィールドへの値の挿入など、RCEの悪用の試みを検出してブロックできます。

Oracle SaaS クラウド・セキュリティのSIEMはWAF for Fusionと統合されており、WAFのログを受信し監視しています。それにより SIEM の検出機能は強化されることとなり、なんらかの異常な動作が検出されると、適切な是正措置を講じるために Oracle Security Operations Center (SOC) にアラートが送信されます。

まとめ

WAF for Fusion はユーザーに対して完全に透過的であり、オラクルの専任のエキスパートよってエンドツーエンドで管理されています。これはOOTBで提供されており、アプリケーションの復元力や可用性に影響を与えることもなく、Fusionのアプリケーションの更新、監視、管理、対応、保護にいたるまで、お客様は24 時間年中無休のセキュリティ・オペレーション・センターでサポートされているのです。

WAF for Fusion は、Oracle SCS チームにとって、SaaS アプリケーション攻撃をさらに可視化し、さまざまな攻撃ベクトルに対する盾として機能することで、お客様のセキュリティ体制を向上させます。OCIでホストされているすべてのFusionベースのアプリケーションのお客様は無料で利用いただいています。

デビッド・B・クロス

デビッド・B・クロス

SVP SaaS セキュリティ

Davidは、Oracle SaaS クラウド・セキュリティのエンジニアリングおよび運用組織のシニア・バイス・プレジデントです。それ以前は、Google セキュリティおよびプライバシー組織のパブリック・クラウド・セキュリティ・エンジニアリング・ディレクターを務めており、それ以前の 18 年間は、Microsoft でさまざまなセキュリティ・クラウド、製品、およびエンジニアリングのリーダーとしての役割を果たしてきました。David はコンピュータ情報システムの学士号と、管理情報システムに特化した MBA を取得しており、米国の軍事サービスに端を発するセキュリティ・アプリケーションとテクノロジの長年の提唱者です。

プラビーン・コライカル

プラビーン・コライカル

VP SaaS セキュリティ

Praveen は、Oracle の SaaS クラウド・セキュリティ製品管理組織のバイス・プレジデントです。彼は 20 年近くにわたり、Salesforce、Yahoo、McAfee、KLA-Tencor で製品の構築やチームの指導など、複数のリーダーシップの役割を果たしてきました。 Praveen はカリフォルニア大学バークレー校とマサチューセッツ工科大学において、電子工学の学士号と、エンジニアリングのリーダーシップとサイバー・セキュリティを専門とする一般管理の MBA を取得しています。

ミランダ・ヒメネス

ミランダ・ヒメネス

プロダクト・マーケティング・マネージャー

Miranda Jimenez は、Oracle SaaS クラウド・セキュリティの製品管理チームのメンバーであり、メッセージング戦略の開発、コンテンツ作成、製品のローンチ、その他のセキュリティに関するマーケティングのイニシアチブに注力しています。ミランダはテクノロジーに情熱を持ち、その普及に貢献するためにテクノロジー・プロジェクトを追求してきました。