※本記事は、David B. Crossによる” Customer security best practices for Fusion application deployment“を翻訳したものです。

David B. Cross SVP SaaS Security

David B. Cross SVP SaaS Security

オラクルでは、Oracle Cloud Infrastructure (OCI) のすべての SaaS 製品およびサービスに対して最高峰のセキュリティを設計しています。同時に、オラクルの責任共有型のセキュリティ・モデルの技術概要で詳しく説明されているように、さまざまなクラウド・アプリケーションのデプロイメント・モデルにおいてオーナーシップを持つべき領域を理解し責任を負うことが重要です。各企業は、クラウド・セキュリティの責任に関するポリシーと手続きを定義し、ポリシーを満たすための制御を実装する必要があります。

責任共有型セキュリティ・モデル

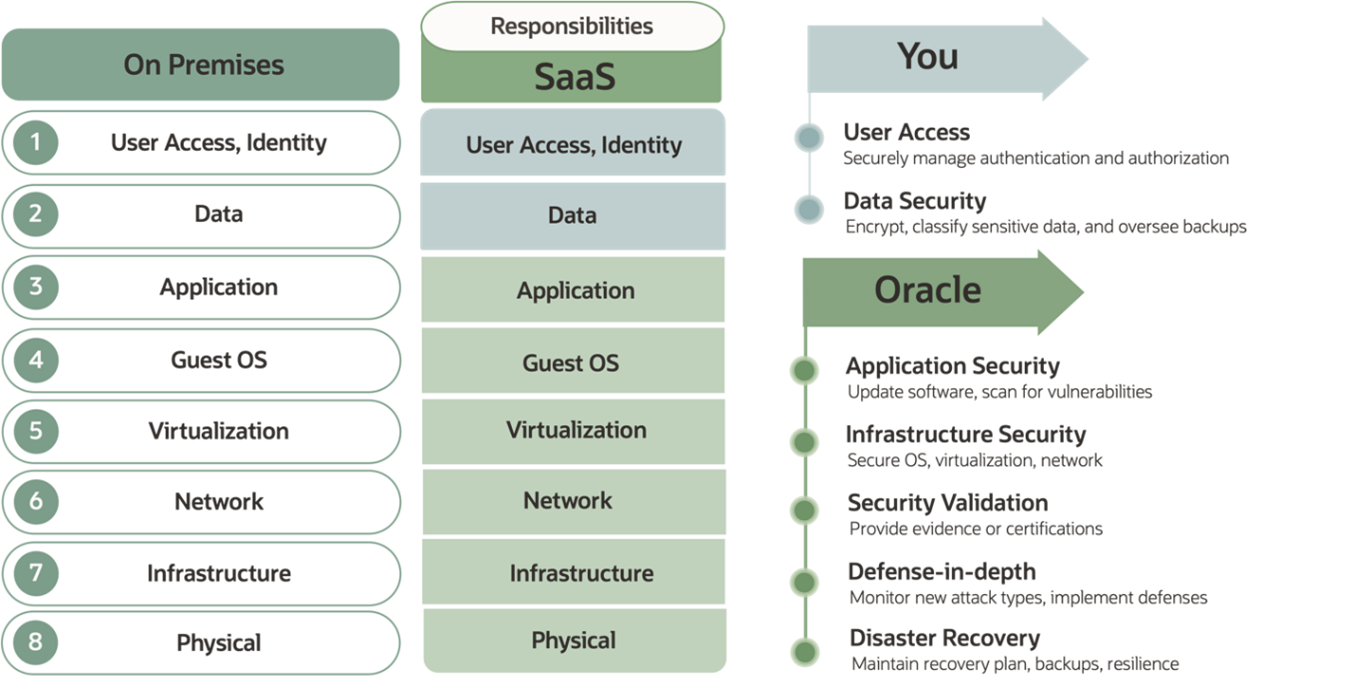

SaaS 環境には、オンプレミスのアプリケーション展開とは対照的に、共有型のセキュリティ・モデルがあります。図 1 に示すように、企業はクラウド・アプリケーション展開における責任の一環として、いくつかのベスト・プラクティスを実装することができます。

図1: この図は、セキュリティに関する責任の共有モデルの概要を示しており、オンプレミスからSaaS環境までのさまざまなコンポーネントにわたるクラウド・セキュリティの管理において、明確にお客様が持つ役割とオラクル社の役割を比較するものです。

このブログ投稿では、お客様のポリシーと手続きに関する一般的なベスト・プラクティスを、Oracle Fusion SaaS環境で実装可能な具体的な例と選択肢とともにいくつかご紹介します。

パスワードの定期的な変更

Oracle Fusion のお客様には、セキュリティ体制を継続的に維持するためにパスワード・ローテーション・ポリシーを実装することをお勧めします。管理者は、Oracle Fusionアプリケーションのセキュリティ設定画面に遷移して、管理者パスワードを例えば90日ごとに変更することを要求するようにポリシーを設定したり、パスワードの有効期限を指定したりすることができます。設定すると、パスワードの有効期限が近づくと、管理者にパスワードを更新するよう自動的にシステムから要求します。また、このセキュリティ対策の有効性を確保するために、管理者は毎回強力で一意のパスワードを作成するよう求められます。この管理者パスワードの定期的な変更は、不正アクセスや潜在的な侵害からの保護に役立ちます。

多要素認証 (MFA)

多要素認証 (MFA) は、複数のログイン方法を要求することでユーザーの身元を確認する方法です。パスワードに加えて、モバイル・デバイスでの確認や電子メールへ送られるコードを使用することができます。クラウド環境では、すべてのユーザーおよび管理者アカウントに多要素認証を使用することを強くお勧めします。 Oracle FusionアプリケーションのMFAを有効にするには、管理者は新しいIdentity and Access Management (IAM)ドメインを作成し、それをFusionとフェデレートする必要があります。 IAM ドメインは、Fusion アプリケーションの全ユーザーまたは選択されたユーザーに対して MFA の使用を強制します。多くの企業は、サードパーティの IAM ソリューションを実装し、同様の MFA オプション、強制適用、ログ取得を選択しています。

ID とアプリケーションのロギング

図 1 に示すように、主要な責任領域の 1 つは ID とデータの管理です。 MFA に基づいて強力な認証を構成および強制するだけでなく、すべての ID およびアプリケーションのアクセス・ログを収集して保持する必要があります。 Oracle SaaS インフラストラクチャでは、すべてのセキュリティ・ログは、Automated SaaS Cloud Security Services (ASCSS) インフラストラクチャの一部として Oracle SaaS Cloud Security (SCS) 組織によって収集および監視され、セキュリティ情報およびイベント管理 (SIEM) に保管されます。

ただし、ID とアプリケーションのログはお客様の責任の範疇となります。お客様においては、特定のシステムやツールでこれらのログを収集、保持、監視することをお勧めします。また、すべてのアプリケーションおよびサービスのすべてのログが長期間にわたって同じ可用性、保持、およびストレージを備えているわけではないため、ログを定期的かつ頻繁な間隔で収集することをお勧めします。ほとんどのログは直接は利用できないか、自動コネクタを備えていないため、各アプリケーションは、監査を抽出するための特定の API やツールに依存しています。具体例と FAQ については、Oracle サポート・ノート 2723316.1 (参照するにはログインが必要です)を確認してください。

ロケーションベースのアクセス制御

多くの企業には、例えばOracle Fusion Human Capital Management (HCM) アプリケーションにさまざまな場所やデバイスからアクセスする従業員やユーザーがいます。場合によっては、これらのユーザーは特権ロールと権限を持っているため、信頼できないネットワークから Fusion HCM にアクセスすると、非常に高いリスクに遭遇する可能性があります。推奨されるベスト・プラクティスの 1 つは、ロケーション・ベースのアクセス制御 (LBAC) を有効にして構成し、信頼性の低い場所からのアクセスを制限するか、不要なロールの権限は削除することです。

Oracle LBAC は、管理者が Fusion アプリケーションとREST API へのユーザー・アクセスを特定の IP アドレスからに制限できる機能です。カスタムのアプリケーションでOracle Fusion APIを使用している場合は、ロケーションとそのニーズに基づいてアクセスが最も制限されるように、特定の構成を使用することをお薦めします。

リスク管理サービス

Oracle Risk Management サービスは、企業がリスクを管理し、Oracle ERPアプリケーションに関連する規制に準拠するのに役立つクラウドベースのソリューションです。これにより、ユーザーはデータ・サイエンスと AI 技術を使用して、ERP のセキュリティ、構成、トランザクションの分析、監視、制御を自動化できます。また、事前構築済みのコントロールのライブラリ、カスタム・コントロールを作成するワークベンチ、コンプライアンス評価と監査を合理化するツール群も提供します。 Fusion Risk Management を使用すると、お客様はセキュリティとコンプライアンスの両方の観点からベスト・プラクティスとしてユーザー・アクセスとアクティビティ・データを継続的に検査する最新の内部統制システムを利用できます。

結論

オラクルの多層防御アーキテクチャと最小権限とゼロトラストの哲学により、お客様はデータが適切に保護され、ワールドクラスのアプリケーション・クラウド・セキュリティ・プラットフォームでホストされているという保証を得ることができます。この投稿が、SaaS デプロイメントにおける Fusion アプリケーションのセキュリティ構成に関する推奨ベスト・プラクティスの有益なご紹介になれば幸いです。

従業員データ、報酬、給与の保護など、HCM 固有のシナリオについて詳しく知りたい場合は、Advanced HCM Controlの概要をご一読ください。さらに多くのガイド、ユースケース、製品アップデート、セキュリティに関するブログ投稿などにアクセスするには、日々成長を続けるユーザー・コミュニティのフォーラムにぜひご参加ください。

デビッド・B・クロス

SVP SaaS セキュリティ

Davidは、Oracle SaaS Cloud Securityのエンジニアリングおよび運用組織のシニア・バイス・プレジデントです。それ以前は、Google セキュリティおよびプライバシー組織のパブリック・クラウド・セキュリティ・エンジニアリング・ディレクターを務めており、それ以前の 18 年間は、Microsoft でさまざまなセキュリティ・クラウド、製品、およびエンジニアリングのリーダーとしての役割を果たしてきました。David はコンピュータ情報システムの学士号と、管理情報システムに特化した MBA を取得しており、米国の軍事サービスに端を発するセキュリティ・アプリケーションとテクノロジの長年の提唱者です。