※本記事は、Robert Azzopardiによる”How We Aim to Keep You Out of the News“を翻訳したものです。

経営者にとって最大の懸念事項は、サイバー攻撃の被害を受けてニュースのヘッドラインになることです。サイバーセキュリティ企業のProofpointとマサチューセッツ工科大学スローン経営大学院は最近、サイバーセキュリティに関する取締役会メンバーの見解に関する調査を実施しました。この調査によると、取締役会メンバーの 65% が、自社が今後 12 か月以内に重大なサイバーインシデントに遭遇するリスクがあると考えているが、ほぼ半数が、社内には標的型サイバー攻撃に対処する準備ができていないと感じていることがわかりました。

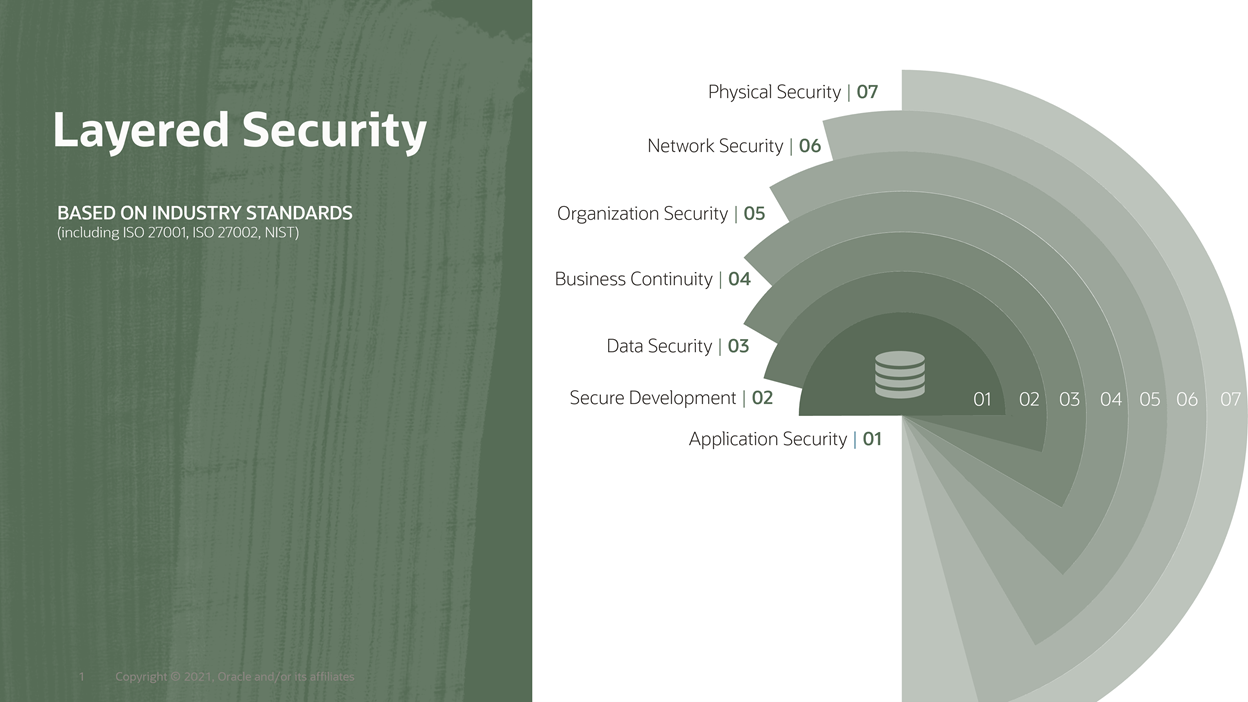

オラクルのクラウド・アプリケーションとその実装を守るための我々のアプローチは、多層防御(Defense in Depth)戦略に従っており、それこそが当社のお客様 (そして私たち自身) をニュースにさせないための方法です。この戦略は、フル・スタックを所有していること、業界および社内のベスト・プラクティス、スタンダード、および認証の導入と開発をしていることなど、当社の独自の能力に基づいて構築されています。次の図は、オラクルの多層防御アプローチを構成する各レイヤーの一覧です。

多層防御は、物理的な領域、手続き的領域、そして実際のソフトウェアという 3つの主要な領域にまたがってます。

物理的セキュリティ

アプリケーションがデプロイされるデータセンターは、厳しいセキュリティ要件とインフラストラクチャ要件を満たしている必要があります。

オラクルのクラウド・アプリケーションを収容する施設は、主要なコロケーション・ベンダーによって構築および管理されています。これらはすべて、サービスとインフラストラクチャに関するオラクルの厳格な基準を満たしています。すべての施設は次の基準を満たしています。

構造、電力、冷却:

- コンクリート造、石造、もしくは鉄骨造

- 冗長ユーティリティ・フィード

- 冗長無停電電源装置

- 冗長スタンバイ電源

- 余剰電力容量

- 電力容量と同等またはそれを超える冷却能力

- 冗長ISP

物理的なセキュリティ:

- 24時間365日の(警備員による)警備

- 安全なイングレス/エグレスには、常に次のような複数レベルの物理的な技術が含まれます。

- マントラップ (入退室を一人ずつしか行えないようにするための二重扉)

- 生体認証スキャナー

- 近接型非接触カード・リーダーと ID バッジ

- セキュリティが侵害された場合の警報音

- 定義済みアクセスリストによるアクセス制限

- 物理アクセスのログ記録

- 物理キーまたはハンドスキャナーで確保されたケージスペース

- 訪問者の付き添いの強制

- 閉回路テレビおよびレコーダー

ネットワーク・セキュリティー

オラクルのネットワーク・セキュリティには複数の要素があります。ファイアウォール、侵入検知、トラフィック暗号化、およびその他の多数のテクノロジーに加えて、Oracle Cloud Infrastructure (OCI) の一部として、オラクルは他の主要プロバイダーでも使用されている世界クラスの DNS サービスを維持および提供しています。 オラクルの DNS は Dyn 買収に起源を持ち、OCI とその上で実行されるアプリケーションに、プロトコル・スタックのレイヤー 3 および 4 での DDOS 保護を提供するという利点があります。

監視

当社の最先端のクラウド・サービス・センター (CSC) は、毎日 24 時間太陽を追いかけています。当社には複数の CSC があり、24 時間 365 日スタッフが常駐し、世界中のすべての本番環境に接続されており、その環境のコンポーネントに対する即時的な可視化を実現しています。当社の CSC は、ポッドと顧客サイトの安定性の監視と対処、顧客イベントの管理、顧客との能動的なコミュニケーションを担当します。

検出および防止機能には、各 CSC のデータベースおよびシステム管理者の専任チームが 24 時間 365 日体制で配置されており、CSC 間の引き継ぎは各シフトの終わりに書面および口頭で行われます。

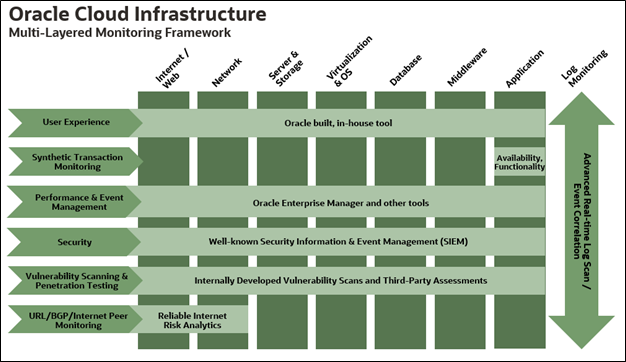

オラクルは、クラウド・サービス全体の 360 度ビューを得るため、広範な監視フレームワークを使用しています。 Oracle Cloudのインフラストラクチャ自体の可視性のためだけではなく、エンド・ユーザー・エクスペリエンスのモニタリングのためでもあります。 Oracle Fusion Cloud Applicationsの場合、これはReal User Experience Insight (RUEI)によって提供されています。

収集されたすべてのログは、セキュリティおよびインシデント・イベント監視システム (SIEM) 環境に保存されます。アプリケーションによって生成されたネットワーク・データとシステム・ログは、SIEM によって関連付けられ、分析されて、プラットフォームのセキュリティが侵害されていないことを確認します。専用のセキュリティ監視ソフトウェアを使用し、セキュリティ・イベントを分析して関連付け、不審なアクティビティが発生した場合にアラートを生成します。その結果、オラクルのクラウド運用チームは問題が発生した場所を正確に特定します。

最後に、Oracle Fusion Cloud Applications の場合、Oracle Cloud Guard (CASB) と Web Application Firewall (WAF) によって追加の保護層が提供されます。これらの詳細については、Oracle Cloud Applicationsのブログと David Cross (SVP、CISO SaaS Cloud Security) による投稿を参照ください。

以下の図は、Oracle Fusion Cloud Applicationsをサポートする監視フレームワークです。

組織のセキュリティ

オラクルには、運用面と製品セキュリティの両方をカバーする非常に深く広範なセキュリティ組織があります。これには、SaaS セキュリティ専門の組織も含まれます。

詳細については、https://www.oracle.com/corporate/security-practices/corporate/governance.html を参照してください。

Oracle Cloud Servicesは、情報セキュリティ・コントロールに関するISO/IEC 27002実践規範に準拠したポリシーに基づいて運用されており、そこから一連のコントロールが選択されます。

Oracle Cloud Servicesの内部統制は、独立した第三者監査機関による定期的なテストの対象となります。このような監査は、Statement on Standards for Attestation Engagements (SSAE) No. 18、Reporting on Controls at a Service Organization (“SSAE 18”)、International Standard on Assurance Engagements (ISAE) No. 3402、Assurance Reports on Controls at a Service Organization(“ISAE 3402”)、または特定のOracle Cloud Serviceに適用されるその他のサードパーティ監査標準や手続きに基づきます。 Oracle Cloud Servicesの監査レポートは、Oracleのサードパーティ監査人によって定期的に発行されます。

事業継続性

Oracle Cloud Applications は、99.9% の稼働時間の SLA を提供します。サービスは、サービスに影響を及ぼすインシデントが発生した場合にサービスの可用性と継続性を維持するように設計された復元力のあるコンピューティング・インフラストラクチャ上に展開され、データセンターはコンポーネントと電源の冗長性を提供する必要があります。 Fusion Cloud Applications などのサービスは、12 時間の目標復旧時間 (RTO) と 1 時間の目標復旧時点 (RPO) による災害復旧 (ディザスタ・リカバリ)も提供します。

データ・セキュリティ

Oracle Fusion Cloud Applications の場合:

- 転送中のデータは、トランスポート層セキュリティ (TLS 1.2) を使用して保護されます。

- 保存データは、Oracle Database Transparent Database Encryption を使用して暗号化されます。

Oracle のクラウド・インフラストラクチャ (Gen 2) では、ファイル・システムは 256 AES 暗号化を使用して暗号化されます。

安全な開発

ソフトウェアのセキュリティは、コーディングを開始するずっと前から始まります。

Oracle Software Security Assurance (OSSA) は、製品がお客様によってオンプレミスで使用されるか、Oracle Cloud を通じて提供されるかにかかわらず、製品の設計、構築、テスト、保守にセキュリティを組み込むためのオラクルの方法論です。オラクルの目標は、最大限の所有コスト効率の高さを提供しながら、お客様がセキュリティ要件を満たせるようにオラクル製品を設計することです。

オラクルは何十年にもわたって、製品の安全性とセキュリティに対処するためのセキュア・コーディング標準を開発し実践してきました。

https://www.oracle.com/corporate/security-practices/assurance/を参照してください。

アプリケーションのセキュリティ

おそらく、セキュリティのライフサイクルの最後のコンポーネントはアプリケーション自体です。 Oracle Fusion Cloud Applicationsには、次のような包括的なセキュリティ機能が含まれています。

- SAML2.0 ID フェデレーション

- 監査証跡

- ウェブ・アプリケーション・ファイアウォール (WAF)

- CASB (Cloud Guard)

- Risk Management Cloud

ランサムウェアからの保護

ランサムウェアに関して最後にコメントします。 Oracle Fusion Cloud Applicationsは、ランサムウェアからお客様を保護するためにいくつのステップを実行します。

- アップロードされたすべての添付ファイルは、最新のマルウェア対策ソフトウェアでスキャンされます

- 添付ファイルはUniversal Content Managementの一部としてデータベースに保存されるため、ファイル・システムには一切触れません。

- お客様はファイル・システムに直接アクセスできず、またファイル・システムにアクセスする必要もありません。

- Oracle 管理者は、専用 VPN 経由でお客様のシステムにアクセスし、接続に使用されるコンピュータが Oracle の特定のセキュリティ要件を満たしていることを確認するためポスチャー・チェックを行います。許可されると、追加のセキュリティ、ログ記録を提供し、データの漏洩を防ぐために、システム・アクセスは要塞ホストを通じて行われます。

- システムはOracle Linux上に導入されています。

これらすべての対策とその他の対策を組み合わせることで、マルウェアやランサムウェアからの攻撃対象領域を大幅に減少させています。

まとめ

オラクルの多層防御セキュリティ戦略には 1 つの目標があります。それは、お客様とオラクルの両方がニュースのヘッドラインにならないようにお客様のデータを保護することです。

お客様の Oracle Applications に関する取り組みのあらゆる段階で、当社がご支援できることをお知らせください。 「Oracle Cloudアプリケーションにとってテクノロジーが重要な理由」に関するこのシリーズの今後の投稿についてもぜひご参照ください。 また、Oracle Cloud Securityの詳細は、「Oracle Cloud Applicationsがデータを保護する方法」および「オラクルの企業セキュリティ慣行」を参照してください。

シリーズの最初の 2 つのブログはこちらからお読みください: 「氷山の下のテクノロジーが重要です」と「強力な基盤テクノロジーは、なぜそれほどSaaSにとって重要なのか?」。

詳細については、「Oracle Cloud ApplicationsおよびOCI」ページにアクセスし、電子ブックの「Oracle Cloud Applicationsに関するITおよびビジネス・リーダーのガイド」を参照してください。

追加事項:

著者は、オラクルの北米 Applications Advanced Technology チームのメンバーであり、技術革新を通じてお客様のビジネスの最新化を支援することに専念しています。彼は、SaaS、プラットフォーム・テクノロジー、運用、データ管理に関する専門知識とビジョンを提供します。

この文書は情報提供のみを目的として提供されており、その内容は予告なく変更される場合があります。この文書には誤りがないことは保証されず、口頭で明示されたか法律で黙示されたかを問わず、商品性や特定の目的への適合性に関する黙示の保証や条件を含むその他の保証や条件の対象にはなりません。当社は特にこの文書に関するいかなる責任も否認し、この文書によって直接的または間接的に契約上の義務が形成されることはありません。

ロバート・アゾパルディ

セールスコンサルタント

アプリケーション・セキュリティblogシリーズ

第1弾「氷山の下のテクノロジーが重要です」

第2弾「強力な基盤テクノロジーは、なぜそれほどSaaSにとって重要なのか?」