※ 本記事は、Pedro Lopesによる”Announcing Database Security Assessment Tool (DBSAT) 3.1“を翻訳したものです。

2024年2月1日

Database Security Assessment Tool (DBSAT) 3.1が利用可能に。

Oracle Database 19c CIS Benchmark v1.2の更新

Oracle Databaseのお客様は、Oracle Databaseのセキュリティ状態を評価し、リスク軽減の取り組みをガイドするための主要なツールとしてDBSATを利用しています。DBSATは、データベース構成、ユーザー権限および機密データを評価することで、潜在的なセキュリティ・リスクを特定できます。

2023年11月にリリースされたDBSAT 3.0では、米国国防総省情報システム局(DISA)のOracle Database向けセキュリティ技術実装ガイド(STIG)に関するDBSATの評価を更新し、その機能をさらに強化しました。そのことについてはここで詳しく読むことができます。

この最新のリリースであるDBSAT 3.1では、Oracle Database 19cのCenter for Internet Security (CIS) Benchmark v1.2へのギャップを埋めるためにDBSATを更新することに重点をおきました。このアップデートにより、DBSATのセキュリティ評価機能が拡張され、132件のチェックと、特定されたリスクの軽減に役立つ備考についてレポートできます。

Oracle Database 19c CIS Benchmark v1.2のサポート追加

Oracle DatabaseのCIS Benchmarkは、脅威からデータベースを保護するのに役立つ規範的な構成の推奨事項です。CIS Benchmarkは、世界中のサードパーティのサイバーセキュリティ専門家によるコンセンサスベースの取り組みを表しています。

DBSATでは、Oracleのベスト・プラクティス、STIG (V2R8)および最新のCIS Benchmarkから得られる貴重なチェックと推奨事項が提供されるようになりました。また、DBSATは、EU GDPRの記事やリサイタルに対応するために活用できるデータベース機能やその他のOracle Databaseセキュリティ製品についても取り上げています。

DBSATを使用すると、特定のOracle Databaseバージョンおよびタイプにターゲット指定されたセキュリティ評価を取得できます。データベースを評価する場合、DBSATはデータベースのバージョンを考慮し、関連するデータ・ディクショナリ・ビュー(および列)を使用し、適切なベスト・プラクティスを考慮して結果を処理できるように、ターゲットを絞った推奨事項を提供します。たとえば、DBSATでは、Autonomous Databaseおよびオンプレミス・ターゲットに適切なアドバイスが提供されます。

このリリースでは、CISの推奨事項に基づいて10件の指摘事項を追加し、CISの変更を反映するためにCISに関する項目を更新し、廃止/削除されたCISの推奨事項に対するマッピングを削除します。また、クラウド・データベースで事前認証済のURLリクエストの新しい指摘事項もあります。

DBSAT 3.1で追加された新機能

新規の指摘事項

- USER.DEFAULTPROFILE: DEFAULTユーザー・プロファイル制限をリストします。

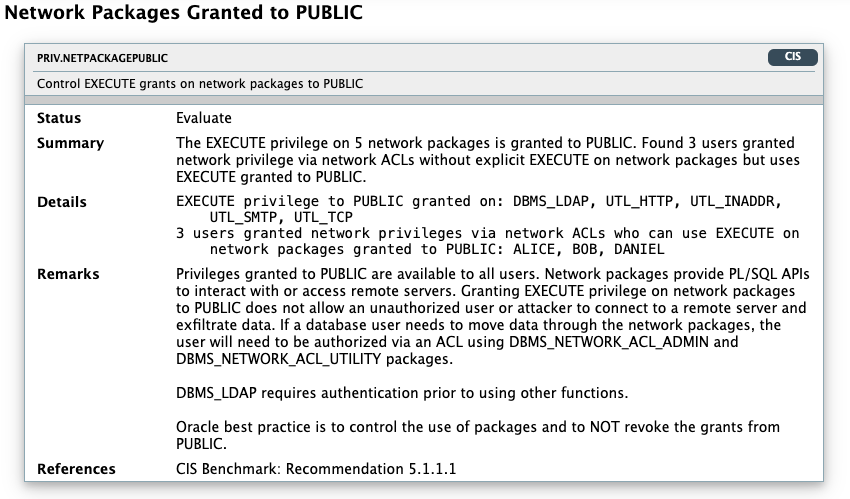

- EXECUTEパッケージのPUBLICへの付与に関する7つの結果: ネットワーク、ファイル・システム、暗号化、java、ジョブおよびスケジューラ、ヘルパー関数および資格証明。

- AUDIT.SYNONYMS: SYNONYMの作成/変更/削除が監査されているかどうかを確認します。

- CONF.DEFAULTPDBOSUSER: PDB_OS_CREDENTIALに定義されているオペレーティング・システム・ユーザーを確認します。

- CONF.PREAUTHREQUESTURL: Autonomous Database Serverlessの場合、事前認証済URLを使用できるユーザー数が表示されます。

指摘事項の改善

- USER.NOEXPIRE: ロジックと要約の改善

- USER.APPOWNER: noisyの詳細とそのサイズを減らすための最適化。

- ENCRYPT.TDE: remarksの更新

PUBLICへのEXECUTE権限を取り消しますか?

そう簡単にはいきません。PUBLICからの権限の取消しは、アプリケーションの可用性およびデータベースをサポートするOracleの機能に影響を与える可能性があるため、慎重に行う必要があります。うっかり何かを壊してしまうかもしれません。これが、デュー・デリジェンスを行って、これらのデフォルト権限を取り消す前にアプリケーション・ベンダーおよびOracle Supportに確認することをお勧めする理由の 1 つです。ほとんどの場合、PUBLICへの権限のリスクは、他の手段によって軽減される可能性があります。

DBSAT 3.1は、CISで開発されたパッケージのリストでPUBLICへのEXECUTE権限をチェックします。また、DBSATは、これらのパッケージに関連するシステム権限およびオブジェクト権限付与の存在をチェックして、付与のみでなく、それらのパッケージの使用に必要な追加の権限全体像を提供します。

たとえば、データベース・ユーザーにEXECUTE権限を付与するだけでは、UTL_FILEを使用してファイル・システム内のファイルを読み込んだり、改ざんしたりするのに十分ではありません。ユーザーは、DIRECTORYオブジェクトに対するREAD/WRITEアクセス権を持っている必要があり、DIRECTORYに対する明示的なオブジェクト権限を持っていること、またはADVISOR、CREATE ANY DIRECTORYまたはREAD ANY DIRECTORYシステム権限を持っていることが原因である可能性があります。DBSATは、EXECUTE権限付与のチェックに加えて、これらの追加条件をチェックします。もう1つの例は、UTL_HTTPパッケージのPUBLICへの付与です。UTL_HTTPを使用してデータを抽出するには、データベース・ユーザーは、パッケージに対するEXECUTE権限(直接的、間接的、またはPUBLIC経由)のみでなく、ネットワークACLを介した明示的な認可も必要です。ネットワークACLでは、UTL_HTTPの使用を特定のユーザーおよびIPアドレスに制限できます。

F図1: Publicに付与されたネットワーク・パッケージ

古いデータベースのバージョンについては?

DBSATは、複数のスタンダードを基盤として活用しています。19cデータベース用に調整されたCISベンチマーク推奨が古いバージョンまたは新しいバージョンに関連する場合、DBSATは既存のデータ・ディクショナリのビューおよび列に依存して、それらを正確に検証します。これらの推奨事項が適切でない場合、DBSATはインテリジェントにチェックをバイパスします。

どこでもDBSAT

DBSATの人気は、90,000以上のダウンロードに反映されており、DBSATが広く使用され、関連性が高く、実用的な推奨事項を提供することで大きな価値をもたらしていることを示しています。DBSATの人気と価値の高い結果により、他のいくつかのOracle製品がDBSATを採用しています。

現在、DBSATは、Audit Vault and Database Firewallのデータベース・セキュリティ体制管理、Oracle Data Safeセキュリティ評価、Enterprise ManagerのDBSATコンプライアンス標準、およびAutonomous Health Frameworkのセキュリティ評価部分を強化しています。

DBSATだけでは十分ではない?

DBSATは、単一のOracle Databaseのセキュリティ構成を評価するのに役立つシンプルなスタンドアロン・ツールです。フリート全体の評価の自動化、承認されたベースラインからの逸脱の追跡、アラートの取得、履歴の保持、比較のすべてを1つのインタフェースで行う場合はどうでしょうか? Oracle Data SafeまたはOracle Audit Vault and Database Firewallを使用して、評価をさらに強化します。

Oracle Data Safeを使用した評価

Oracle Data Safeを使用して、クラウドおよびオンプレミスで実行されているデータベースのセキュリティを評価できます。Data Safeは、ユーザーとセキュリティの評価を含む包括的にセキュリティ機能を一元的に提供するデータベース・セキュリティ・クラウド・サービスです。Data Safeの緊密に統合された評価機能により、複数のデータベースで評価を同時に実行し、評価をスケジュールし、セキュリティ・ベースラインを確立し、そのベースラインと現在のデータベース・セキュリティ評価の間の差異を強調した比較レポートを取得できます。Data Safe APIを使用して、データベース・セキュリティ評価をCI/CDパイプラインに自動化および統合することもできます。Data Safeの詳細は、https://www.oracle.com/security/database-security/data-safe/を参照してください。

Oracle Audit Vault and Database Firewallを使用した評価

Oracle Audit Vault and Database Firewall (AVDF) 20.9では、Database Security Posture Managementが導入されました。AVDFでは、監査レコードの収集および監査ポリシー、レポートおよびアラートのプロビジョニングの他に、Oracle DatabasesのDBSATを統合することで、一元化されたセキュリティ評価ソリューションを企業に提供しています。コンプライアンス・マッピングと推奨事項を備えたフル機能の評価は、組織がすべてのOracle Databasesのセキュリティ状況を一元的に把握するのに役立ちます。Audit Vault and Database Firewallの詳細は、https://www.oracle.com/security/database-security/audit-vault-database-firewall/を参照してください。

DBSATはこれまで以上に重要になっています。Oracle Databaseのセキュリティ評価テクノロジの中核をなしています。Audit Vault and Database FirewallとData Safeはどちらも、評価フレームワークの一部としてDBSATで定義されているルールを活用します。

DBSAT 3.1を使い始める

データのセキュリティと整合性を保護するために、定期的なセキュリティ評価を実行する必要があります。定期的なセキュリティ評価を実施することで、データベースの構成ミス(特権ユーザー)を把握し、リスクを特定して軽減し、最終的には規制コンプライアンスへの道を切り開き、コンプライアンス障害やデータ損失から組織に多大な時間とコストを節約できます。

Oracleのお客様であれば、今すぐ無料でデータベースの評価を開始できます。DBSATをダウンロードするか、詳細については、『Oracle Database Security Assessment Tool』を参照してください。