※ 本記事は、Troy Levinによる”OCI Flow Logs Unveils Enhancements To Streamline Your Network Monitoring Experience“を翻訳したものです。

2023年10月19日

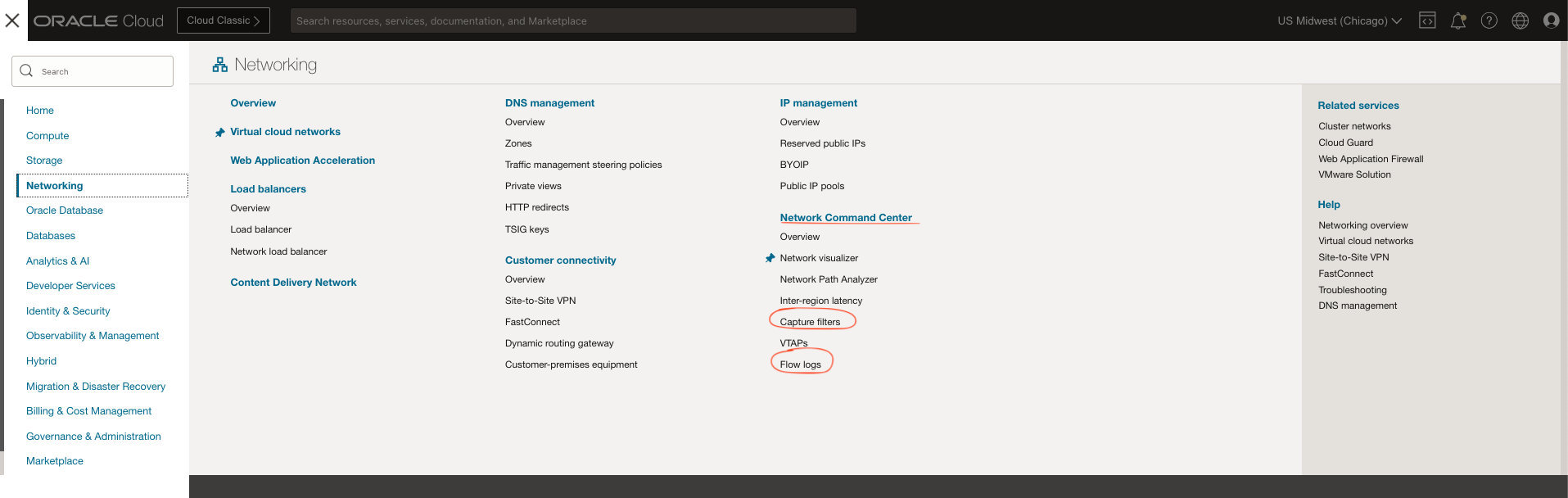

すべての商用リージョンで、Oracle Cloud Infrastructure(OCI) Flow Logsのエキサイティングな新機能が利用可能になりました。これらの機能により、ユーザー・エクスペリエンスの簡素化、詳細なフィルタリング・オプションおよびターゲットを絞った有効化が可能になります。これらの拡張機能は、Oracle Cloudコンソールの「Network Command Center」の「Networking」にあります。

フロー・ログは、監視、トラブルシューティング、セキュリティ分析、ネットワークの動作をより深く理解するなどのアクティビティにおいて重要な役割を果たします。ビジー・ネットワークでは、リアルタイムのネットワーク・トラフィックの山が手元にあります。目的を持ったリアルタイムのネットワーク・フロー・データの取得は、干し草の山から磁石なしで針を見つけようとするのと同じように、手に負えない場合があります。フロー・ログでは、取得フィルタや対象となる有効化ポイントなどの構成制御を含む新しい簡易ユーザー・エクスペリエンスが提供され、貴重な情報が圧倒的な混乱の中で失われないようになりました。

以前、Paul Cainkarが書いた「Oracle Cloud InfrastructureでのVCNフロー・ログの利用開始の発表」、Ajay Chhabriaが書いた「フロー・ログの操作」を発表しました。この投稿では、フロー・ログの最新の拡張機能について説明します。

一般的なユース・ケースと利点

取得フィルタおよび有効化ポイントを含むネットワーク・フロー・ログは、ネットワーク・トラフィックの監視および管理に不可欠なツールです。ネットワーク内のデータ・パケットのフローに関する詳細情報を提供します。これは、様々なユース・ケースで役立ちます。取得フィルタおよび有効化ポイントを含むネットワーク・フロー・ログには、次の一般的なユース・ケースがあります:

-

ネットワーク・パフォーマンス: ネットワーク・フローの取得と分析により、ネットワーク管理者は帯域幅のホッグの特定、ルーティングの最適化、地理間のトラフィック分散の理解、容量計画の実行、パフォーマンス問題のトラブルシューティングを行うことができます。

-

トラブルシューティングおよびデバッグ: ネットワークの問題が発生すると、取得フィルタを含むフロー・ログによって、影響を受ける接続に関する詳細情報が提供され、問題をより迅速に診断および解決できます。有効化ポイントを使用して、特定のフローのパケット・キャプチャをトリガーし、ネットワークの問題を詳細に分析できます。

-

容量計画: ネットワーク・フロー・ログを分析することで、組織は将来の帯域幅要件を予測し、必要に応じてネットワーク容量のアップグレードを計画できます。フロー・ログは、どのアプリケーションまたはサービスが最もリソースを消費しているかを判断するのに役立ちます。これにより、効率的なリソース割当てが可能になります。

-

ネットワーク・セキュリティ分析: フロー・ログを使用して、通常のネットワーク・トラフィックのベースラインを確立し、セキュリティ違反や異常なアクティビティを示す可能性のある逸脱や異常を検出できます。取得フィルタを使用してフロー・ログを分析すると、既知の悪意のあるIPアドレスまたは行動パターンへの接続を追跡することで、疑わしいネットワーク・アクティビティや悪意のあるネットワーク・アクティビティを特定できます。

-

規制コンプライアンス: 組織は、ネットワーク・フロー・ログをコンプライアンスの目的で保持およびアーカイブできるため、ネットワーク・アクティビティの記録を提供することで、規制要件への準拠を示すことができます。ネットワーク・フロー・ログを使用して、機密リソースへのユーザー・アクセスを追跡および監査し、アクセス制御ポリシーへのコンプライアンスを確保します。

取得フィルタと有効化ポイントでネットワーク・フロー・ログを使用すると、組織はネットワークの運用、セキュリティ、パフォーマンスに関する貴重なインサイトを得ることができます。

はじめに

各フロー・ログ構成は、取得フィルタと対象となる有効化ポイントの2つの新しいコンポーネントで構成されます。

取得フィルタ

以前は、仮想テスト・アクセス・ポイント(VTAP)サービスの一部としてキャプチャ・フィルタを発表しました。Misha Kasvinが書いた「VTAP for Oracle Cloud Infrastructureの発表」の投稿を読んで、VTAP機能とユースケースの詳細を学ぶことができます。本日は、フロー・ログで取得フィルタを使用することを発表します。取得フィルタは、粒度を制御する強力な機能であり、フロー・ログによってトラフィックが取得される方法を制御する一連のルールが含まれています。取得フィルタはフロー・ログ構成に関連付けられ、取得するトラフィックのタイプを定義します。

方向(イングレスおよびエグレス)、ソースおよび宛先のCIDR、プロトコル(TCP、UDPおよびICMP)、ソースおよび宛先ポートなどの包含または除外アクションを含む、取得フィルタ内に複数のルールを作成できます。フロー・ログの取得フィルタには、取得されたトラフィックの量を制御するためのサンプリング・レートも含まれます。取得フィルタ内のルールは、アクセス・リストと同様に上から下に分析され、取得されるトラフィックを決定します。フロー・ログには取得フィルタが関連付けられている必要があり、各取得フィルタには少なくとも1つのルールが必要です。

対象となる有効化ポイント

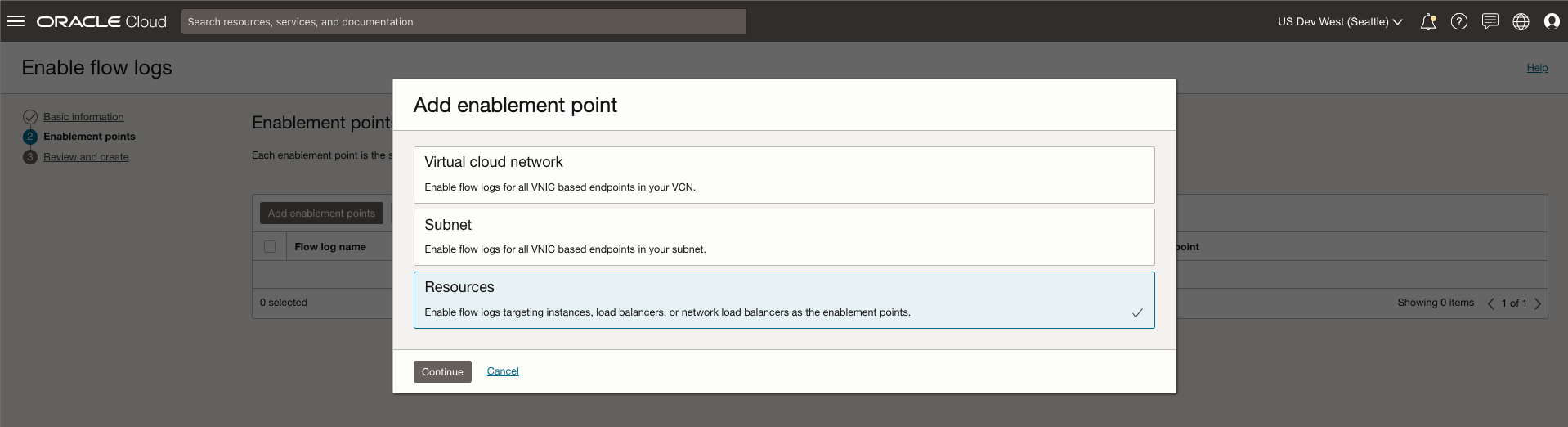

サブネットまたは仮想クラウド・ネットワーク(VCN)内のすべてのリソースからフロー・データを取得する必要はありません。たとえば、本番サーバーおよび開発サーバーを含むサブネットの場合、本番サーバーからのみフロー・ログを収集する必要がある場合があります。フロー・ログの収集元となる特定の取得ポイントを選択できるようになりました。次の有効化ポイントがサポートされています:

-

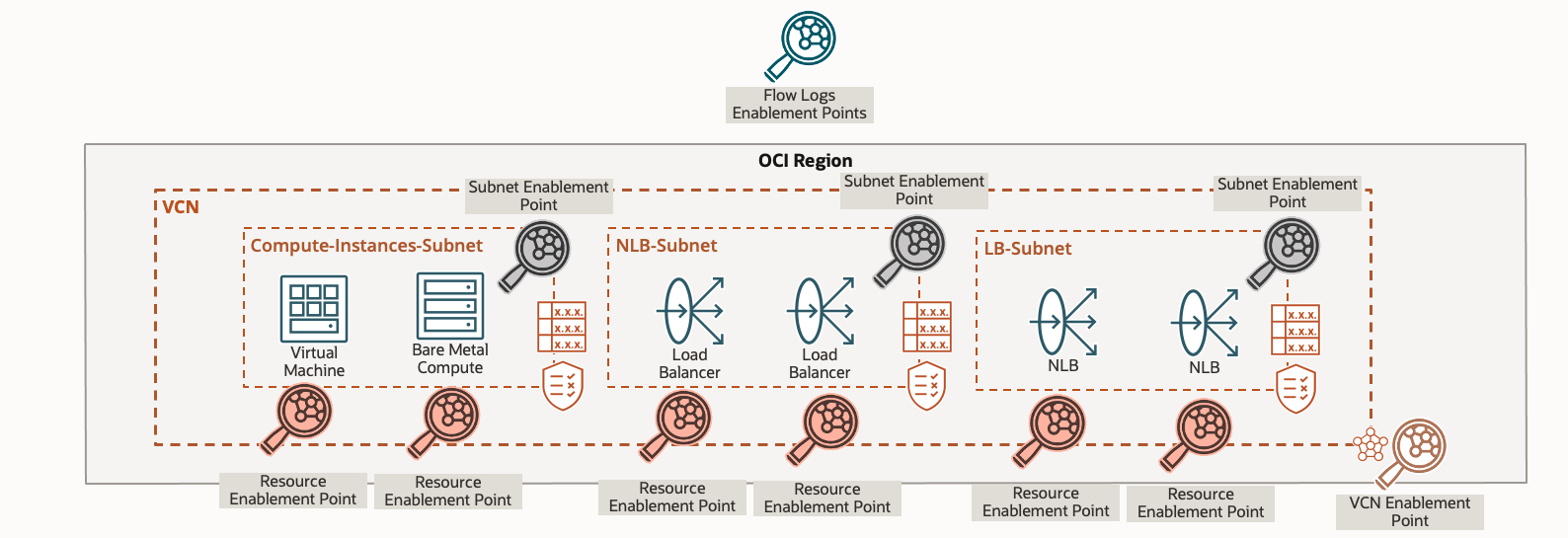

1つ以上の既存のVCN: 有効化ポイントとして特定のVCNが選択されている場合、フロー・ログは、現在および将来のサブネットのすべてのサブネットおよびリソース仮想ネットワーク・インタフェース(VNIC)から収集されます。この機能は、すべてのネットワーク・サブネットおよびそれらのサブネット内のすべてのネットワーク・リソースのフローなど、ネットワークに関する最も広範な情報ソースからフローを取得する場合に使用します。次の図のVCN有効化ポイントを参照してください。

-

1つ以上の既存のサブネット: VCNに特定のサブネットが選択されている場合、フロー・ログは、コンピュート・インスタンス、ロード・バランサ、ネットワーク・ロード・バランサ(NLB)などのリソースVNICを含む、現在および将来のサブネット内に存在するすべてのVNICから収集されます。このポイントは、特定のサブネットからのフローのみを取得する場合に使用します。次の図のサブネット有効化ポイントを参照してください。

-

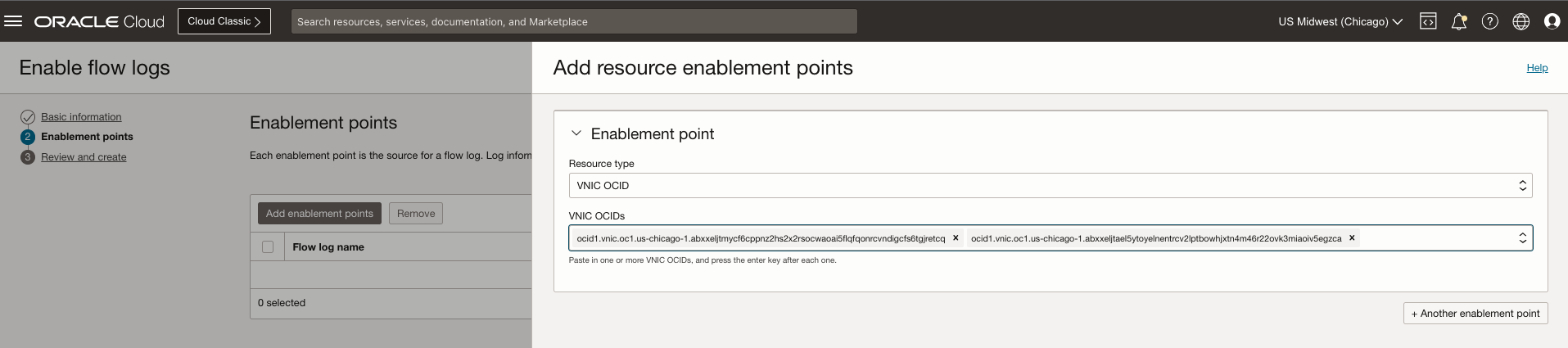

1つ以上の既存のリソース: VCNおよびサブネット内で特定のリソース・プロセスが選択されている場合、フロー・ログは、コンピュート・インスタンス、ロード・バランサ、NLBなどのリソースVNICからのみ収集されます。この機能は、特定のサブネットからのフローのみを取得する場合に使用します。次の図のリソース有効化ポイントを参照してください。

VCN内の既存のフロー・ログは、フロー・ログ構成で自動的に移行され、これらの新しい機能拡張に合せて調整されます。これらはサブネット・レベルで有効化され、非表示のデフォルト取得フィルタ・セットを使用してすべてのネットワーク・フローを取得し、以前の動作との下位互換性を確保します。次の例は、移行された既存のフロー・ログを示しています。

サンプル・ユース・ケースとセットアップ

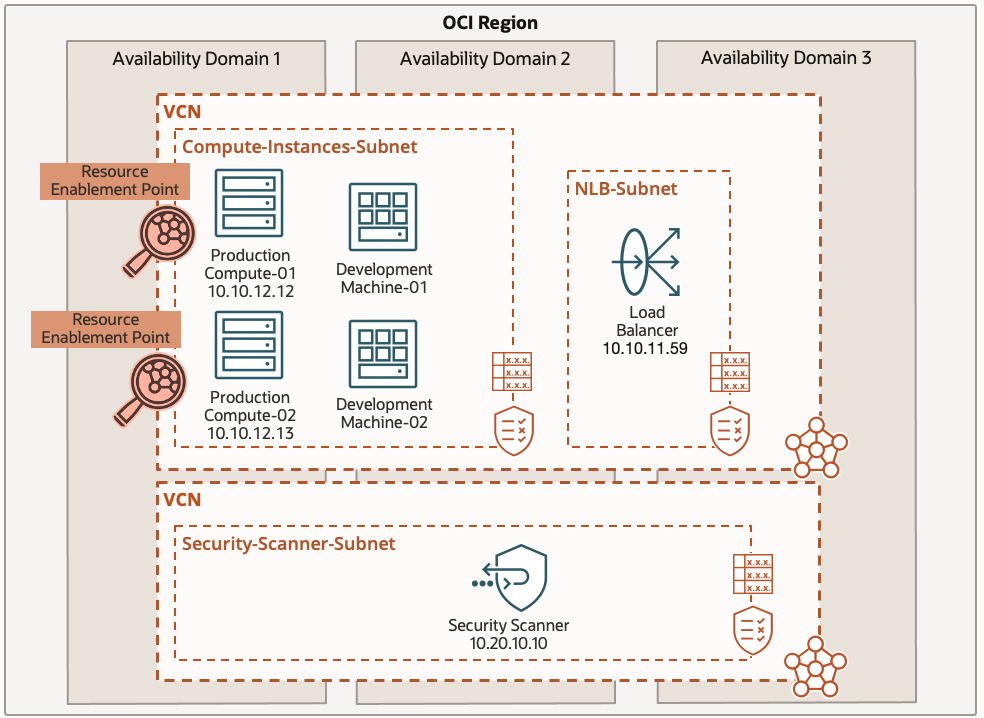

基本について説明したので、サンプル・ユース・ケースについて説明します。トポロジを使用すると、本番インスタンスと開発コンピュート・インスタンスの両方を含むコンピュート・サブネットを使用できます。本番バックエンド・コンピュート・インスタンスの前面にNLBが含まれるNLBサブネットもあります。最後に、セキュリティ・スキャナ・サブネットはセキュリティ・スキャナをホストします。

NLBからTCPポート8080のみの本番バックエンド・コンピュート・インスタンスへのフローの25%のみを取得して、セキュリティ・スキャナからのフローなど、他のすべてのものを除外したいと考えています。

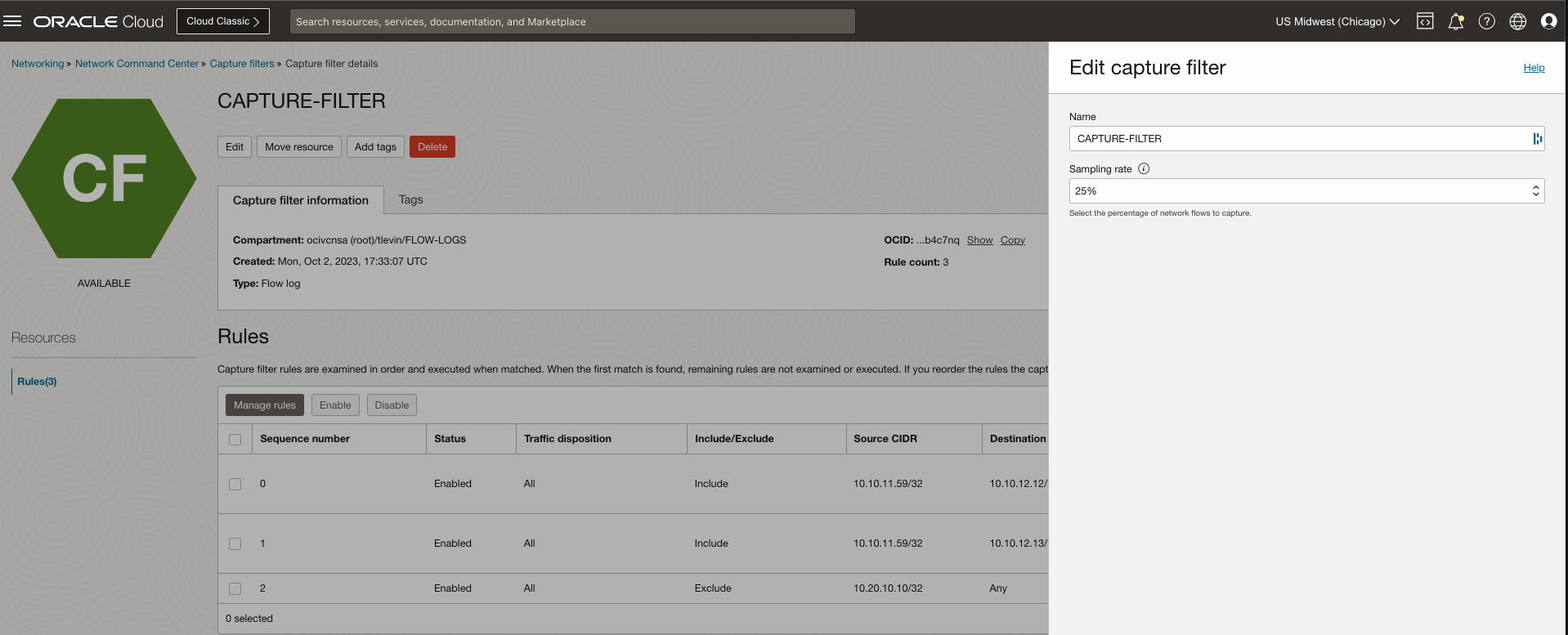

取得フィルタの作成

構成ワークフローを開始するには、コンソールのナビゲーション・メニューの「Networking and Network Command Center」で、「Capture filters」を選択します。

次の取得ルールを使用して、トラフィック・フローの25%を取得するフロー・ログの取得フィルタ・タイプを作成します:

-

Include Source CIDR 10.10.11.59/32 (NLB) → Destination CIDR 10.10.12.12/32 (Production Compute-01)

-

Include Source CIDR 10.10.11.59/32 (NLB) → Destination CIDR 10.10.12.13/32 (Production Compute-02)

-

Exclude Source CIDR 10.20.10/32 (Security Scanner) → Destination CIDR Any

有効化ポイントのフロー・ログの有効化

構成ワークフローを開始するには、コンソールのナビゲーション・メニューの「Networking and Network Command Center」で「Flow logs」を選択します。

フロー・ログを有効にし、リソース有効化ポイントを使用して、VNIC OCIDsまたはインスタンスVNICを使用してフロー・ログを有効にします。

ネットワーク・コマンド・センターにフロー・ログ構成が表示されます。フロー・ログが構成および開始されると、Oracle Cloud Logging Searchエクスペリエンスからログへのアクセス、検索、フィルタおよびビジュアル化を行うことができます。また、サード・パーティ・ストリーミング・ツールを使用して、取得したトラフィック・フローを受信することもできます。詳細は、「Oracle Cloud InfrastructureでのVCNフロー・ログの利用可能の発表」および「フロー・ログの操作」ブログを参照してください。

まとめ

取得ニーズのために、この新しいダイナミックで柔軟なソリューションをお届けします。この機能によって、ユーザー・エクスペリエンスとネットワーク監視、トラブルシューティング、セキュリティ分析の目標がどのように改善されるかについてお聞きできることを楽しみにしています。

これらの新機能と、Oracle Cloud Infrastructureが提供するエンタープライズグレードの機能すべてをご紹介します。Virtual Networking groupにEメールで送信した製品フィードバックを共有したり、コメントにノートを送信できます。

詳細は、次の資料を参照してください: