※ 本記事は、Mamatha Srinathによる”Catch IP Address threats in your logs to analyze and mitigate them“を翻訳したものです。

2023年4月27日

協力者: Pankaj Agrawal

OCI Logging Analyticsサービス(Logging Analytics)で収集されるログの多くには、パブリックIPアドレスが含まれます。パブリックIPアドレスには、なんらかのレベルの脅威が関連付けられている可能性があります。脅威を早期に把握することで、脅威を分離して軽減できます。Logging Analyticsは、ログの自動脅威インテリジェンス・エンリッチメントを提供します。

ログ・データが収集されると、Logging Analyticsでは、Oracle Threat Intelligence Serviceの情報に基づいて、このログ・データに関連する脅威があることを示すログに注釈が付けられます。Logging AnalyticsはOracle Threat Intelligenceと統合され、ログの取込み時に脅威フィードを自動的に受信します。この機能は、Logging AnalyticsとOracle Threat Intelligenceの両方のサービスが有効になっているリージョンのすべてのログ・ソースで使用できます。

脅威が識別されると、実行するフォローアップ・タスクのサマリーを次に示します。:

- 関連するフィールドとラベルを使用して、潜在的な脅威を含むログを検索します。特定のログ・レコードにドリルダウンします。脅威の詳細は、Threat Intelligenceサービス・コンソールを参照してください。

- 高度なログ分析ツールを使用して、脅威内のパターンまたはグループを特定し、インサイトを生み出します。

- 脅威インジケータが識別されたら、一致する検索を作成して保存します。取込み時に実行する検出ルールを作成し、脅威インジケータが検出されたときにアラートを生成します。

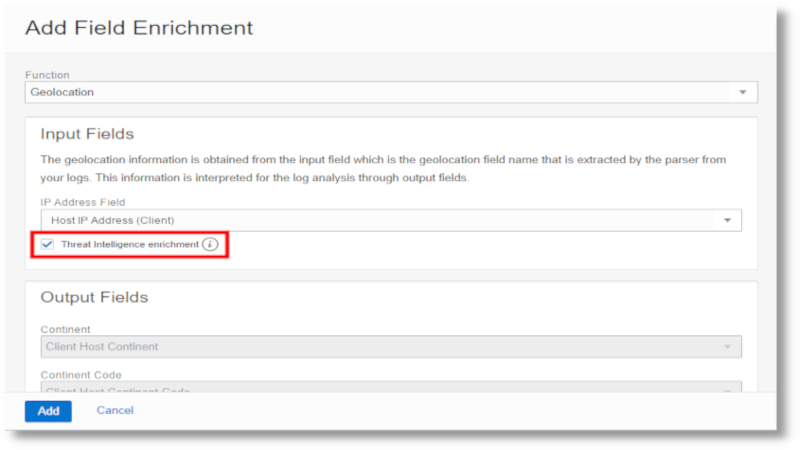

開始するには、Logging Analytics Geolocation関数(特にログ・ソースのField Enrichment Option)で脅威インテリジェンス・エンリッチメント機能を有効にします。

フィールド・エンリッチメント・オプションにアクセスする完全なステップは、Logging Analyticsのドキュメントを参照してください。

脅威アクターの検索、敵を知る

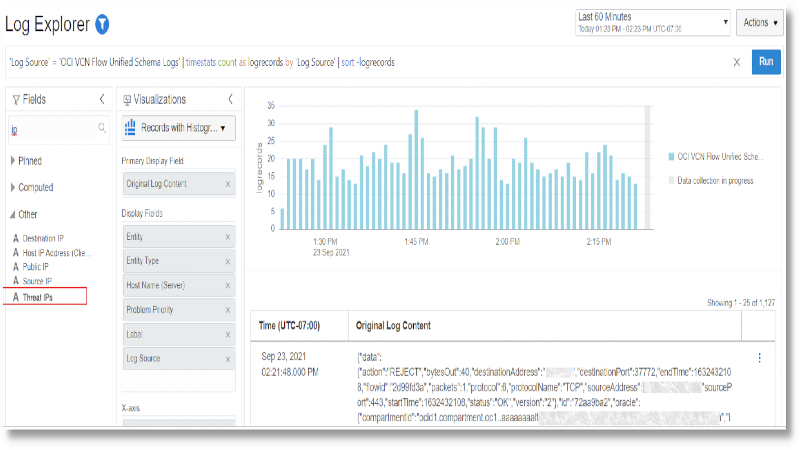

ログ・データの収集中に、ファンクションの「IPアドレス」フィールドに関連付けられたIPアドレス値が脅威としてフラグ設定されている場合、「脅威IP」フィールドに追加され、次のように表示されます:

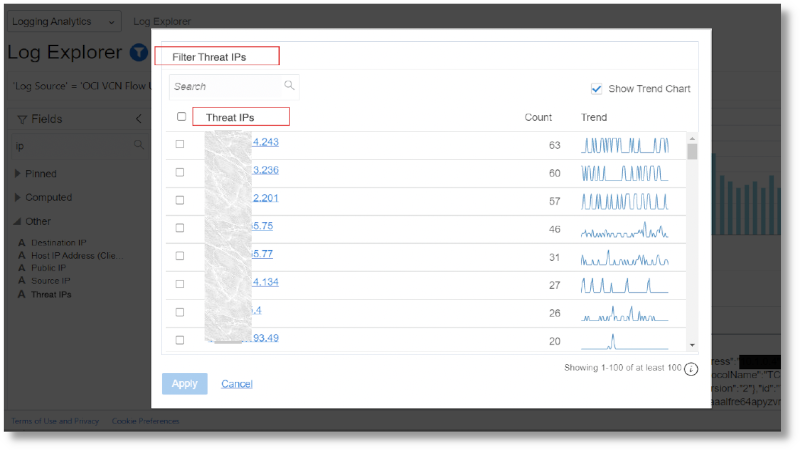

このフィールドを使用して、脅威が関連付けられているログをフィルタします。:

ログ・コンテンツのフィールドを使用したログのフィルタリングの詳細は、Logging Analyticsのドキュメントを参照してください。

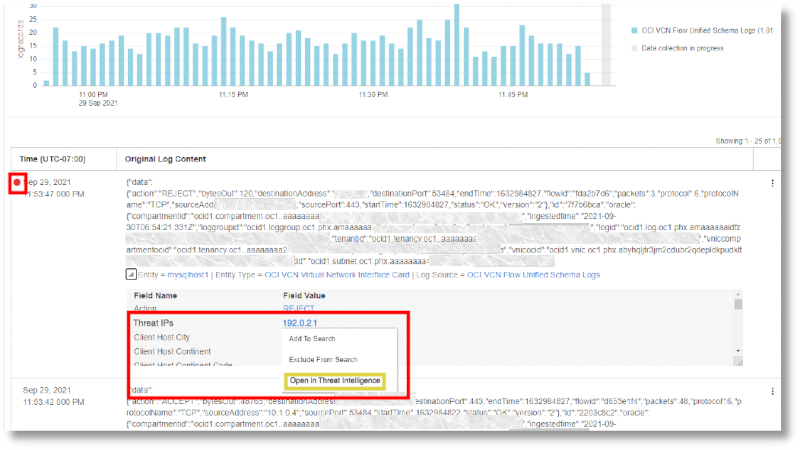

脅威に注釈が付けられたログ・レコードには、問題優先度が「高」の「Threat Intelligence検索」ラベルも表示され、検索で使用できます。さらに、問題の優先度が「高」であるログ・レコードの行に赤いドットがあります。これにより、これらのログ・レコードは、表の中でより目立つように表示され、見つけやすく、分析しやすくなります。

脅威の詳細を取得するには、Oracle Threat Intelligenceで脅威IPを開きます。:

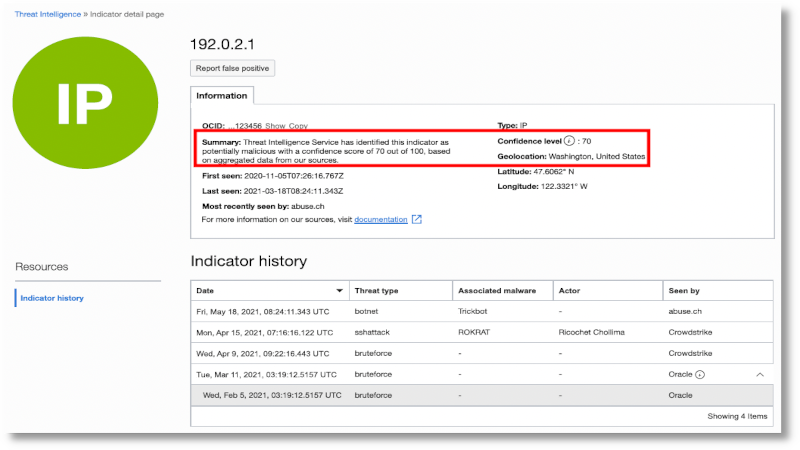

次の例は、信頼度レベルが70の脅威の詳細を示しています。全体的な信頼とは、インジケータが悪意のある動作に関連付けられている可能性のことです。値0から100は、インジケータが悪意のあるアクティビティに関連付けられている可能性があるというThreat Intelligenceがどの程度信頼されているかを表します。

脅威パターンの理解

「Threat IPs」フィールド、「Threat Intelligence Finding」ラベル、問題優先度「高」などの3つのキー・パラメータがログに関連付けられている場合は、「Cluster」、「Link」、「Link by Cluster」および「Cluster Compare」などのオプションを使用して、脅威の高度な分析を実行します。これらの高度なLogging Analyticsツールは、信頼度レベルおよび脅威タイプに基づいて脅威をグループ化するのに役立ちます。

Logging Analyticsは、問合せ時に追加パラメータを使用してログ・エンリッチメントに使用できる、認識された悪意のあるIPアドレスのリポジトリであるルックアップTIS Threat Feedsを提供します。「問合せ検索」を参照してください。

収集されたログで事前に識別された脅威アクターの検出時にリアルタイム・アラームを取得

継続的なログ収集が設定されている場合、ログが取り込まれた時点で脅威の到来を通知されることが重要になります。前の項で説明した分析を使用して脅威の原因となるIPアドレスを特定したら、この貴重な情報を使用してアラート通知を設定できます。

- 取込み時に脅威のあるIPアドレスを持つログ・レコードを検出する検出ルールを作成します。検出ルールは、ラベルThreat Intelligence Findingおよびエンティティ・タイプやログ・ソースなどの追加のフィルタに基づくことができます。「収集時の事前定義済イベントの検出」および「ユーザーによる収集時間アラート・ルール操作の実行の許可」を参照してください。

- 収集されたログでフィルタ・パラメータが発生するたびにトリガーされるアラートをモニタリング・サービスに作成します。「検出されたイベントのアラートの作成」を参照してください。

これによって、事前に識別された脅威の検出はほぼリアルタイムです。

まとめると、Logging AnalyticsとThreat Intelligenceサービスの統合は、セキュリティ業界で特定された主要な脅威アクターの1つである悪意のあるIPアドレスの特定を支援するための優れたステップです。ログを使用すると、脅威を軽減するためのセキュリティ戦略の自動化が可能になります。

詳細アナリティクスのヘルプおよび例は、Logging Analyticsのドキュメントを参照してください。: