※ 本記事は、Ritesh Kumariによる”ZPR Release Announcement: Advancing Zero-Trust Security in OCI“を翻訳したものです。

2025年11月11日

ZPRリリースのお知らせ: OCIにおけるゼロトラスト・セキュリティの推進

Oracle Cloud Infrastructure(OCI)上で重要なアプリケーションを実行している組織は、Oracle Databaseに保存されている顧客記録、財務取引、ヘルスケア・データなど、最も機密性の高いデータを保護する必要があります。これらの組織は、不正アクセスを防止し、重要なデータを保護するという絶え間ない課題に直面しています。その使命は明らかです。アクセスの試みに対してデータの安全性を確保することです。これが、これがCISOを夜も眠れなくさせる課題です。

ここでは、Zero Trust Packet Routing(ZPR)について説明します。昨年、Applied Inventionと共同で発売されたZPRは、堅牢な信頼境界を定義し、適用するためのシンプルで人間が読める方法を提供します。複雑でエラーが発生しやすいIPルールとは異なり、ZPRでは、どのワークロードが通信できるか、データ・フローの場所、およびどのサービスにアクセス可能かを制御しつつ、他のすべてをデフォルトで拒否できます。つまり、ZPRは、ネットワークの意図を、最も重要なワークロードの安全性を維持するのに役立つ、強制可能なゼロトラスト・コントロールに変えます。

この最新リリースでは、ZPRはOracle Acceleronの一部であり、マルチVCNデプロイメントを有効にし、MySQLやOracle Functionsなどのサービスのカバレッジを拡張し、ネットワーク・パス・アナライザ(NPA)による可視性を向上させ、プライベート・サービス・アクセス(PSA)およびIAM拒否ポリシーとシームレスに統合することで、複雑なエンタープライズ・ワークロードをサポートします。これらの更新は、ネットワーク間での横移動の防止、データの流出のブロック、および漏洩した資格からのリスクの軽減に役立ちます。連携して、重要なワークロードを保護し、管理を簡素化し、複雑な環境でのコンプライアンスをサポートするように設計された、一貫性のあるゼロトラスト・フレームワークを組織に提供します。

横断運動に対するより強力な障壁の構築

最新のクラウド・デプロイメントでは、ワークロードが複数のVirtual Cloud Networks (VCNs)にまたがることがよくあります。このアーキテクチャは分離を強化しますが、運用の複雑さを増すため、環境全体で一貫してセキュリティを適用することは困難です。

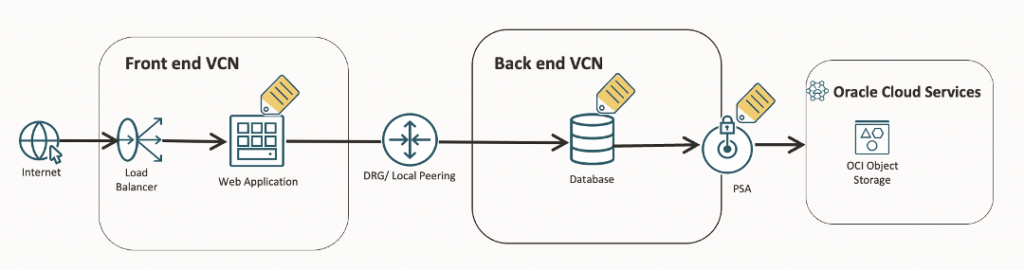

ZPRのVCN間ポリシーは、従来のネットワーク・セキュリティ・グループまたはルーティング表を上回る、これらのVCN全体のセキュリティを統合します。人間が読める単一のポリシーにより、階層間で明確な信頼境界を適用できます。インターネットに公開されているフロントエンド・サーバーはHTTPSなどのセキュアなプロトコルを介して中間層サービスにのみ通信できますが、中間層サービスのみでは機密性の高い顧客データを保持するバックエンド・データベースに到達できます。

攻撃者がフロントエンド・ノードを侵害した場合、ZPRはこれらの境界をバイパスすることを防ぎます。階層間で横断的に移動したり、マルチVCN環境を横断してデータベースに到達することはできません。重要なシステムを脅かす前に、横断的な移動を効果的に停止することができます。

この統合アプローチは、ゼロトラスト施行を強化するだけでなく、ポリシー管理も簡素化します。VCNまたは層ごとに個別のルールを調整するかわりに、単一のポリシーによってアプリケーション・アーキテクチャ全体が管理され、複雑さが軽減され、セキュリティ・ルールへのコンプライアンスが適用されます。ZPRは、分散ワークロード全体のセキュリティのギャップを埋めることで、環境を安全に保ち、運用を効率化するのに役立ちます。

データ流出時のドアのクローズ

また、攻撃者がネットワークに入った場合、特に機密性の高い顧客情報、トランザクション・レコード、金融機関などのエンティティが保護する必要がある規制レポートなど、データを漏洩できないようにする必要があります。

このようなお客様にとっては、データベース・バックアップ、アカウント・ステートメントまたはコンプライアンス・レポートは、常にプライベートな認可パスに制限されます。ZPRは、プライベート・サービス・アクセス(PSA)と組み合せて、オブジェクト・ストレージのレポートやデータベース・バックアップなどの機密データがパブリック・インターネットに接続されないようにするのに役立ちます。PSAは、トラフィックをオブジェクト・ストレージやファンクションなどのOCIサービスにプライベートにルーティングしますが、ZPRの属性ベースのポリシーでは、信頼できるワークロードのみが接続できます。

攻撃者がネットワークに侵入しても、ZPRとPSAはプライベートで認可されたパスのみを適用するため、外部テナンシにデータを流出させることはできません。このシームレスな統合により、運用オーバーヘッドなしで堅牢な保護を実現できます。ZPRとPSAは、データ・フローを信頼の境界内に保つことで、機密情報を保護し、セキュリティ・コンプライアンスを維持することで、セキュリティ戦略がクラウド環境と同じくらい簡単に拡張されるようにします。

盗まれた資格証明のリスクの中断

横移動やデータ流出に対する強力な保護であっても、攻撃者は最も単純なルート(資格証明の侵害)を試すことがよくあります。フィッシング、リークされたパスワード、またはインサイダーの誤用は、有効なログインを間違った人に引き渡す可能性があります。この例の顧客は、支払を処理するワークロードや機密性の高いアカウント・データを格納するワークロードにアクセスできることを意味します。

IAM拒否ポリシーは、追加の防御レイヤーとして機能します。資格証明が有効であっても、信頼できないパスからのアクセスをブロックするテナンシ・レベルのガードレールを適用します。たとえば、Object Storageバケットまたはクリティカルなワークロードへのパブリック・エンドポイント・アクセスを拒否できます。これにより、機密データへのアクセスがプライベート・サービス・アクセスを介してのみ可能になります。つまり、当社の金融機関では、認証情報が漏洩しても、顧客記録、支払システム、コンプライアンス・データベースは保護されたままです。

クラウド・フットプリントの確保

ワークロードの最新化の一部は、セキュリティを損なうことなく、クラウド製品のスタック全体を使用できることを意味します。トランザクション・データベース用のMySQLやリアルタイム分析用のOracle Functionsなどの多様なサービスによってOCI環境が成長するにつれ、ZPRはこれらの重要なサービスに属性ベースのセキュリティを拡張し、拡大するクラウド・フットプリント全体で一貫したゼロトラスト強制を提供します。

この拡張カバレッジにより、セキュリティが最優先される世界でクラウド・フットプリント全体を安全にし、クロスVCNポリシーおよびPSAによって確立されたゼロトラスト基盤に直接結び付けることができます。金融機関は、管理をシンプルかつスケーラブルに保ちながら、同じ厳格な標準で、コンピュート、データベース、サーバーレス機能などの環境を保護できます。

ネットワーク・パス・アナライザで明確に確認

ゼロトラスト・アーキテクチャは、検証能力と同じくらい強力です。ZPRのネットワーク・パス・アナライザ(NPA)との統合により、トラフィック・パスに関する明確なインサイトが提供されるため、ポリシーの確認やブロックされた接続のトラブルシューティングが容易になります。正当なトラフィックが停止した場合、NPAはセキュリティを損なうことなく問題を特定し、信頼の境界を維持します。この可視性は、ZPRの堅牢なコントロールを補完するものであり、安全で効率的な環境を確実に維持できます。

自信を持ってゼロトラスト・セキュリティを提供

これらの機能強化により、ZPRはワークロードとデータを設計で保護します。IAM拒否ポリシーを使用したVCN間の信頼境界、PSAプライベート・パスおよびテナンシ全体のガードレールは、階層化された強制可能な制御を提供します。サービス範囲の拡大とネットワーク・パス・アナライザの可視化により、ポリシーの管理と検証が容易になり、明確さ、制御性、安心感が得られます。

このリリースでは、OCI環境が回復力のあるゼロトラスト・クラウドに変換され、すべてのレイヤーにリスクが伴うため、チームは消防ではなくイノベーションに集中できます。