※ 本記事は、Aboo Valappil, Prashant Jagannathanによる”Authentication and Authorization for OCI File Storage (FSS) with Kerberos and LDAP“を翻訳したものです。

2023年7月31日

アイデンティティー管理にKerberosおよびLightweight Directory Access Protocol (LDAP)を使用する組織は、多くの場合、セキュリティー保護された集中型認証および承認のためにストレージシステムを統合したいと考えています。OCI File Storage Service (FSS)は、KerberosおよびLDAPと統合して、FSSベースのNFS共有を保護できます。これを有効にするには、OCIコンソールで、またはOCI CLI、API、SDKまたはTerraformを追加コストなしでご利用ください。

このブログ投稿では、FSSとのKerberosおよびLDAPの統合を紹介し、機能の概要とその一般的な構成要件を示します。このブログ投稿の後には、Windows Active Directory環境用とLinux環境用の2つの別々のパートが続きます。

KerberosとLDAPをOCI File Storageと統合するメリット

KerberosとLDAPの統合には、次の利点があります。:

- 集中管理 – Windows Active DirectoryまたはLinuxベースのKerberos/LDAPアイデンティティ管理システムを使用して、ユーザーを編成し、カスタマイズされたアクセス権を有効にします。

- 次の操作モードでセキュリティ・コンプライアンス要件に対応

- krb5 – Kerberos認証/認可。

- krb5i – 中間者攻撃や不正な変更から保護するための整合性。

- krb5p – 盗聴(移動中暗号化)を防ぐためのプライバシまたは機密性。

- より多くのグループでユーザーをスケーリング – 認可のためにFSSがサポートするセカンダリUnixグループの最大数を(16から)256に増やします。

- Windows Active Directory統合 – Active DirectoryからFSS NFS共有にアクセスし、Windowsワークステーションに参加し、(ユーザー、グループなどに基づいて) Active Directoryユーザーに対する Unixアクセス権を持ちます。

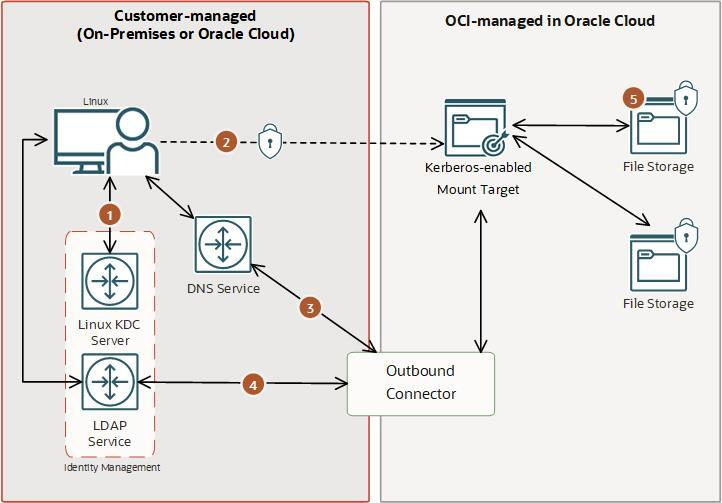

FSSでの KerberosとLDAPの使用

RFC2307が有効なLDAPディレクトリを使用して、Active DirectoryまたはLinuxベースのKerberos Key Distribution Center (KDC)を使用してFSSへのKerberosアクセスを有効にできます。Linux環境では、FreeIPAなどのオープンソース・アイデンティティ管理システム、またはopenLDAPサーバーおよびMIT Kerberos KDCに基づくカスタム・ビルド・ソリューションを使用することもできます。次の図は、アイデンティティ管理のためのFSSとLinuxベースのKDCおよびOracle Directory Serverの統合を示しています。この統合には、次の機能があります。:

- ユーザーおよびKDCサーバーとのセキュアな通信。

- Kerberos対応のFSSエクスポートとのセキュアな通信 – データの整合性および転送中暗号化。

- 顧客管理DNSサービスとの通信。

- 暗号化されたLDAPSチャネルを介した顧客管理LDAPサービスとの通信。

- 保存データはファイル・ストレージで暗号化されます。

前述のシナリオは、Windows Active Directory環境がある場合にも適用されます。FSSを使用するすべてのユーザーおよびグループには、LDAPディレクトリでUnix属性(RFC2307属性)が必要です。同じファイル・システムに対してUnix形式の認証とともにKerberosエクスポートを使用することもできます。KerberosおよびLDAP機能はOCIロギングおよびメトリックと統合されており、FSSを使用して安全なファイル共有環境を最適化し、透明性を提供します。

KerberosおよびLDAPの開始

このセクションでは、KDC、LDAP、および DNSを使用する独自のインフラストラクチャーがすでにあることを前提としています。マウント・ターゲット(MT)でKerberosおよびLDAPを構成する前に必要なステップを次に示します

- LDAPサーバーの完全修飾ドメイン名(fqdn)、LDAPサーバーへのバインド・ユーザーおよびパスワード、およびユーザーおよびグループの検索ベースを取得します。

- マウント・ターゲットのfqdnを、フォワード・ルックアップとリバース・ルックアップの両方のDNSに追加します。

- マウント・ターゲットをKDCオフラインに結合します。

- KDCデータベースにMTを追加し、nfs/<MT fqdn>@<REALM>主体を割り当てます。

- 必要な暗号を持つkeytabをKDCから抽出し、ファイルを base64エンコード文字列に変換します。

- LDAPバインド・パスワードおよびkeytab用のOCI Vaultシークレットを構成します。パスワード・シークレットをプレーン・テキストとして、keytabをbase64でエンコードされた文字列として作成します。

- MTのOCI IAMポリシーを構成して、シークレットにアクセスします。

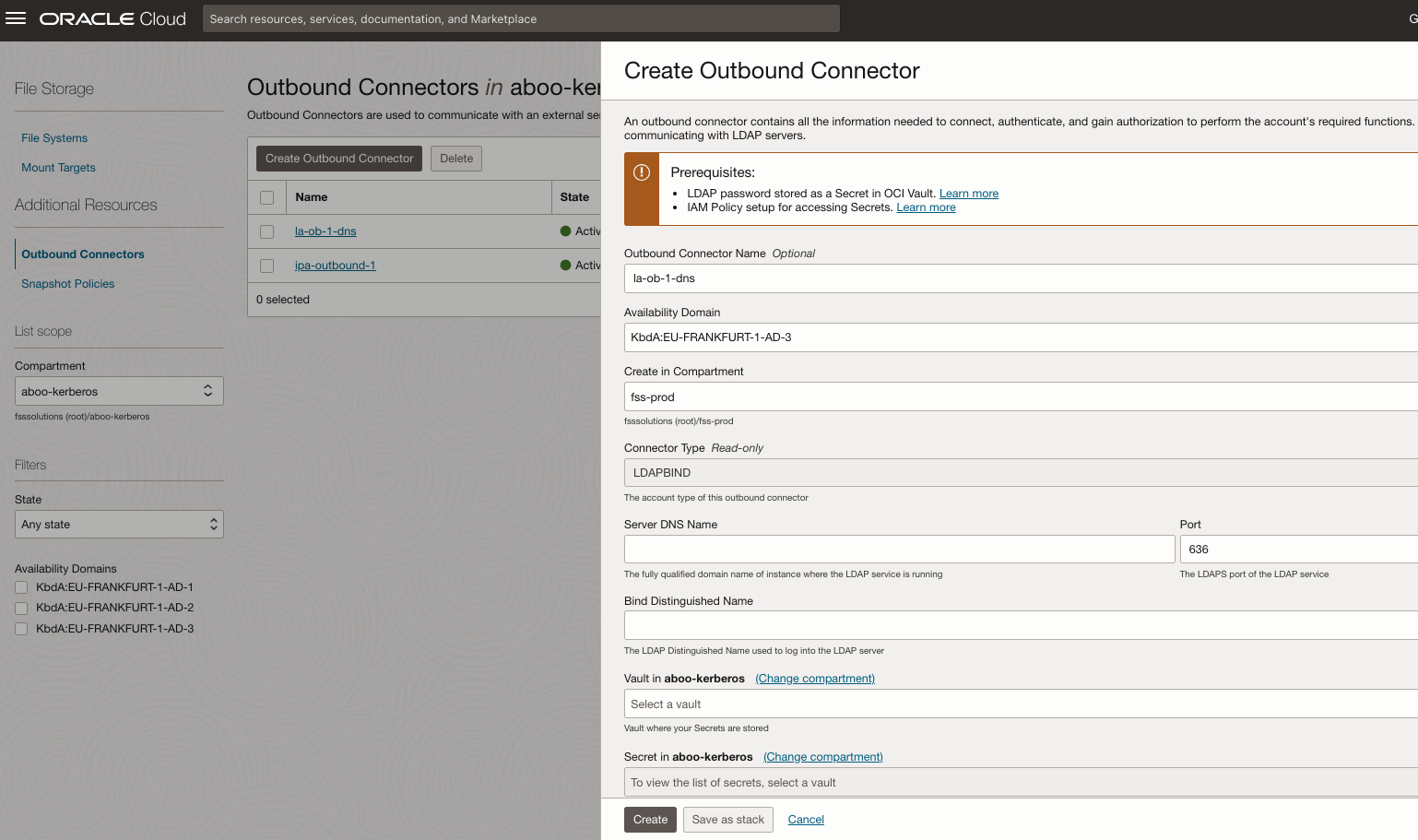

LDAP用のアウトバウンド・コネクタの作成

アウトバウンド・コネクタは、LDAPサーバーに接続して問合せを実行するための構成を保持するリソースです。1つのアウトバウンド・コネクタを複数のマウント・ターゲットにアタッチできます。1つのマウント・ターゲットに最大2つのアウトバウンド・コネクタを設定して、LDAPサーバー・パスワードのローテーション中またはLDAPエンドポイントの変更中にシームレスな操作を実行できます。

Oracle Cloudコンソールで、「File Storage」を選択します。アウトバウンド・コネクタを選択します。「作成」をクリックし、前述のステップで収集した詳細を入力します。

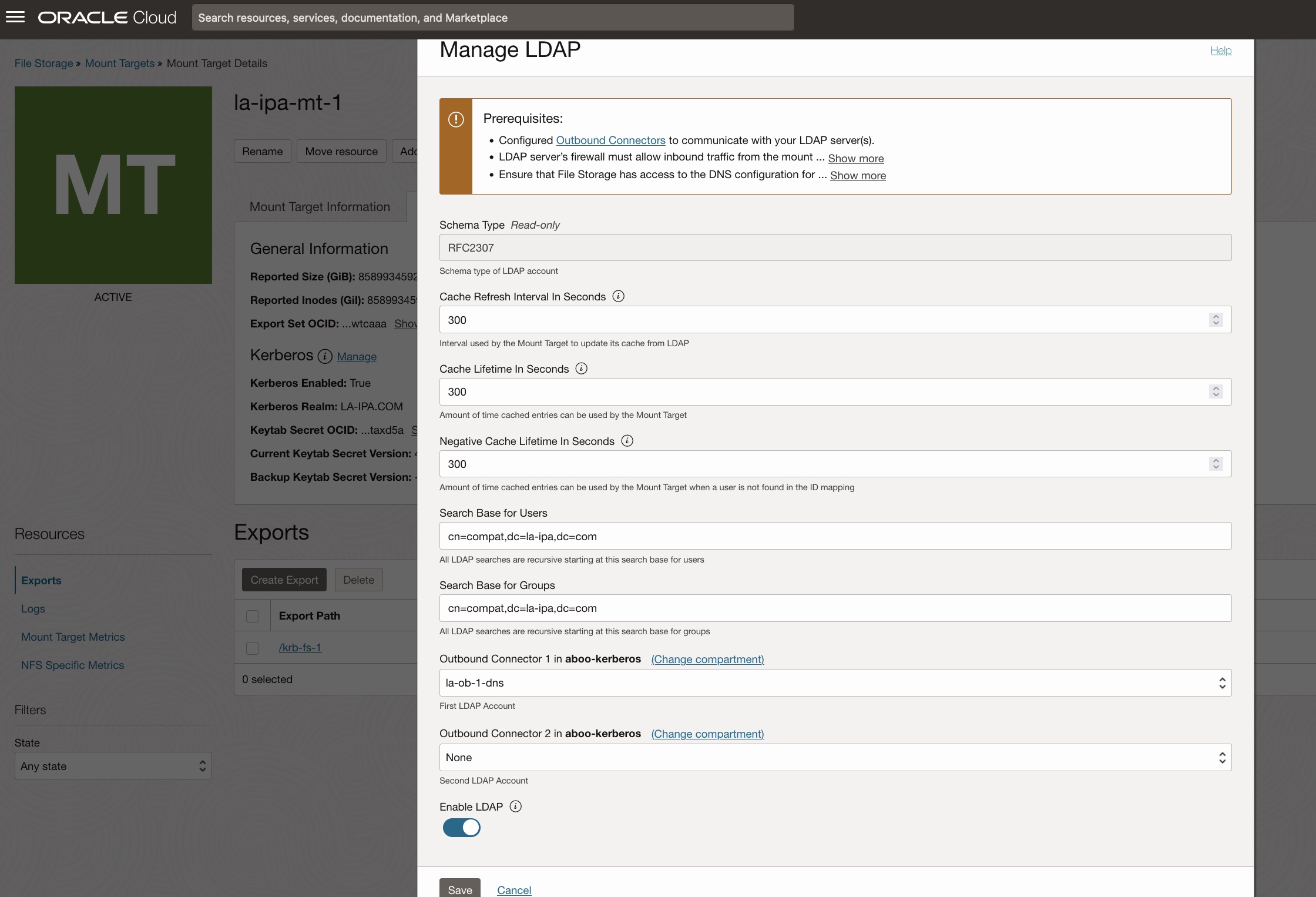

LDAP構成

アウトバウンド・コネクタをマウント・ターゲットに接続します。「マウント・ターゲットの詳細」ページの「NFS」タブで、「LDAP」の下の「管理」をクリックします。

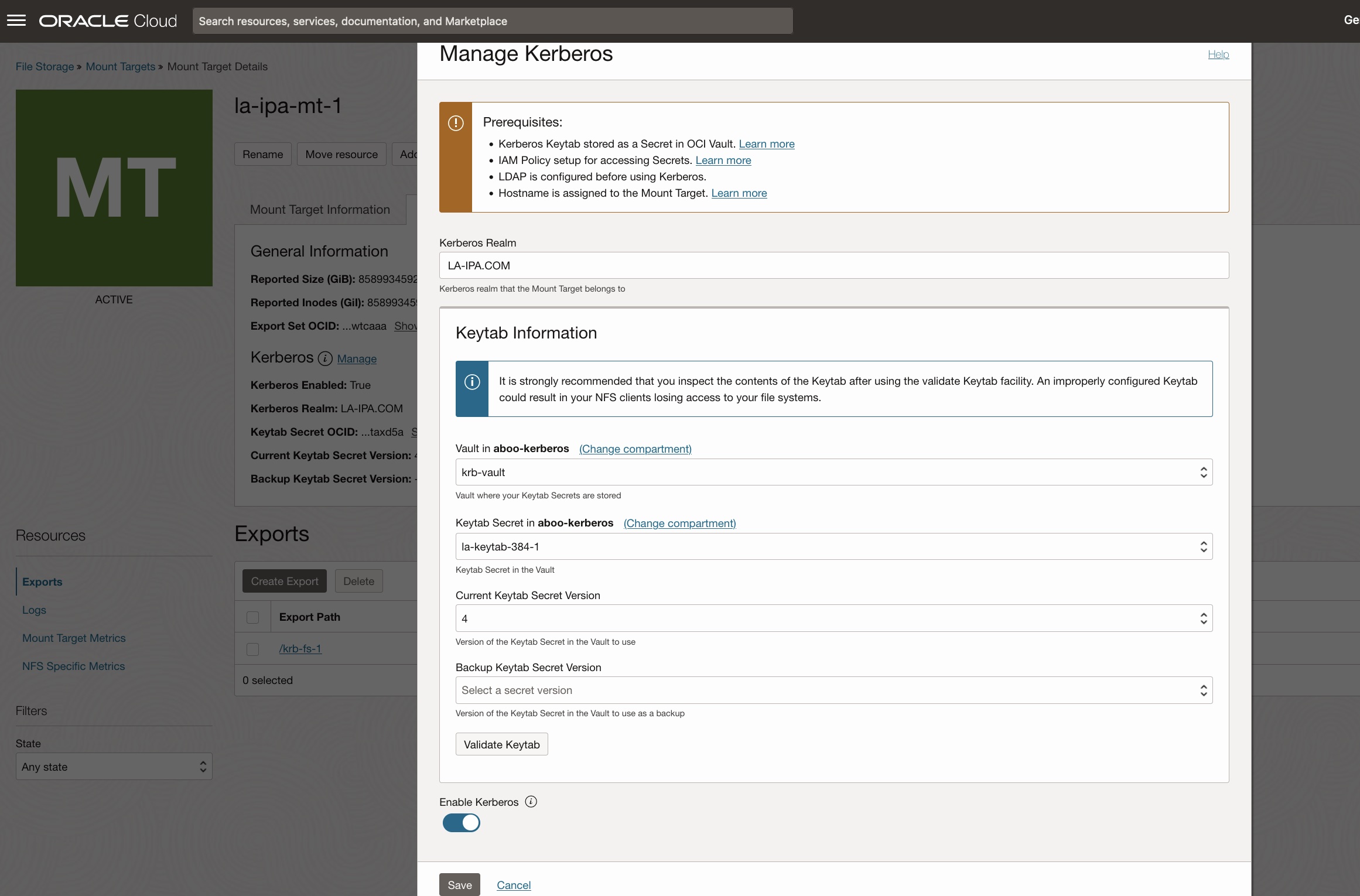

Kerberos構成

OCIコンソールで、「File Storage」から、構成するマウント・ターゲットを選択します。「マウント・ターゲットの詳細」ページの「NFS」タブで、「Kerberos」の下の「管理」をクリックします。

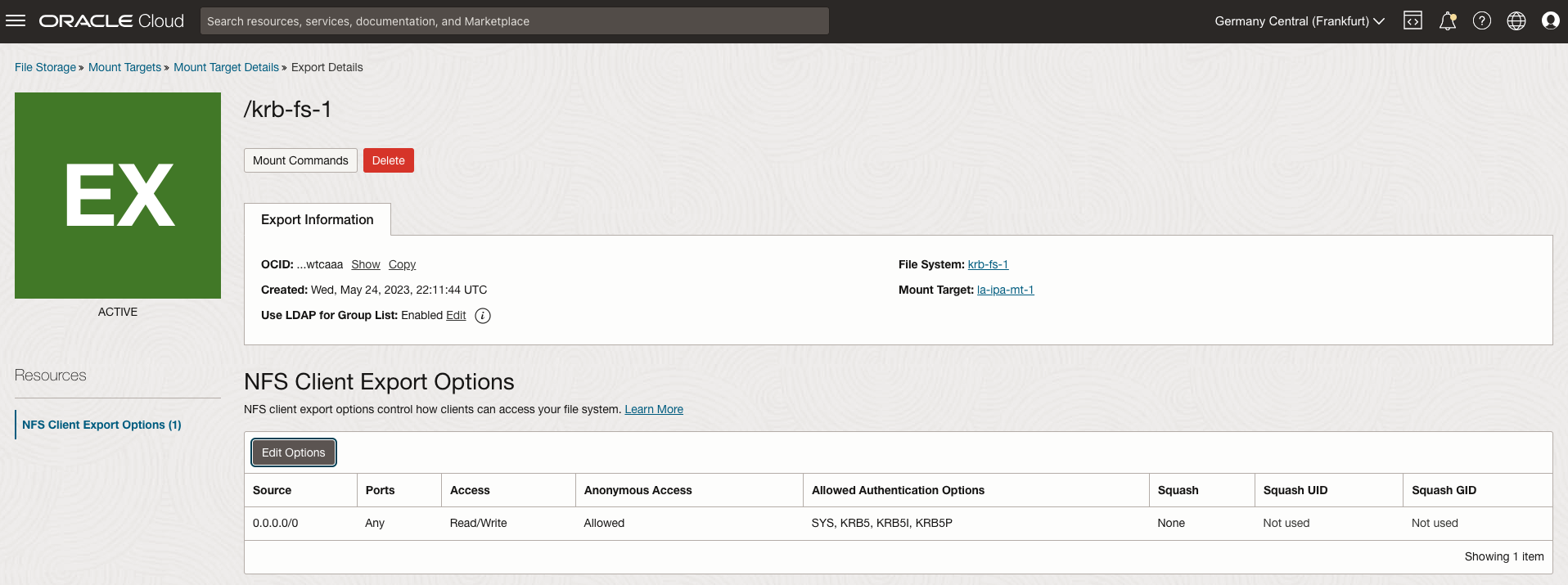

Export構成

「Export Details」ページから、「Use LDAP for Group List」の横にある「Edit」ボタンをクリックしてLDAPを有効にします。次に、エクスポート・オプションを編集して、Kerberosに必要なアクセス・モード(KRB5、KRB5IおよびKRB5P)を有効にします。

NFSクライアントからのエクスポートのマウント

[root@la-freeipa-client-1 opc]# mount -v -o sec=krb5p la-freeipa-mt-1.la-ipa.com:/krb-fs-1 /mnt

...

mount.nfs: trying text-based options 'sec=krb5p,addr=10.9.1.198'

mount.nfs: prog 100003, trying vers=3, prot=6

mount.nfs: trying 10.9.1.198 prog 100003 vers 3 prot TCP port 2049

mount.nfs: prog 100005, trying vers=3, prot=17

mount.nfs: trying 10.9.1.198 prog 100005 vers 3 prot UDP port 2048

[root@la-freeipa-client-1 opc]# grep " nfs" /proc/mounts

la-freeipa-mt-1.la-ipa.com:/krb-fs-1 /mnt nfs rw,relatime,vers=3,rsize=262144,wsize=262144,namlen=255,hard,proto=tcp,timeo=600,retrans=2,sec=krb5p,mountaddr=10.9.1.198,mountvers=3,mountport=2048,mountproto=udp,local_lock=none,addr=10.9.1.198 0 0

[root@la-freeipa-client-1 opc]# df -kh /mnt

Filesystem Size Used Avail Use% Mounted on

la-freeipa-mt-1.la-ipa.com:/krb-fs-1 8.0E 0 8.0E 0% /mnt

ぜひお試しください

KerberosとLDAPの統合と、Oracle Cloud Infrastructure File Storageが提供するエンタープライズ・グレードのすべての機能を体験していただきたいと考えています。

サービス概要ドキュメントおよびビデオ・シリーズの使用を開始します。改善を続ける方法に関するフィードバックをお寄せください。オラクルのクラウド・ストレージ・プラットフォームでは、より多くの機能更新が予定されています。