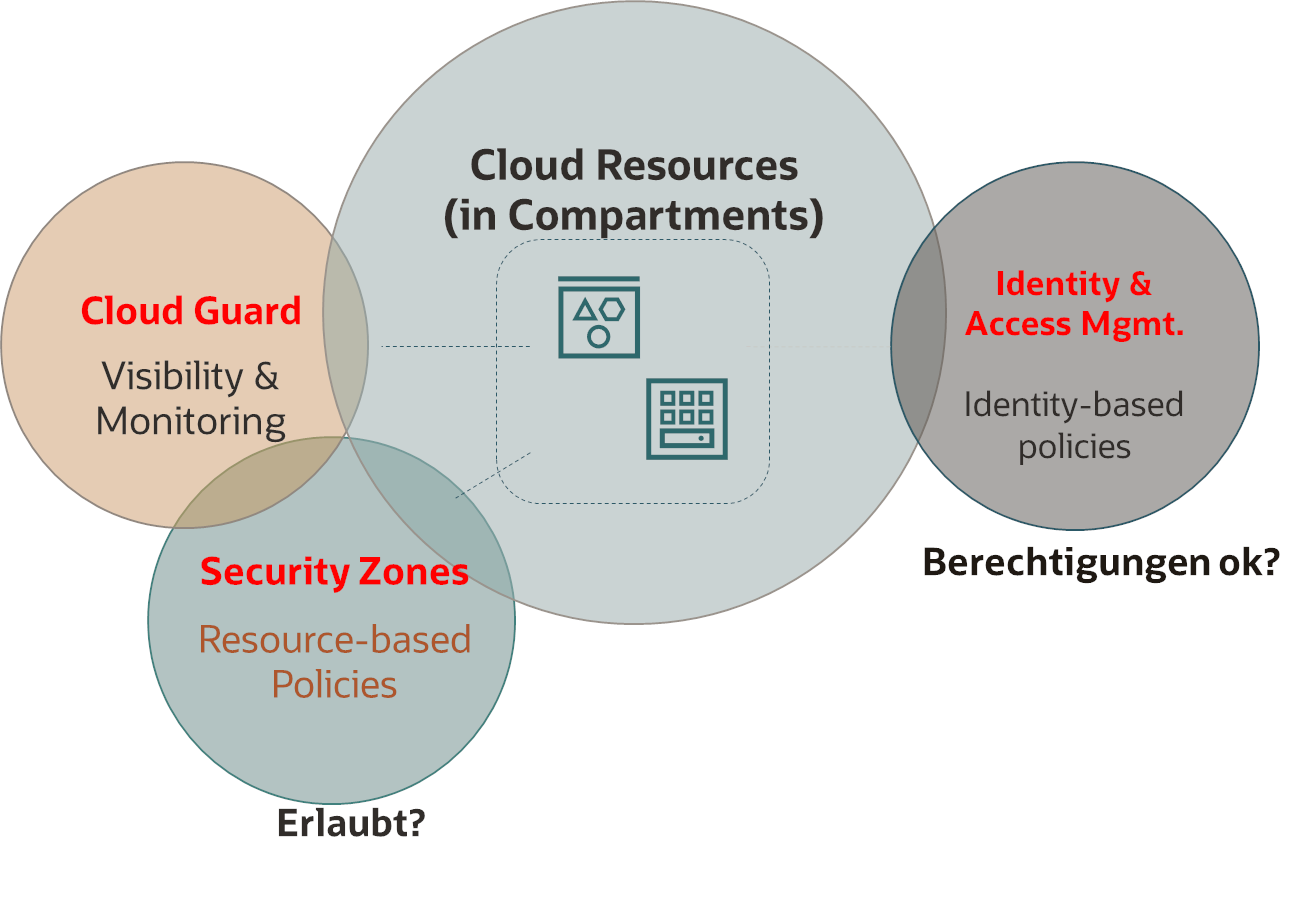

OCI bietet seit mehreren Jahren die sogenannten (Maximum) Security Zones. Mit Hilfe der Security Zones können Bereiche des Tenants, den Compartments, noch stärker abgesichert werden. OCI kennt generell nur eine Schutzklasse: hoch. Eine erlaubte Abschwächung innerhalb dieser Schutzklasse, die trotzdem hoch bleibt, muss explizit konfiguriert werden. Dies ist z.B. ein öffentlicher Zugriff auf ein Bucket, d.h. Dateien. Soll eine Abschwächung dieser Art verhindert werden kann dies durch entsprechende OCI IAM Policies definiert werden. Hochberechtigte Benutzer oder Instanzen können unter Umständen nicht ausgegrenzt werden bzw. können durch unabsichtliche Konfiguration eine solche Schwächung herbeiführen. Natürlich enthält OCI entsprechende Werkzeuge um diese Änderungen zu entdecken und entgegenzuwirken. Das Werkzeug für das sogenannte Security Posture Management heisst OCI Cloud Guard. Security Posture Management überwacht und meldet Konfigurationsänderungen und sensitive Aktivitäten. Darüber hinaus kann es automatisiert Aktionen durchführen, z.B. das Entfernen eines Public Access. Das folgende Bild gibt einen Überblick über das Ineinandergreifen der Funktionalitäten:

Im Folgenden werden die Security Zones betrachtet, die jegliche Abschwächung vor einer Durchführung verhindern. Sogar gegen „root“ User bzw. SuperAdmins der Cloud.

Security Zones

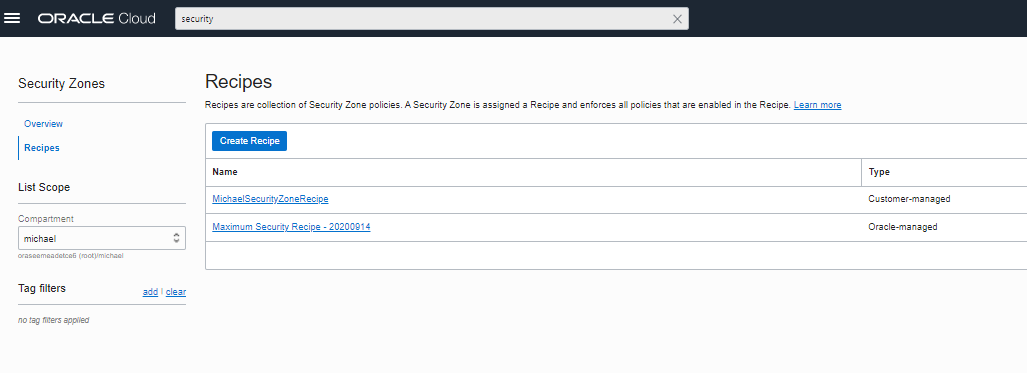

Security Zones arbeiten über sogenannte Recipes. Recipes sind ein Bündel von Policies die beschreiben welche Konfigurationen in Security Zones nicht durchgeführt werden können, z.B. “deny public access” oder “deny oracle managed keys“. Zweiteres impliziert dass nur vom Kunden gemangte Schlüssel zur Verschlüsselung verwendet werden dürfen.

Oracle gibt die möglichen Policies vor. Diese sind im Bereich “Recipe” zu sehen. Von dort können eigene Recipes erstellt werden, die eine Auswahl der Policies beinhalten. Selbst definierte Recipes sind Compartment-sensitiv. Im Screen sind beide Arten von Receipes zu sehen.

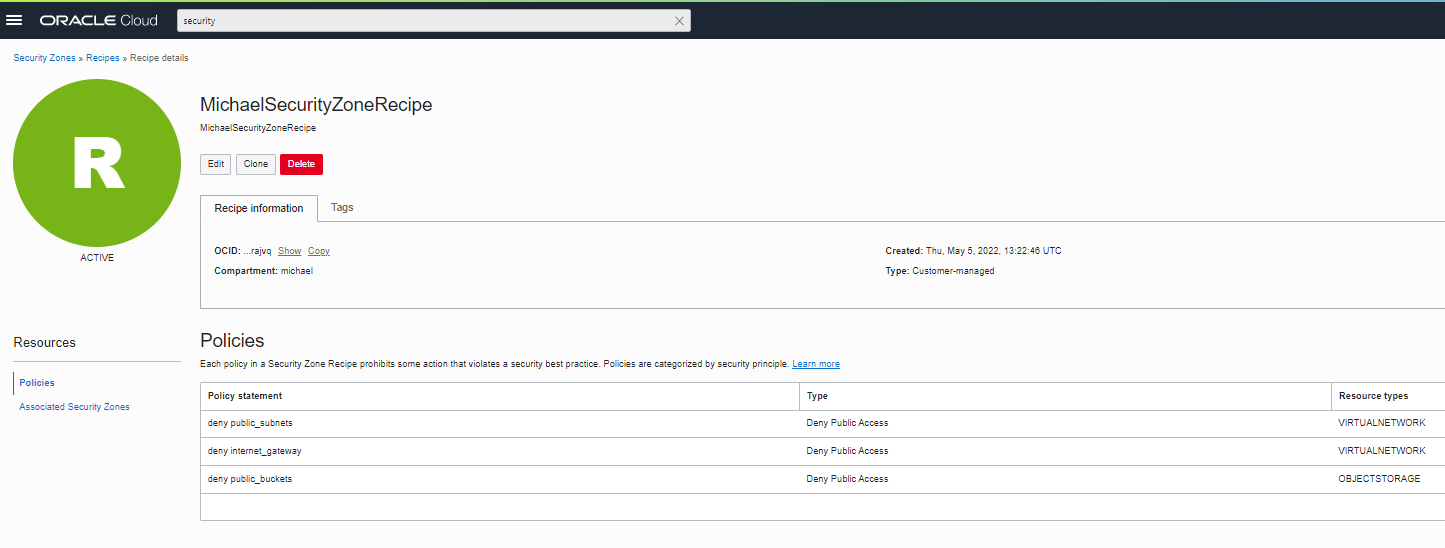

Beispiel Custom Recipe mit “nur” drei Policies:

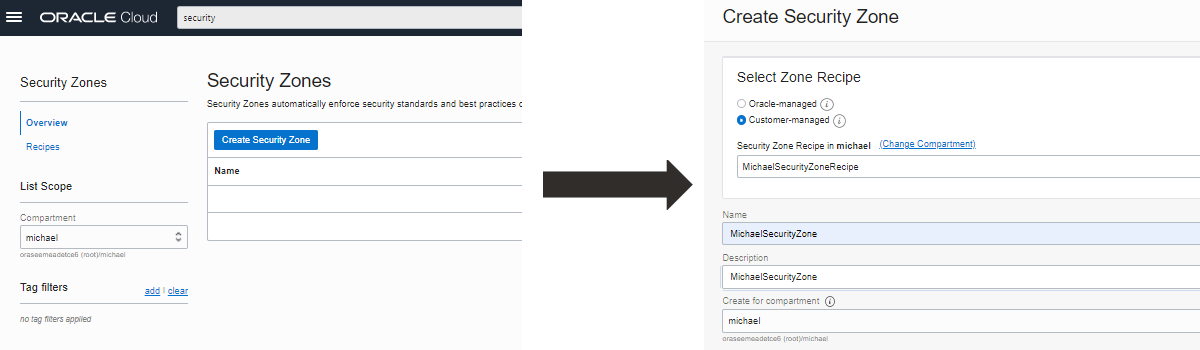

Während der Anlage einer Security Zone kann spezifiziert werden welches Recipe verwendet werden soll. Im folgenden Screen wird eine neue Security Zone erstellt, die das vorher definierte “custom” Recipe verwendet.

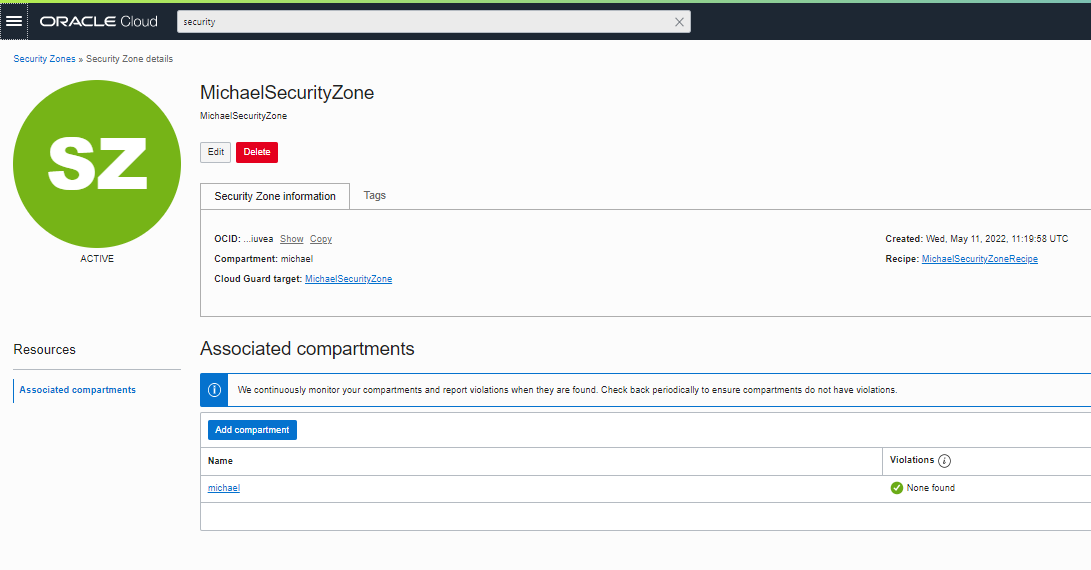

Eine neu erstellte Security Zone wird im Standard mit dem aktuellen Compartment assoziiert. Weitere Compartments können hinzugefügt werden, dabei kommt die Compartment-Hierachie zum Tragen. “Tiefere” Compartments können nicht assoziiert werden.

Im unteren Bereich des Screens mit “Violations” wären Probleme aufgeführt, die zu dem Zeitpunkt entdeckt wurden, als die Security Zone zu einem bestehenden nicht leeren Compartment assoziiert wurde. Für die Problemabarbeitung wird dann Cloud Guard genutzt.

Im Mai 2022 waren die referenzierten Funktionen, Security Zones, Cloud Guard, OCI IAM kostenfrei. Eine Einschränkung besteht jedoch in Free Tiers.

Mehr Informationen über die Dokumentation: https://docs.oracle.com/en-us/iaas/security-zone/using/security-zones.htm

Weitere Darstellung im Reference Architecture Artikel: https://docs.oracle.com/en/solutions/oci-security-zones/index.html