※ 本記事は、Julien Silverston, John Wargo, Rajib Sadhuによる”Introducing ODB network in Oracle Database@Google Cloud with support for Shared VPC“を翻訳したものです。

2025年9月10日

はじめに

Oracle Database@Google Cloudは、Google Cloudデータ・センター内および顧客のGoogle Cloud環境でOracle Databaseサービスを提供します。このサービスは、Google Cloudコンソールおよびサービスに統合されています。このサービスは、同一のGoogle Cloudプロジェクトで、Google Cloud Virtual Private Cloud (VPC)ネットワークに接続されたOracle Databaseリソースのデプロイをサポートしました。

Oracle Database (ODB)ネットワーク・リリースでは、Oracle Database@Google Cloudサービスによってネットワーク構成の柔軟性が向上します。ODBネットワークは、Google Cloud VPCの周りにメタデータ構成を作成し、Google CloudでOracle Databaseリソースのプロビジョニング中に以前に行ったVPC接続選択ユーザーを置き換えます。ODBネットワークの導入により、お客様は共有VPCにOracle Databasesをデプロイできます。

これらの追加機能により、サービス内のリソース・プロビジョニング・ワークフローが変更されるため、組織はネットワーク管理者とデータベース管理者間で職責を分割しやすくなります。

共有VPCサポート

このリリースでは、Oracle Database@Google Cloud Networkは、Google Cloudの一般的なネットワーク・トポロジであるGoogle Cloudの共有VPC機能をサポートするようになりました。

共有VPCを使用すると、組織は複数のプロジェクトのリソースを、ホスト・プロジェクト内の共通のVirtual Private Cloud (VPC)ネットワークに接続できます。組織管理者は、ネットワーク・リソースに対する集中管理を維持しながら、アプリケーションの管理をサービス・プロジェクト管理者に委任できます。これにより、構成が簡素化され、これらのリソースは共有VPCネットワークからの内部IPアドレスを使用して相互に安全かつ効率的に通信できるようになります。

共有VPCは、Google Cloudでのネットワーク構成を簡素化します。サービス所有者(データベース・ユーザーなど)は、異なるリソース間でネットワークを手動で構成するのではなく、ネットワーク・チームによって定義されたネットワーク構成を使用します。これにより、VPCピアリングおよび関連する構成を有効にして構成する必要性が軽減されます。

ODBネットワーク

ODBネットワーク機能では、Oracle Databaseリソースのデプロイ時にデータベース管理者が(Identity and Access Management (IAM)権限を使用して)ネットワーク構成を使用する前に、お客様のネットワーク管理者がネットワーク構成を構成および定義するデプロイメント・ワークフローに新しいステップが導入されています。

ネットワーク管理者は、最初にODBネットワークを作成してから、スタンドアロンまたは共有VPCに関連付けます。次に、ODBネットワークが使用するクライアント・サブネットおよびバックアップ・サブネットにCIDR範囲を割り当てます。ネットワーク管理者は、これらのネットワークに対する使用権限をデータベース管理者に割り当てます。最後に、データベース管理者がOracle Databaseインスタンスをプロビジョニングします。これは、ユーザーがアクセスできる事前定義済のODBネットワークから選択されます。

ODBネットワークへのVPCネットワーク変換

新しいODBネットワーク機能を起動する前に、Googleは、Oracle Databaseリソースのすべての既存のVPC接続をバックグラウンドでODBネットワークに自動的に変換します。Google Cloud Console、API、CLI、Terraformに関する現在のエクスペリエンスは変更されません。更新されたデプロイメント・ワークフローが稼働すると、Oracle Databaseリソースは拡張されたODBネットワークをシームレスに使用し始めるため、スムーズな移行と改善されたネットワーク管理が実現します。

関連ロール

ODBネットワークのIAMロール

この機能では、認可されたユーザーがODBネットワークを管理できるようにする、Google Cloud IAMの追加ロールが導入されています。

| 管理者 (IAMロール) | 目的 |

|---|---|

| Organization Admin (resourcemanager.organizationAdmin)

|

組織管理者は、組織のresourcemanager.organizationAdminロールを持ちます。共有VPC管理者を指名するには、適切なGoogle Cloud Project作成および削除ロール、および組織に対する共有VPC管理者ロールを付与します。これらの管理者は組織レベルのポリシーを定義できます。ただし、特定のフォルダおよびプロジェクト・アクションには、追加のフォルダおよびプロジェクト・ロールが必要です。 |

| ODB Network Admin (roles/oracledatabase.odbNetworkAdmin, roles/oracledatabase.odbSubnetAdmin)

|

ODBネットワーク管理者には、Googe Cloud組織または1つ以上のフォルダのoracledatabase.odbnetworkAdminロールがあります。ODBネットワーク、ODBネットワーク・サブネットを作成および管理し、共有VPC環境内の一部またはすべてのODBネットワーク・サブネットへのアクセスをサービス・プロジェクト管理者に委任します。特定のホスト・プロジェクトのODBネットワーク管理者は、通常、プロジェクトの所有者でもあります。 |

| Service Project Admin (roles/oracledatabase.odbSubnetUser)

|

共有VPC管理者は、IAMプリンシパルにODBサブネット・ユーザー(roles/oracledatabase.odbSubnetUser)ロールをホスト・プロジェクトに付与することで、サービス・プロジェクト管理者を定義します。サービス・プロジェクト管理者は、サービス・プロジェクトで定義されたリソースの所有権および制御も維持します。プロジェクトの所有者など、サービス・プロジェクトに追加のIAMロールがある場合があります。 |

スタンドアロンVPCネットワーク・デプロイメントに必要なGoogle Cloudロール

単一のプロジェクトおよびスタンドアロンのVPCネットワーク内にOracle Database@Google Cloudリソースをデプロイする場合、IAMポリシーに基づいて権限を割り当てるための複数のオプションがあります:

- データベース管理者にすべての管理権限を割り当てます。

- 最小権限モデルに従い、ネットワーク関連ロールをネットワーク管理者に割り当て、データベース関連ロールをデータベース管理者に割り当てます。

次の表に、ユーザーのロールおよび職責に応じて必要なロールを示します:

| 管理者 (IAMロール) | データベース管理者のみに必要なロール | 個別のネットワーク管理者およびデータベース管理者に必要なロール |

|---|---|---|

| Network Administrator | Not applicable | roles/oracledatabase.odbNetworkAdmin roles/oracledatabase.odbSubnetAdmin |

| Autonomous Database Administrator | roles/oracledatabase.odbNetworkAdmin roles/oracledatabase.odbSubnetAdmin roles/oracledatabase.autonomousDatabaseAdmin |

roles/oracledatabase.odbSubnetUser roles/oracledatabase.autonomousDatabaseAdmin |

| Exadata Database Administrator | roles/oracledatabase.odbNetworkAdmin roles/oracledatabase.odbSubnetAdmin roles/oracledatabase.cloudExadataInfrastructureAdmin roles/oracledatabase.cloudVmClusterAdmin |

roles/oracledatabase.odbSubnetUser roles/oracledatabase.cloudExadataInfrastructureAdmin roles/oracledatabase.cloudVmClusterAdmin |

共有VPCネットワーク・デプロイメントに必要なGoogle Cloudロール

共有VPCをデプロイするには、Oracle Database@Google Cloudリソースで使用されるホスト・プロジェクトとサービス・プロジェクトの両方でIAMロールが付与されている必要があります。

- ネットワーク管理者は、ホスト・プロジェクトでODBネットワークおよびODBサブネット管理ロールが付与されている必要があります。

- サービス・プロジェクト管理者には、ホスト・プロジェクトまたはODBサブネットのいずれかに対する「ODB Network User」ロールが付与されます。

次の表に、使用している環境のユーザーの職責に応じて必要なロールを示します:

| 管理者 (IAMロール) | ホスト・プロジェクトに割り当てられたロール | サービス・プロジェクトに割り当てられたロール |

|---|---|---|

| Network Administrator | roles/oracledatabase.odbNetworkAdmin roles/oracledatabase.odbSubnetAdmin |

None |

| Autonomous Database Administrator | roles/oracledatabase.odbSubnetUser | roles/oracledatabase.autonomousDatabaseAdmin |

| Exadata Database Administrator | roles/oracledatabase.odbSubnetUser | roles/oracledatabase.cloudExadataInfrastructureAdmin roles/oracledatabase.cloudVmClusterAdmin |

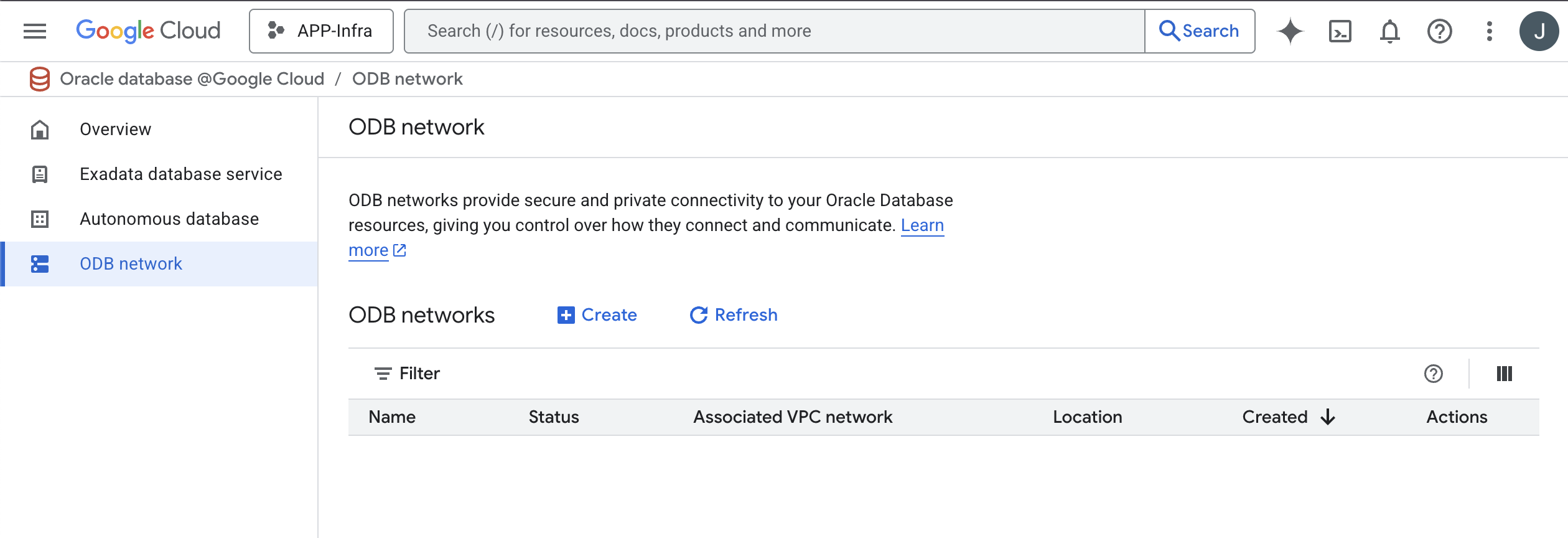

ODBネットワークの利用

Google Cloudでこの機能をサポートするために追加された新しいプロビジョニング・ワークフローで、認可ユーザーはコンソールで「ODB Network」オプションを選択してODBネットワークを作成します。

ノート: ここで説明する機能は、Terraform、APIおよび`gcloud` CLIを介してお客様も使用できます。

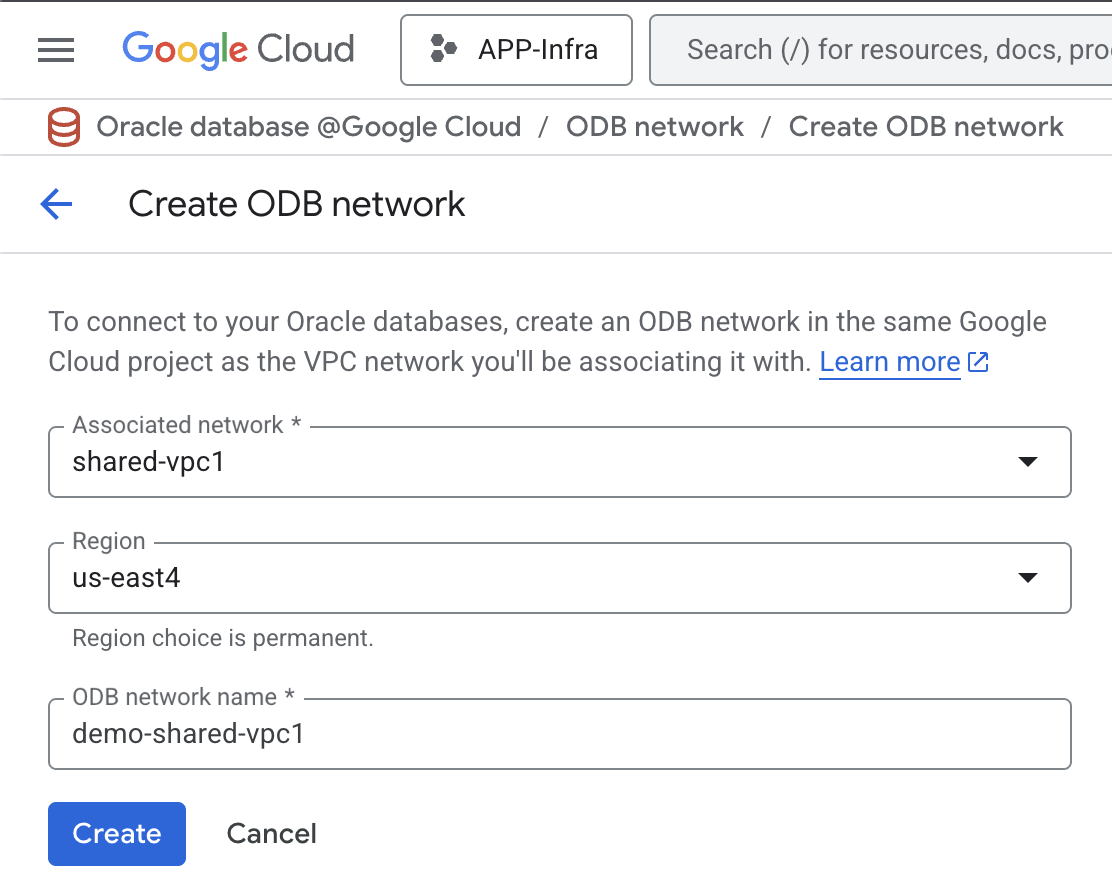

新しいODBネットワークを作成する際、ネットワーク管理者は、選択したプロジェクトおよびリージョン内の既存のVPCにODBネットワークを関連付けます。

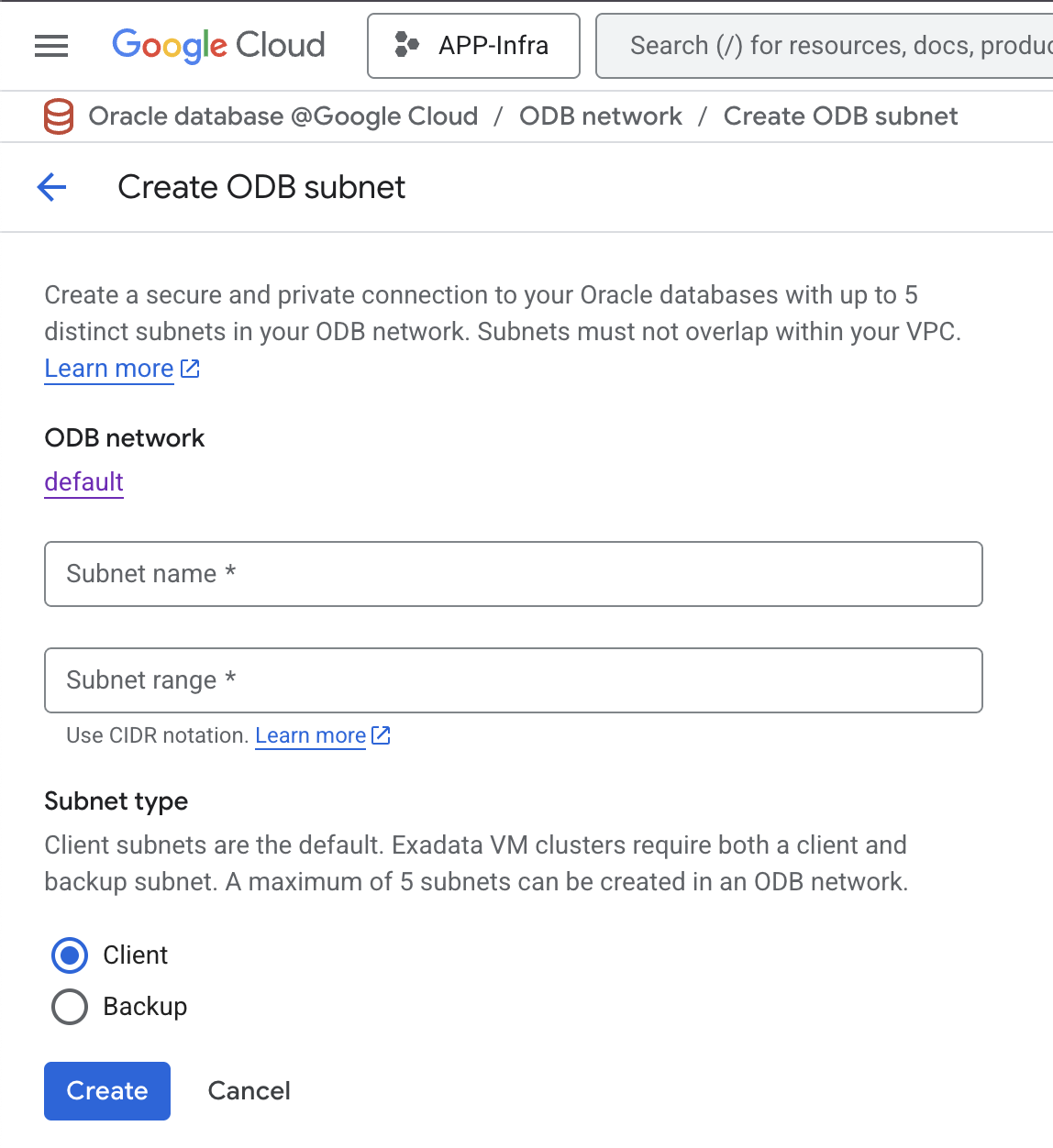

ネットワーク管理者は、ODBネットワークで最大5つの重複しないサブネットを作成できます。ODBサブネットに使用されるCIDR範囲は、選択したVPCで使用される既存のCIDR範囲と競合しないでください。

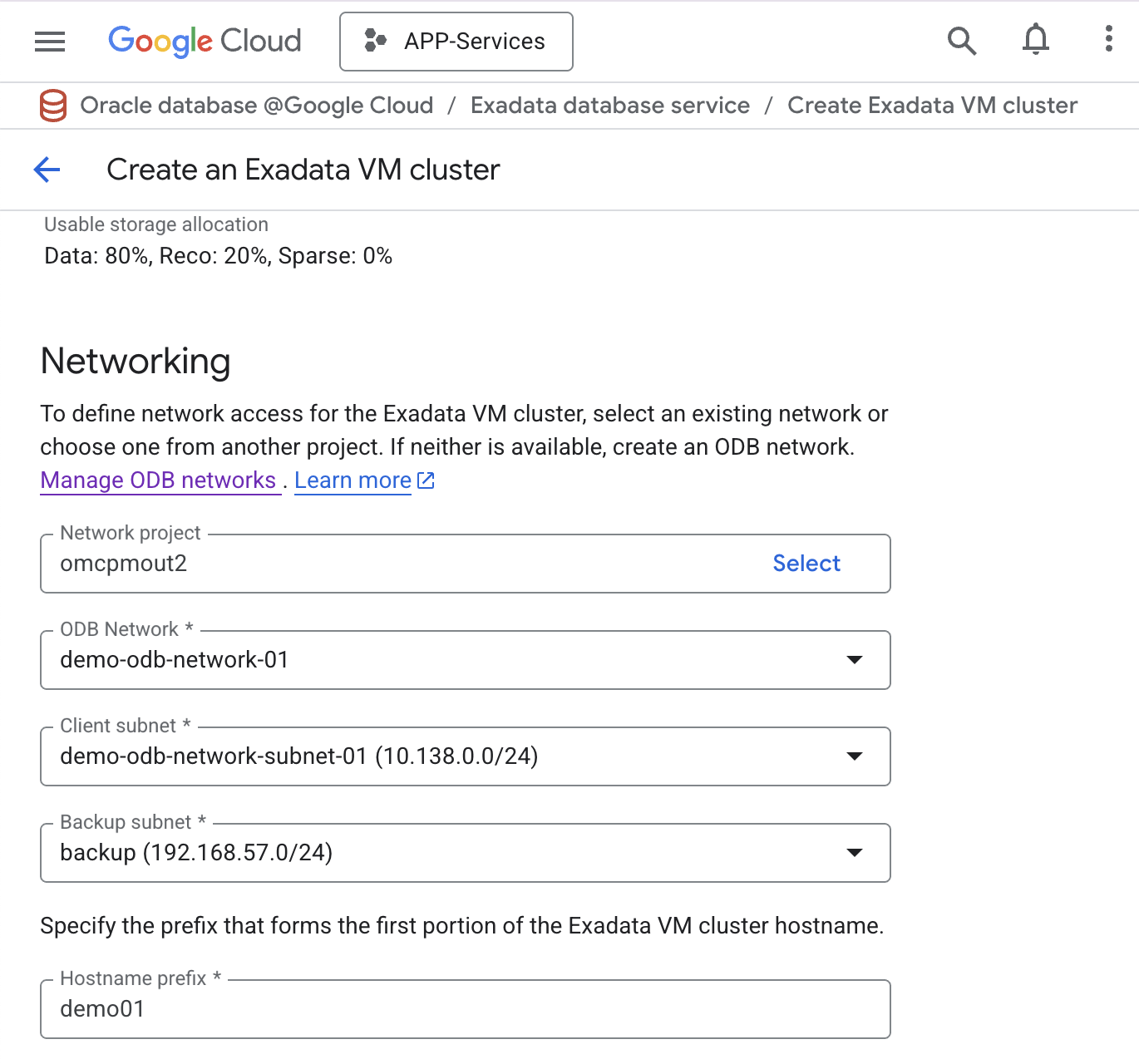

ODBネットワークおよびODBサブネットが設定されている場合、データベース管理者がOracleデータベース・インスタンスをデプロイすると、プロビジョニング・プロセス中に作成されたODBネットワークおよびODBサブネットが選択されます。共有VPCでプロビジョニングされたOracle Databaseインスタンスの場合、データベース管理者はプロジェクト・ピッカーを使用して、現在のプロジェクトではなくホスト・プロジェクト(ネットワーク・プロジェクト)を選択します。

顧客にとっての意味

この機能更新では、Oracle Database@Google Cloudコンソールのエクスペリエンスとプロビジョニング・ワークフローにいくつかの変更が加えられます:

- ODBネットワークを管理するための新しいコンソール・セクションが追加され、ネットワーク管理者はODBネットワークを作成、管理および削除できます。

- Oracle DatabaseリソースをプロビジョニングするときにVPCを選択するオプションを削除し、前述のようにODBネットワーク選択に置き換えます。

まとめ

Oracle Database@Google Cloudネットワーク・リリースでは、ネットワークおよびデータベース・デプロイメントを個別に計画および管理できます。Oracle Databasesは、Googleクラウド・ネットワーク・トポロジにシームレスに統合できます。

リソース

Oracle Database@Google Cloud