※ 本記事は、Atul Goyal, Venkata Evaniによる”OCI simplifies multi-cloud workloads with OCI IAM Workload Identity Federation“を翻訳したものです。

2025年9月9日

マルチクラウドは新たな定番です。OCIに加えて、AWS、Azure、GCPなどの他のクラウド環境でワークロードを実行し、CI/CDパイプラインにGitHub Actionsなどのプラットフォームを活用できます。これらのワークロードには、OCI APIへの頻繁なアクセスが必要になる可能性がありますが、OCI IAMへのユーザーのプロビジョニングや長期間のAPIキーの埋め込みなど、従来のアプローチでは、運用上のオーバーヘッドとリスクが生じます。

OCI IAM Workload Identity Federation (WIF)を使用すると、外部ワークロードは、OCI発行のユーザー・プリンシパル・セッション・トークン(UPST)のサードパーティのOpenID Connectトークン(JSON Webトークンの形式)を安全に交換できます。OCI UPSTは、非対称暗号化を活用してアクセスを促進しながらセキュリティを最適化する短期間のトークンです。このアプローチでは、ワークロードの既存のアイデンティティ・コンテキストを維持しながら、OCI APIへの安全なアクセスを可能にすると同時に、静的資格証明やアイデンティティの重複が不要になります。

このWIFトークン交換機能により以下が可能となります:

- OCIにIDを複製することなく、クラウドの境界を越えてアクセスを保護します。

- 存続期間が短いスコープのトークンは、常時アクセスを防ぎ、ハイブリッド・アプリケーションの使いやすさとセキュリティを向上させます。

- OCIと、Azure、AWS、GCPまたはGitHubでホストされるオーケストレーション/自動化との間のDevOpsパイプラインの連携。

WIFは、Azure、Google Cloud、AWSでOracle Cloud Database Servicesを実行するためのソリューションを含む、Oracleのマルチクラウド・イニシアチブにおいて基本的な役割を果たしています。これらのサービスにより、お客様は、Oracleのクラス最高のデータベースおよびインフラストラクチャ機能を活用しながら、他のクラウドでアプリケーションを実行できます。

主なメリット

- 静的APIキーの削除: 存続期間が長い資格証明を、存続期間が短いアイデンティティ・バウンド・トークンに置き換えます。

- 安全な設計: 暗号所有証明(PoP)は、正当なトークン所有者に使用を制限します。

- オプションの偽装: ユーザー・コンテキストを維持するか、オプションでOCIサービス・ユーザーを代行します。

- 完全監査可能: トークンの発行および使用状況はエンドツーエンドで記録され、リクエスト識別子によってリンクされます。

- マルチクラウド対応: ユーザーが重複することなく、OCIを既存のクラウド・ワークフローに簡単に統合できます。

- マルチクラウド・ワークフローにネイティブに適合: Oracleマルチクラウド・サービス用に最適化されています。

仕組み

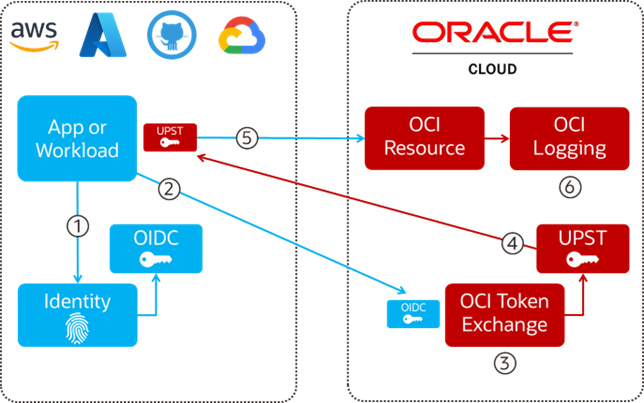

外部ホスト・ワークロードがネイティブ・アイデンティティ・プロバイダからOpenID Connectトークン(JSON WebトークンまたはJWT)を取得し、OCIのトークン交換APIを使用して短期間のOCI UPSTトークンと交換すると、WIFトークン交換プロセスが開始されます。呼出し側の公開鍵に埋め込まれたUPSTトークンは、Proof-of-PossessionでOCI APIを安全にコールするために使用されます。

上の図は、WIFトークン交換プロセスに関連するステップを視覚化するのに役立ちます:

- 外部ワークロードは、そのローカル・アイデンティティ・プロバイダで認証され、JWT形式でOIDCトークンを受け取ります。

- ワークロードはOCIトークン交換APIをコールし、その公開鍵とともにJWTを送信します。

- OCI IAMは、JWTの署名、オーディエンス・クレーム、発信者認可および偽装ルール(構成されている場合)を検証することで、信頼検証を実行します。

- OCIは、所有証明のためにワークロードの公開鍵を埋め込む短期間のUPSTトークンを発行します。

- ワークロードでは、UPSTトークン(秘密鍵で署名)を使用して、OCI APIを安全にコールします。OCIは、送信者の公開鍵を使用して署名を検証します。

- トークン発行およびAPI使用は完全に監査可能で、一意のリクエスト識別子(opc-request-id)を介してエンドツーエンドのトレーサビリティを実現します。

セキュリティに関する考慮事項

- 所属証明 (PoP): 各リクエストは、その秘密鍵を使用してワークロードによって署名される必要があります。OCIは、UPSTに埋め込まれたJSON Webキーに対して署名を検証します。

- キー管理: 秘密鍵と公開鍵のペアは、呼び出し元によって管理およびローテーションされます。OCIでは、これらのトランザクションに使用される秘密鍵は格納されません。

- IAMポリシーによる最小権限: お客様は、IAMポリシーを使用して、サービス・ユーザー(UPSTプリンシパル)の権限の範囲を限定する必要があります。これにより、OCIリソースへの最小権限アクセスが強制されます。

監査とトレーサビリティ

OCIは、すべてのトークン交換の詳細な監査ログを取得し、リクエスタのアイデンティティ、信頼できるアイデンティティ・プロバイダおよび表示されるトークンのタイプを記録します。各交換操作では、トークン発行イベントをダウンストリームOCI APIアクティビティにリンクする一意のリクエスト識別子(opc-request-id)が生成されます。

監査証跡には、発行時間、リクエスト・ステータスおよびトークン・メタデータが含まれており、受信トークンからUPST発行までのエンドツーエンドの可視性と後続のリソース・アクセスを提供し、完全な認証および認可フロー全体のトレーサビリティを可能にします。

もっと知りたいですか?

Oracle Cloud Infrastructureについてさらに学習するには、Oracle Cloudの無料トライアルを開始するか、「お問い合わせ」を選択してデモのためにOracle Security営業チームに連絡してください。

セキュアで資格証明のないマルチクラウド統合の構築にOracle Cloudがどのように役立つかについてさらに学習するには、次の手順を実行します: