※ 本記事は、Andrei Stoianによる”OCI Network Firewall – NAT Gateway use case“を翻訳したものです。

2022年9月22日

前提条件:

OCI Network Firewall – 概念とデプロイメント

OCI Network Firewall専用のブログ・シリーズを続け、新しいユースケースを分析します。新しいユースケースには、図にNAT Gatewayが含まれ、ソース/宛先IPアドレスおよびNFW URLフィルタリングに基づいて、VCN VMからインターネットWebサーバーへの許可/拒否されたトラフィックが含まれます。

使用されるネットワーク・トポロジを次に示します。

192.168.0.10のVMは、ポート443で150.136.212.20にあるインターネットWebサーバーへのTCP接続を開始します。Webサーバーは3つの本番サイトをホストしています。VM1は、production1およびproduction2に接続できますが、production3には接続できません。接続が許可されているかどうかに関係なく、いずれかのサイトへの接続試行を記録する必要があります。

最初に説明する必要があるのは、VCN内のルーティングです。これにより、トラフィックが、上記で定義したスコープを達成するために適切な順序で流れるようになります。

VM1 -> NFW -> NAT Gateway -> 開始されたトラフィックおよびインターネットWebサーバー用のインターネットWebサーバー -> NAT Gateway -> NFW -> レスポンス・トラフィックのためのVM1

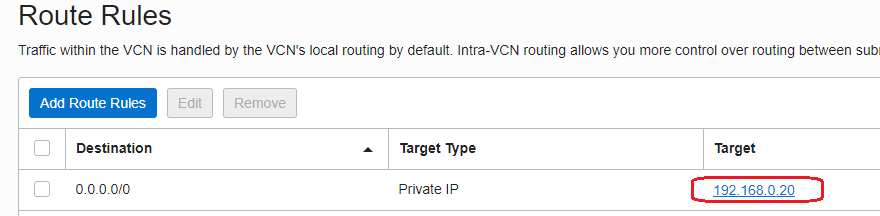

前述のブログからわかるように、VM1に関連付けられたルート表には、次のルーティング・ルールが含まれます:

このルールは、VM1によって開始されたすべてのトラフィックが検査のためにNFWに送信されることを保証します。

NFWサブネット(192.168.0.16/28)に関連付けられたルート表には、150.136.212.20宛先のすべてのトラフィックをNAT Gatewayに送信するルート・ルールが含まれます:

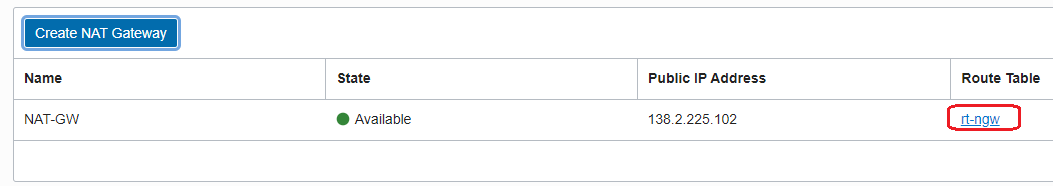

NAT Gatewayがレスポンス・トラフィックをNFWに戻すには、ルート表を作成し、新しいルート表をNAT Gatewayにアタッチする必要があります。前のブログで、インターネット・ゲートウェイのこの機能を確認しました。同じ機能がNAT Gatewayにも利用できます:

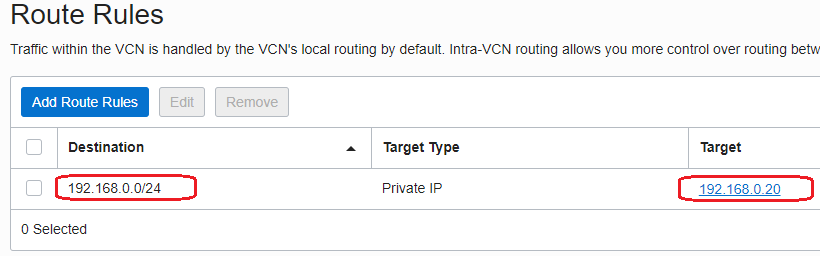

NAT Gatewayにアタッチされたルート表には、NFWのプライベートIPアドレスを介したVM1サブネットのルート・エントリが含まれます:

ここで、ルーティングを正しく構成したので、上記のスコープを達成するNFWポリシーに進みます。:

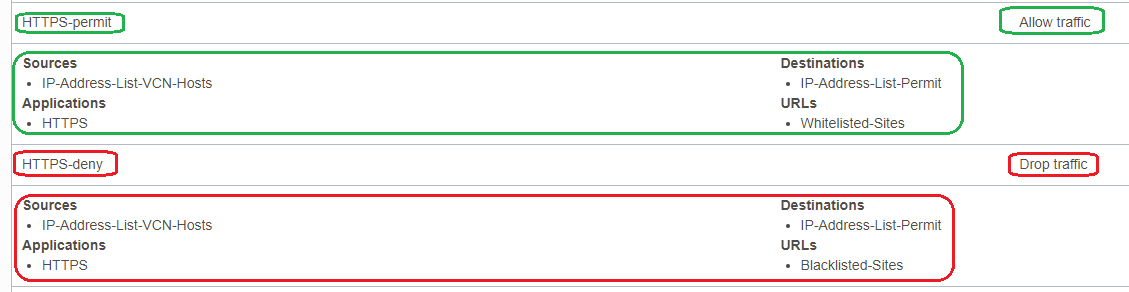

a) TCPポート443でproduction1.test.comおよびproduction2.test.comに対して192.168.0.10から150.136.212.20へのトラフィックを許可し、トラフィックをログに記録します。:

b) TCPポート443上のproduction3.test.comに対して192.168.0.10から150.136.212.20へのトラフィックを拒否し、トラフィックをログに記録します。;

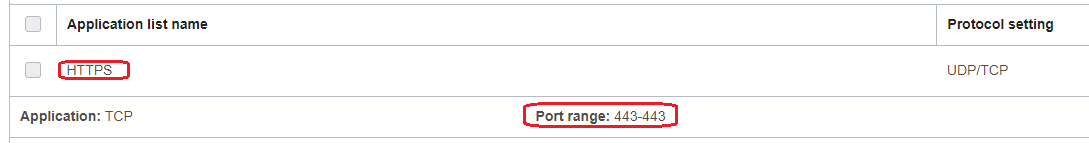

1. アプリケーションを定義します。:

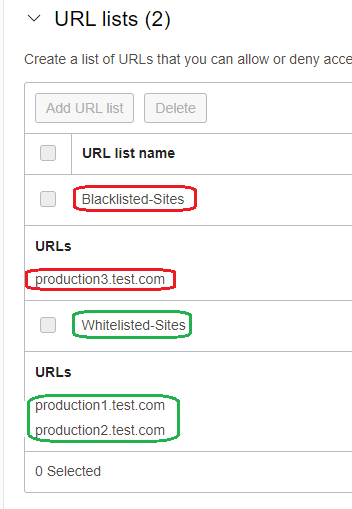

- URLリストを定義します。:

- セキュリティ・ルールを定義します。:

ポリシーをNFWに適用し、ポリシーが適用されるまで待機します(約5 – 10分)。

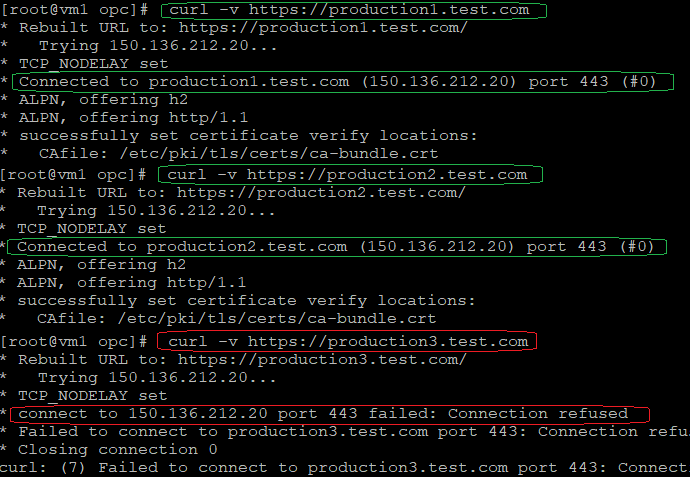

構成をテストし、NFWログを検証するときが来ました。:

前述のcurlコマンドからわかるように、接続はproduction1および2に対して確立されていますが、production3に対しては確立されていません。

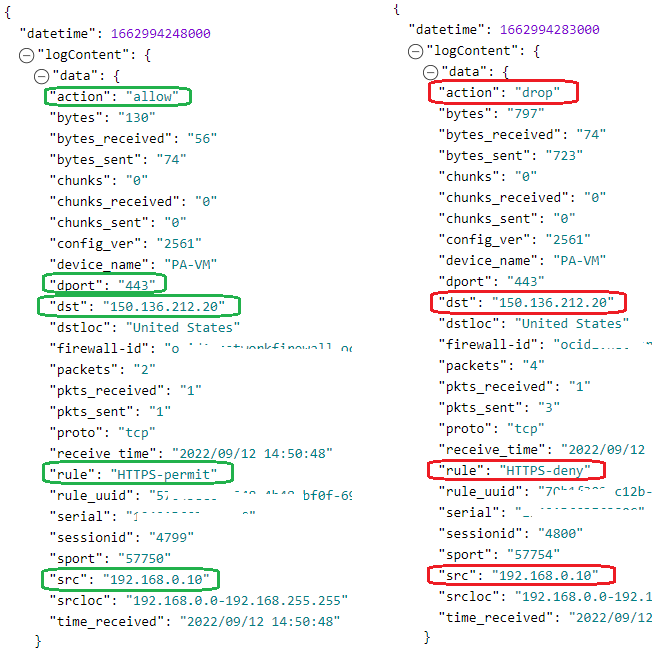

NFWログで証拠を確認してみましょう。:

期待通りに動いています!