※ 本記事は、Andrei Stoianによる”OCI Network Firewall – Concepts and Deployment“を翻訳したものです。

2022年9月22日

このブログ投稿から、最新のOCI Network Firewallを紹介することにとても興奮しています。このブログでは、一般的なネットワーク・ファイアウォール機能、ネットワーク・ファイアウォールのデプロイ方法について説明します。また、ネットワーク・ファイアウォールの最初のユースケースを紹介します。実際のユース・ケースに基づいてNetwork Firewallの統合に関連するブログが複数あるため、新しい機能であるNetwork Firewallについては引き続きご確認ください。

Oracle Cloud Infrastructure Network Firewallは、Palo Alto Networks®を利用した、Oracle Cloud Infrastructure VCN向けの次世代マネージド・ネットワーク・ファイアウォール、侵入検出および防止サービスです。

Network Firewallサービスは、シンプルな設定とデプロイメントを実現し、クラウド環境(North-Southネットワーク・トラフィック)に入るトラフィックと、サブネット間のトラフィック(East-Westネットワーク・トラフィック)を可視化します。

Network Firewallとその高度な機能を他のOracle Cloud Infrastructureセキュリティ・サービスとともに使用して、階層化されたネットワーク・セキュリティ・ソリューションを作成します。

ネットワーク・ファイアウォールとは、選択したサブネットに作成する高可用性でスケーラブルなインスタンスです。ファイアウォールは、アタッチされたファイアウォール・ポリシーで指定されたトラフィックにビジネス・ロジックを適用します。VCN内のルーティングは、ネットワーク・トラフィックをファイアウォールとの間で転送するために使用されます。

提供されるセキュリティ機能は次のとおりです。

- ステートフル・ネットワーク・フィルタリング: ソースIP(IPv4およびIPv6)、宛先IP(IPv4およびIPv6)、ポートおよびプロトコルに基づくネットワーク・トラフィックを許可または拒否するステートフル・ネットワーク・フィルタリング・ルールを作成;

- カスタムURLおよびFQDNフィルタリング: イングレスおよびエグレス・トラフィックを、ワイルドカードやカスタムURLなど、指定された完全修飾ドメイン名(FQDN)のリストに制限;

- 侵入検知および防止(IDPS): 悪意のあるアクティビティがないかネットワークを監視します。アクティビティのログ情報、レポートまたはブロック;

- SSL検査: ESNIサポートを使用してTLS暗号化トラフィックを復号化し、セキュリティーの脆弱性を検査します。Encrypted Server Name Indication(ESNI)は、TLSハンドシェイク内のサーバー名表示(SNI)を暗号化するTLSv1.3の拡張機能です。;

- Intra-VCNサブネット・トラフィック検査: ネットワーク・ファイアウォールを介して2つのVCNサブネット間のトラフィックをルーティング;

- Inter-VCNトラフィック検査: ネットワーク ファイアウォールを介して2つのVCN間のトラフィックをルーティング;

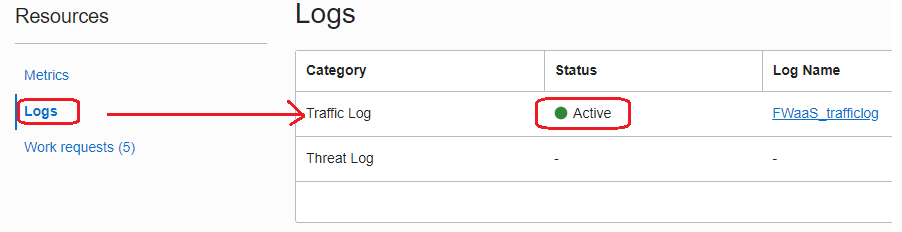

Network Firewallは、トラフィック・ログと脅威ログを含む完全なロギング・システムを提供します。両方のログをアクティブ化する必要があります。デフォルトでは、ログはアクティブ化されません。

Network Firewallをデプロイする前に、Network Firewall用のVCNおよびサブネットを作成する必要があります。

1. Network Firewallデプロイメント

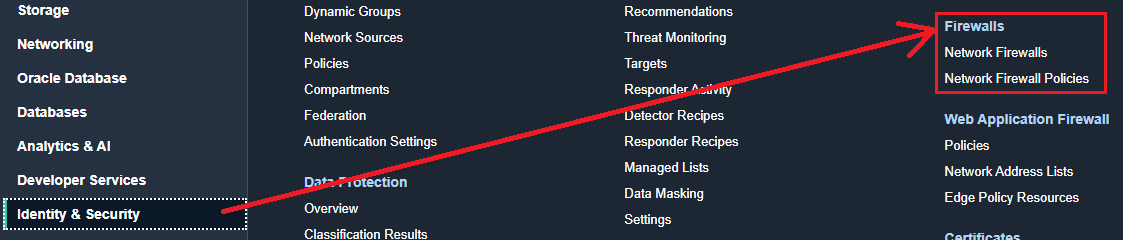

1.1 Identity & Security -> Firewalls にナビゲート

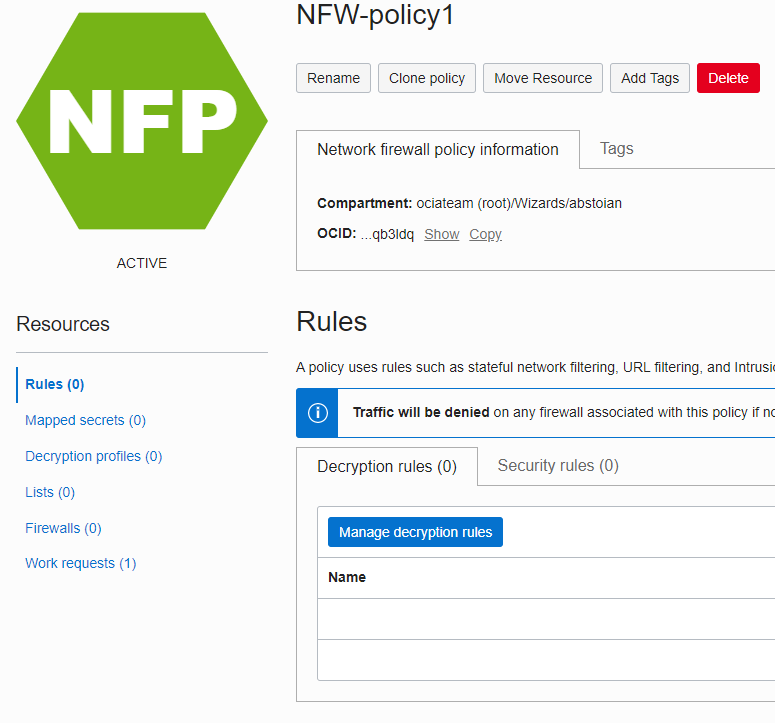

1.2 Network Firewallを作成する前に、Network Firewallポリシーを作成します。Network Firewallを作成するときにポリシーが必要になります。

「ポリシーの作成」をクリックし、NFW-policy1を使用した例で名前を指定し、ポリシーが作成されるまですべてのセクションで「次へ」をクリックします。

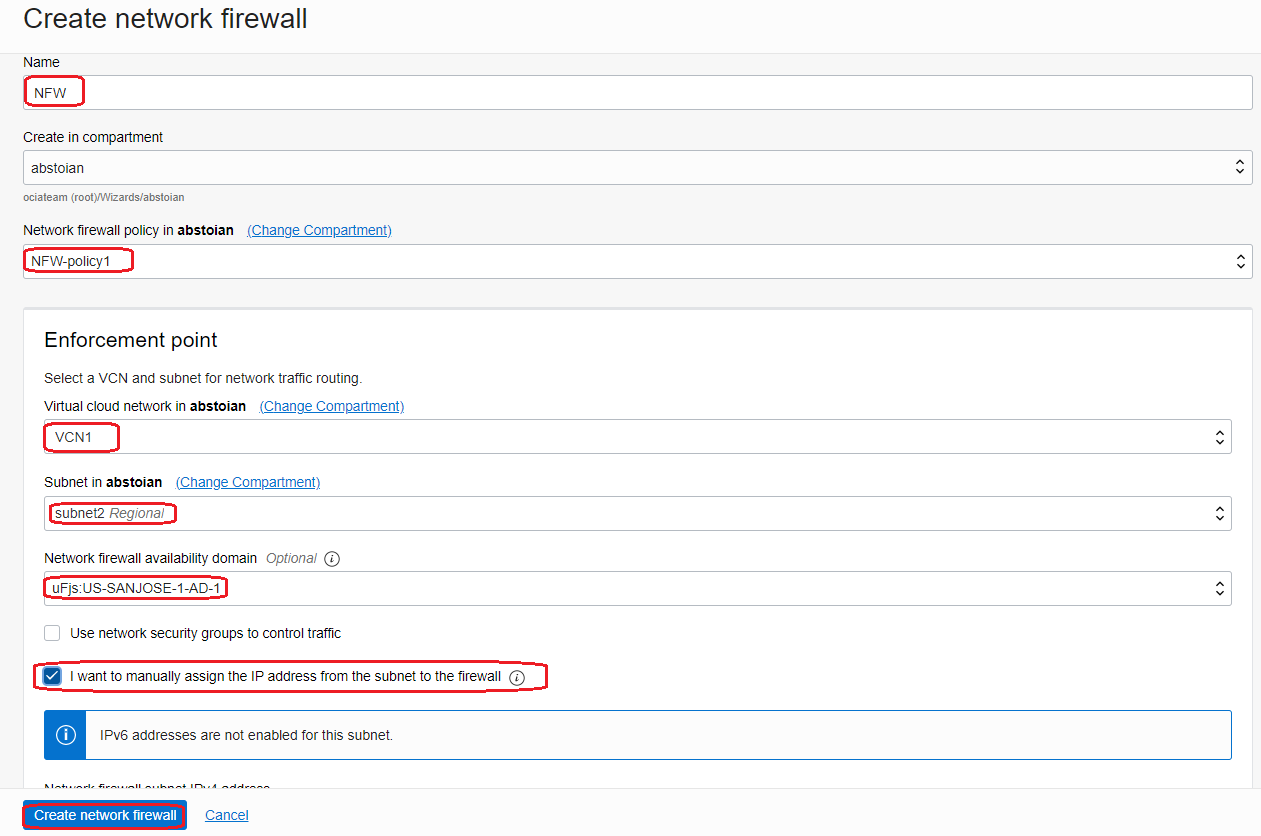

1.3 Network Firewallに戻り、「Create network firewall」をクリックします。

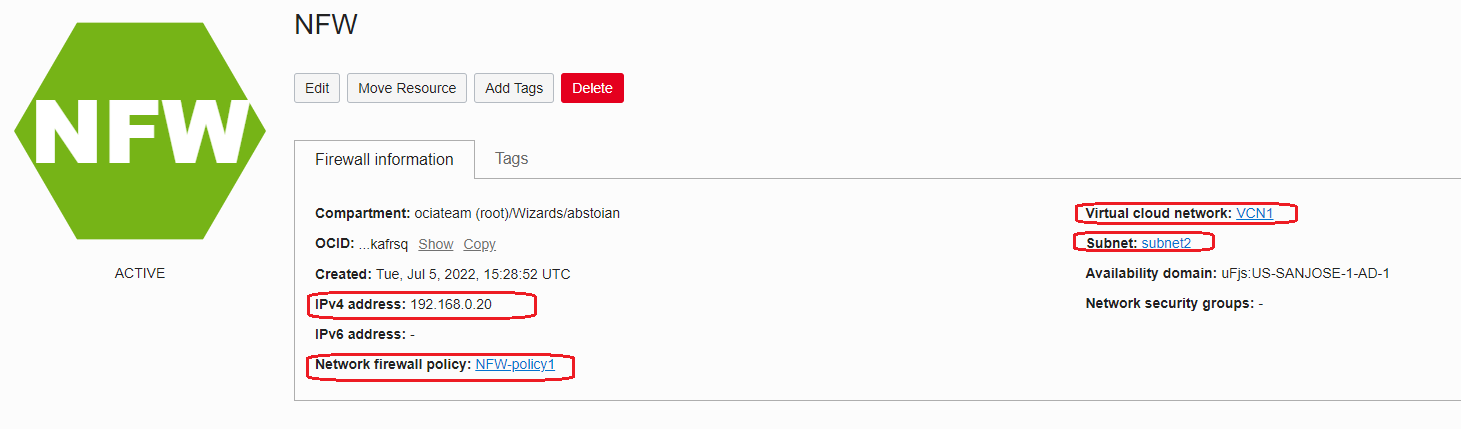

新しいネットワーク・ファイアウォールでは、前のステップで定義したポリシーが使用されます。IPアドレスがルーティング・エントリで使用されるため、ネットワーク・ファイアウォールに割り当てられたIPアドレスを制御して、プライベートIPアドレスを指定するファンクションを有効にしました。この例では、Network Firewallに割り当てられたIPアドレスは192.168.0.20です。プライベートIPアドレスを割り当てない場合、システムはネットワーク・ファイアウォールがデプロイされているサブネットから空きIPアドレスをランダムに割り当てます。

「Create network firewall」ボタンをクリックした後、Network Firewallが作成されるまで20分から30分待つ必要があります。

新しいネットワークファイアウォールを使用する準備ができました。

2. ユースケース: Internet GatewayおよびNetwork Firewallを使用したインターネットからのVCN VMへのアクセス

2.1 ネットワーク・トポロジ

ここでは、簡単なユースケースでありながら、広く実装されているものを分析します。

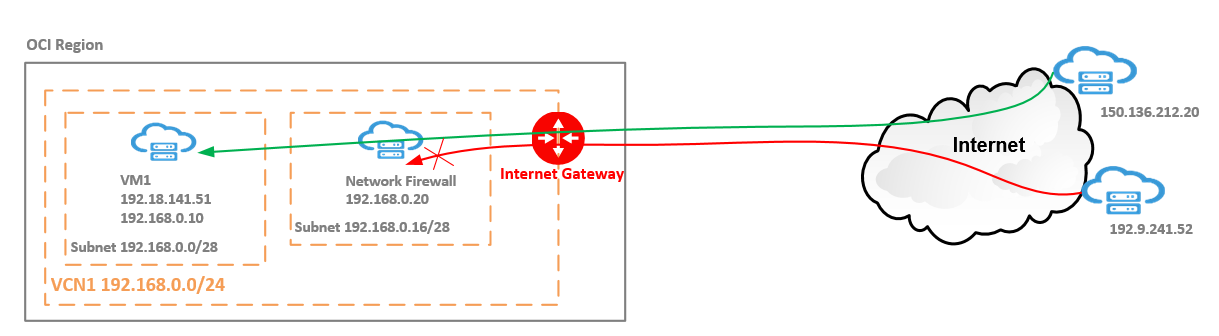

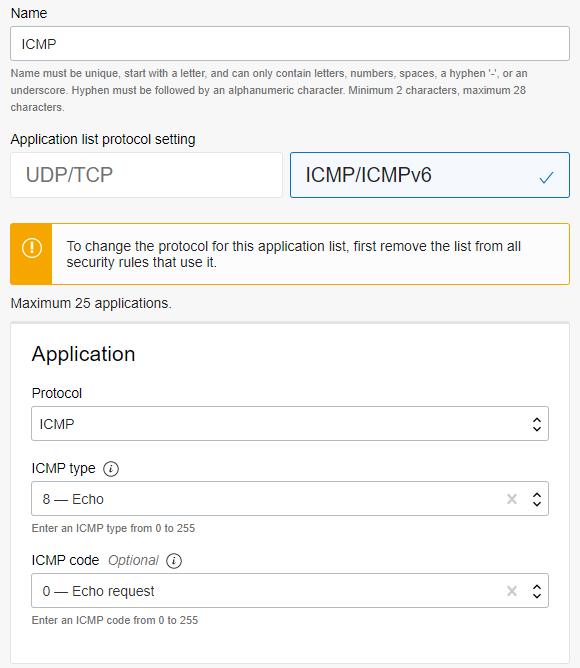

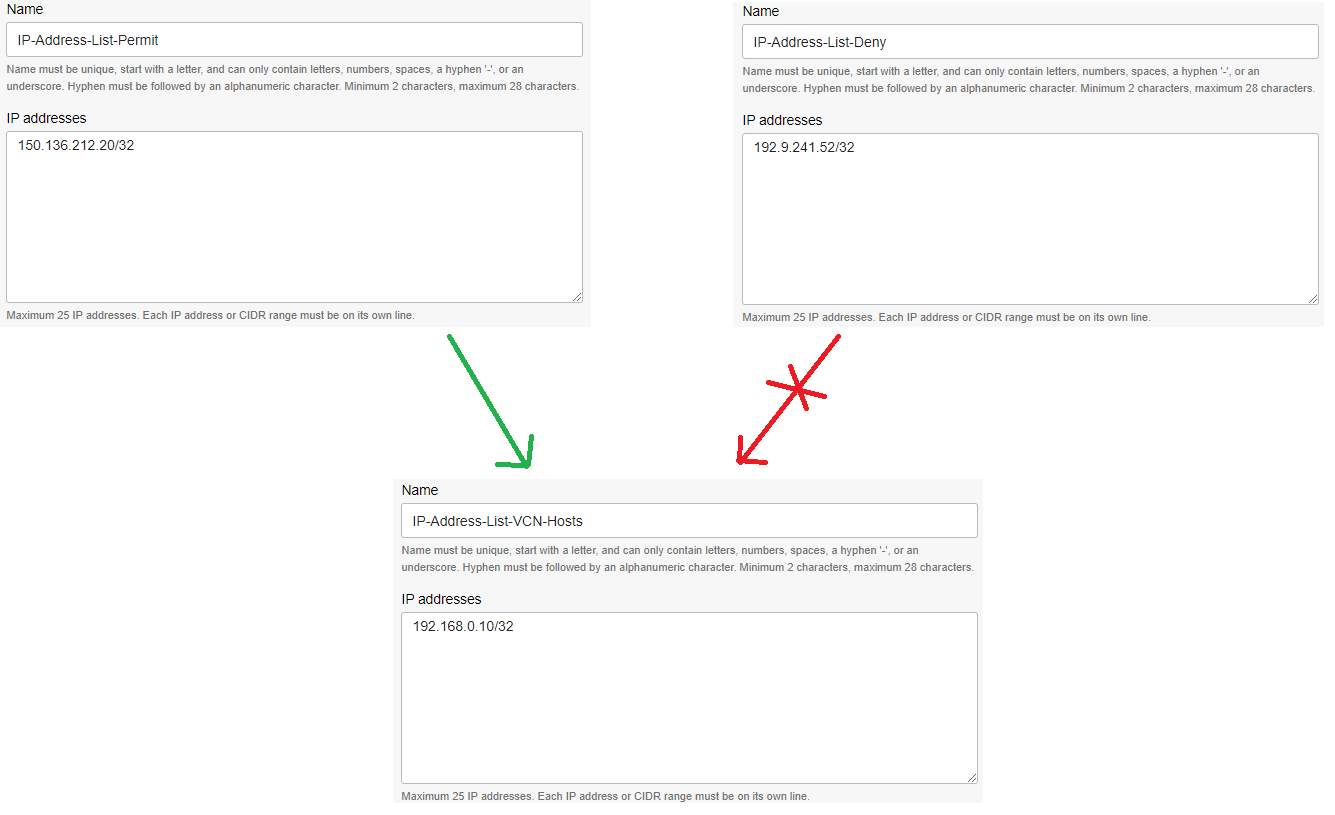

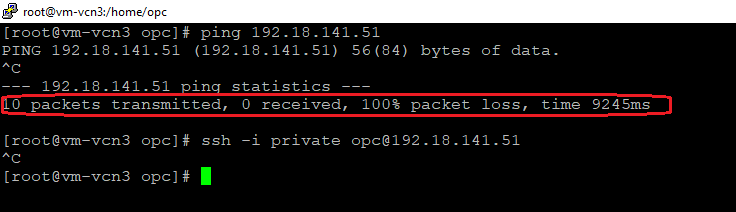

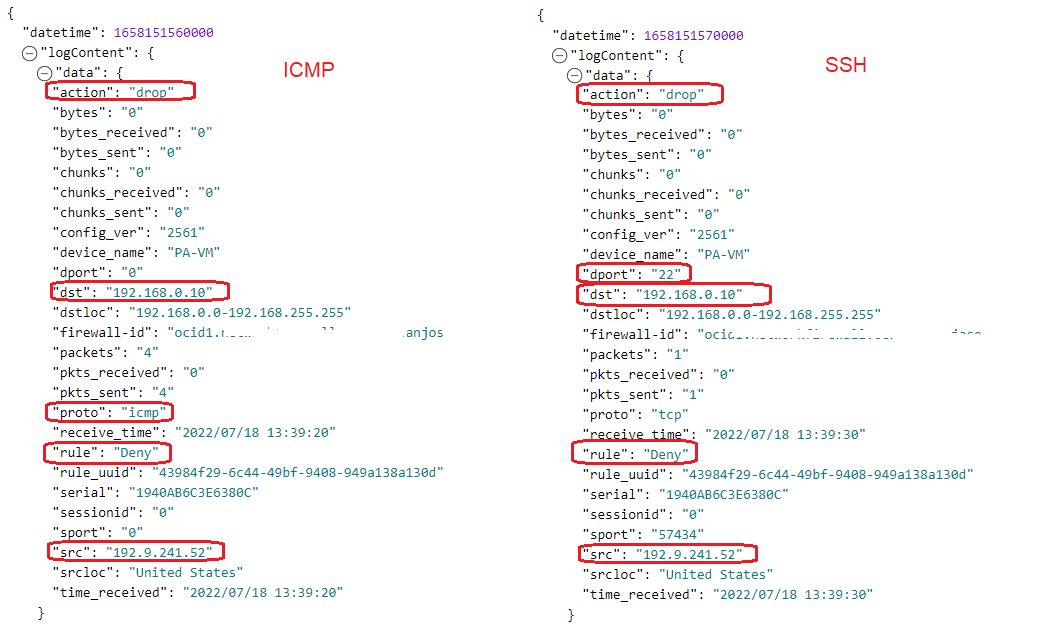

インターネット上の2つのホストを使用しています。1つは150.136.212.20 IPアドレスを所有し、もう1つは192.9.241.52 IPアドレスを所有しています。150.136.212.20から192.18.141.51(OCI VM)まで、ポート22のICMPタイプ8およびSSHはNetwork Firewall(緑の線で表されます)によって許可されます。一方、192.9.241.52をソースとするポート22のICMPタイプ8およびSSHは、ネットワーク・ファイアウォール(赤線で表されます)によって拒否され、拒否されたトラフィックはさらに分析するためにログに記録されます。

2.2 ルーティング構成

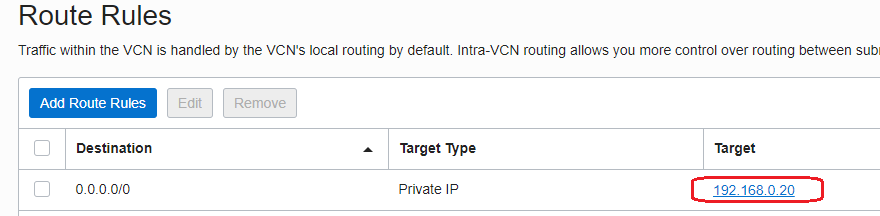

- VM1があるサブネットにアタッチされたルート表:

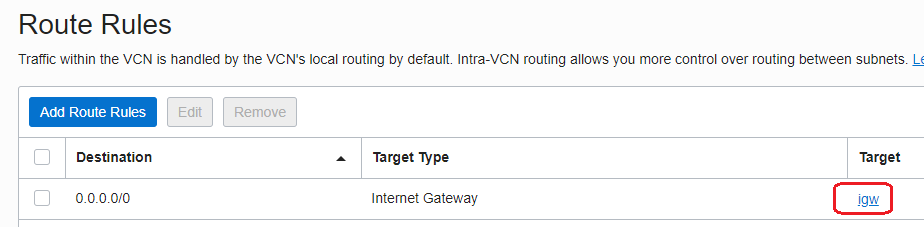

- Network Firewallがデプロイされているサブネットにアタッチされているルート表:

インターネットトラフィックは、インターネット・ゲートウェイ -> ネットワーク・ファイアウォールを経由してVCNに到達することが上記からよくわかります。今までのように、192.168.0.20のネットワーク・ファイアウォールを経由して、インターネット・ゲートウェイからVM1へ強制的にトラフィックを送ることはできないのでしょうか? その答えは「はい」です。インターネット・ゲートウェイ機能が拡張され、インターネット・ゲートウェイにルート表をアタッチできるようになりました。アタッチされているルート表では、ルーティング・ルールを指定し、ネットワーク・ファイアウォールをVCN内のサブネットに到達するネクスト・ホップとして使用できます。

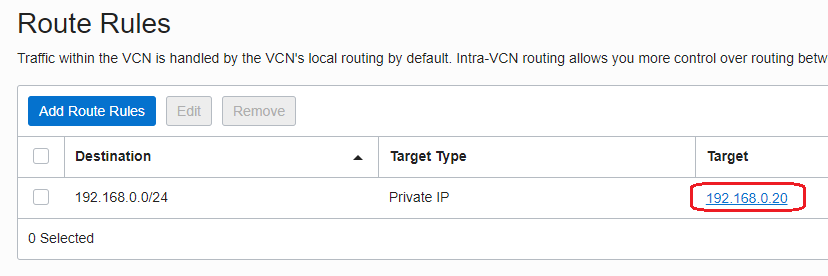

- 新しいルート表を作成し、Network Firewallをネクストホップとして使用してルートを追加します。

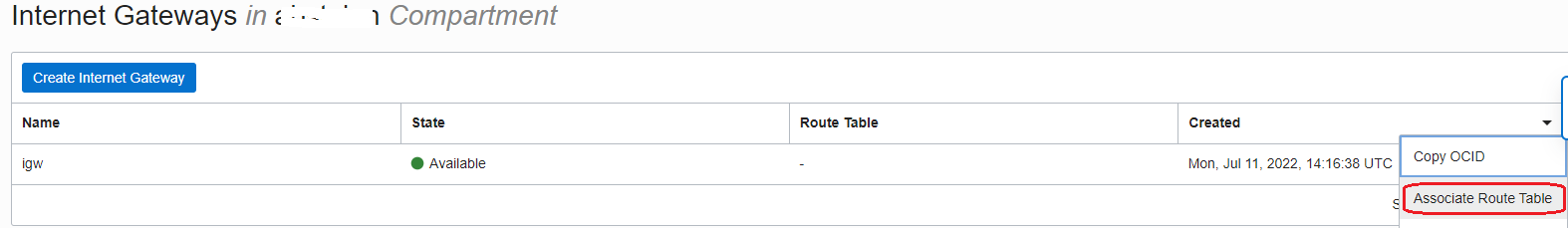

- 前述のルート表をインターネット・ゲートウェイにアタッチします:

ルーティング構成が終了しました。使用しているセキュリティ・リストまたはNSGがトラフィックのフローを許可していることを確認してください。

2.3 ネットワーク・ファイアウォールの構成

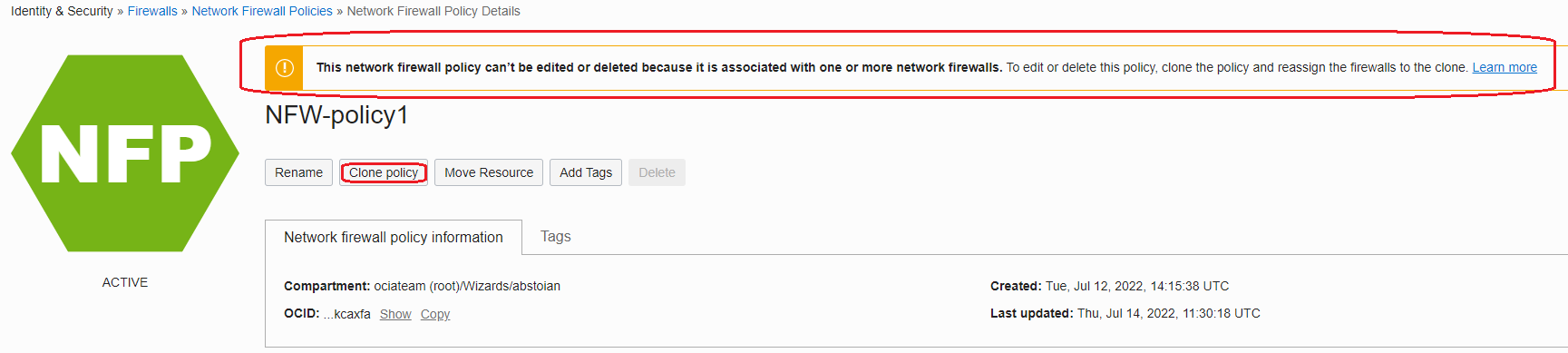

Network Firewallに上記のスコープを達成するように指示するには、Network Firewallが使用しているファイアウォール・ポリシーに正しい規則を追加する必要があります。ネットワーク・ファイアウォールによって使用された後、特定のポリシーを編集する方法を示したいので、作成段階(ステップ1.2)では、意図的にポリシーのルールを追加しませんでした。

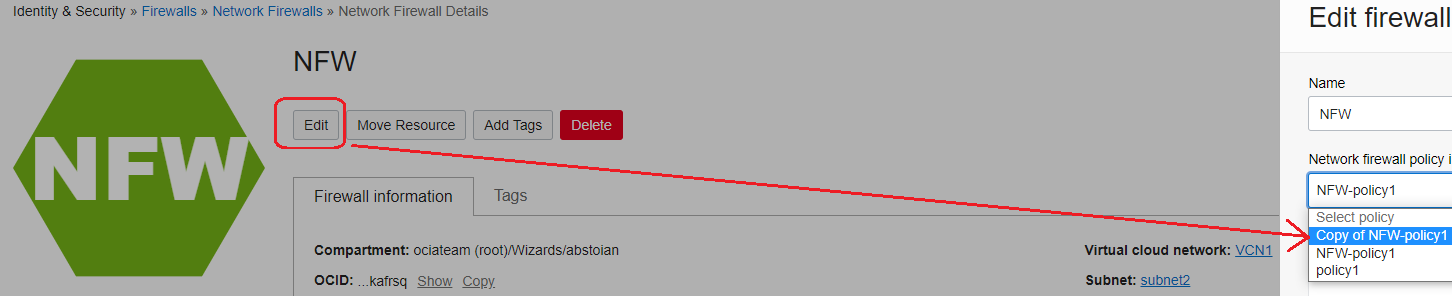

前述のメッセージには、現在使用されているポリシーを直接変更できないことが明記されています。かわりに、クローン・ポリシー関数を使用できます。クローン・ポリシーでは、編集目的でネットワーク・ファイアウォールで使用される既存のポリシーのクローンを作成できます。クローン・ポリシーの編集プロセス中に、Network Firewallは停止時間なしで実行され、引き続きポリシーを使用します。編集が終了し、すべての新しいルールが追加されたり、既存のルールの一部が変更または削除されたりしたら、Network Firewallの「編集」ボタンを使用してクローン・ポリシーをNetwork Firewallに追加する必要があります。新しいクローン・ポリシーを追加した後、新しいクローン・ポリシーがロードされて、Network Firewallがそのポリシーの使用を開始するまで5分から10分待つ必要があります。

それはそれとして、話を進めましょう。

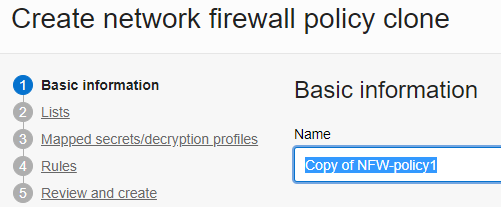

- 「ポリシーのクローニング」ボタンをクリックしてNFW-policy1をクローニングし、クローニングされたポリシーの名前を指定します:

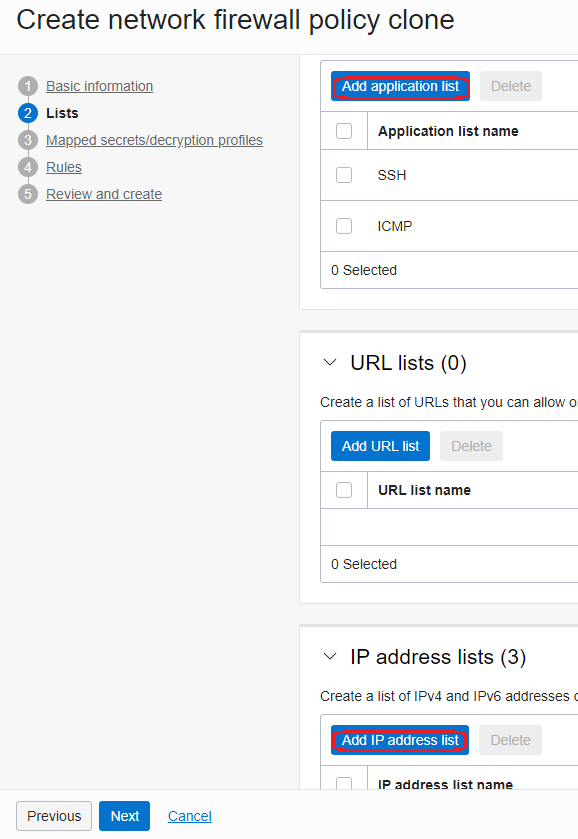

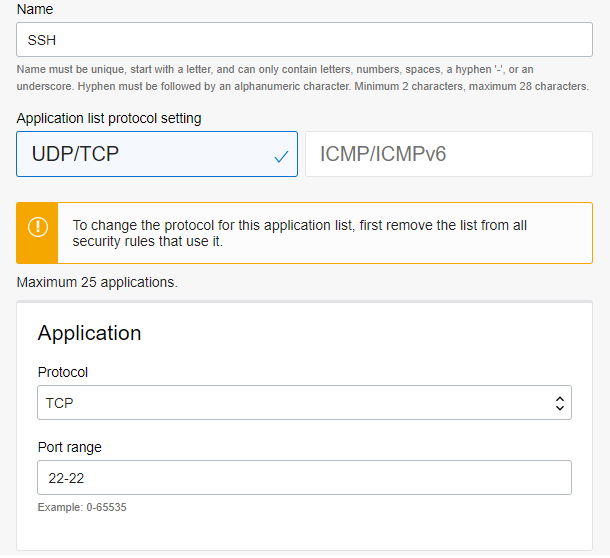

- アプリケーション・リスト(ICMPおよびSSHの場合)とIPアドレス・リストを作成して、宛先VMと2つのインターネット・ホストを定義します。:

- 「ルール」で、上で定義したアプリケーション・リストとIPアドレス・リストを使用して、次のセキュリティ・ルールを作成します。:

- クローニングされたポリシーをネットワーク・ファイアウォールにアタッチし、ネットワーク・ファイアウォール・アイコンが再び緑になるまで5分から10分待ちます。:

- Network Firewallに移動し、「Logs」からトラフィック・ログを起動します。:

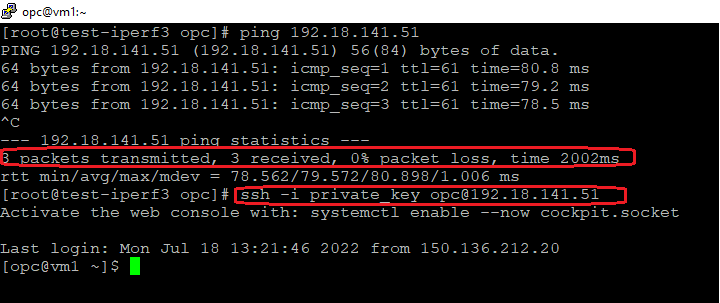

2.4 150.136.212.20から192.18.141.51への ICMPとSSHのセッション開始

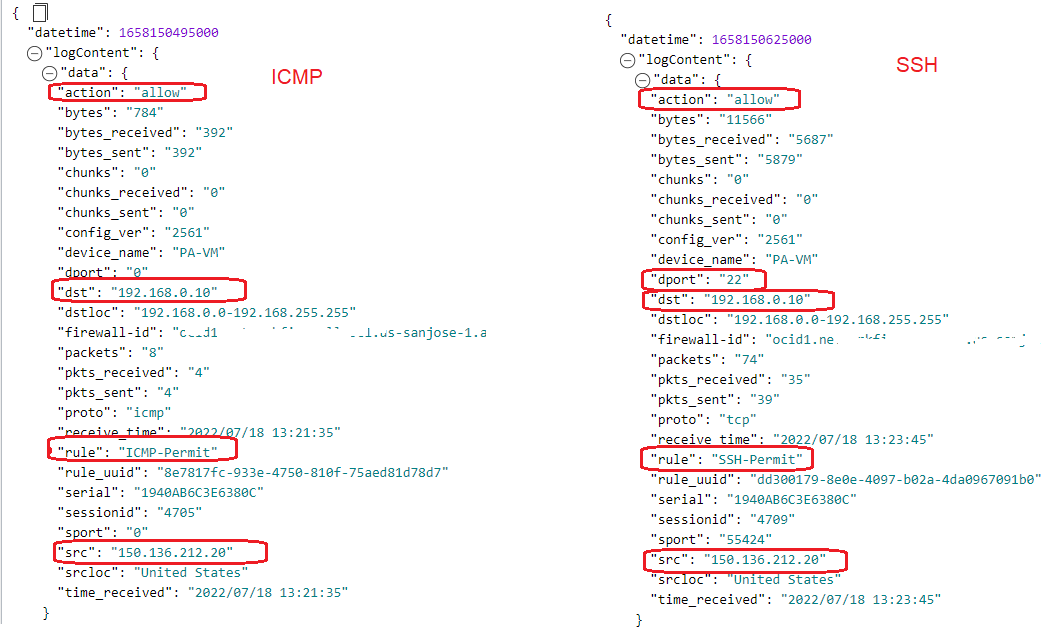

ログ・エントリ:

前述のログで確認されているように、作成されるポリシー・ルールは、150.136.212.20によって開始されたセッションのスコープを許可します。

2.5 192.9.241.52から192.18.141.51へのICMPおよびSSHセッション開始

ログ・エントリ:

拒否されたトラフィックは、ポリシーに実装されている要件に基づいてログに記録されます。

Network Firewallは、OCI Networking/Securityポートフォリオの優れたセキュリティ機能であり、VCNインフラストラクチャに別の保護レイヤーを追加します。