※ 本記事は、James DeLeskieによる”Behind the Scenes: Countering DDoS attacks with the power of cloud“を翻訳したものです。

2024年3月22日

クラウド・スケール保護は、特にdistributed denial of service (DDoS)攻撃のコンテキストにおいて、エンタープライズ・サイバーセキュリティの重要な部分です。これらの攻撃は、サーバーまたはネットワークにインターネット・トラフィックの洪水を引き起こし、ターゲットとなるシステムの正常な機能を妨げるように設計されています。データが重要で、私たちの生活が本質的にデジタルプラットフォームと結びついている時代には、そのような脅威を軽減する能力が重要です。

クラウド・スケールでのDDoS攻撃は、操作の規模が非常に大きいため、パワーアップしたチャレンジです。正当なトラフィックが大量に発生すると、悪質なトラフィックを見つけることがより困難になり、正当なトラフィックの急増が攻撃と簡単に間違えられ、潜在的な誤報や不必要なパニックを引き起こす可能性があります。クラウド・プロバイダーは、攻撃、またはリスク・サービスの混乱、ユーザーの不満、評判の低下を迅速に特定して対処する必要があります。このブログ記事では、現在のDDoS検出および緩和の仕組みについて詳しく説明していませんが、ハイパースケール・クラウドがこれらの脅威を効果的に軽減する方法の一部を共有しています。

DDoS攻撃の絶え間ない増加

1990年代初頭、私はカナダで最初の国営ISPであるiSTARインターネットのために働き始めましたが、ほとんどの人が2400ボー・モデムまたは2.4kbpsを持っていました。これは、現在自宅にあるインターネットサービス、またはスマートフォン上の5Gサービスと比較してどうでしょうか? 当時、DDoS攻撃の概念は、セキュリティ上の懸念からもレーダーにはありませんでした。翌年にinternetMCIに移行したとき、セキュリティの状況は、SPAMの増加、アウトバウンド・ポート25のブロック、サービス拒否(DoS)攻撃の初期の波などの課題に支配されていました。

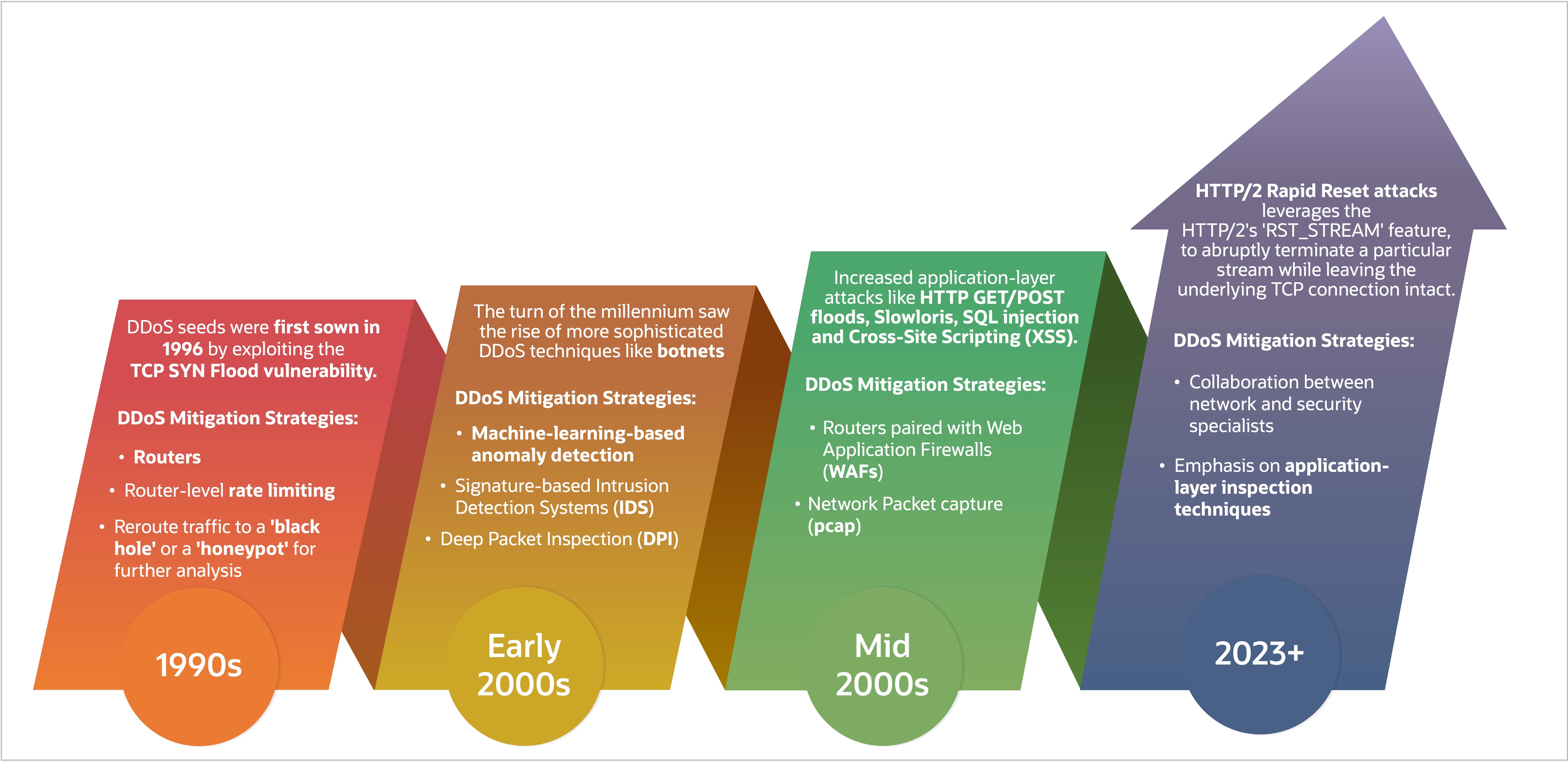

1996年に最初の基本的なDDoS攻撃が発生し、ニューヨークに拠点を置くISPであるPanixが標的になりました。この早期攻撃は、ターゲット・システムをリクエストで圧倒し、応答しなくしました。ミレニアムの登場により、ボットネットのようなより洗練されたDDoS技術が台頭し、2000年のYahoo!、eBay、CNNなどの著名な攻撃が生じ、前例のないメディアの注目を集め、最も著名なウェブサイトの脆弱性を明らかにしました。Yahoo!への攻撃だけで、同社の株価が低下し、世界経済への影響は11億ドルとなったと推定されています。デジタル環境が進化するにつれて、DDoS攻撃が急増し、その後の数年で悪意のあるトラフィックが急激に増加し、2007年には40Gbpsという驚異的な数値に達しました。

2010年までに、DDoS攻撃はさらに強力な100Gbpsの規模にまで拡大しました。この急増は、増幅攻撃によって促進され、脆弱なプロトコルを利用して、被害者に送られるトラフィックの量を増やし、ボットネットを拡張しました。これは、多くの場合、効果的なセキュリティ対策が欠けていたinternet of things (IoT)デバイスのインターネットの使用が増加しているためです。2016年、Miraiは保護されていないIoTデバイスを利用して、前例のない620Gbps攻撃を編成しました。ネットワーク層やトランスポート層に焦点を当てた以前のDDoS攻撃とは異なり、Miraiはアプリケーション層をターゲットとし、攻撃ベクトルを多様化し、防御をより困難にします。

IoTデバイスの急増、インターネット接続の高速化、およびDDoSツールの広範な可用性のため、年間レポートでNetscoutが数え、DDoS攻撃が3Tbpsを超え、驚異的な1,300万件の攻撃に直面しています。さまざまなセキュリティやネットワーク設計の欠陥を調査するマルチベクター戦略を含む攻撃の複雑さは、検出と軽減の課題を引き起こす非常に複雑な脅威の状況につながっています。

図1: DDoS攻撃の進化

DDoSの管理

クラウドスケールのDDoS管理の詳細を調べる前に、エンタープライズのサーバーとストレージの大部分が配置、操作および管理されているデータ・センターで、変化し続けるこのDDoSビーモスに対処するための戦略的アプローチを見てみましょう。

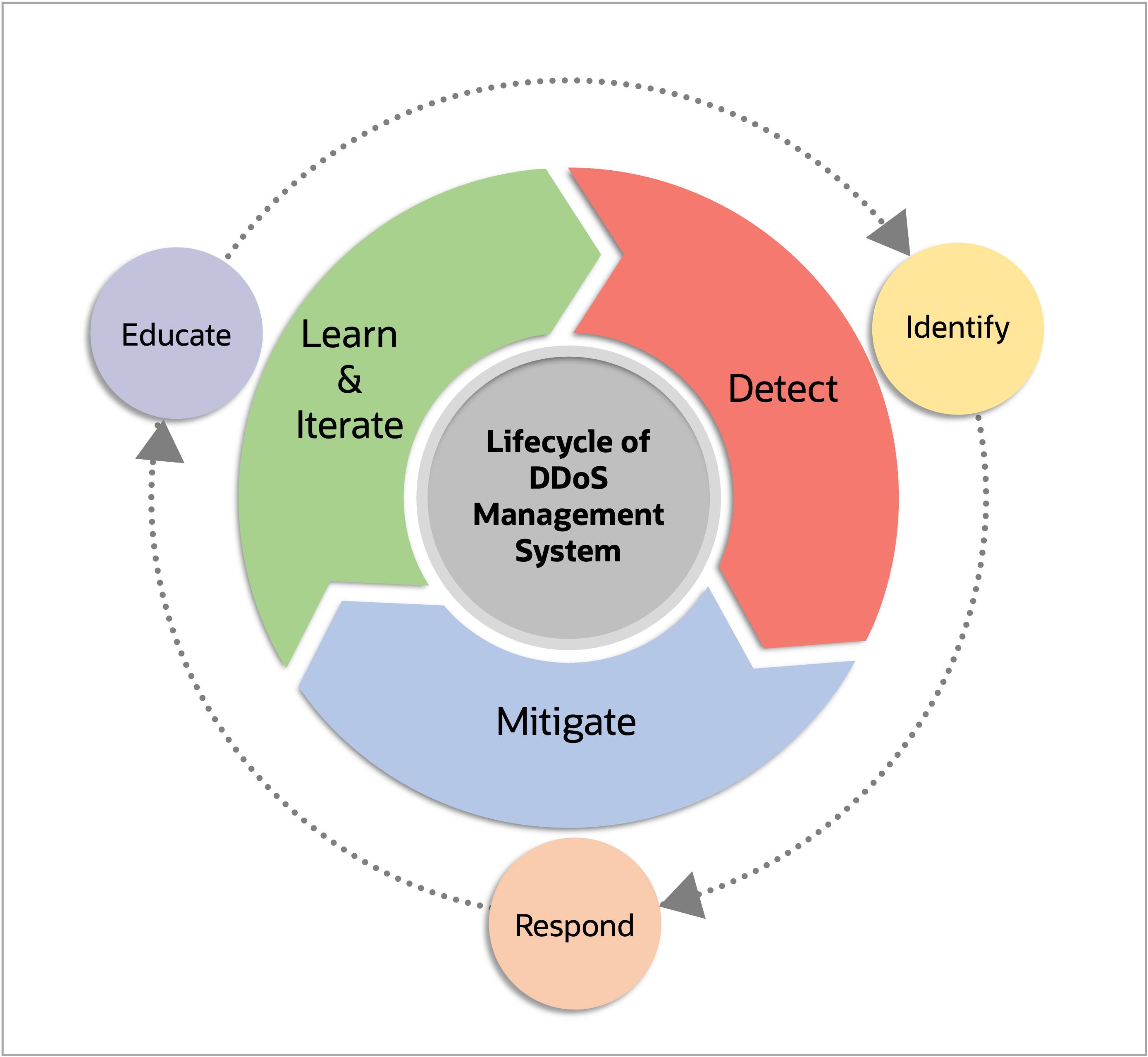

図2: DDoS管理システムのライフサイクル

DDoS検出

攻撃について何かをする前に、我々はそれを見つけなければなりません。ここでは、DDoSの検出ステップを示します。貴社のサービスを、アプリケーション、サービス、データなど無数のデジタルな存在をホストする巨大なデジタル・スタジアムとして思い浮かべてください。ネットワーク・トラフィックは、壮大なショーを目撃するために押し寄せる群衆です。では、DDoS攻撃を、変装してゲートを襲撃し、スタジアムを大混乱に陥れようとする、望まぬ暴徒として想像してみましょう。DDoS攻撃を検知する技術は、ゲートに用心深い用心棒を配置し、やってくる群衆をスキャンしてベースラインを分析するようなものです: いつも現れる常連のファンを理解することです。

DDoS攻撃は巧妙で、正当なユーザーを装い、警備員に二の足を踏ませます。例えば、IP spoofingは、他人のファングッズを着て紛れ込むようなものです。多くの場合、Webアプリケーション・ファイアウォール(WAF)と組み合わされて、ルーターはハイテク・スキャナのように動作し、隠された動機について全員を精査します。関係するIPアドレスや送信されるデータのタイプなどを調べます。

DDoS緩和

警報の鐘が鳴り、攻撃が始まりました。デジタル・スタジアムの健全性をどのように保護しますか? DDoS緩和サービス(スーパーヒーロー)を見てください。彼らは急襲し、群衆を代替会場(DDoS用語でスクラブセンター)に迂回させ、トラフィックをふるいにかけ、本物のファンをスタジアムに戻し、フーリガンをブロックします。しかし、最も強大なシールドでさえその限界があり、誤検知は真のファンを誤って遠ざけてしまうようなものです。ビジネスを続けたいのであれば、恐ろしい考えです。

鍵となるのは、回復性、適応性、そして永遠の警戒です。技術、戦術、および知識を最先端に保ちます。十分に大規模な攻撃を受ければ、サイバネティックに強化された警備員でさえ圧倒される可能性があるからです。夢とデータのデジタル・スタジアムでは、DDoSの嵐が、構築した驚異に無駄をかけないようにしましょう。

学習と反復

DDoS攻撃から学習し、これらのデジタル・ストームのループを閉じる方法について説明します。前夜の混乱の後、圧倒されたコンサート会場が落ち着いている様子を想像してみてください。さて、攻撃パターンからどのように学び、将来の猛攻撃に備えてスタッフやシステムを準備するのか?

まず最初に、サイバー探偵のように攻撃を分析します。彼らはボットの軍隊を送ったのでしょうか? それとも、津波データだったのでしょうか? 攻撃の性質を理解することは、戦略を作り出し、防御を再調整する上で極めて重要です。

次に、正当なユーザーと悪意のあるDDoSトラフィックを区別する方法を学習します。どのように? AIと機械学習(ML)は、異常なトラフィックパターンを特定し、敵から友人を識別するモデルを作成するのに役立ちます。次に、コミュニケーション・チャネルを強化します。エレクトリック・ギター・リフのように細かく調整された、明確でオーケストレーションされた対応策があります。チームおよびインターネット・サービス・プロバイダ(ISP)に通知し、DDoS緩和サービスを使用している場合は、それらにも通知します。誰もが気づくべきです。

最悪の事態が終わったら、何が起こったのかを分析します。何をすり抜けたのか? 何がもっと良かったのか? これらの調査結果を聖典のように記録することは進化を学ぶことです。デジタル環境は絶えず変化し、システムは絶えず進化していく必要があります。DDoS攻撃のたびに、システムが成長し、学習し、デジタル領域の知覚を持つ守護者になることを想像してください。

最後に、あなたの知恵を共有しましょう。サイバー・コミュニティは反逆者と先駆者の集団です。調査結果を共有し、他の人から学習することで、コミュニティはDDoSの世界のデジタル略奪者に対する集合的な盾となります。そこには、DDoS攻撃のループを学習、適応およびクローズするためのロードマップがあります。

しかし、クラウド・サービス・プロバイダー(CSP)にとって、これは必ずしも簡単なことではないようです。

課題

CSPは、すべての顧客に対するビジネス上の影響を効果的かつ効率的に防止する上で、ますます困難な役割を果たしています。顧客がクラウドでDDoSを軽減する能力が低いのは、コストが蓄積するまで影響が見えないからです。トラフィックが抑制される前にトラフィックが到達する必要があるため、トラフィックの抑制は依然としてコストがかかります。オブジェクト・ストレージのような一部のクラウド・サービスは自動的にスケーリングされるため、請求時になって手遅れになるまで問題に気づきません。トラフィックは抑制される前に到達する必要があり、オブジェクト・ストレージなどの一部のクラウド・サービスは自動的にスケーリングされるため、手遅れの請求時間まで問題が発生しないようにコストがかかります。したがって、すべてのクラウドは、機関の危険性を回避し、利用可能なすべての低レベルのツールを使用して問題を可能な限り上流にそらすために、強制的かつ補完的なDDoS検出および軽減を提供する必要があります。

DDoSの検出と緩和でも、大規模な規模と地理的範囲のため、クラウド・サービスを運用する際の課題は拡大されます。トラフィックは1つの場所から発生するのではなく、世界中のあらゆる場所から発生するため、DDoS攻撃はいつでもどこからでも発生し、これらの攻撃を検出して処理するために常に警戒する必要があります。

クラウド・サービスに対するDDoS攻撃は、ボリューメトリック攻撃でネットワークをフラッディング(洪水)したり、プロトコル攻撃でデータ処理メカニズムを混乱させたり、アプリケーション・レイヤー攻撃で特定のアプリケーションを標的にしたり、と様々な形で現れる可能性があります。クラウドが提供する多様なサービスは、攻撃によって混乱が広がり、単一のWebサイトや企業だけでなく、数千人や数百万人のユーザーに影響を及ぼす可能性があることを意味します。攻撃を迅速に特定して阻止できなければ、サービスが中断され、顧客の不満がクラウド・プロバイダの評判を損なう可能性があります。ただし、適切な戦略、最先端のテクノロジー、専門のプロフェッショナル・チームによって、この課題に効果的に取り組むことができます。クラウドの本質は、物事を大規模に管理することであり、確かにセキュリティも含まれます。

ハイパースケール・クラウド保護の力

クラウドのスケーラビリティと柔軟性は、DDoS攻撃に対処するための堅牢なプラットフォームを提供します。広大なグローバル分散アーキテクチャにより、クラウドは、従来型のISP防御を圧倒するトラフィックの突然の流入に対応できる無限の能力を備えています。この方法は、クラウドスケール保護の本質であり、いくつかのレベルで動作します。

クラウドベースのDDoSサービスの最も重要な効率の1つは、リソース割当てです。独自のDDoS緩和を実行する場合、そのタスクに多くのリソース(人間と技術の両方)を捧げます。しかし、クラウドベースのサービスでは、その責任はプロバイダに移行します。そのため、チームは、コア・ビジネス・オペレーションの実行という、最善を尽くすことに集中できます。大規模なDDoS攻撃が発生した場合、クラウド・プロバイダーの膨大なネットワークとリソースのおかげで、クラウドベースのサービスをスケールアップして課題に対応できます。独自のシステムを実行している場合は、最悪のシナリオに備える必要があります。つまり、多くのインフラストラクチャに投資し、維持しなければなりませんが、そのインフラストラクチャはほとんどの時間アイドル状態になるかもしれません。

クラウド・スケール保護は、DDoS攻撃との闘いにおいて、次の主要な利点を提供します:

- スケーラビリティ: クラウドの膨大なリソースは、簡単にスケールアップまたはスケールダウンして突然のトラフィック増加に対応できるため、DDoS攻撃を軽減するための理想的なソリューションとなります。

- 自己回復性: グローバルに分散されたアーキテクチャにより、クラウドは高いレベルの回復力を提供します。ネットワークの一部がDDoS攻撃の影響を受けても、残りのネットワークは引き続き機能します。

- インテリジェンス: 高度なMLおよびAIテクノロジーにより、クラウドスケール保護サービスは、トラフィックをインテリジェントに分析およびフィルタリングし、悪意のあるリクエストを特定してブロックできます。

- コスト-効率-: クラウドを使用することで、企業はハードウェアおよびインフラストラクチャへの多大な先行投資を必要とせずに、強力なDDoS緩和サービスにアクセスできます。この可用性により、クラウド・スケール保護はあらゆる規模の企業にとってコスト効率に優れたソリューションとなります。

- 柔軟性: クラウドスケールの保護サービスを迅速かつ簡単に既存のシステムと統合し、進化する脅威環境に対する柔軟で適応性の高いソリューションをビジネスに提供できます。

- グローバル・リーチ: クラウドのグローバル・プレゼンスにより、トラフィックを広範なネットワークに再ルーティングおよび吸収し、単一障害点に対するDDoS攻撃の影響を最小限に抑えることができます。

- ほぼリアルタイムの応答: クラウドスケールの保護サービスは、トラフィックをリアルタイムで監視し、潜在的な脅威に迅速に対応し、必要に応じて防御に適応できるようにします。

- コラボレーション: クラウドにより、ISPとクラウドベースのDDoS緩和サービス間のコラボレーションが強化され、システム全体の自己回復性が向上し、脅威に対するより協調的な対応が保証されます。ISPは、今やクラウドの規模を拡大し、興味深いイベントの範囲と頻度により、最高のコンピュータ・セキュリティ人材を採用し、維持しています。顧客はできるだけ少ない攻撃に対処したいと考えていますが、セキュリティ担当者はすべてを見たいと考えています。仕事が最も面白く、最も必要なのはクラウドです。

クラウドベースのDDoSサービスを使用すると、効率が大幅に向上します。ただし、DDoS緩和を決定する際には、必ず特定のニーズおよび状況を考慮してください。

DDoSクラウド・スクラビング・センター

クラウド規模でのDDoSの検出と軽減は、ほとんどのネットワーク・エンジニアが想像するよりも複雑で興味深いものです。しかし、Oracle Cloud Infrastructure(OCI)は、顧客にとってDDoSが問題にならないようにするために、どのように継続的な技術革新を行っているのでしょうか?

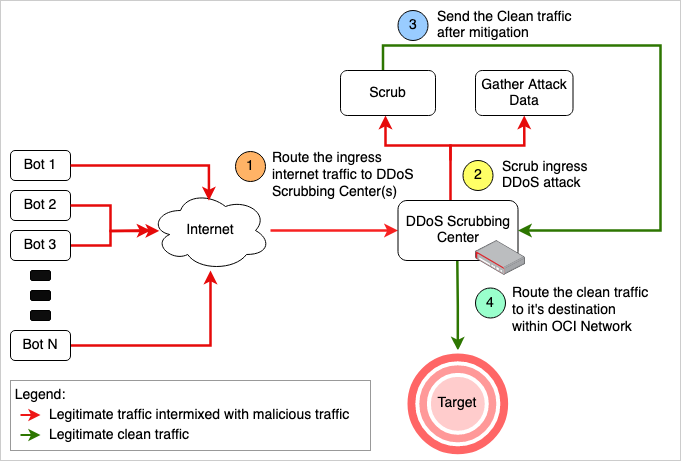

インターネットを円滑に稼働させ、DDoS攻撃を仕掛けるような悪者から守るため、OCIにはDDoSスクラビング・センターがあります。巨大な仮想スポンジのようなもので、攻撃トラフィックが害を及ぼす前にすべて吸収してしまいます。しかし、これらをどのように設置するのがベストなのかという議論は存在します: 超大型のスクラビング・センターをいくつか設置するべきか、あちこちに小さなスクラビング・センターをたくさん設置するべきか?

図3: 受信DDoS攻撃をスクラブする基本的なトラフィック・フロー

まずは、いくつかの大きなセンターを持つことから始めましょう。まるで、大量の攻撃トラフィックを一度に処理できる巨大な要塞のようなものです。この方法のアップサイドには、1つの施設のみを構築して実行し、1つの場所の管理と監視を簡単に行うことができるため、コスト効率が高くなります。その一方で、センターまでの道のりが遠いと、スピードが遅くなり、利用者にとっては迷惑になります。メガDDoS攻撃か技術的な障害かに関係なく、何らかの理由でセンターがダウンした場合、そのセンターに頼っている人は運が悪くなります。

その代替案は、世界中に多くの小さなスクラビング・センターがあることです。トラフィックは、クリーンアップのために遠くまで移動する必要はなく、物事はより速く実行され、ユーザーはセーフティネットを持っています。ただし、このオプションは、多くのセンターを設定して維持する必要があり、どこにでもセンターがある場合は、何が起こっているかを追跡し、発生する問題に対処するのは難しい場合があります。

大きな議論と小さな議論は簡単な選択ではなく、どれだけの費用をかけたいか、どれだけの速さで物事を遂行したいか、そしてどんな問題にも備えたいかによって決まります。一部の人々は、より安価で管理しやすい大きなセンターに寄りかかり、他の人々は、より小さなセンターをたくさん持つより速く、よりフェイルセーフな選択肢を好むかもしれません。

まとめ

独自のDDoS緩和システムを運用すると、広がる都市のデータの中に小さな民間警察部隊を運営しているような気がします。レバーを握ればコントールできます。しかし、このようなシステムを維持することは、労働集約的でリソースが多く、機器や人員に多額の費用がかかることは言うまでもありませんが、常に警戒する必要があります。特に、悪質なトラフィックの津波に遭遇した場合には、大変な作業です。

これとは対照的に、デジタル・シティの鋭い企業組織であるクラウドベースのDDoSサービスを検討してください。彼らは、クラウドの広範なインフラストラクチャの原動力、トラブルの発生に備えたデジタル・ディフェンダーの軍隊をもたらします。地理的に多様なデータ・センターにより、グローバルなデータ・ハイウェイを監視し、攻撃を吸収して拡散する準備ができています。

これらのクラウド戦士は、最前線に効率をもたらします。 彼らは警戒し、あなた自身の技術ウィザードが真に重要なもの、つまりコアビジネスに集中できるようにします。問題が発生すると、スケール・アップされ、最も攻撃的なDDoS変動の影響を希薄化する膨大なネットワークが拡大します。コスト? 予測可能で、社内の防御をアップグレードするための突然の不自由な出費ではなく、着実に小出しにします。絶え間なく変化するデジタル環境において、クラウドDDoSサービスの約束は、急増する脅威に対する盾を提供します。しかし、この広大なサイバー・スプロールでは、すべての選択肢が独自の結果をもたらし、「セキュリティの優先順位を高めなければならない」ことを覚えておいてください。

このブログ・シリーズでは、優れたクラウド製品を提供するために、OCIエンジニアが直面している新しいプロジェクト、課題、問題解決について説明します。Oracle Cloud Infrastructureで働く優秀なエンジニアを擁するOCIエンジニアリング・ディープ・ダイブを、OCIエンジニアリング・シリーズの舞台裏でご紹介します。

詳細は、次のリソースを参照してください: