この記事はBryan Grennによる”Strengthen Oracle Database Cyber Defense and Recovery with Zero Data Loss Air Gapped Backups“の日本語翻訳版記事です。

2025年3月26日

Zero Data Loss Recovery Appliance (ZDLRA)は、Oracle Databaseのバックアップを保護するために、論理的なエアギャップと物理的なエアギャップの両方を提供します。 他のブログ記事で、物理的なエアギャップアーキテクチャでZDLRAの機能を活用する方法について紹介しましたが、今回はZDLRAがどのように優れた論理的なエアギャップ保護を提供するかについて紹介します。

ZDLRAが提供するランサムウェア対策の詳細については、Marco Calmasini氏のブログとTechnical Briefをご参照ください。

エアギャップとは何か?

まず、ウィキペディアのエアギャップの定義から説明していきましょう。「エアギャップとは、コンピュータネットワークにおいてセキュリティを高める方法の一つ。安全にしたいコンピュータやネットワークを、インターネットや安全でないLANといったネットワークから物理的に隔離することを指す。エアギャップという語は、コンピュータやネットワークが、他のネットワークから(概念上の「空隙」で)電気的に切断されていることを意味している」

おわかりのように、従来のエアギャップでは、バックアップはネットワークから永久に物理的に隔離されたネットワークセグメントに保存されます。また、バックアップにはテープを利用することが多く、テープがテープアレイから取り外され、上書きされないようにする必要がありました。

現在ほとんどのIT部門は、物理的なテープを作成することから脱却しましたが、サイバー攻撃の増加に伴い、テープと同じレベルの保護が依然として必要です。

この保護は論理的なエアギャップを通して実装されます。また、より高いレベルの保護も必要な場合、IT部門は物理的なエアギャップを利用し、ネットワークから隔離されたCyber Vaultにバックアップを複製することも多くなっています。

まず、物理エアギャップと論理エアギャップの定義から始めましょう。

このトピックを研究する中で、物理エアギャップと論理エアギャップの定義に一貫性を見出すことができませんでした。

この一貫性のなさから、私はNIST(アメリカ国立標準技術研究所)を頼り、手始めに定義を探してみました。

NISTは特別刊行物NIST_SP.800-209の中で、2種類のエアギャップについて言及しています。 NISTは、完全かつ恒久的なネットワーク分離を伴う厳密なエアギャップの実装と、データポートのシャットダウンを可能にし、本番システムとの定期的な同期のために限られた時間内にデータポートを開放する、それほど厳密ではないエアギャップの実装の両方を定義しています。加えてNISTは、リカバリ・データをさらに隔離し保護するために、イミュータブル・ストレージ(保持ロック、イミュータブル・ポリシーなど)を使用することを推奨しています。

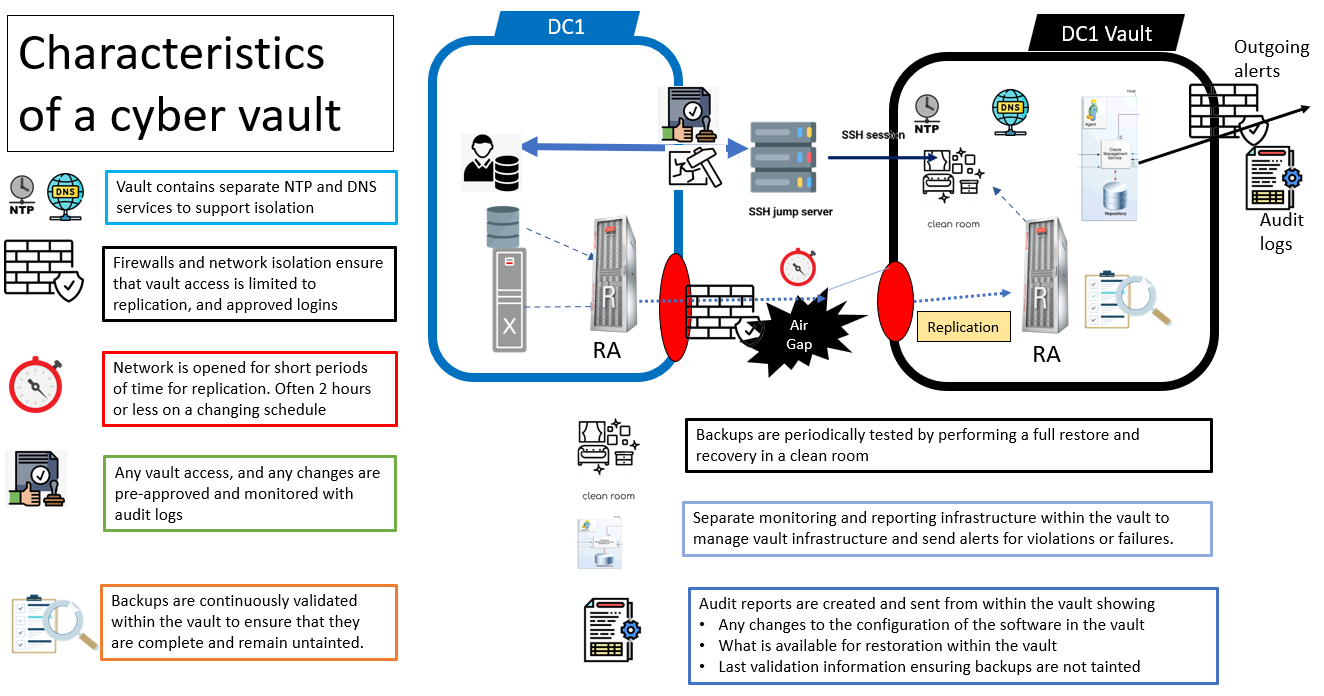

物理エアギャップ:完全かつ恒久的なネットワーク分離はほとんどの場合不可能であるため、物理的エアギャップ・アーキテクチャはNISTの定義に従った厳密性の低いエアギャップの実装となります。 物理的エアギャップは、プライマリ・データ・センターとCyber Vaultの間に隔離されたネットワークを持つことで実装されます。 このネットワーク接続はさまざまな方法で切断され、ほとんどの場合、プライマリ・データセンターとCyber Vaultは直接接続されません。

下の画像は典型的なCyber Vaultのアーキテクチャを示しており、隔離された状態でバックアップからリストアするためのクリーンルームがあります。

論理エアギャップ : 物理エアギャップは、隔離することでバックアップの優れた保護を提供しますが、直接的な接続を切断することで、物理エアギャップによって保護されたバックアップは、数日もしくは数時間前のものであることがよくあります。 このようなバックアップでは、通常のリカバリのシナリオで簡単にアクセスできる最新のバックアップは得られません。 論理的なエアギャップは、バックアップを保護するためにゼロトラストアーキテクチャ(ZTA)で定義されたNISTのプラクティスに従った論理プロセスによって保護を提供します。

これらのプラクティスには以下が含まれます:

- すべての通信は、ネットワークの場所に関係なく保護されます。

- 個々の企業リソースへのアクセスは、セッションごとに許可され、 アクセスが許可される前に、権限の確認がされます。

- リソースへのアクセスは、ロールベースの動的ポリシーによって決定されます。

- ネットワークとアカウントのマイクロセグメンテーション

- 企業は、所有するすべての資産と関連する資産の完全性とセキュリティ状態を監視・測定できます。

- 特別な権限を持つユーザーを特定し、その権限をミッションの遂行に必要なものに制限するだけでなく、すべてのアクションの監査とロギングを確実に行います。

要約 : 論理エアギャップは、RTOとRPOを確実に達成しながらバックアップを保護することができます。 物理エアギャップは、プライマリバックアップが破られた場合のセカンダリバックアップとして使用されます。

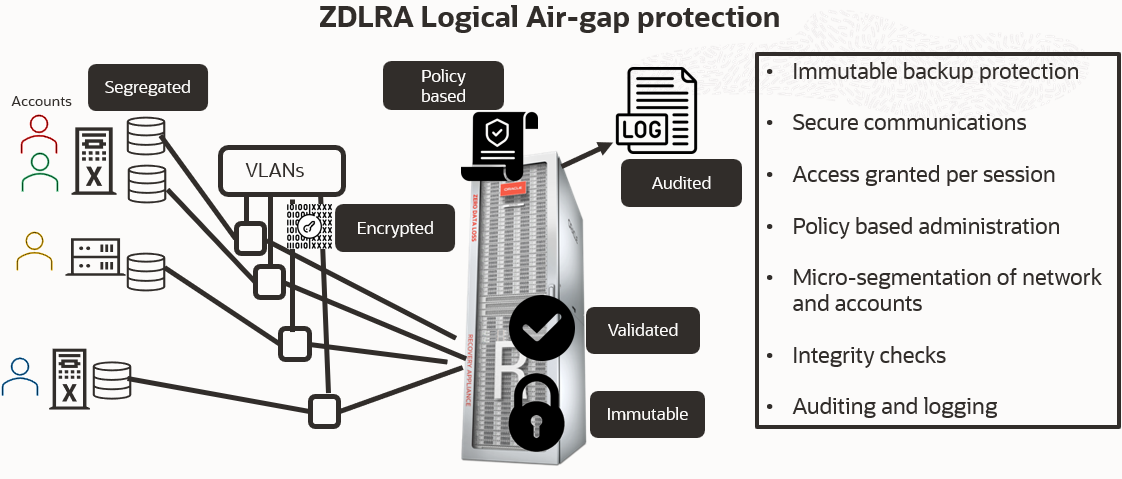

ZDLRAの論理エアギャップ機能

ZDLRAは、NISTのZero Trust Architecture(ZTA)のベストプラクティスにすべて従っています。

ZDLRAはデータベースのバックアップを保護するためにイミュータブルバックアップを提供します。

ZDLRA に送信されたバックアップは、ロックされた保持ウィンドウで保護することができます。 これによりデータベースのバックアップは変更や削除から保護され、イミュータブル(不変)であることが保証されます。 アーカイブバックアップがZDLRAで作成され、外部の不変性ストラテジーと組み合わせられると、メタデータとバックアップデータの両方が変更や削除から保護されます。

すべての通信はネットワークの場所に関係なくセキュアである。

ZDLRAとの通信は様々な方法で保護されています。

- Space-Efficient Encrypted backup 機能を利用することで、バックアップはデータベースクライアントによって完全に暗号化されます。 暗号化キーはクライアントが管理し、バックアップは暗号化されたまま保持されます。 これにより、データが流出するのを防ぎます。

- 保護されたデータベースからZDLRAへのネットワーク接続を暗号化し、通信そのものを保護することができます。

- ファイアウォールは、保護されたデータベースが ZDLRA と通信するために使用する特定のポート上で、必要な限られたトラフィックのみを許可するように設定できます。

- 保護されたデータベースと ZDLRA 間のトラフィックは独自の API を使用し、バックアップ情報をさらに保護します。

ZDLRAへのアクセスはセッションごとに許可されます。

バックアップセッションごとに新しい接続が確立され、その時点で権限が検証され、付与されます。 権限の削除は即座に有効となるので、 サイバー攻撃が発生した場合でも、特権を迅速に取り消すことができ、攻撃の拡大を即座に食い止めることができます。

データベースのバックアップへのアクセスは、ロールベースのダイナミックポリシーによって決定されます。

データベースのバックアップへのアクセスは、保護されたデータベースへのユーザーによって許可され、データベースの保持設定は動的ポリシーによって制御されます。 ポリシーの変更は、そのポリシーで保護されているバックアップに直ちに影響します。 これにより、保護ポリシーの表示と管理を柔軟かつ一元的に行うことができます。

ネットワークとアカウントのマイクロセグメンテーション

ZDLRA は、ZDLRA 外部のネットワークとアカウントのマイクロセグメンテーションに優れており、ZDLRA のコンポーネント内部でもマイクロセグメンテーションが可能です。

外部セグメンテーション

ネットワークのセグメンテーション: ZDLRAは、事実上無制限のVLANネットワーク接続を可能にすることで、ネットワークセグメンテーションをサポートします。 保護されたデータベースのバックアップトラフィックは、独立したバックアップネットワークVLANに隔離することができ、単一のデータベースへのアクセスを制限することができます。

アカウントセグメンテーション: ZDLRAはアカウントセグメンテーションをサポートし、保護されたデータベースのサブセットへのアクセスを許可された個々のバックアップアカウントを事実上無制限に使用できます。保護されたデータベースのバックアップごとに個別のアカウントを持つという1対1の戦略でアクセスを許可することも可能です。

完全にセキュアな環境では、バックアップを個別のアカウントと個別のネットワークセグメントにセグメント化し、バックアップトラフィックと認可を完全に分離することができます。

内部セグメンテーション

ZDLRAのユニークな構造は、たとえコンピュートノードが危険にさらされても、内部ストレージセルに保存されたバックアップデータを保護します。 内部ファイアウォールシステムはバックアップボリュームを難読化し、攻撃からより高いレベルで保護します。

企業は、所有するすべての資産と関連する資産の完全性とセキュリティ状態を監視し、測定します。

Oracle Databaseバックアップの整合性を監視・測定することは、ユニークな課題です。なぜならデータベースのバックアップは、アプリケーションデータのOSバックアップとは異なるからです。Oracle Databaseのバックアップは、OracleのRecovery Managerユーティリティ(RMAN)によって実行され、最適化された独自の形式で保存されたDBブロックのみが含まれます。 Oracleデータベースのバックアップは、ライブラリや実行可能ファイルではなく、データのブロックであるため、ランサムウェアの署名や潜伏ウイルスなどのスキャンは適用されません。

Oracle Databaseのバックアップの完全性を判断するためのベストプラクティスは、定期的な「リストア検証」テストとRMANユーティリティによる「リストアプレビュー」を実行することです。

ZDLRAは、バックアップの構造と内容に関するオラクル独自の知識を活用し、アプライアンス内に保存されたすべてのバックアップと、データ移動のすべてのポイントについて、内部で定期的な整合性チェックを実行します。 整合性に問題があれば直ちに報告され、サイバー攻撃が広がる前に迅速に対処することができます。

ZDLRAは内部でこのような処理を行うため、プライマリバックアップコピーとすべてのレプリケートコピーの両方で、隔離された物理エアギャップZDLRAにレプリケートされた場合でも、はるかに優れた定期的整合性チェックを行うことができます。

特別な権限を持つユーザーを特定し、その権限をミッション遂行に必要なものに限定するだけでなく、すべてのアクションの監査とロギングを確実に行います。

ZDLRAは個別のアカウント作成が可能で、中央ID管理システムに接続することもできます。 ZDLRA上のバックアップを危険にさらす可能性のある変更は、漏洩した一組の認証情報からの攻撃から保護するため、定足数承認プロセスを通じて複数の管理者により承認されなければいけません。 ZDLRA上のすべての変更はログに記録され、セキュリティ侵害を迅速に検出するための監査が可能です。

まとめ : ZDLRAの論理エアギャップ機能

ZDLRAは数々のセキュリティ機能により、バックアップを確実に保護する論理なエアギャップを提供します。 この保護は、バックアップが変更されないことを保証するための完全性チェックを常に実行することによって、他のベンダーが提供できる以上のものを提供しています。