Oracle Cloud GuardはOCIが提供するセキュリティ機能の一つで、クラウド環境におけるリスクの可視化と対策状況の管理を効率的に行うCSPM(Cloud Security Posture Management)と呼ばれるサービスの一つです。

ユーザーIDやコンピューティングインスタンス等のリソースを、クラウド環境に対して横断的に構成情報を取得し、設定がベストプラクティスに従っているか、構成検査を自動的に実施することが可能です。クラウドサービスで発生する多くのセキュリティインシデントが、利用ユーザーの設定ミスや不十分な管理に起因することから、統一的な可視性を得ることは、セキュリティ管理上、非常に有用であるといえます。実行される検査には、CIS(Center for Internet Security)が公表しているセキュリティベンチマークや、PCI DSSなど、業界のコンプライアンスへの準拠性チェックに対応したひな形が準備されて簡単に始められることもあり、セキュリディ&コンプライアンスリスクの管理に有効活用できます。

当BlogではCIS,MITRE,CSF等の業界標準のSecurityフレームワークを使いOracle Cloud Guardを紹介します。

[第1回] Oracle Cloud Guard とセキュリティフレームワーク 〜CIS/CSF〜 について(本投稿)

[第2回] Oracle Cloud Guard とセキュリティフレームワーク 〜MITRE ATT&CK〜 について

まず本投稿ではNIST CSFを使いCloud GuardのOCI Security Service全体の中での位置付けを明確にさせた後、CISを紹介し、Cloud Guardでのその関連機能を説明します。

[1] NIST CSFによるCloud Guardの位置付け

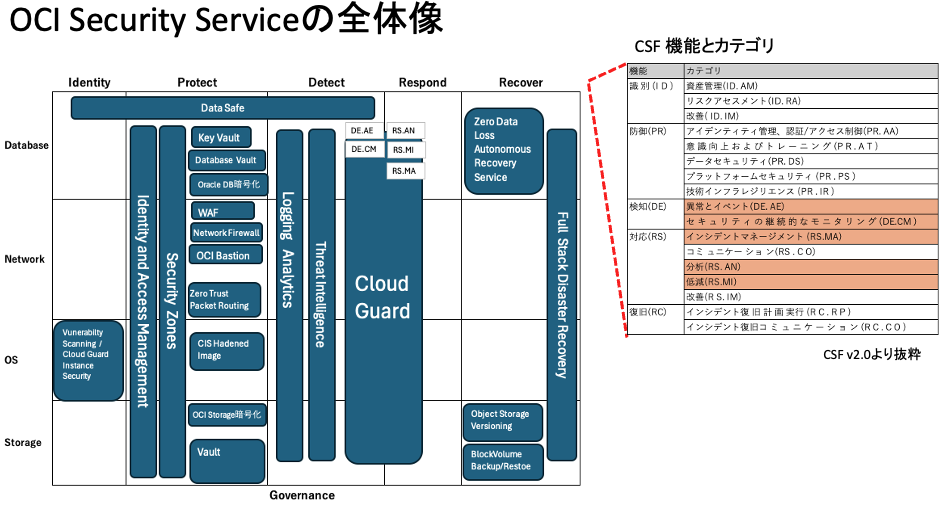

CSF(Cyber Security Framework)はNIST作成のセキュリティフレームワークで、サーバー・セキュリティ対策として幅広く活用されることを考慮して、組織、プロセス、技術面にわたりセキュリティ対策を策定するときの汎用的な項目を網羅しています。セキュリティの防御策だけでなく、セキュリティ侵害後の対応・検知まで含めて全フェーズをカバーしており企業情報システムのセキュリティ戦略を策定する際に広く利用されるものです。ここではOCIのセキュリティ・サービスの全体像、各サービスの位置付けを明確にするために利用します。

図の横軸にCSFの5つのコア機能(識別、防御、検知、対応、復旧)を、縦軸に4つの保護対象資産(Data, Network, OS, Storage)を設定したMatrixを作成します。当Matrixはさまざまなセキュリティ対策の整理に活用できますが、ここではシンプルに各セルにOCIのセキュリティ・サービスをマッピングしてみます。

この中でCloud Guardはコア機能の中のDetect(検知)、Respond(対応)に該当して、以下5つのカテゴリに相当するものです。

検知(DE)

1.継続的モニタリング(DE.CM):

情報資産は、異常事態、侵入の痕跡及びその他の潜在的な異常イベントを発見するよう、モニタリングされている。

2.イベント分析(DE.AE)

事象の特徴付けやサイバーセキュリティインシデントの検知のため、異常事態、侵入の兆候及び他の潜在的な異常イベントが分析されている。

対応(RS)

1. インシデントマネジメント(RS.MA)

検知されたサイバーセキュリティインシデントへの対応が管理されている。

2.インシデント分析(RS. AN):

有効な対応を確保し、フォレンジック活動と復旧活動を支援するための分析が実施されている。

3.インシデント低減(RS.MI):

インシデントの対応は、イベントの拡大を防ぎ、その影響を緩和し、インシデントを解決するために実施されている。

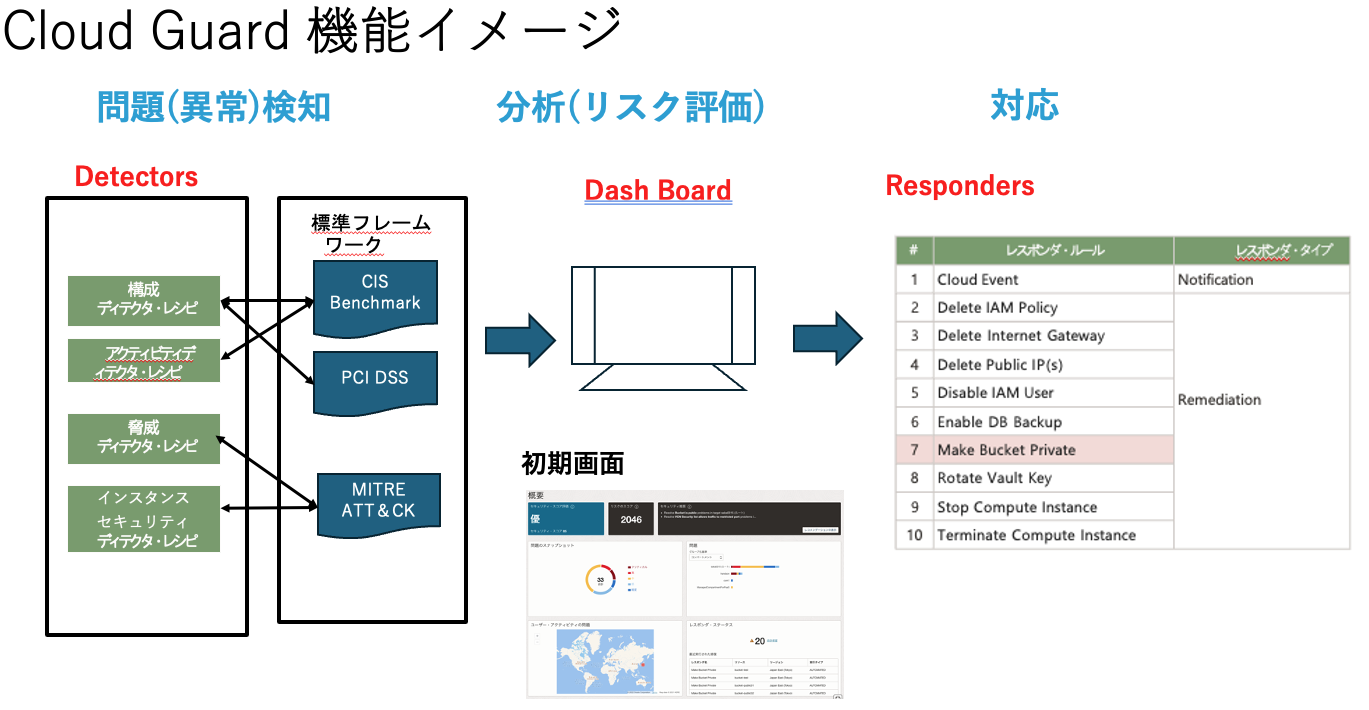

Cloud Guardの視点から全体機能を説明したのが下記の図です。

1.問題(異常)検知:ユーザーActivity、脆弱性(OSだけでなくOCIインフラリソースの構成設定含める)、脅威を監視して事前定義されたルール(Detector Recipe)に基づいて問題を検出

2.分析(リスク評価):問題はリスクレベル等で分類、その影響含めて評価分析し健全性をスコアリング

3.対応:問題に対する有効な対応方法を決定し通知または必要に応じて対策実施

図の左端にあるディテクタレシピは、異常かどうかを判断するルールセットでありOracleが提供する標準テンプレートも用意されています。図中には、4つのレシピがあり、MITRE ATT&CKに準拠した脅威ディテクタ・レシピ、インスタンス・セキュリティ・ディテクタレシピに関しては次回の投稿で詳細に説明します。ここでは構成/アクティビティ・ディテクタレシピを紹介していきます。構成、アクティビティ ・レシピはCIS Benchmark、PCI DSSの標準セキュリティ・フレームワークに準拠しています。PCI DSSはクレジットカード業界セキュリティ団体(PCI SSC)発行の対策基準で、ここではデファクトスタンダードとして業界を問わずセキュリティ標準管理対策として利用されることの多いCIS Benchmarkを紹介します。

[2]CIS(Center for Internet Security)について

CISとは米国の政府・学術機関・企業がインターネット・セキュリティ標準化に取り組む団体です。組織がセキュリティ体制を強化するための実践すべき2つのガイドラインを提供しています。

(1) CIS Controls

アカウントの管理、データ保護、監査ログ、監視分析などの18種類のコントロール・ドメインと、具体的技術・運用対策を表す153のSafeguardから成りSafeguardは3つのImplement Group(実装グループ)に分類され(IG1〜IG3)、最も基礎的なIG1を優先的に実装することが定義されています。(CIS Controls V8)

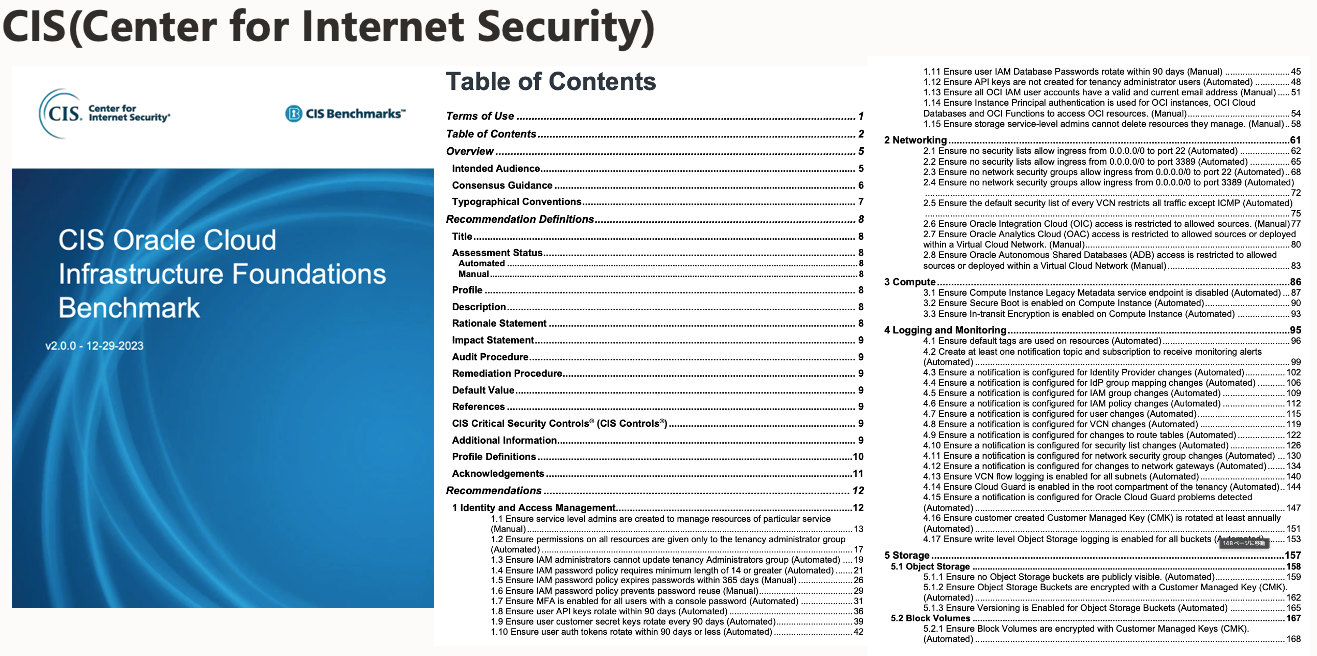

(2) CIS Benchmarks

非常に広範囲なセキュリティ製品サービスを対象に推奨事項・設定値を記載しており、Oracle社では、OCIの他に、Oracle Linux, Oracle DBに関してDocumentがあります。

MITRE ATT&CKが脅威ベース型のフレームワークと呼ばれるのに対してCISはコンプライアンスルールベースのセキュリティフレームワークです。CISの特徴としてクラウドインフラストラクチャのセキュリティコンプライアンスを簡素化し、組織がクラウド環境でセキュリティポリシーを適用しやすくするように設計されており、企業の情報システム部がセキュリティ対策に取り組み際の第一歩とも言うべきものです。インフラのセキュリティ設定や構成管理を実施する際、例えば、IAM(Identity and Access Management)、ストレージ、ネットワーク、データ暗号化の設定を行う際に、特にCIS Benchmarksが役立ちます。現時点では他社を含めてパブリッククラウドの構成設定に関してはほぼ唯一の基準であり、デファクトスタンダートとなっているものです。

CIS OCI Foundation Benchmarkは、CISサイトからダウンロードできるようになっており、以下が表紙・目次になります。

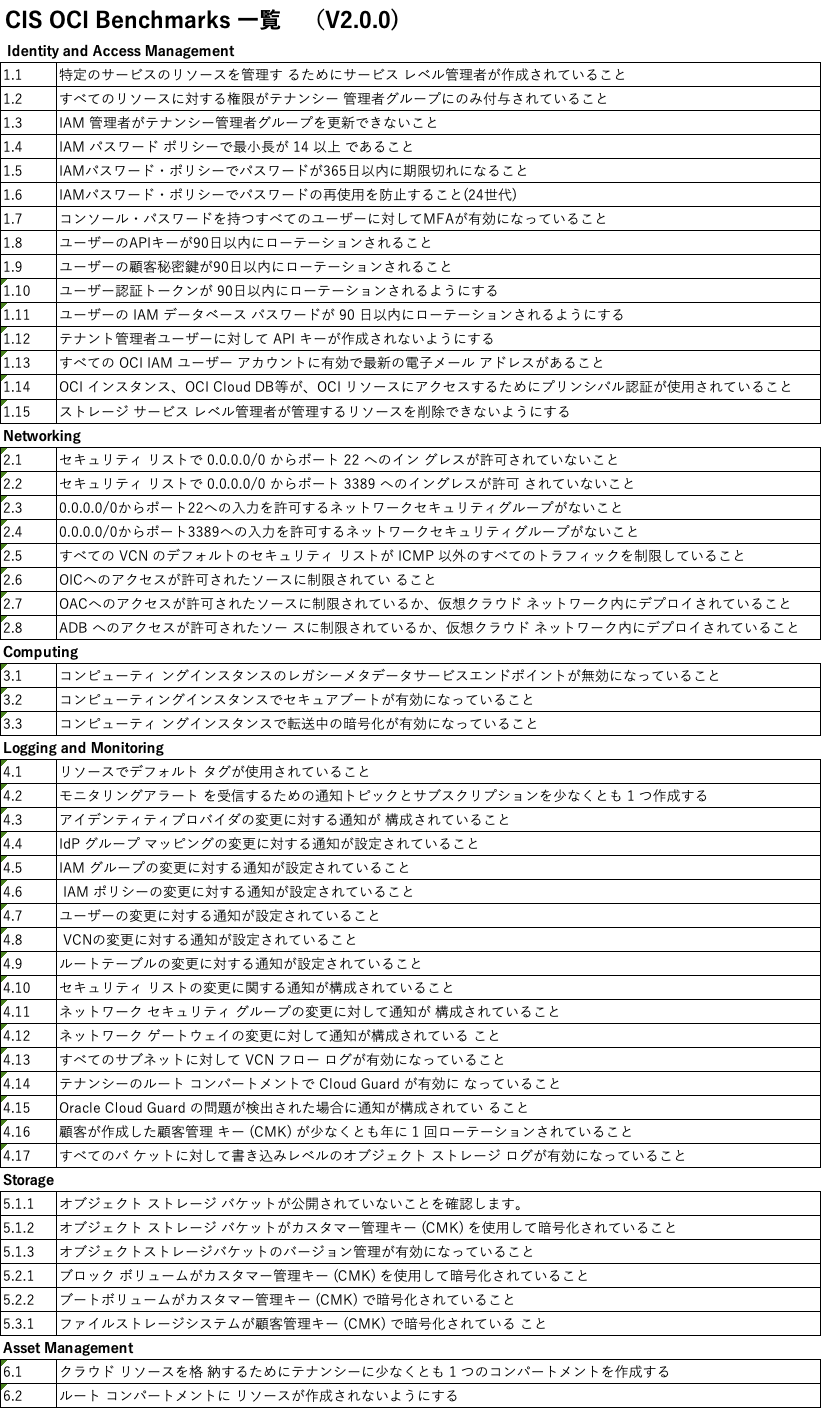

下記がCIS OCI Benchmark目次にある推奨事項の一覧です (V.2.0.0 合計52個)

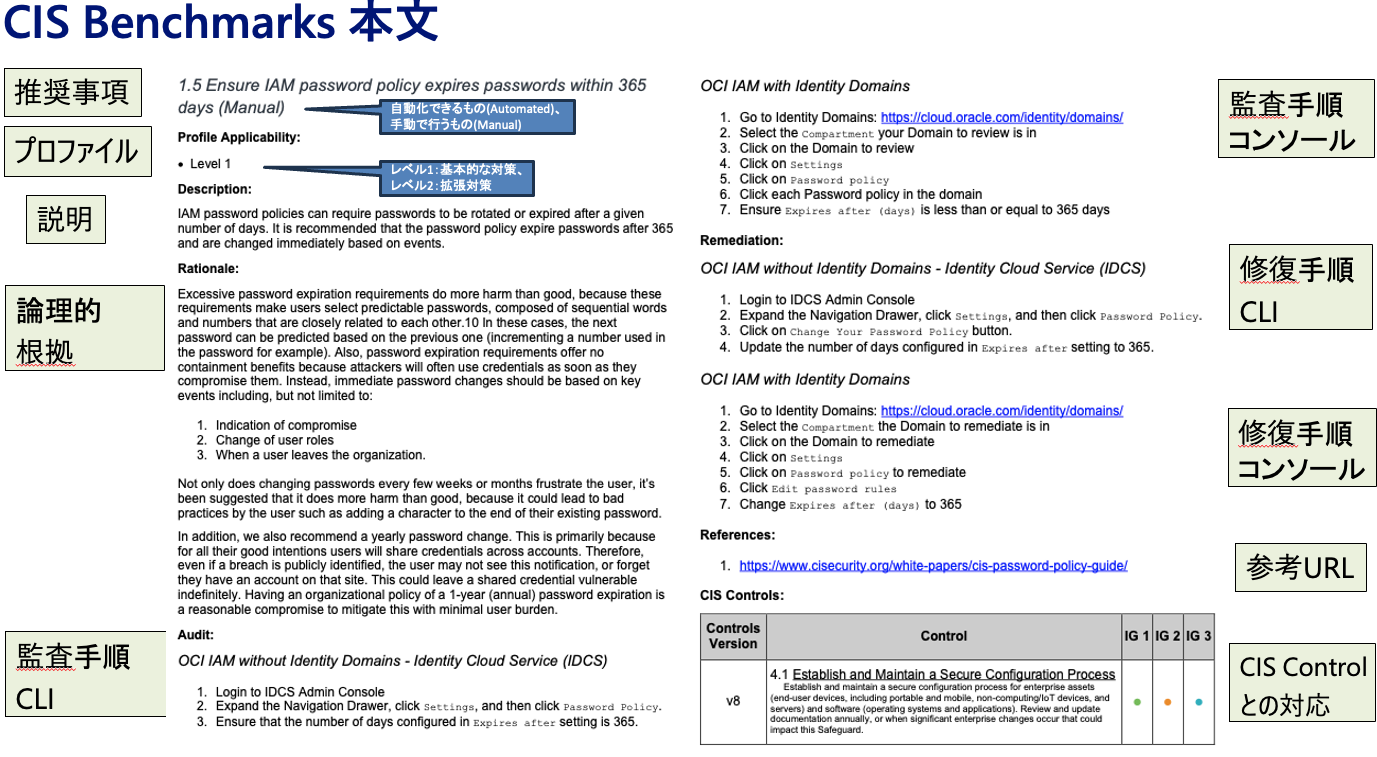

下記がCIS OCI Benchmark本文に記載されている推奨事項の内容になります。ここでは「IAMパスワード有効期限のポリシー」の推奨事項に関するもので、論理的根拠、監査方法や修復方法には具体的なコンソールやCLIの手順が記載されています。

[3]Oracle Cloud GuardのCIS関連機能について

Cloud GuardのCIS Benchmarksに関連する機能として、構成ディテクタレシピ及びアクティビティ・ディテクタ・レシピを説明します。

1.構成ディテクタレシピ(Config Detector Recipe)

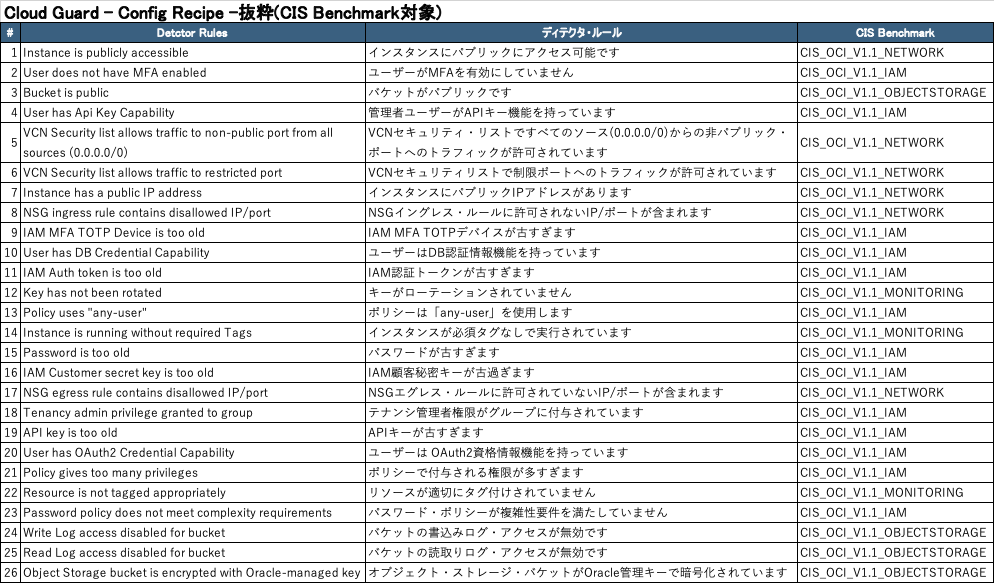

Config Detectorは、Cloud Guardサービスにおけるディテクタレシピの一つで、リソースの設定を監視し、セキュリティ上の問題を検出する役割を担います。このレシピは、OCI内のリソースがCIS Benchmark、Oracle標準ベストプラクティス等の推奨事項に従い適切に設定されているかを検証し、非準拠の設定を検出します。以下がレシピの内容で、CIS Benchmarkに準ずるものを抜粋しており、それぞれの推奨事項に対応するCIS Benchmarkのカテゴリを示しています。

2.アクティビティ・ディテクタ・レシピ(Detector Activity Recipe)

Activity Detectorは、Cloud Guardサービスにおけるディテクタレシピの一つで、ユーザーやサービスのアクティビティを監視し、セキュリティ上の問題を検出します。CIS Benchmark他、Oracle標準ベストプラクティスの推奨事項に従いログイン、APIコール、リソースの作成・削除などのユーザーやサービスのアクティビティを追跡、評価して異常な行動や潜在的な脅威を特定します。下記はアクティビティレシピで、同様にCIS Benchmarkに準ずるものを抜粋しており、推奨事項に対応するCIS Benchmarkのカテゴリを示しています

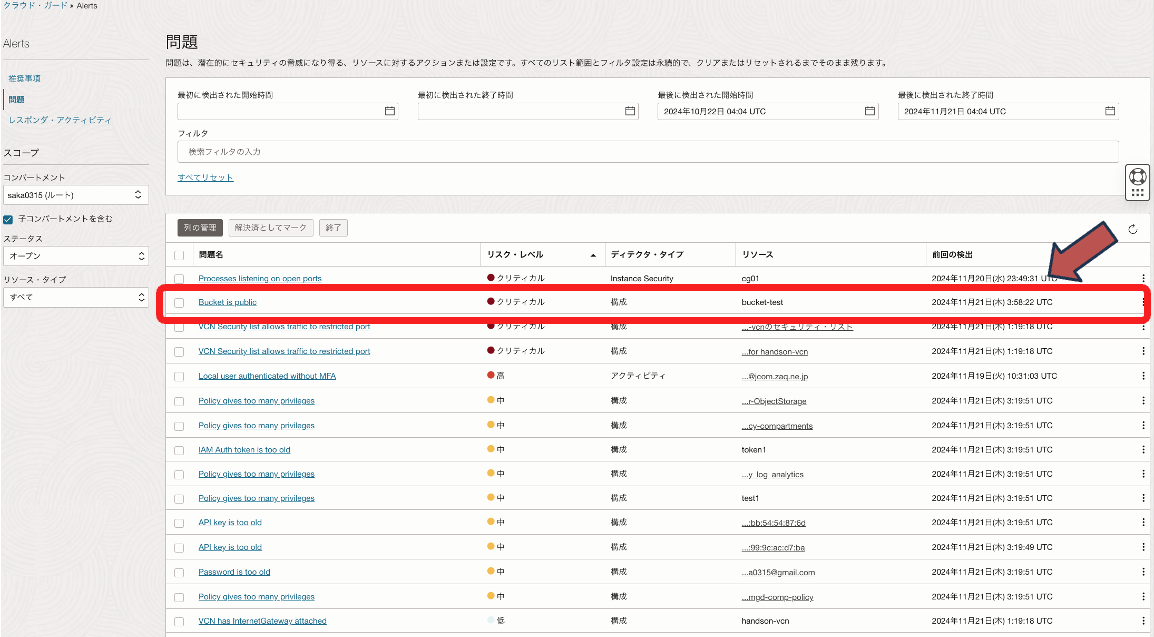

次にCloud Guardの実際の画面を見ていきます。

問題の一覧の画面になります。各問題にはリスク・レベル、ディテクタタイプ(レシピのタイプ:構成、アクティビティ、Instance Security、脅威)、検知対象のリソースが表示されています。

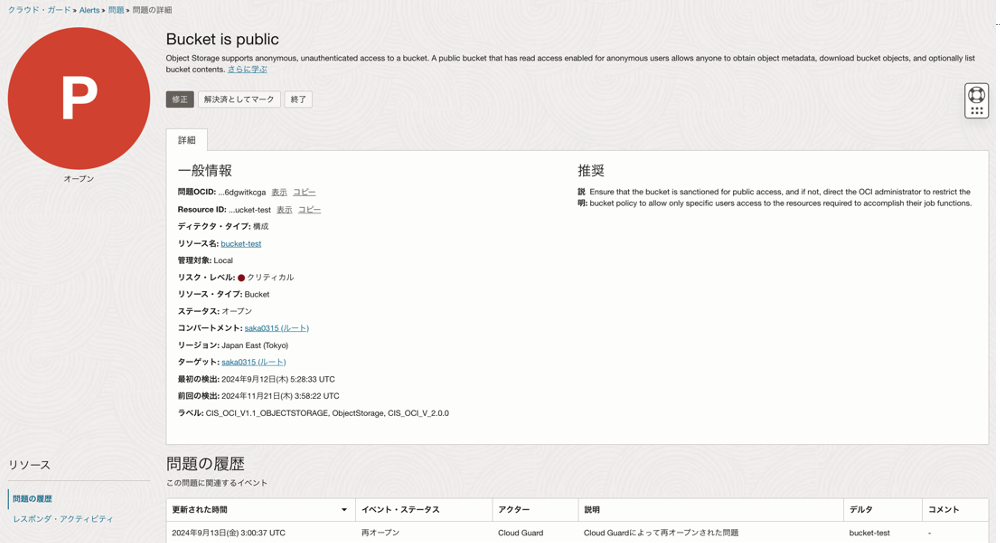

”Bucket is public”の問題をクリックすると問題詳細画面が現れます。一般情報のところのラベルに、該当するCIS Benchmarkのカテゴリが表示されています。推奨にはCIS Benchmarkの推奨事項、論理的根拠と同様の内容が記載されています。

[4]まとめ

今回はNIST CSFを使いOCI Security Service全体像を紹介した後にCloud GuardでのCIS関連機能を説明しました。次回は、もう一つの代表的なSecurityフレームワークであるMITRE ATT&CKを紹介した後に、Cloud Guardでのその関連機能を説明します。

参考資料

*1. NIST CSF(Cyber Security Framework)

https://www.nist.gov/cyberframework

*2. CIS (Center for Internet Security)

*3.OCI Doc Cloud Guard

https://docs.oracle.com/ja-jp/iaas/cloud-guard/home.htm

*4 Oracle Cloud Guard の利用方法について(Qiita)

https://qiita.com/nsaka0315/items/d4c94b5b95894472f7ce

坂田 直紀

日本オラクル株式会社

CSS(カスタマーサクセスサービス事業統括) クラウドアーキテクト部

Senior Principal Cloud Architect