※本記事は、Kiran Thakkarによる” Security – Like Layers of Onion (Defense) Part II“を翻訳したものです。

概要

私は最大可用性アーキテクチャ(Maximum Availability Architecture:MAA)について読んでいて、読みながら最大限のセキュリティとはどういうものかについて考えてみました。そんなものは本当にあるのでしょうか?最大限のセキュリティなんてものは存在しません。検出の層と保護の層を追加はできますが、人的ミスやセキュリティ上の欠陥により、いつ何時も侵害されかねません。あまり気持ちの良い話ではないかもしれませんが、それが現実です。

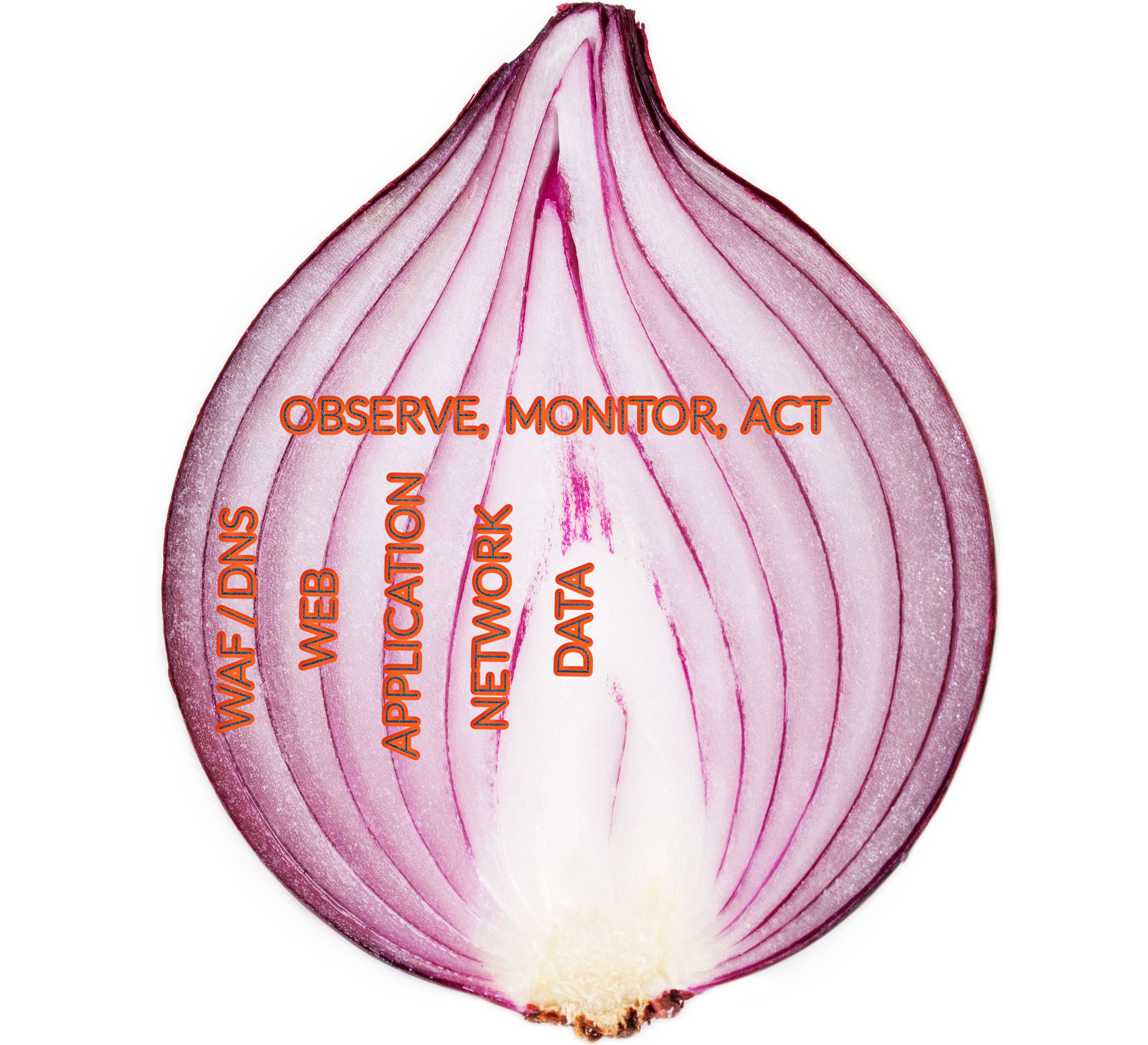

セキュリティ – 玉ねぎの層

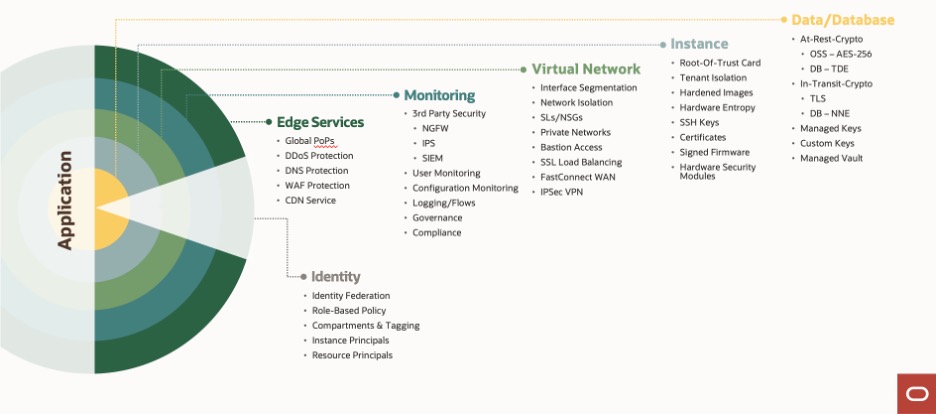

このブログは、「セキュリティ‐玉ねぎのような防御 パート 1」 ブログの続きです。この投稿では、セキュリティのパラダイムとしてのネットワーキングと可観測性に焦点を当てます。以下の図に示すように、どちらも重要な防御層です。

ネットワーク・セキュリティ

ネットワーキングは、クラウド環境のさまざまなコンポーネント間に安全で信頼性の高い通信インフラストラクチャを確立することにより、クラウドのセキュリティを確保する上で基本的な役割を果たします。クラウド・セキュリティにおけるネットワーキングには、データとリソースの保護のための重要な側面が含まれます。ここに、クラウド・セキュリティにおけるネットワーキングの重要な役割をいくつか紹介します。

- セグメント化と分離: ネットワーキングにより、クラウド環境内のさまざまなコンポーネントのセグメント化と分離が可能になります。企業は、仮想クラウド・ネットワークやサブネットやネットワーク・セキュリティ・グループを使用して、論理境界を作成しセグメント間のトラフィック・フローを制御できます。これにより、不正アクセスを予防し、セキュリティ侵害の潜在的な影響を限定します。

- 安全な接続性: ネットワーキングにより、オンプレミスのインフラストラクチャとクラウド・リソース間の安全な接続が容易になります。仮想プライベート・ネットワーク (VPN)、専用接続、または直接相互接続は、データ送信用の暗号化トンネルを提供し、クラウドと企業内ネットワークの間を移動するデータの機密性と整合性を確保します。

- ネットワークの監視とログの取得: 効果的なネットワーク・セキュリティには、クラウド環境内のネットワーク・トラフィックの継続的な監視とログ取得が必要です。これには、ネットワーク・フローの分析、異常の検出、潜在的なセキュリティ・インシデントの特定が含まれます。企業は、ネットワーク監視ツールとテクニックを活用することで、セキュリティ上の脅威を迅速に検出して対応し、データ侵害や不正アクセスのリスクを最小限に抑えることができます。

- 侵入検知および予防: ネットワーク・インフラストラクチャには、潜在的なネットワーク攻撃を特定、及び軽減するための侵入検知防御システム (IDPS) が組み込まれています。 IDPS ソリューションは、ネットワーク・トラフィックを監視し、悪意のあるアクティビティを検出し、セキュリティ・ポリシーを強制適用することで、クラウド環境内での不正アクセス、マルウェアの潜入、その他の悪意のあるアクティビティを防ぎます。

- 負荷分散と復元力: クラウド環境内の複数のサーバーやインスタンスにネットワーク・トラフィックを分散するには、ネットワーキングが生命線です。負荷分散により、リソースが効率的に利用され、可用性が向上し、単一障害点を防止します。さらに、冗長ネットワーク・パスやフェイルオーバー・メカニズムなどのネットワーキング技術は、クラウド・サービスの復元力と高可用性の元となります。

ネットワーキングの手法とセキュリティ制御を堅牢に実装することで、企業はクラウド・インフラストラクチャ、アプリケーション、および機密データを不正アクセスや攻撃などのセキュリティ・リスクから保護するための強力な基盤を確立できるのです。

可観測性と管理

Observability and Management Platform (可観測性と管理のプラットフォーム)を使用すると、企業はクラウド・インフラストラクチャとアプリケーション内で発生するアクティビティとイベントを監視、分析、把握できるようになります。クラウド・セキュリティにおける可観測性のきわめて重要な機能をいくつか紹介します。

- 脅威の検出とインシデント対応: 可観測性のツールとテクニックにより、企業はセキュリティの脅威を迅速に検出し対応することが可能となります。システム・ログやネットワーク・トラフィック、およびアプリケーションの挙動を監視することで、可観測性により、不審なアクティビティ、不正アクセスの試み、潜在的なセキュリティ侵害を特定できます。これにより、リアルタイムのアラートが容易になり、セキュリティ・チームがインシデントを迅速に調査して対応できるようになっています。

- 脆弱性評価とパッチ管理: 可観測性により、企業はクラウド・インフラストラクチャとアプリケーションに存在する脆弱性を測ることができます。これは、古いソフトウェアや設定ミスなど、攻撃者に悪用される弱点を特定するのに役立ちます。

- パフォーマンスの最適化: クラウド・インフラストラクチャのパフォーマンスとリソース使用率を監視することで、クラウドのリソース利用の最適化ができるようになります。これにより、企業はボトルネックを特定し、構成を最適化し、リソースを効率的に割り当てることができます。クラウド環境が最適に動作することを保証することで、可観測性は、パフォーマンスの問題やリソースの枯渇によるセキュリティの脆弱性リスクを軽減することになるのです。

可観測性のツールとプラクティスを活用することで、企業はセキュリティ・リスクを能動的に特定して軽減し、セキュリティ体制を強化し、クラウド・インフラストラクチャとデータの機密性、整合性、可用性を確実なものとするのです。

OCI には、クラウド内のワークロードのセキュリティを確保するために、完全に管理・統合された堅牢なサービス・プラットフォームがあります。

サイバーセキュリティの脅威というものは、ダイナミックかつ進化する性質があるため、クラウドに何層ものセキュリティ層を実装することが不可欠です。企業は、ネットワーク層、アプリケーション層、データ層などのさまざまなレベルで複数のセキュリティ対策を設けることで、堅牢な防御メカニズムを構築できます。この多層アプローチは、攻撃の成功率を低減し、セキュリティ侵害の影響を軽減し、セキュリティ体制を包括的なものとします。各層は他の層を補完および強化し、クラウド環境の全体的な復元力と防御力を強化し、データの機密性、整合性、可用性を確保し、したがってユーザー同士や関係者との間に信頼をもたらすのです。

リソース

セキュリティ防御層パート I

OCIネットワーキング

クラウドにおける可観測性と管理

OCI ネットワーキングのベスト・プラクティス・ブログ・シリーズ

OCIの可観測性と管理

OCI Splunk の統合

ネットワーク・ファイアウォールを使用した多層防御

キラン・タッカー

キラン・タッカー

コンサルティング・ソリューション・アーキテクト

Kiran Thakkar は、ID およびアクセス管理の専門家であり、この分野に 10 年以上従事しています。OCI 認定アソシエイト・アーキテクトでもあり、OCI のユースケースについてお客様をサポートしています。また、ブロックチェーン技術を信じており、その領域の成長を追いかけています。