※本記事は、David B. Crossによる”Oracle Fusion Application SaaS Deployments Help Decrease Exposure to Malware and Ransomware Attacks”を翻訳したものです。

David B. Cross SVP SaaS Security

David B. Cross SVP SaaS Security

最近多くの企業に影響を及ぼしているランサムウェアなどのマルウェア攻撃は、壊滅的な衝撃を与えることがあります。このブログ投稿でご説明するさまざまなカテゴリのセキュリティ対策を組み合わせることにより、マルウェアやランサムウェア攻撃のリスク、インシデント、影響を軽減することが可能です。 Oracle SaaSのお客様であれば自ずと、オラクルがFusion Applicationsサービスに導入した高度なセキュリティとイノベーションの恩恵を受けておられます。

ランサムウェアとは?

サービス脅威分析の観点から見ると、ランサムウェアはあくまで一般的なタイプのマルウェアです。こちらの参照記事の説明や、クラウド環境の業界アセスメントでも共有されているように、パブリック・クラウド・アプリケーション環境では、次の脅威カテゴリがランサムウェア攻撃者の標的になる可能性があります。

- 不正なソフトウェアの実行

- サービス拒否

- アクセス管理システムの乗っ取り

- データを暗号化するペイロード(悪意のあるコード)

- システムとアプリケーションの監視の欠如

- ユーザーまたはオペレーターの認証情報の侵害

アプリケーション防御策

クラウド環境で発生しうるさまざまなタイプの悪意ある攻撃を軽減するため、さまざまな革新的なセキュリティ・サービスが設計されており、それによりOracle Fusion Applicationsはオラクルの多層防御戦略をさらに発展させたものになります。 Fusion Applicationsの内側およびその周辺で、数多くのセキュリティ対策が自動化された上で実装および階層化されています。これらについては、以下に詳しく分類されます。また、これらは他のタイプの攻撃も防止/検出することを目的としていますが、ここでは特にランサムウェアの脅威に関連するリスクを最小限に抑えるのにどのように役立つかについて説明します。

- マルウェアのアップロード防止

- アプリケーションとサービスの可用性

- 必須のアクセス制御

- 攻撃対象領域の縮小

- データ保護

- 24時間365日の監視とスキャン

- 検出と分析

- 災害復旧

マルウェアのアップロード防止

SaaS 環境では通常、お客様が信頼できないコードを実行することは許可されていないため、ランサムウェア攻撃が成功してしまうリスクは極めて限定的です。ほとんどのランサムウェアは悪意のあるペイロードにより実行されますが、これは承認済みのユーザー・アクセスにおいては実行不可能であり、Oracle Fusion SaaS 環境にデータをアップロードする場合にも許可されません。 ユーザーによってシステムやアプリケーションの実行スタックにロードされたり入力されたりしたデータを、Oracle Fusion Applicationsが使ったり実行したりすることはありません。この機能は、Fusion アプリケーションがデフォルトで使用する ICAP サービスによって実行されます。Oracle Fusion Applications 環境では、ウイルス対策スキャンが多層防御アプローチの一部なのです。 SaaS クラウド・セキュリティ組織は、Automated SaaS Cloud Security Services (ASCSS) インフラストラクチャの一部として、ウイルス対策スキャンのために可用性の高い ICAPのインフラストラクチャを展開しています。

アプリケーションとサービスの可用性

オラクルのインフラストラクチャはサービス可用性が高く、アプリケーションがサービス拒否 (DoS) またはそのデータへのアクセスを目的としたマルウェアの標的になった場合にも復元力を提供します。オラクルは、Oracle Cloud サービス継続性ポリシーの実装を通じて、本番アプリケーション環境の目標サービス可用性レベル 99.9% を満たすよう努めています(2024年5月現在)。このレベルの可用性を確保するために、Oracle SaaS セキュリティ・チームは継続的なセキュリティ管理と運用管理の両方を担っています。これには、24 時間 365 日のインシデント管理と Oracle SaaS クラウド・セキュリティ組織による対応が含まれます。負荷分散、WAF、その他のネットワーク制御を使用した継続的な監視とシステム更新により、ランサムウェア攻撃者による DoS 攻撃に対する迅速な対応が可能になるのです。

必須のアクセス制御

アクセス制御は、オラクル社の従業員によるデータやシステムへのアクセスを制限する防御方法でもありますが、同時にランサムウェア攻撃者の潜在的な標的でもあります。 Oracle SaaS には、クラウド・アプリケーション用の自動セキュリティ制御が導入されています。これらは、幅広い保護 (多層防御) を提供するだけでなく、Oracle Fusion などのアプリケーションのアプローチとアーキテクチャに対するお客様の制御と可視性も提供します。データ・アクセス制御は、次の 4 つの主要なカテゴリに分類できます。

- オラクル従業員のアクセス制御: OCNA (Oracle Cloud Network Access) および 制限された接続経路

- DevSecOpsのアクセス・ガバナンス: アクセス資格、特権アクセス管理、BeyondTrustのPowerBroker、職務分掌、Oracle Database Vault

- アプリケーションの可視性と制御: ロール・ベースのアクセス制御 (RBAC)、データ・セキュリティ・プロファイル、およびロケーション・ベースのアクセス制御 (LBAC)

- お客様によるアクセス承認: Oracle Fusion Break Glassにおける制御

単純なアクセス管理システムの代わりに、多くの場合上記の独立しつつも統合された最小権限/アクセス制御の集合を用いて環境をコントロールしており、それは非暗号化ランサムウェア攻撃を軽減するのに有益となります。これらの制御は、システムにアクセスするために複数の承認を必要とする多層防御システムを提供し、フィッシングされたユーザー・アカウントによって侵害されることはありません。

攻撃対象領域の縮小

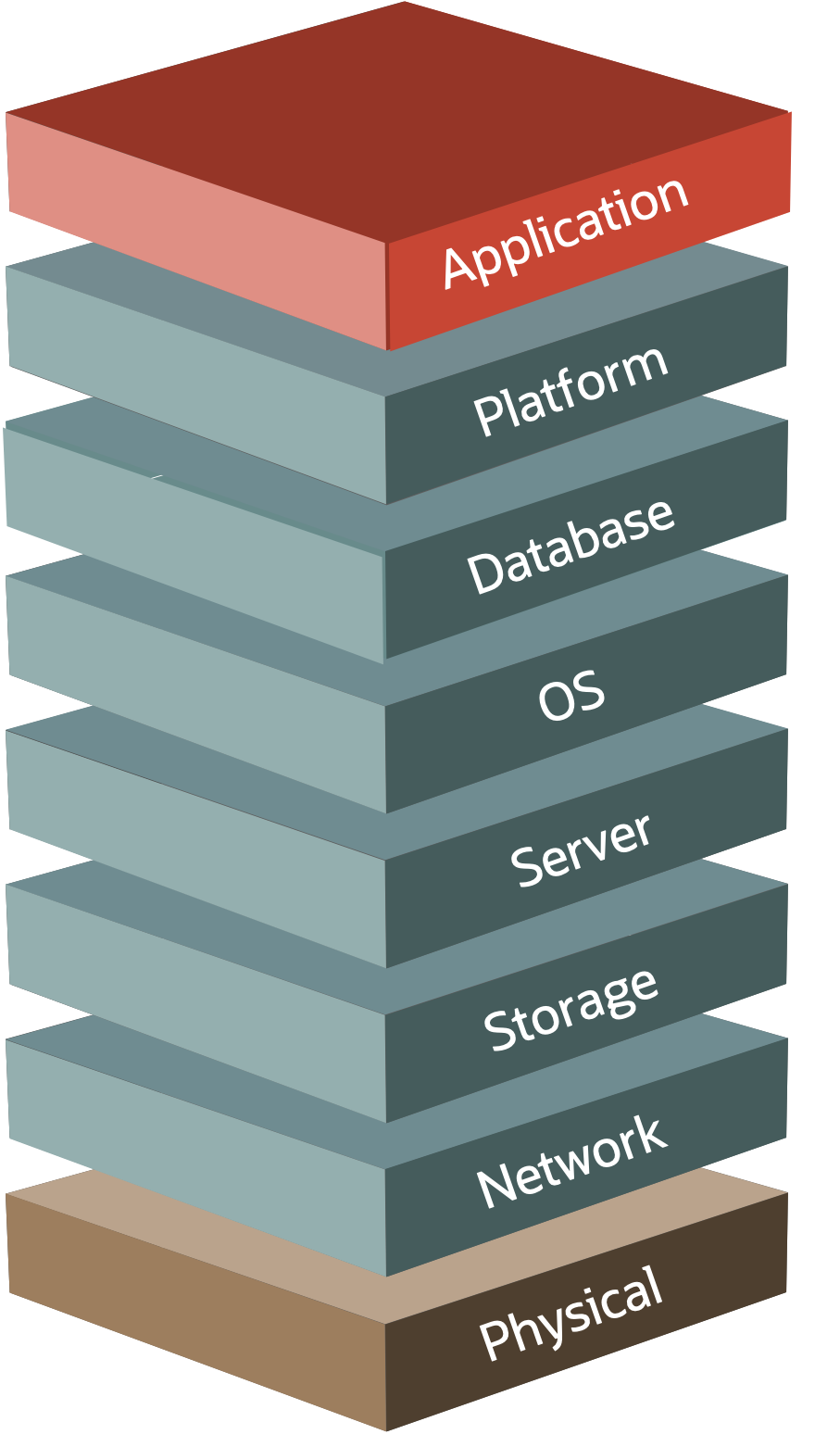

従来型のアプリケーションのデプロイメントやクラウド・ベースの移行の多くでは、システムはハードウェア、ファームウェア、ソフトウェアなどの異種スタック上にインストールおよび管理され、エンドツーエンドで評価されたり制御されたりすることはありません。一方でオラクルは、あらゆる層で攻撃対象領域を削減することを目的とし、SaaS アプリケーション環境を設計および実装しています。オペレーティング・システム、データベース、ミドルウェア、アプリケーションの各コンポーネントは、マルウェアの侵入に耐えられるように実装および維持されています。これらのコンポーネントは多くの場合、ランサムウェア攻撃を可能にする手段となってしまいますが、たとえば、オペレーティング・システム層では、Oracle は利用可能な Linux パッケージの数を制限し、特定のアプリケーション向けに最適化された小型のマイクロカーネルを使用します。したがって、悪意のあるランサムウェア攻撃者に対して不必要な攻撃対象領域を作り出しません。さらに、Oracle SaaS アプリケーションは、厳密に制御された Oracle クラウド・プラットフォーム・スタック上で構築および運用されています。 オラクル独自のスタックを使用することにより、図 1 に示す重要な利点を備えた多層防御モデルが実現されます。

- Oracle Fusion は、最大のセキュリティとパフォーマンスを実現するシングル・テナント・デプロイメントで、不正なコードの実行を許可しません。

- Oracle Fusion は専用データベース・インスタンスです。

- すべての仮想マシンとコンテナは専用の単一テナントであり、プロセッサまたはメモリ領域を共有しません。

- すべてのインスタンスには、自動スキャン、監視、検出サービスが備わっています。

- クラウド・インフラストラクチャには、侵入検知システム、ファイアウォール、サービス拒否 (DoS) 保護、DNS、およびボーダー・ゲートウェイ・プロトコル (BGP) の監視が含まれています

- すべてのシステム・インフラストラクチャは、お客様のアプリケーション・インスタンスだけでなく、お客様がご自身のアプリケーションにアップロードする潜在的に感染の可能性のあるデータからも物理的および論理的に分離されています。

図 1: すべての層での継続的なセキュリティ第一の設計

データ暗号化

多くの場合、最も一般的なランサムウェア攻撃は、ユーザーやシステム・オペレーターにとって利用可能で且つ直接アクセスできるファイルもしくはデータベース内のデータの暗号化をベースとしています。 Oracle FusionはData Vaultを使用して、主なオペレータのアクセスから機密データのスキーマを制限的にロックダウンします。 Oracle Fusion SaaS アプリケーション環境では、データ暗号化、キー管理、およびアクセス制限の制御を使用しており、マルウェアが攻撃可能なデータを検出してアクセスすることは容易ではありません。データベース・ファイルが流出した場合、そのファイルは暗号化されますが、仮にランサムウェア攻撃者がディスク上のすでに暗号化されている DB ファイルをさらに暗号化した場合には、Oracle Fusion 環境のバックアップをリカバリに使用することが可能です。

Oracle Fusion SaaS アプリケーションは、Oracle Transparent Data Encryption (TDE) を使用して、データベース・ファイルとバックアップのデータを暗号化します。暗号化されたデータは、一時表領域、UNDO セグメント、REDO ログ内、および JOIN や SORT などのデータベースの内部操作中にも保護されます。 TDE を使用すると、ランサムウェアの暗号化攻撃からバックアップが保護され、災害復旧イベントからの迅速な復旧が可能になります。

24時間365日のセキュリティ監視とスキャン

国家レベルのランサムウェア攻撃者というものは、悪意のあるアクティビティを検出してオペレータに警告するセキュリティ・アラートによって監視や保護をされていないシステムを攻撃するために、日夜研究し模索しているものです。オラクルは、潜在的な内部の悪意のあるユーザーや脅威に対する当然の防御として、Oracle Cloud 内のすべてのアプリケーション・インフラストラクチャに対して ASCSS インフラストラクチャを介して自動デプロイメントと継続的スキャンを実行します。 ASCSS インフラストラクチャは、各環境における潜在的なランサムウェア特有のアクションの初期の指標となるような、悪意のあるアクション、挙動、および不正なインフラストラクチャ変更の自動検出を提供します。

Oracle Fusion のようなのアプリケーションでは、追加の監視サービスとマルウェア検出サービスがサービスの一部として組み込まれています。また、Fusion には、実際のアプリケーション・システムのコード・パスには含まれていない、もしくは公開されていないお客様の管理下にあるファイルやサービスへのアップロード用の ICAP マルウェア対策スキャン・サービスがあります。

さらに、Oracle SaaS は、DevSecOps サイクルのすべてのステップを通じて、関連するセキュリティ脅威シナリオを考慮しています。 ASCSS インフラストラクチャの一部として、Oracle SaaS は DevSecOps サイクルの中で多数のセキュリティ・スキャンを一貫して継続的に実行します。 ASCSS は、ソース・コードとアプリケーションを監視するだけでなく、構成、ポリシー、インフラストラクチャ、および オラクル従業員のアクティビティも監視します。 Oracle SaaS SIEM コンポーネントは、ASCSS インフラストラクチャに貴重なアラートおよび追跡システムを提供します。

検出と分析

一部の従来のオンプレミス型アプリケーション環境では、お客様によっては、アプリケーション固有のスキャン、検出、アクティビティ、挙動、および全ての潜在的なセキュリティ制御に関連して収集されたログ・データの脅威インテリジェンスに基づく相関関係の自動分析を備えてはいません。 Oracle SaaS では、ほとんどのセキュリティ管理が自動化されており、内外の監査を通じて継続的に検証され、人的要因、ワークフロー、プロセスに基づいてリスクが軽減されます。ランサムウェア攻撃の開始には人や盗まれた認証情報がよく使用されるため、SaaS クラウド・インフラストラクチャ・システムには、次のようなポリシー違反や異常なアクティビティを特定する自動検出および分析機能が統合されています。

- ID とアクセス管理機能により、すべてのサービスへの最小限の権限と許可されたアクセスを確保します

- 選択された SaaS アプリケーションのログとアクティビティの機械学習/AI ベースのアクティビティ分析

- 継続的な資産の検出、スキャン、管理により、一貫した構成、コンプライアンス、運用を確保します。

- オペレーティング・システム、プラットフォーム、アプリケーションにわたり標準化および自動化されたシステム・エンドポイント保護とシステム整合性管理

- 統合された脅威インテリジェンス

災害復旧 (DR)

すべてのセキュリティ制御と監視に加えて、攻撃を受けたときの Fusion SaaS アプリケーション環境の回復力を支える重要な柱は、サービス可用性アーキテクチャとプロセスです。 Oracle SaaS では、アプリケーションとインフラストラクチャは、予期しないアクティビティが発生し継続的に厳しい環境で動作し続けるように設計されています。この SaaS アプリケーションの使用により、総所有コストの観点から、従来のオンプレミス・インフラストラクチャ環境でアプリケーションを展開して運用するよりも優れたレベルの DR がお客様に提供されます。

Oracle Fusion SaaS アプリケーションでは、アクティブ/パッシブ設計により、トランザクションがセカンダリの完全パリティ環境にリアルタイムでレプリケートされます。アプリケーションのデータのみがレプリケートされるのです。フェイルオーバーは、悪意のあるバイナリが検出されずに導入されてしまった場合でも、レプリケートされたり、セカンダリ環境に存在したりすることがないように、回復力のあるシステムを提供します。 SaaS アプリケーション環境は、アプリケーション全体のセキュリティと運用の秩序と整合性を確保するために、ユーザー・アクセスとシステム・アクセスの両方を制限して設計および運用されます。

まとめ

あらゆる層でセキュリティー・イノベーションを積極的に統合し、クラウドのデータ保護を牽引するというオラクルのコミットメントは、安全性がますます低下しているこの世界で、お客様がイノベーションを起こし回復力を確保できるようにコミットするものです。 特にランサムウェアやその他の攻撃の脅威レベルが一般的に高まっていることを考慮すると、企業は独自の複雑なアプリケーション環境を導入して管理するよりも、Oracle Fusion SaaSを使用することで、クラウド・ベースの環境のセキュリティと運用コストの利点を活用できるようになるのです。 Oracle SaaS を使用すると、お客様は財務リソースを節約し、SaaS プロバイダーのセキュリティに任せられるところを任せることで脅威に対する回復力が高まり、予期せぬ事態が発生した場合でもより迅速に回復できます。詳細については、「Oracle SaaS Security」を参照してください。

デビッド・B・クロス

SVP SaaS セキュリティ

Davidは、Oracle SaaS Cloud Securityのエンジニアリングおよび運用組織のシニア・バイス・プレジデントです。それ以前は、Google セキュリティおよびプライバシー組織のパブリック・クラウド・セキュリティ・エンジニアリング・ディレクターを務めており、それ以前の 18 年間は、Microsoft でさまざまなセキュリティ・クラウド、製品、およびエンジニアリングのリーダーとしての役割を果たしてきました。David はコンピュータ情報システムの学士号と、管理情報システムに特化した MBA を取得しており、米国の軍事サービスに端を発するセキュリティ・アプリケーションとテクノロジの長年の提唱者です。