※本記事は、David B. Crossによる” Exploring the SaaS Cloud Security Operations Roles“を翻訳したものです。

デビッド・B・クロス

SVP SaaS セキュリティ

Davidは、Oracle SaaS Cloud Securityのエンジニアリングおよび運用組織のシニア・バイス・プレジデントです。それ以前は、Google セキュリティおよびプライバシー組織のパブリック・クラウド・セキュリティ・エンジニアリング・ディレクターを務めており、それ以前の 18 年間は、Microsoft でさまざまなセキュリティ・クラウド、製品、およびエンジニアリングのリーダーとしての役割を果たしてきました。David はコンピュータ情報システムの学士号と、管理情報システムに特化した MBA を取得しており、米国の軍事サービスに端を発するセキュリティ・アプリケーションとテクノロジの長年の提唱者です。

この投稿は、SaaS クラウド・セキュリティ (SCS) 組織のセキュリティ運用担当シニア・ディレクターであるIsmail Cattaneo が寄稿者として貢献したものです。

お客様がクラウド戦略を推し進めるにあたり、クラウド・セキュリティの運用上の役割とそれぞれの違いについて知りたいという方もおられるでしょう。この機会に、SaaS Cloud Security (SCS) 組織が Oracle SaaS Cloud において各役割をどのように実行しているかについて説明したいと思います。

DART :Detection(検出) and Response(対応) Team

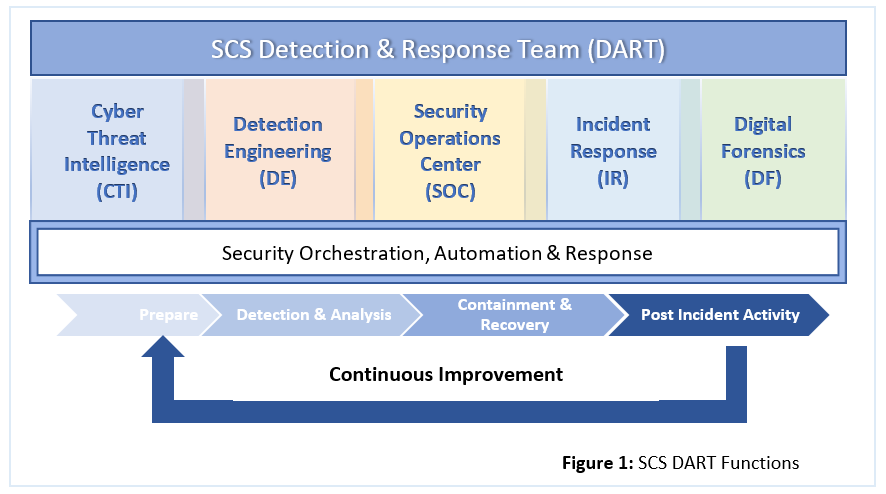

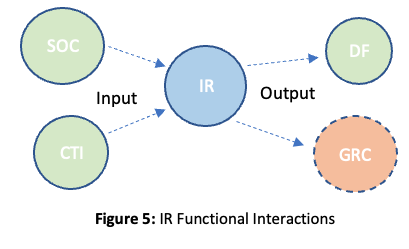

SCS では、今日の攻撃者と同等のスピードで動き、問題解決することを目指しています。敵対的攻撃への対応は、もはや数日や数か月という単位ではなく、数時間という単位のスピードが求められるようになりました。脅威がますます巧妙化するにつれ、サイロ化されたばらばらのセキュリティ運用では十分な対応ができません。この現実に対応するために、SCS は DART と呼ばれる一つにまとまった統合サイバー防御チームを作成しました。 SCS DART は、それぞれの機能を持つ複数のチームを一つのセキュリティ・エンティティとして結合し、明確に定義されたワークフローと相互依存関係をもとに強固な協業関係を作っています。このエンティティでは、一つのチームからのアウトプットがそのまま他のチームへのインプットとなり、脅威の検出と封じ込めにかかる時間を短縮します。これが、設計上安全で且つ最高峰のクラウド・ネイティブなテクノロジー・スタックと相まって、SCS DART が団結して行動し、最も重要な資産を保護することを可能にするのです。

上の図が示すように、DART は複数のチームで構成されており、反復的で継続的な改善をするべく設計されており、安全で効果的かつ効率的なプロセスを確実なものにするために協力体制を敷いています。それでは、チームを構成する各要素について説明します。

サイバー脅威インテリジェンス:Cyber Threat Intelligence (CTI)

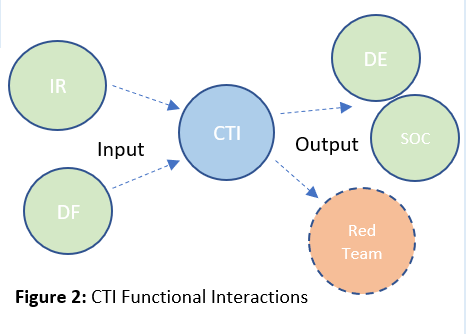

SCS サイバー脅威インテリジェンス・チームは、DART のベースとなる構成要素です。このチームは、広範な調査と脅威モデリングを通じて、戦術的、戦略的、および運用上のインテリジェンスを提供します。これは、隣接する機能を持つ DART チームおよびより広範な Oracle 環境へのインプットとして使用されます。脅威の調査は、攻撃者、攻撃のための組織的運動、および戦術・技術・手順 (TTP) を確認し追跡するための脅威インテリジェンス速報の発行を通じて、現状の脅威に遅れずについていくために定期的に実行されています。

このチームは、各 SaaSの性質を評価して脅威モデリングを実行します。この脅威モデリングとは、そのアプリケーション自体と潜在的な攻撃ベクトル(攻撃者がネットワークやシステムに侵入するための方法)や重要な構成要素、およびアプリケーションを標的にするであろう攻撃者の意図と能力とが、どのように合致し得るかを理解するための構造化された分析フレームワークです。このプロセスは、机上もしくはレッドチーム(高度な攻撃に対する組織のレジリエンスを高めるため、敵対者の立場で行動するチーム)の攻撃シミュレーション演習を通じて、検証の優先順位を付けることに役立ちます。

また、SCS CTI は、脅威のリサーチと複数の異なるインテリジェンスのフィードから得られたデータの集約リポジトリとして、脅威インテリジェンスのための基盤を保持しています。情報を収集・整理し意味づけをして共有する(所謂キュレーション)プロセスにおいては、各指針に信頼度スコアを割り当てて、全体的に情報としての忠実度を向上させます。この多変量解析の結果は信頼性の高いインテリジェンスとなり、SCSの観測のためのプラットフォームやより広範な Oracle Cloud Infrastructure (OCI) の脅威インテリジェンスのエコシステムに統合されます。

CTI の主な責任

- 脅威のモデリングと調査

- インテリジェンス・キュレーション

- インテリジェンス・リポジトリのメンテナンス

- 脅威に関するインテリジェンス速報と RFI の公開

- 自動化されたインテリジェンスの統合と強化

検出エンジニアリング:Detection Engineering (DE)

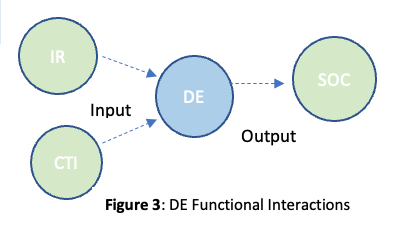

SCS DART の脅威のリサーチとモデリングの結果は、検出エンジニアリング・チームによって作成された微細で複雑な検出に優先順位を付けるために使用されます。このチームは SCS DART 内で重要な役割を担っています。干し草の山から針を見つけ出すほどの困難な検出をするだけでなく、迅速な (多くの場合自動化された) 方法でそれを行うという任務を負っています。 MITRE ATT&CK フレームワークを活用して検出をマッピングおよびチューニングし、ノイズや誤検出率を抑え、忠実度の高いアラートを作成します。

運用上のセキュリティ・ワークフローを強化およびオーケストレーションするため、Oracle Automated SaaS Cloud Security Services (ASCSS) インフラストラクチャの主要な要素としての自動化が大いに進んでいます。また、異常検出を容易にするため、行動モデルもしくはベースラインを作成し、機械学習と統計分析を使用しています。DevOps が IT 側でこの機能を果たそうと努めているのと同様に、SCS 検出エンジニアリングは、開発・セキュリティ・運用 (DevSecOps)の収束とそっくりのアプローチを使用します。

検出エンジニアリングの主な責任

- 検出オーサリング

- 継続的なチューニング

- データ要件

- 自動化とオーケストレーション

- MITRE ATT&CK にマッピングされた検出ライブラリ

- Security Information and Event Management (SIEM) および Security Orchestration, Automation and Response (SOAR) コンテンツ開発

セキュリティ運用センター:Security Operations Center (SOC)

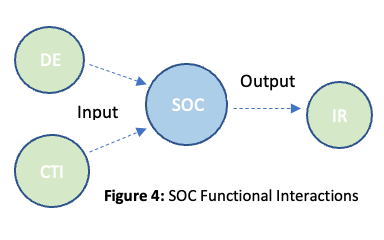

SCS SOC は、セキュリティ・イベントについて、第一段階における優先度の選別(トリアージ)を実施します。SOCのアナリストは様々な要素を一つの画面で監視したり、一つの要素に焦点を当てて監視したりしています。監視の強化と自動化は、アナリストが可能な限り迅速に潜在的な悪意のあるアクティビティに気づき関心を向けることができるようにする基本的な要素です。社内で手法を熟知しているエンジニアのための戦術集(プレイブック)がありますが、それは優先度の選別をするためのリファレンスとして機能し、組織的な対応が必要なイベントのエスカレーションとエンゲージメントのプロセスを定義しています。効率性はこのチームにとって不可欠な目標であり、検出エンジニアリング・チームと緊密に連携しています。そうすることで、定期的な会議体と反復プロセスの中で検出のユース・ケースが微調整、および強化され続けることを確実にしなくてはならないのです。

SOC の主な責任

- DART に対するリクエストの受付とコンタクト・ポイント

- セキュリティ (SIEM) アラートの監視と優先度の選別 (トリアージ)

- プレイブックと標準作業手順書 (SOP) のメンテナンス

- 監査とコンプライアンスに対する要求のサポート

- 必要に応じて他の DART 機能を持つチームを引き込む

インシデント対応:Incident Response (IR)

脅威を封じ込め、影響を最小に止め、迅速な復旧をサポートするには、いかに速く対応できるかが重要です。 SCS Incident Response (IR) チームは、潜在的なインシデントに対して組織を動員し迅速な対応ができるように構成されています。関係者の関与とコミュニケーションを定義する SCS インシデント対応計画を活用することで、IR チームは迅速な対応に集中し、影響を最小限に抑えて脅威を封じ込め、根絶することができます。このチームは、グローバル情報セキュリティ (GIS) 組織と緊密に連携して、オラクルの情報セキュリティ・インシデントの報告および対応に関するポリシーに従って、インシデントの調査と解決を促進します。

事後分析を徹底する文化は、セキュリティ運用チームが進化する速度を左右することが多く、IR チームのインシデント後のレビュー・プロセスは、SaaS セキュリティ体制全体を成熟させていくことにとって重要です。インシデント後のレビューの結果として、問題や発見事項を追跡し、組織のガバナンス・リスク・コンプライアンス (GRC)のプロセスおよびスタンダードの範疇において改正していくことを可能とするのです。

IR の責任

- インシデントの検証

- 対応の組織化

- IR計画とプレイブックのメンテナンス

- 関係者の関与とコミュニケーション

- 封じ込めと回復の促進

- 事後レビューの調整

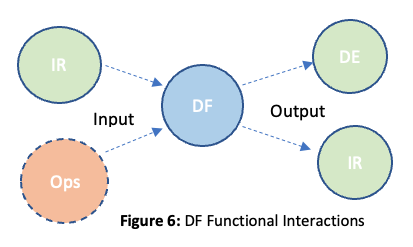

デジタル鑑識:Digital Forensics (DF)

SaaS デジタル鑑識チームは、何らかのデータ処理によって生じた信号の歪みやノイズ(アーティファクト)の詳細な分析を担当し、特定の SaaS エンティティまたはシステムに脅威による影響があったかどうか、およびどのように影響したかを判断します。このチームは、アーティファクトの自動解析および分析のための、専用のプラットフォーム (SaaS Forensic Platform:SFP) を持っています。デジタル鑑識チームは、システムからアーティファクトを直接抽出するか、適切なオペレーション (Ops) チームと協力してデータ取得を行います。次に、SFP を使用して取得したデータを解析し、自動化されたタイムライン分析を実施して、MITRE ATT&CK のコンテキストにおける敵対的戦術を導き出します。攻撃のシミュレーションとマルウェアのリバース・エンジニアリングのために、パープル・チーム(組織の情報システムを攻撃する役割(レッド)と、防護する役割(ブルー)の双方を兼ね備え、より効果的にサイバーセキュリティレベルの向上を図ることを目的として作られたチーム)のラボもここにあります。

デジタル鑑識の責任

- SaaS 鑑識プラットフォーム (SFP) の開発と保守

- 攻撃シミュレーション

- マルウェアのリバース・エンジニアリング

- アーティファクトの取得

- デジタル・フォレンジック分析

まとめ

Oracle SaaS においては、SCS 組織はより広範な DecSecOps 文化の一部として各役割を効果的に組み込んでいます。SCS DART は、脅威を特定し防御するため、脅威インテリジェンスやデータ分析、および機械学習をベースとする監視と対応を統合し、脅威に先回りするアプローチを採用しています。こういった機能を持つチームの融合により、Oracle SaaS のアジャイルで順応性が高く、高度に自動化された変革し続ける防御メカニズムを通じて、攻撃に対するレジリエンスを高めているのです。