※ 本記事はFrancisco Munoz Alvarezによる”Protect your Data with Oracle’s MAA and MSA (Part Ⅱ)“を翻訳したものです。第一部はこちら

2023年1月16日

企業が自らを守るために出来ること

近年、サイバー脅威や攻撃は企業にとって「“もしも”ではなく、”いつ”起こるかの問題である」と言われており、企業が身を守るための対策にはいくつかの方法が存在します。まず、はじめの一歩としてソーシャル・エンジニアリングやフィッシングがどのようなものかを従業員が認識出来るようになることが重要でしょう。

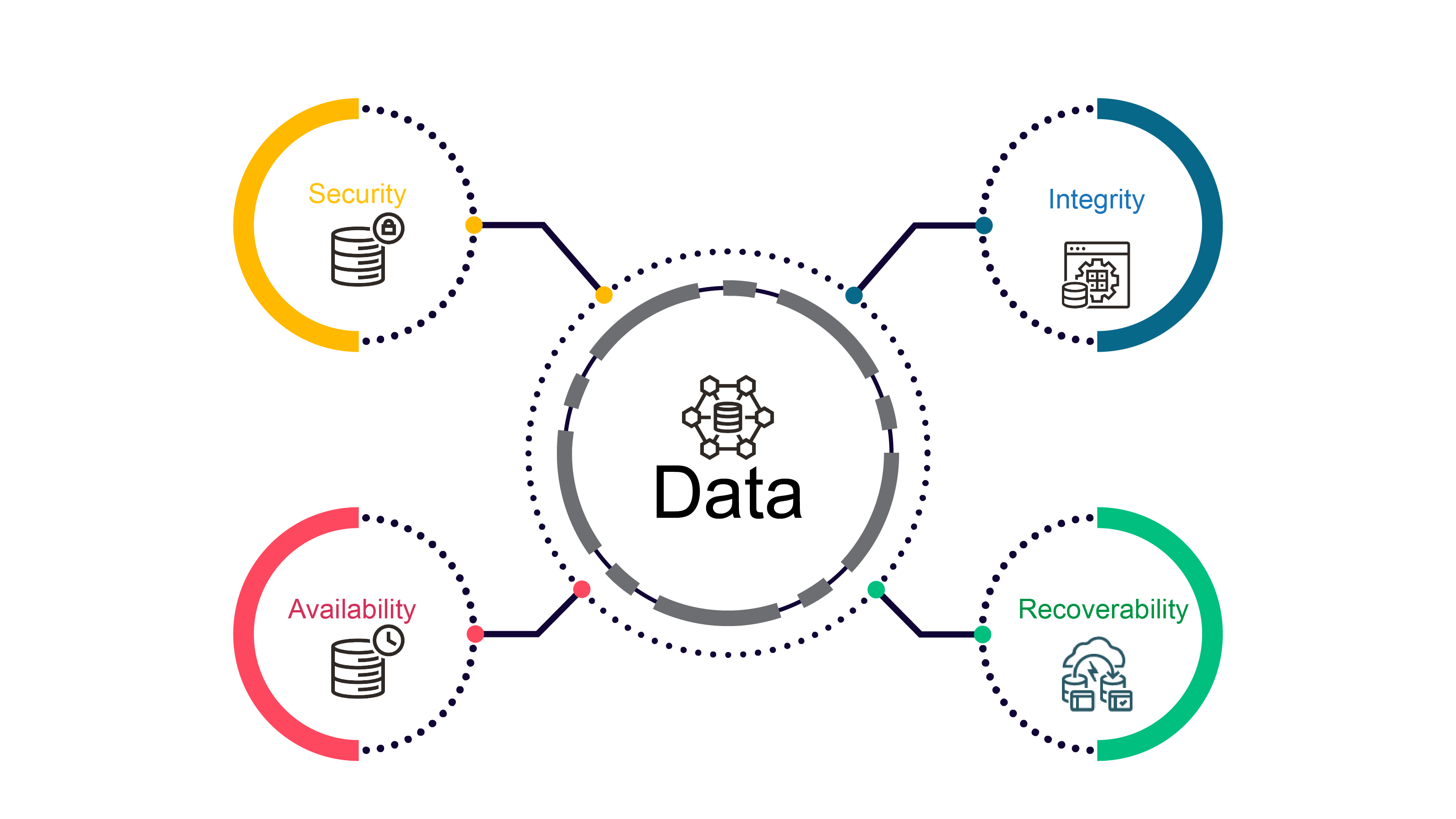

次に、 企業・組織としてデータの安全性、完全性、可用性、回復性を高めるためにOracle MAA や Oracle MSA などのアーキテクチャの実装も検討する必要があります。Oracle MAA や Oracle MSA などの Oracle フレームワークは業界のベストプラクティスに基づいているので、企業・組織が業界固有のセキュリティ認定の条件を満たすための基盤となる可能性があります。

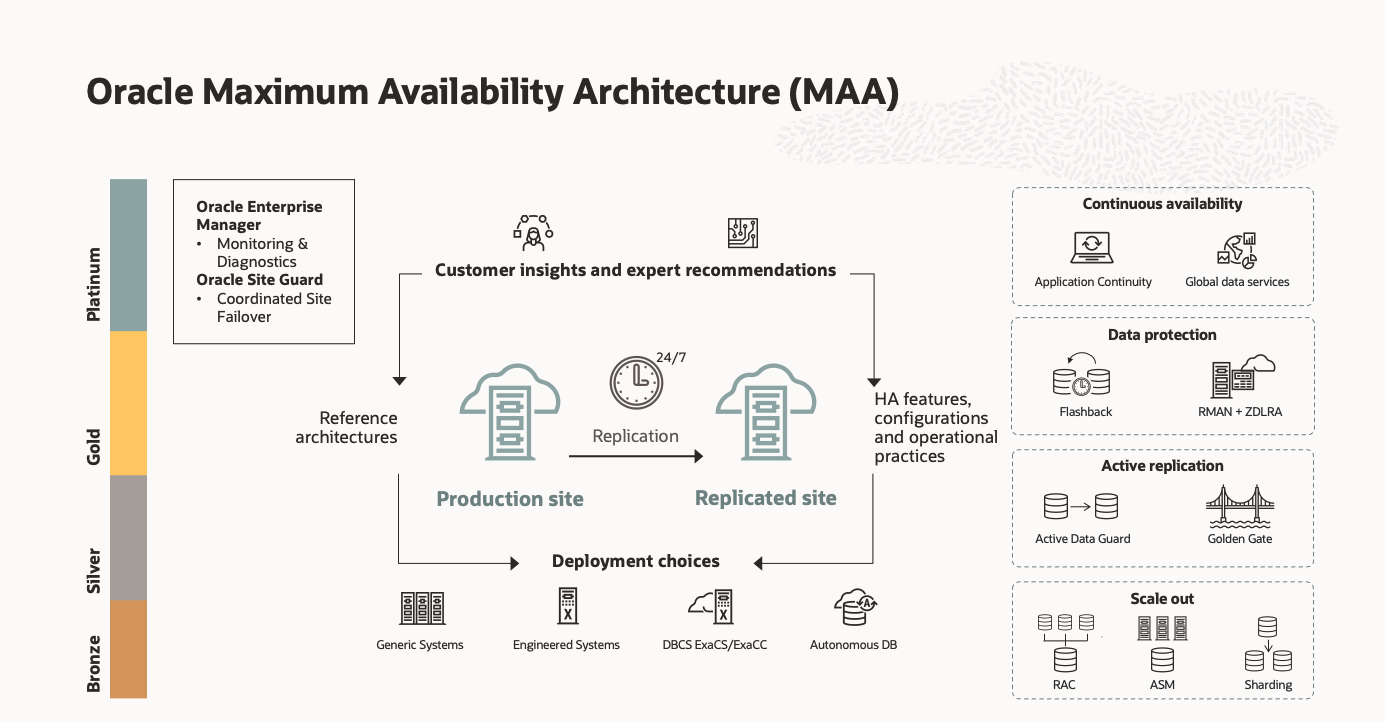

Oracle Maximum Availability Architecture(Oracle MAA)では、Oracle Databaseのためのアーキテクチャ、構成、ライフサイクルのベスト・プラクティスが提供されます。これらのベスト・プラクティスに従うことで、オンプレミスまたはクラウドに存在するデータベースやハイブリット構成のデータベースで、高い可用性のサービス・レベルが可能になります(1)。

Oracle Maximum Security Architecture(Oracle MSA)では現在および潜在的な脅威の評価、検出、防止に重点を置いた安全なアーキテクチャのベストプラクティスが提供されます(2)。Oracle Databaseは、暗号化およびキー管理、きめ細かいアクセス制御、柔軟なデータ・マスキング、包括的なアクティビティ監視、および高度な監査機能のためのセキュリティ・ソリューションにより、データ侵害のリスクを低減し、規制への準拠をシンプルなものにします(3)。

Oracle MAA はデータの可用性とビジネスの継続性を損なうことなく、セキュリティホール発生時に迅速にパッチを適用することを支援します。つまり、Oracle MAAを実装するとダウンタイムなしにパッチを適用することができるため、インフラストラクチャを脆弱にする可能性のある内部の弱点を容易に対処し解決することができます。

Oracle MAA は、データの復元性、完全性、およびセキュリティを向上させることでランサムウェアに対する追加レベルの保護も提供します。たとえば、以下の MAA テクノロジーは、アプリケーション・インフラとデータの保護に重要な役割を果たしています。

ASM、Oracle Automatic Storage Management – Oracle社がバージョン10.1(2003年、今から20年前)で初めてリリース。リリース当初の目的は、データベースのデータファイル管理を簡素化し、Oracle DBA(データベース管理者)がストレージ管理者の関与なしにストレージを管理できるようにすることでした。そして、ASMによりLVM(論理ボリューム管理)ソフトウェアが不要になり、パフォーマンスを向上させることも出来ました。ASMは、「クックドファイルシステム」を使わずにデータファイルを生ディスクに保存することで、上記のタスクを実現しています。現在のランサムウェアの技術はファイルシステムを破壊することが出来ますが、今のところASMのような生ディスクを破壊することはできません。したがって、ASMを使用することで、ランサムウェアからデータを保護することができます。

Data Guard/Active Data Guard – Data GuardおよびActive Data Guardはランサムウェアによって破損または暗号化されてしまったファイルを含むすべてのファイルへの書き込みをミラーリングするストレージレプリケーションおよびスナップショット技術とは対照的に、物理レベル(ストレージ)でデータを複製するのではなく、メモリレベルでデータを複製します。これにより、もしプライマリデータベースがランサムウェアの影響を受けてしまったとしても、スタンバイ(DR)環境にはレプリケートされません。さらにその場合、スタンバイデータベースはランサムウェアに感染していないため、(使用している保護レベルにもよりますが)データを失うことなく、簡単にフェイルオーバーを起こすことができます。

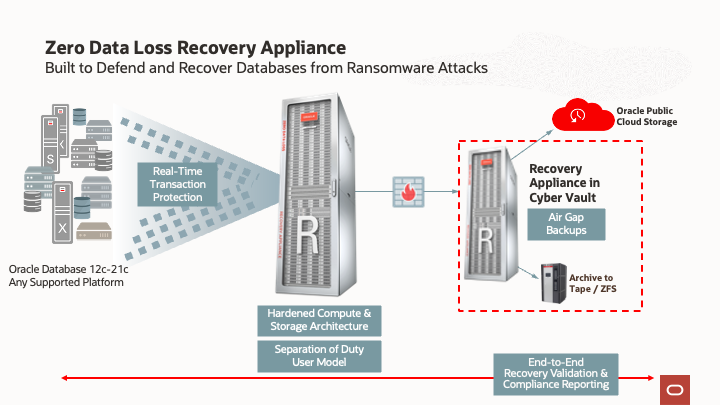

Zero Data Loss Recovery Appliance, Zero Compromises – ZDLRA(Zero Data Loss Recovery Appliance)により、ランサムウェアに対抗できる保護レベルを実現します。ZDLRAはリアルタイム保護、リカバリ検証、およびデータセンター内でネットワークを完全に分離できるエアギャップを持つサイバー保管庫を提供するように設計されたシステムです。ZDLRAテクノロジーは、管理者がデータの完全性と復旧性を検証することを可能にし、セキュリティのライフサイクル全体にわたるバックアップ保護を組み込んだ何千ものデータベースを保護するために組織が拡張することを可能にします。また、これにはディスクバックアップ、テープおよびクラウドアーカイブ、リモートレプリケーションなども含まれます。

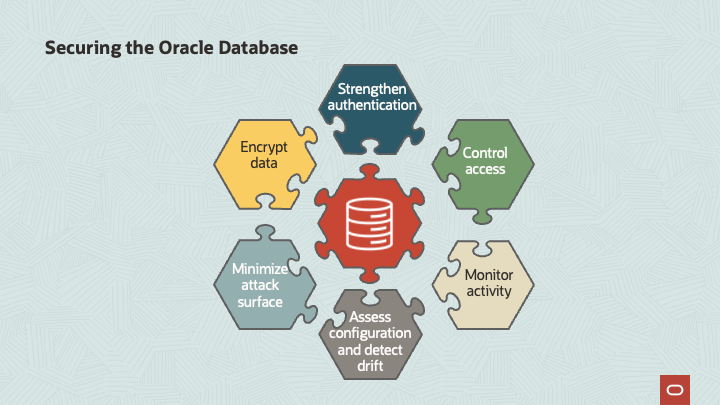

1つの製品やオプションでデータを完全に保護することはできないため、データ保護にはさまざまな技術を組み合わせてすべての設定にアクセスし、セキュリティパッチの欠落などの可能性を検出し、攻撃対象を最小限に抑える(過剰または未使用の特権や非生産環境での機密データの削除など)ことが必要です。具体的にはデータの保存と転送を暗号化し(暗号鍵の紛失や盗難を防ぐことも忘れずに)、認証を可能な限り強化し(対話型アカウントの多要素認証を有効にするなど)、データへのアクセスをすべて制御し(職務分掌を実施)、最後にすべての活動を監視して異常がないかを確認します。

実はこれらの領域はすべて、Oracle Maximum Security Architecture(Oracle MSA)の中核となる基盤となっています。以下はOracle MSAの対象となる製品やオプションの例です(PCI監査への言及を含む)。

Oracle Database Security Assessment Tool (DBSAT) – DBSATは、データベース構成を迅速に特定および評価し、ベストプラクティスからの逸脱を特定できる無料のコマンドラインツールです(My Oracle Support Doc ID 2138254.1 からダウンロードできます)。具体的にはAutonomous Databases (Shared or Dedicated)を含むオンプレミスまたはクラウドデータベースを区別することができます。ターゲットとして使用されるデータベースの種類に応じて、異なるチェックを実行し、ターゲットに固有の観測結果を提供します。例えば、このツールはPCI監査の「要件2」で要求され「組織の定期的なセキュリティテスト」(「要件11」)の一部となる、ベンダー提供のパスワードやその他のセキュリティパラメータの使用を特定するため、PCI監査に役立ちます。

Oracle Data Safe – Oracle Databasesのためのクラウドベースの統合コントロール・センターで、データの機密性の理解(すべての機密データ量とその場所を特定、リスクの評価、機密データのマスク、ユーザーアクティビティを含むすべてのセキュリティ制御の監視、データベース設定の安全性の確認、および多くのデータ・セキュリティ準拠要件(PCIなど))への対応を支援します。

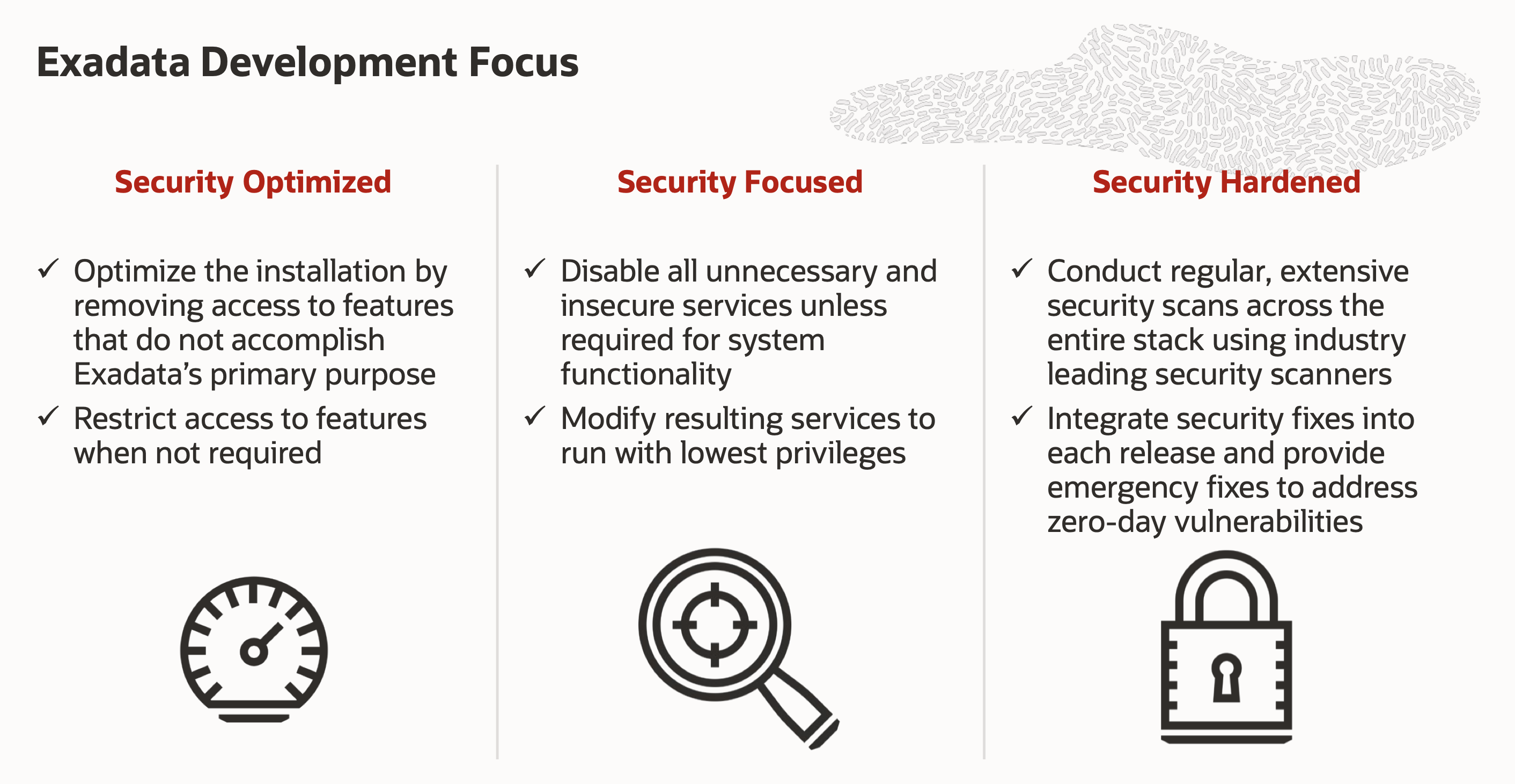

Oracle Exadataセキュリティの利点 – Oracle ExadataはOracle MSAフレームワークに従って、セキュリティ最適化、セキュリティ重視、およびセキュリティ強化が行われたエンドツーエンドのセキュリティ・プラットフォームです。この素晴らしいエンジニアリング・システムには、Oracle Databaseの実行に特に必要なソフトウェア・コンポーネント(最小限のLinuxディストリビューションなど)のみを搭載しており、攻撃対象の領域を削減した小さなインストール・フットプリントと、ストレージへの安全な最適化ネットワーク・アクセス(クライアント・ネットワークへの接続を持たない各ストレージ・サーバーにファイアウォールを実装するセルウォール・サービス、管理ネットワークおよびRDMAネットワーク・ファブリック上でのみ接続要求に応答するように構成されたSSHサーバーが含まれています)が含まれています。

さらに、システムのデフォルトで無効になっているtelnetやFTPなどの不要かつ安全でないサービスを削除することで最小特権の原則を実装しています。例えば、Smart Scan や一部の ExaWatcher プロセスは、非特権ユーザーとして実行されます。前述したセキュリティ機能は、この「システム」のセキュリティ機能のほんの一部に過ぎないことに注意してください。また、Exadataの各リリースには社内のスキャン・ツールによって発見された脆弱性に対処するためのセキュリティ・フィックスと緊急フィックスが含まれていることも重要なポイントです。

Transparent Data Encryption (TDE) – Oracle独自のデータベースオプションで、ストレージのオーバーヘッドを発生させずにOracleデータベース内の静止データを暗号化します。アプリケーションの表領域全体、または特定の機密カラムのみを暗号化することができ(アプリケーションに対して完全に透過的であるため、アプリケーションレベルでの変更は一切不要)、さらにRMANおよびData Pumpエクスポートを使用してデータベース全体のバックアップを暗号化することも可能です。TDEは、Oracle Database Enterprise Editionで利用可能なOracle Advanced Security Options (ASO)の一部です。また、Key Management、転送中のデータの強力な保護、強力な認証など、さまざまな機能が含まれています。Oracle のこの素晴らしいセキュリティパッケージは、PCI 監査の際にも非常に役に立ちます。例えば、このパッケージは静止時または転送時のすべての機密データの暗号化、強力な認証の実装などにより、既存のすべてのカード会員データを保護します。

注:OCIでData GuardとTDEを使用し、ASO(Advance Security Options)をオンプレミスで使用しない場合、技術的な動作が19.16 RU(リリースアップデート)から変更されているのでご注意ください。このトピックの詳細については、こちらのアナウンスポストを参照してください。

まとめ

サイバー犯罪は年々増加し、いつまでも収まる気配がありません。そのため、医療から小売まであらゆる業界の組織や企業にとって「メールやオンラインコミュニケーションの中にマルウェアやフィッシングの兆候がないかを確認するために何を見るべきか」を教育することが非常に重要です。さらに、すべてのデータとサーバーの安全性を監視するサイバーセキュリティ・アーキテクチャに投資する必要があります。ビジネスの安全性を確保するためには、時間をかけて選択肢を検討し、安全で効果的なソリューションを探すことが非常に重要です。

セキュリティはマラソンであり、短距離走ではありません。Oracle MAAおよびMSAを、このレースに勝ち、データの完全性、可用性、回復性、およびセキュリティを維持するための戦略として、ぜひご活用ください。明日のトップニュースに載らないように効果的なソリューションを私たちと一緒に探しましょう。

もっと詳しく知りたい方はこちら:

Oracle MAAとMSAに関する素晴らしいコンテンツをご覧ください:

- Oracle Maximum Availability Architecture (MAA) Main Page – https://bit.ly/3ysinDY

- Database Security Main Page – https://bit.ly/3NSJWw3

- Cyber Security Blog – https://bit.ly/3yPVZpG

- Cyber Security Technical Paper – https://bit.ly/3akX1Ao

- Securing the Oracle Database – a technical primer (free 4th edition) – https://bit.ly/3bUYQVa

- Security Free Labs – https://bit.ly/3NLjCDW

- Disaster and Recovery Free Labs – https://bit.ly/3yms6vK

- Exadata Security Guide – https://bit.ly/3z84iMh

- Exadata MSA presentation- https://bit.ly/3PD2ty9

参考資料:

1.www.oracle.com/jp/database/technologies/maximum-availability-architecture/

2.https://www.oracle.com/security/database-security/?utm_campaign=OracleMSA

3.https://www.oracle.com/jp/security/database-security/