サイバー攻撃や内部不正アクセスの増加により、現在、企業データが多くの脅威にさらされています。また、GDPRやISO27701による規則に沿ったセキュリティ対策や、より強固なデータ保護が求められている組織も多いでしょう。

このようにデータがますます重要な資産となる中で、企業が直面するリスクも多様化しています。

そこで、多彩なセキュリティ機能を組み合わせより強固な保護のため、Oracleは暗号化、認証、アクセス制御、監査など様々なセキュリティ機能を提供しています。

第一回目の記事では近年の情勢より、データベースでもセキュリティを行うべき背景について解説しました。

この記事ではさらに踏み込み、データベースを取り巻く主なリスクと、それに対する対策、そしてOracle Databaseがどのようにそれをカバーしているかを見ていきます。

データベースを取り巻くリスク

まず、データベースにはどのようなリスクがあるのでしょうか?

たとえば、設定ミスや過剰な権限付与などは、不正アクセスやデータ流出の大きな原因となることが多いです。

人間はうっかりミスをしてしまう生き物ですから、ちょっとしたミスや不備が引き金となり、大きなセキュリティの穴になってしまうことも。

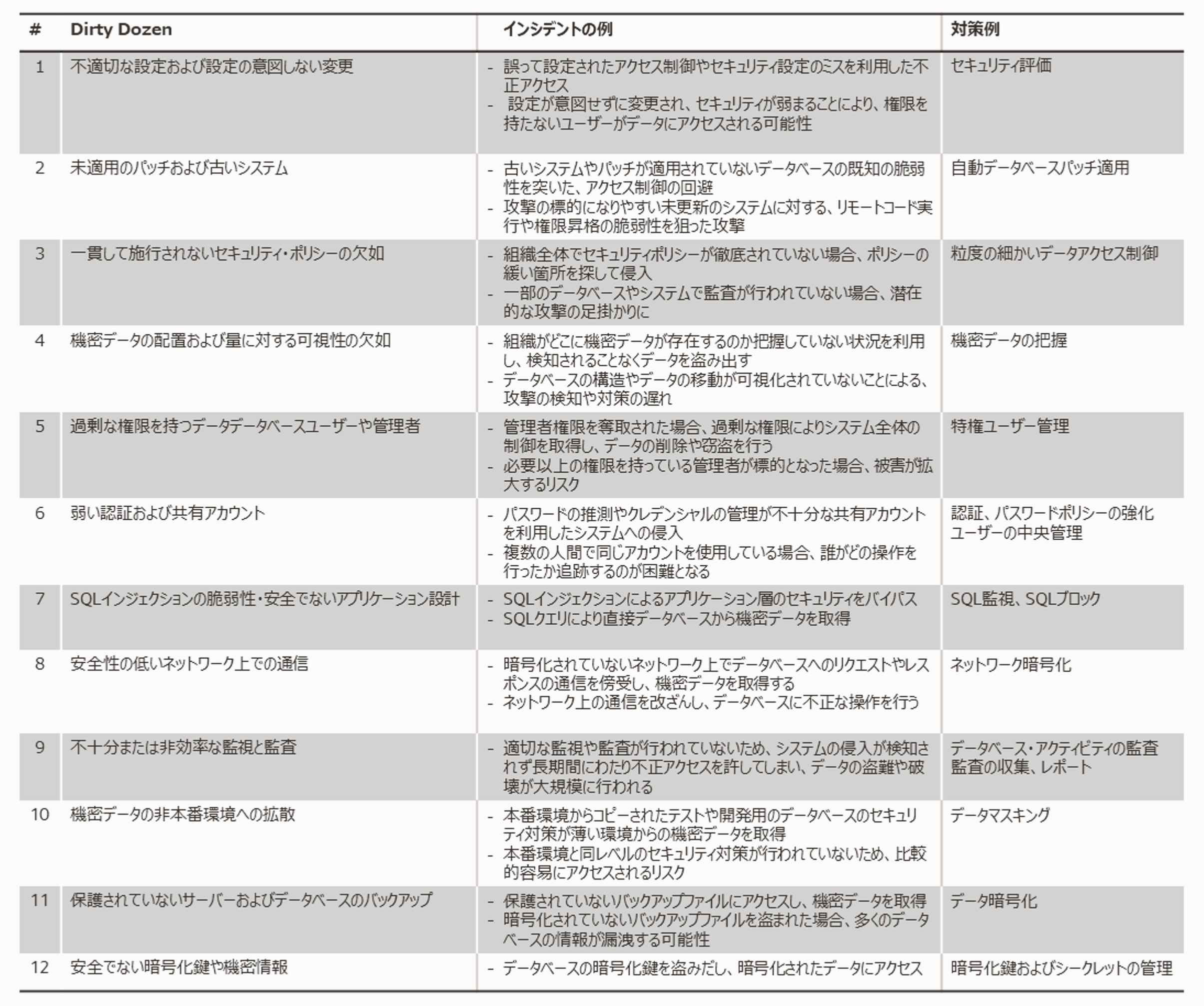

そういった人為的なエラーを防ぐためのリスク管理リストとして、航空業界では「Dirty Dozen」と呼ばれるものがあります。Oracleはこれになぞらえ、データベースの”Dirty Dozen”を以下の12項目にまとめています。

1. 不適切な設定および設定の意図しない変更

2. 未適用のパッチおよび古いシステム

3. 一貫して施行されないセキュリティ・ポリシーの欠如

4. 機密データの配置および量に対する可視性の欠如

5. 過剰な権限を持つデータデータベースユーザーや管理者

6. 弱い認証および共有アカウント

7. SQLインジェクションの脆弱性および安全でないアプリケーション設計

8. 安全性の低いネットワーク上での通信

9. 不十分または非効率な監視と監査

10. 機密データの非本番環境への拡散

11. 保護されていないサーバーおよびデータベースのバックアップ

12. 安全でない暗号化鍵や機密情報

このようなリスクが実際にどういうインシデントに繋がるのでしょうか?

各リスクにおける具体的な例と対策をまとめたのが次の表になります。

この記事の後半では、各リスクに対する具体的な対策と、それに関連するOracle Databaseのセキュリティ機能について軽く触れていきます。

まずは、ここで紹介したような設定や管理ミスが、大きなリスクとなり得ることを認識し、自社のシステム環境を改めて見直してみましょう。

一方、外部からの脅威も無視できません。

サイバー攻撃の手口や技術は日々進化していますから、常に最新のトレンドを把握し、優先的に対処すべき脅威を見極めることが大切です。

近年のリスクを正しく評価し、対策を優先順位付けるためには、OWASPの「OWASP Top 10」やIPAの「情報セキュリティ10大脅威」など、最新のリストを参考にするのが効果的です。

参考:

・OWASP Top 10

・IPA – 情報セキュリティ10大脅威 2024

データベース・セキュリティ対策における5つの統制

セキュリティ対策は、主に「予防的統制」と「発見的統制」に分けることができます。

-

予防的統制

-

暗号化やアクセス制御などによって、権限のないユーザーによるセキュリティ事故の原因や状況を未然に防ぐ

-

特に外部からの不正アクセスに対して有効

-

- 発見的統制

-

ユーザーやアプリケーションのアクセスを監視し、脅威を検出

-

主に内部不正やユーザーの乗っ取りに対して有効

-

Oracleはさらにこれらの統制に加えて、「評価統制」「データ統制」「ユーザー統制」という3つの補助的な統制を上げています。

-

評価統制

-

構成の変更を監視し、データベース構成やユーザー設定等を評価

-

-

データ統制

-

データベースの行・列レベルの細かいレベルでアクセスを制御

-

複数のアプリケーションやクライアントに対して一貫した認可

-

-

ユーザー統制

-

適切なユーザー認証を行い、正規のユーザーのみがデータにアクセスできるようにする

-

これら5つの統制をバランスよく組み合わせた対策を推奨しています。

Oracle Databaseが持つセキュリティ機能

次に、上記の5つの統制に基づいて、Oracleデータベースが提供する具体的なセキュリティ機能を以下の表にまとめてみました。

| 統制タイプ | 具体的な対策 | セキュリティ機能 |

|---|---|---|

| 発見的統制 | ・DBアクティビティの監査 |

→ Unified Audit → Data Safe → SQL Firewall (23ai~) |

| 予防的統制 | ・ネットワーク暗号化 |

→ ネイティブ・ネットワーク暗号化、TLS → 透過的データ暗号化(TDE) → Database Vault → SQL Firewall (23ai~) → Autonomous Database |

| 評価統制 | ・セキュリティ評価 ・ユーザー評価 ・権限分析 ・機密データ検出 |

→ DBSAT、Data Safe |

| データ統制 | ・行・列レベルのアクセス管理 ・ラベルベースのアクセス管理 |

→ Virtual Private Database, Real Application Security |

| ユーザー統制 | ・パスワードポリシー |

→ User Profile → Kerberos認証、証明書認証、トークン認証… → Centrally Managed Users(CMU) |

各機能の詳細については、次回以降で詳しく解説していきます。

まとめ

第一回の記事でも触れましたが、実際にデータベース層でのセキュリティ対策を行っている企業はまだ少ないのが現状です。

しかし、データベースセキュリティは、企業にとって大切なデータを守るために欠かせない要素になります。

今回ご紹介した「Dirty Dozen」などを参考にして、まずは自社のセキュリティポリシーを見直し、現在抱えているリスクを評価することから始めてみましょう!

上の表の「評価統制」に該当します、DB構成を簡単に評価できるツール「DBSAT」については、こちらの過去の記事で紹介していますので、ぜひご覧ください。

次回からは、今回最後にご紹介した各セキュリティ機能について、さらに詳しく見ていきますのでお楽しみに!