※ 本記事は、Vinay Kalraによる”Using the OCI bastion service with putty“を翻訳したものです。

2023年1月31日

今日のトピックでは、WebLogic Serverがプライベート・サブネットにデプロイされたときに、WebLogic管理コンソールにアクセスする方法について説明します。WebLogicコンソールにアクセスできるように一般的なputtyアプリケーションを構成する方法も示します。

セキュリティの観点から、通常、可能な場合は常にプライベート・エンドポイント/サブネットを使用することをお薦めします。特にクラウドでは、絶対に必要でないかぎり、インターネット上でリクエストを送信したい人はいません。WebLogic管理コンソールへのアクセスについても同様です。プライベート・サブネットにWebLogicコンテナをデプロイした場合はどうなりますか。インターネット経由でコンソールにアクセスするにはどうすればよいですか。

その答えは、Oracle Cloud Infrastructure(OCI)Bastion Serviceです。同様に、プライベート・コンピュート・ノードでコマンドラインにアクセスする場合、アクセスを取得するために管理対象SSHセッション(デフォルト・ポート22)を作成します。ユース・ケースでは、ラップトップにあるブラウザからWebLogic管理コンソールにアクセスしたいと考えています。この場合、SSHポート転送セッションを設定します。OCI Bastionサービス内のセッションのタイプの詳細は、ここから前の投稿を確認してください。

設定

OCI Marketplaceを使用してプライベート・サブネットにWebLogicをデプロイしました。その後、そのプライベート・サブネットにアクセスするためのBastionサービスを作成しました。自分のウィンドウ・ボックス(OCIにデプロイされることがある)を使用して、puttyを使用してプライベート・サブネットへのポート転送セッションを作成し、’https://localhost:7001/console’ のブラウザからWebLogic管理コンソールにアクセスできます。

Marketplaceを使用したWebLogicコンテナの設定/構成は説明しません。Marketplaceが何かわからない場合は、このリンクをクリックしてください。管理コンソールがポート7001でリスニングし、サーバーがプライベート・サブネットで実行されているWebLogicコンテナを構成しました。次の構成では、ブラウザを介して7001ポートに接続してWebLogicコンテナを管理する方法について説明します。

構成

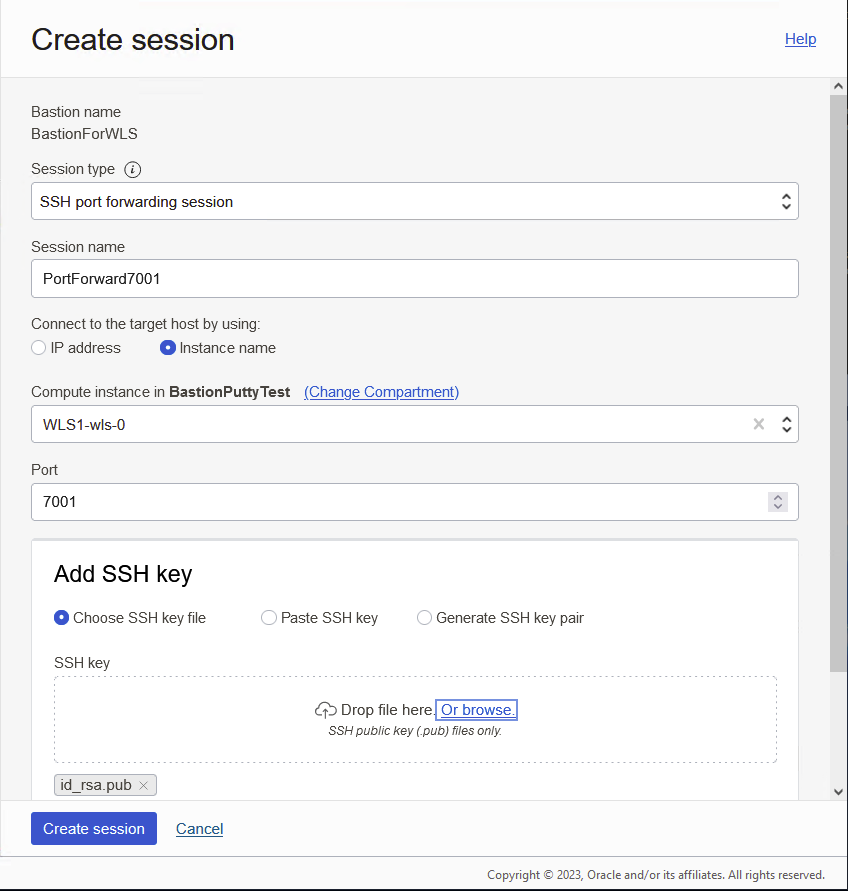

まず、OCI内でBastionサービスを作成して構成する必要があります。慣れていない場合にこれを行う方法に関する既存の投稿およびドキュメントがあります。サービスの作成後、次に示すように、ポート7001のSSHポート転送セッションを作成します:

このように構成すると、基本的にポート22にトンネルが作成され、ローカルホストからWebLogic Serverホストの管理ポート7001にすべてのトラフィックが転送されます。これにより、ローカル・マシンのブラウザからコンソールにアクセスできます。

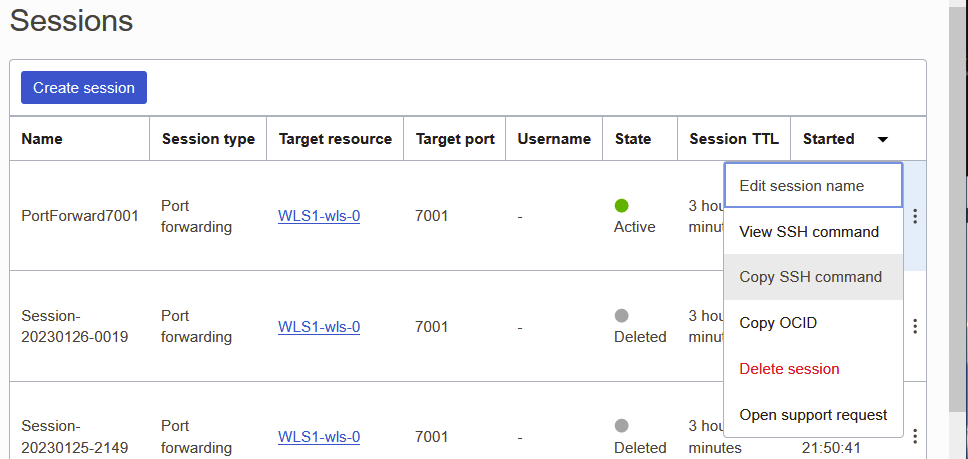

Puttyを使用する前に、次に示すようにOCIコントロール・プレーンで提供されるコマンドラインを実行できることを確認してください。セッションを作成したら、右側の省略記号(…)をクリックし、「SSHコマンドのコピー」をクリックします。このコマンドをターミナル・ウィンドウに貼り付けます。

SSHポート転送のコマンド行形式は次のとおりです。:

ssh -i <privateKey> -N -L <localPort>:PrivateIP:7001 -p 22 OCID_of_session@host.bastion.us-ashburn-1.oci.oraclecloud.com

コンソールにアクセスするには、ラップトップで使用する秘密キー・ファイルとローカル・ポートを指定する必要があります。OCID_of_sessionと、組み合されたBastionサービスのホスト名を書き留めます。これは後で’putty’を構成するときに必要になります。

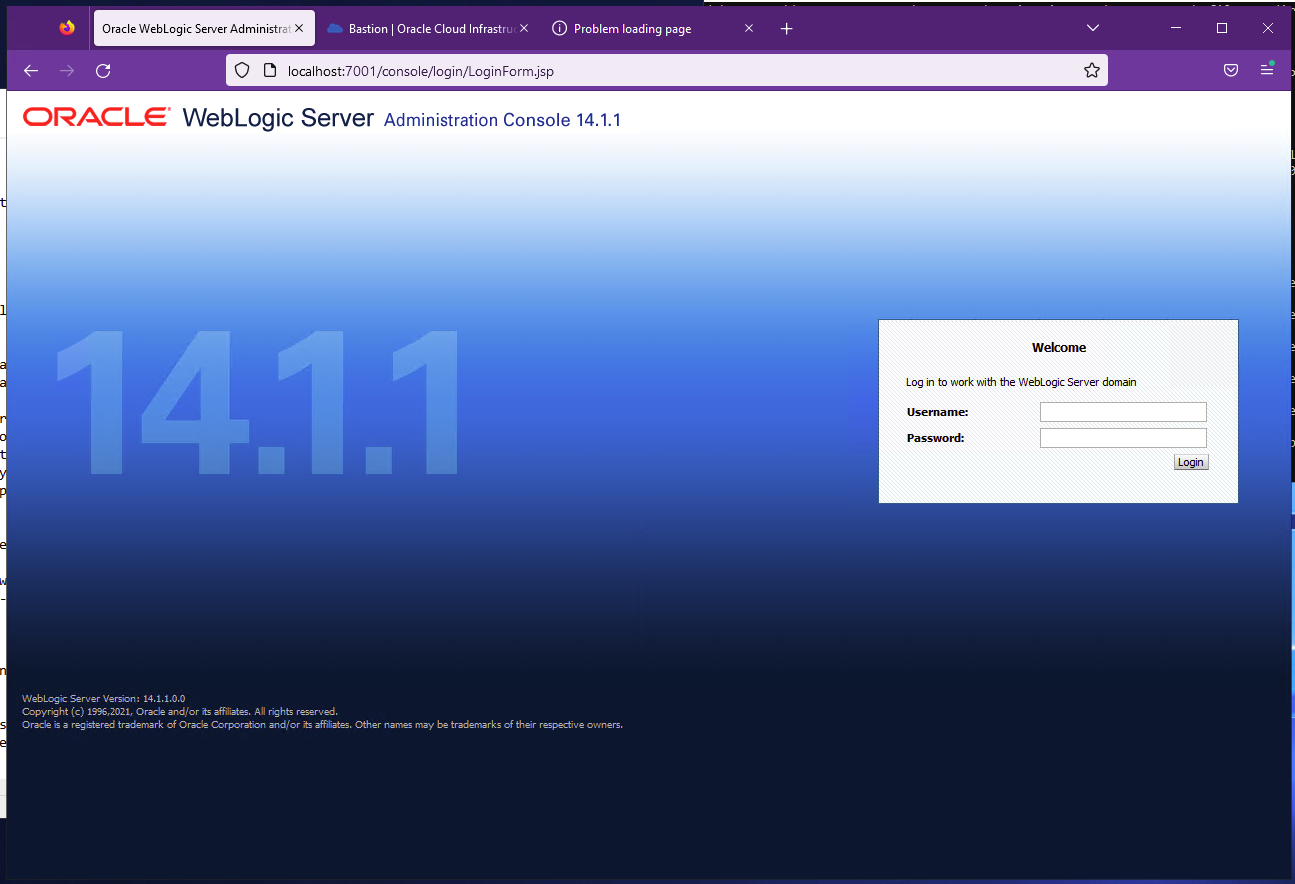

コマンドの実行後、WebLogic管理コンソール(https://localhost:7001/console)に接続してみます。

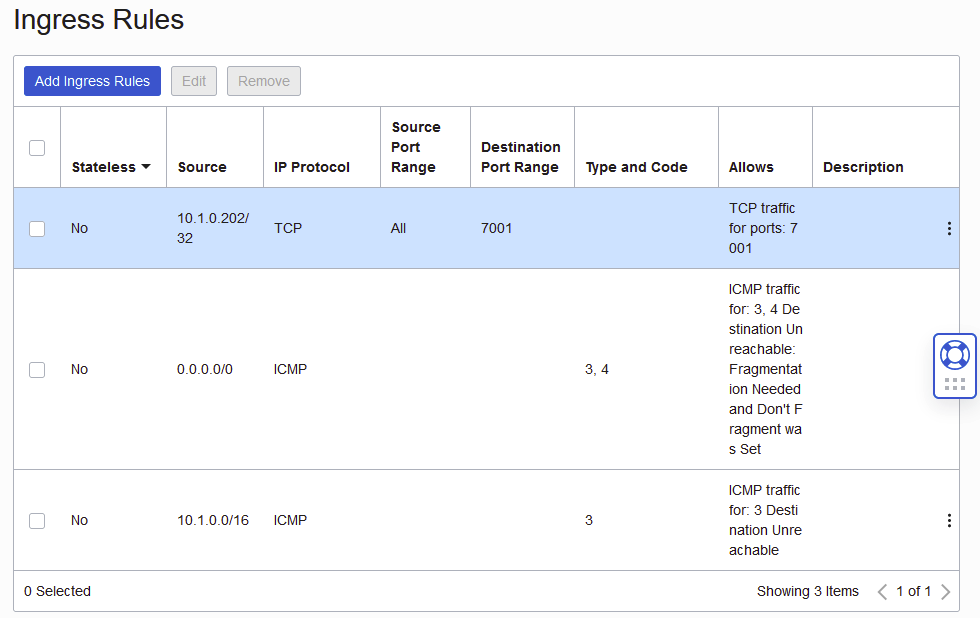

接続失敗のブラウザからのメッセージを取得しました。理由がわかりますか。セキュリティ・リストまたはNSGがポート7001をブロックしていると推測した場合は、正しいです。OCI Bastionサービスには、ポート7001にアクセスする権限が必要です。そのため、「プライベート」サブネットのセキュリティ・リストに示されているように、ポート7001の「イングレス」アクセスを許可する必要があります。:

さあ、もう一度やってみましょう。今すぐ動作するはずです。:

完了しました! WebLogicログイン画面が表示されます。

ここまでは順調ですね。次に、前述のコマンドラインと同じようにputtyを構成します。次のステップに従って構成します。:

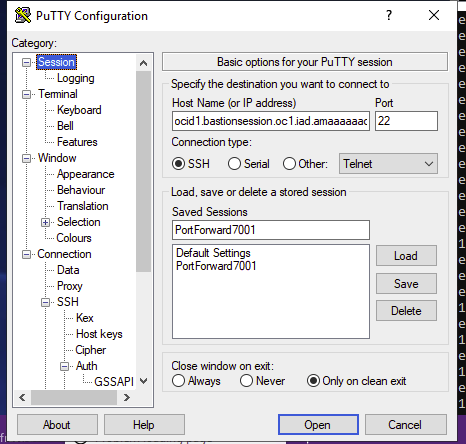

最初に、初期の画面でホスト名とポートを構成します。ホスト名は、コマンドラインで前述したOCID_of_session@hostname である必要があります。

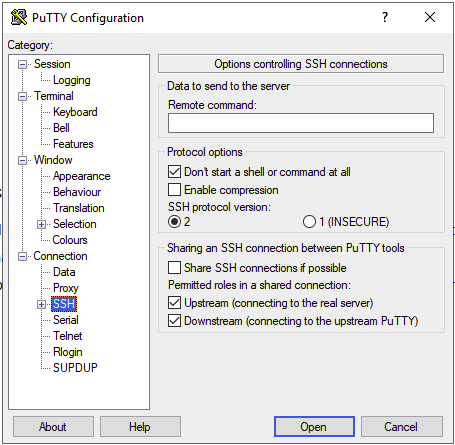

次に、「Don’t start a shell or command at all」をチェックする必要があります。これは、ポート・フォワード時に必要です。

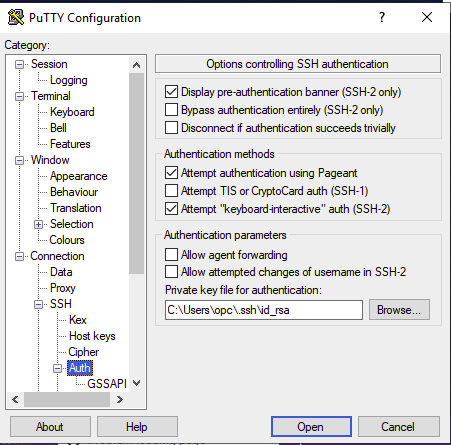

次に、パスと秘密鍵ファイルを指定する必要があります。前述のBastionポート転送セッションを構成した場合は、対応する公開キーを使用する必要があります(そうしないと認証に失敗します)。

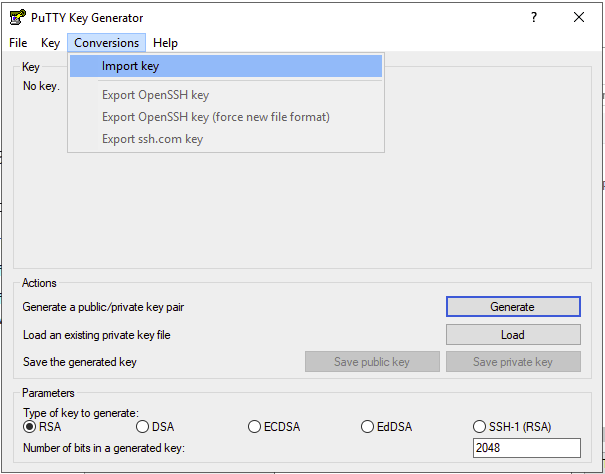

‘Putty’は、秘密キーの古いPEM形式を受け入れません。openSSHまたはPEM形式の類似のキー・ペアをすでに作成している場合は、これをputttyを受け入れるものに変換する必要があります。この場合、puttygenツールを使用して秘密鍵をPEMからPutty秘密鍵(PPK)ファイルに変換できます。次を参照してください。:

ここでは、古いPEM形式の秘密キーをインポートします。必要に応じてパスフレーズを入力し、「Save Provate Key」ボタンをクリックしてキーに.ppk形式で保存します。生成される新しいファイルは、認証のために秘密キーとしてputtyで使用するファイルになります。

最後に、使用するトンネル・ポートを構成する必要があります。この場合、その7001は WebLogicです。

Tunnel Page Putty” height=”447″ src=”/wp-content/uploads/sites/95/2025/11/TunnelPagePutty.png” width=”454″>

まとめ

一般的なputtyツールを使用すると、OCI Bastionサービスを介して、コマンドラインを使用する場合と同じ接続を実現できます。Puttyは、キー管理ツール・コール’pagent’も提供し、秘密キーを手動で選択せずに様々なセッションに対して認証できるようにします。