※ 本記事は、Jody Davisによる”Enabling flexible security architectures with symmetric hashing on the OCI network load balancers“を翻訳したものです。

2024年5月1日

お客様は、ファイアウォール、ネットワーク仮想アプライアンス(NVA)、侵入検知システム(IDS)、侵入防止システム(IPS)、SDWANアプライアンスなど、使い慣れたセキュリティ・アーキテクチャをクラウドに導入したいと考えています。これらのアーキテクチャはすべて、現在Oracle Cloud Marketplaceで利用できます。ベスト・プラクティスでは、お客様はこれらのデバイスのうち少なくとも2つをレジリエンシとスケーラビリティのためにデプロイし、着信トラフィックをルーティングするためにロード・バランサの背後にデバイスを配置する必要があります。

しかし、今日より前に、お客様は、スケーラビリティを可能にするアクティブ-アクティブ設計で、トラフィックのソースに対する可視性を失うか、またはトラフィックのソース詳細を保持するがスループットを単一のセキュリティ・デバイスに制限するアクティブ-スタンバイを選択する必要がありました。

本日、Oracle Cloud Infrastructure (OCI)フレキシブル・ネットワーク・ロード・バランサでの対称ハッシュ・サポートの一般提供を発表できることを嬉しく思います。現在は、スケーラビリティのためにアクティブ-アクティブ設計を選択し、すべてのトラフィックのソースが保持され、セキュリティ・デバイスに双方向に渡されることを自動的に提供できます。トラフィックは、ネットワーク・ロード・バランサを経由してセキュリティ・デバイスに戻り、同じパスに戻り、非対称ルーティングで発生する可能性のあるネットワーク・フローがなくなります。この機能は、すべてのOCIレルムで使用できます。

アクティブ-アクティブ・セキュリティ・アプライアンスの設計: 対称ハッシュの前

セキュリティ・アプライアンスを介してより多くのフローまたは帯域幅を処理する必要があるアプリケーションでは、アクティブ-アクティブ・セキュリティ・アプライアンス設計をデプロイします。ステートフル・セキュリティ・アプライアンスには、受信トラフィック・フローを処理して送信トラフィック・フローを処理するのと同じセキュリティ・アプライアンスが必要です。そうしないと、トラフィックは破棄されます。

対称ハッシュ機能を使用する前に、顧客はファイアウォールの構成(ソースNAT)を使用してセキュリティ・アプライアンスを構成する必要があり、これは非対称ルーティングの防止に役立ちました。その後、アプリケーション・バックエンドは、受信トラフィック・フローを処理し、真のクライアントのアドレスではなく、ファイアウォールのソースIPとともに到着したトラフィックを受信します。この設計の欠点は、クライアントの真のソースIPがなくなったことを意味します。コンプライアンスまたはその他の目的でこの情報が必要な場合、通常は運が悪くなります。

最大の可視性、真のクライアントIPアドレスの表示: 対称ハッシュの前

ときどき、あなたは誰がそのウィジェットを注文したかを知る必要があります。ソースIPアドレス・データを使用して、それらが世界のどこにあるかを判断するか、または受信トラフィック・フローの真のソースを記録することを義務付けるセキュリティ・コンプライアンス要件がある場合があります。対称ハッシュの前に、通常は、同じ柔軟性(アクティブ-スタンバイ)を提供しない方法でセキュリティ・アーキテクチャを設計する必要がありました。アプリケーション設計で、セキュリティ・アプライアンスを上回る帯域幅または接続/秒が必要な場合、唯一の選択肢は、より高いスループットを実現するために、より大きなセキュリティ・アプライアンスにアップグレードすることでした。

OCIネットワーク・ロード・バランサでの対称ハッシュの仕組み

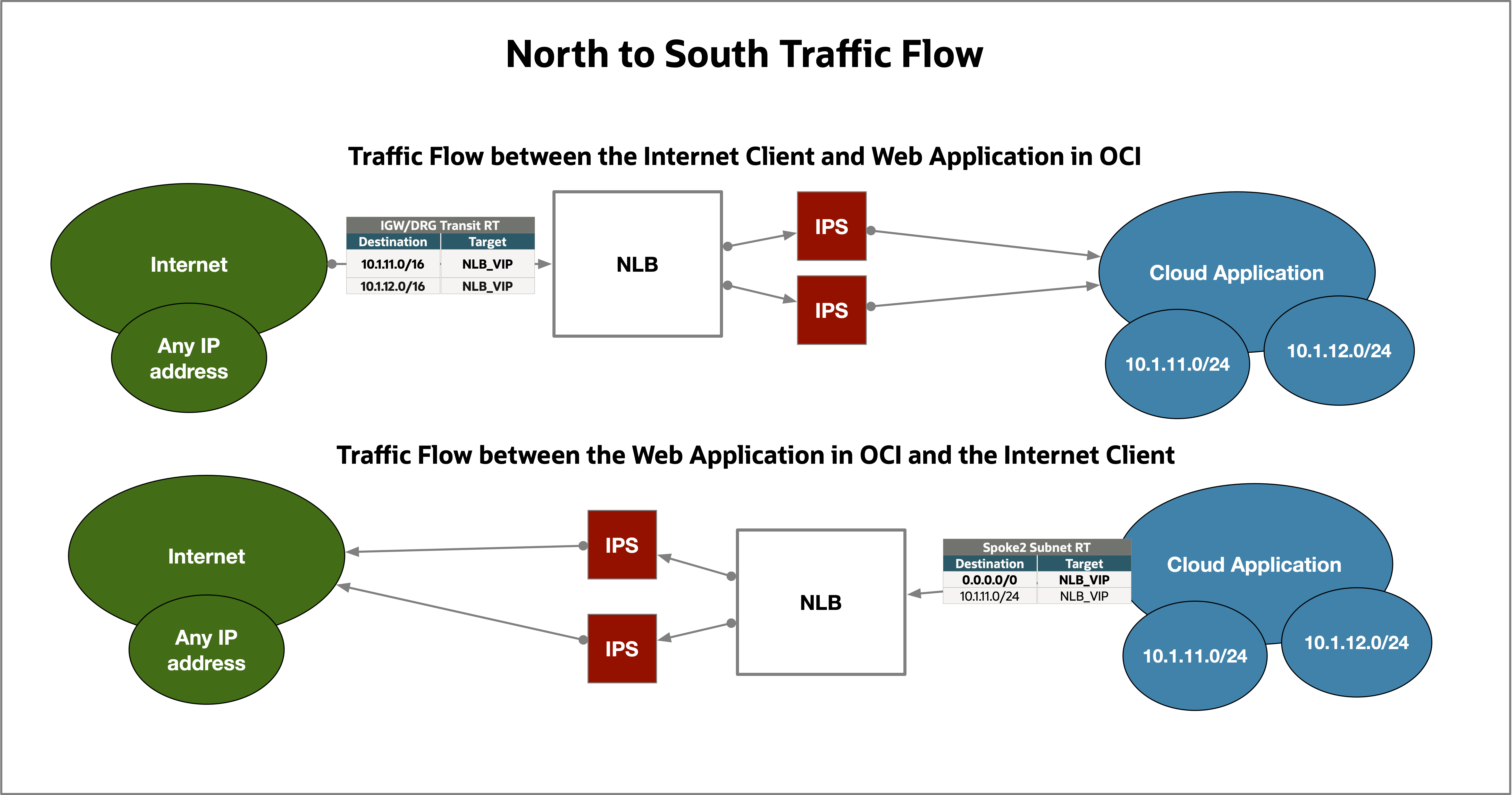

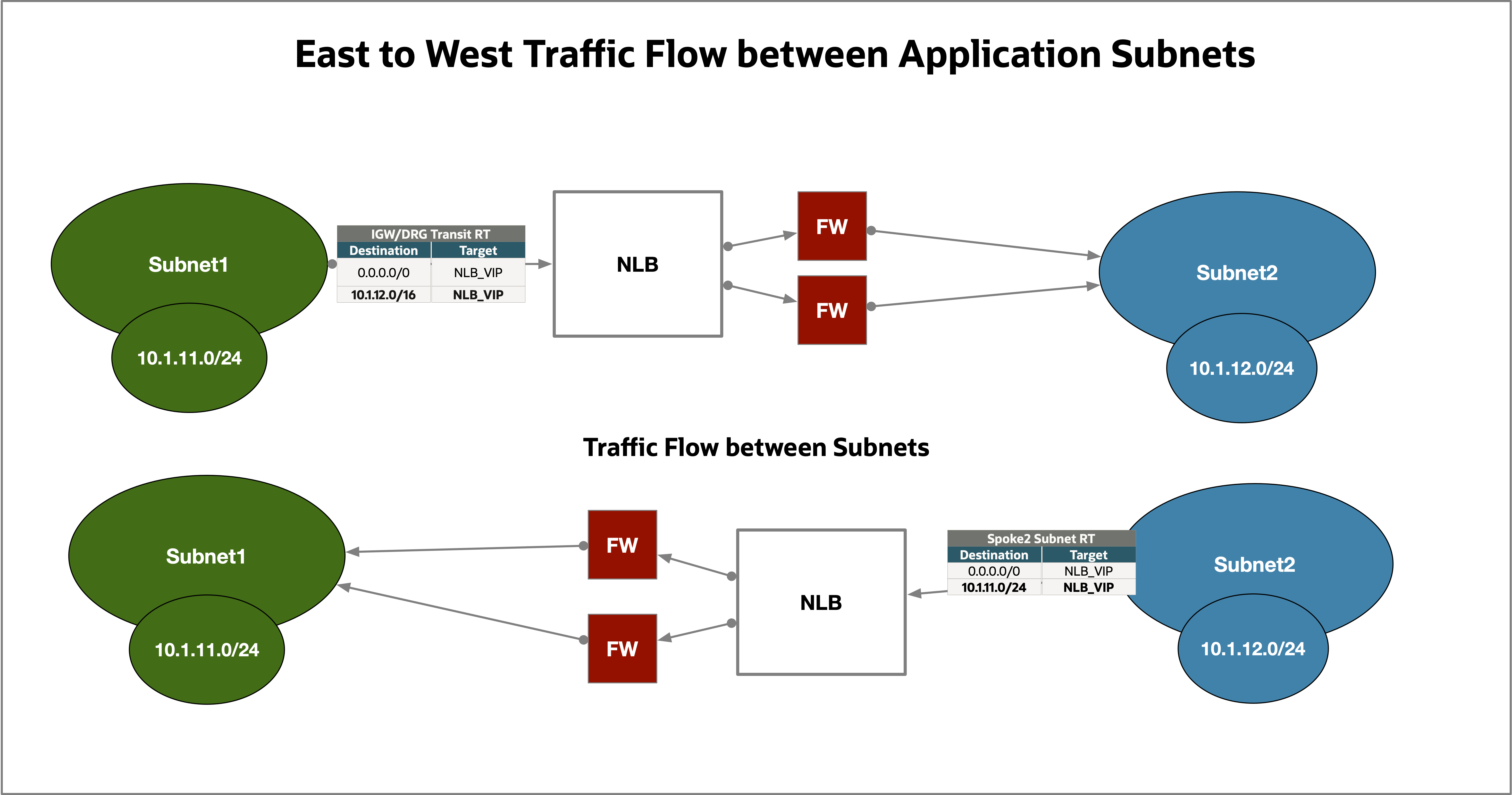

ソースおよび宛先のIPヘッダー保存(透過的)モード*で動作するようにOCIプライベート・ネットワーク・ロード・バランサを構成できます。このモードでは、トラフィック・パスに沿って宛先にパケットが転送されるネクストホップ・ルート・ターゲットとして、プライベート・ネットワーク・ロード・バランサを透過的に挿入できます。この機能により、ファイアウォール・アプライアンス、IPS、IDSのスケーリングなど、ネットワーク・ロード・バランサが、受信クライアント・パケットを保存し、次のホップのネットワーク仮想化アプライアンスに送信してセキュリティ・ポリシーを適用してから、最終的な宛先であるアプリケーション・サーバーにパケットを転送する経路のバンプ・イン・ザ・ワイヤーとして機能するようなユースケースが可能になります。次の図は、この設計を使用するときに、ネットワーク・ロード・バランサおよびNVAを介したnorth-southトラフィックとeast-westトラフィックの両方の高レベルのトラフィック・フローを示しています。

ソースおよび宛先の保持(透過的)モードでは、OCIネットワーク・ロード・バランサはパケット内の情報を変更せず、バックエンドに転送して、ルート・ターゲットとして効果的に動作します。この設定では、トラフィックを仮想クラウド・ネットワーク(VCN)ルーティング表エントリを介してネットワーク・ロード・バランサ経由で転送する必要があります。次のパケット・フローの例を参照してください。

* OCIのNLBについて、さまざまな運用方法について詳しく知りたいですか? 詳細はこちらをご覧ください!

対称ハッシュで有効にできるネットワーク設計

透過(ソースおよび宛先ヘッダーの保持)モードで構成されたプライベート・ネットワーク・ロード・バランサの場合、ネットワーク・ロード・バランサで対称ハッシュを有効にできるようになりました。この方法は、NVAでソースNATを必要とせずに、トラフィックが同じネットワーク仮想アプライアンスに両方向で転送されるようにするのに役立ちます。ネットワーク・ロード・バランサで対称ハッシュを有効にすると、次のネットワーク設計が有効になります:

-

単一のネットワーク・ロード・バランサ・フロントエンド・ファイアウォール・アプライアンスで、フォワード・トラフィックとリバース・トラフィックの両方を処理します。

-

SD-WANアプライアンスを介して対称エグレス・トラフィックを有効化

単一のネットワーク・ロード・バランサがファイアウォール・アプライアンスをフロントエンドし、フォワード・トラフィックとリバース・トラフィックの両方を処理

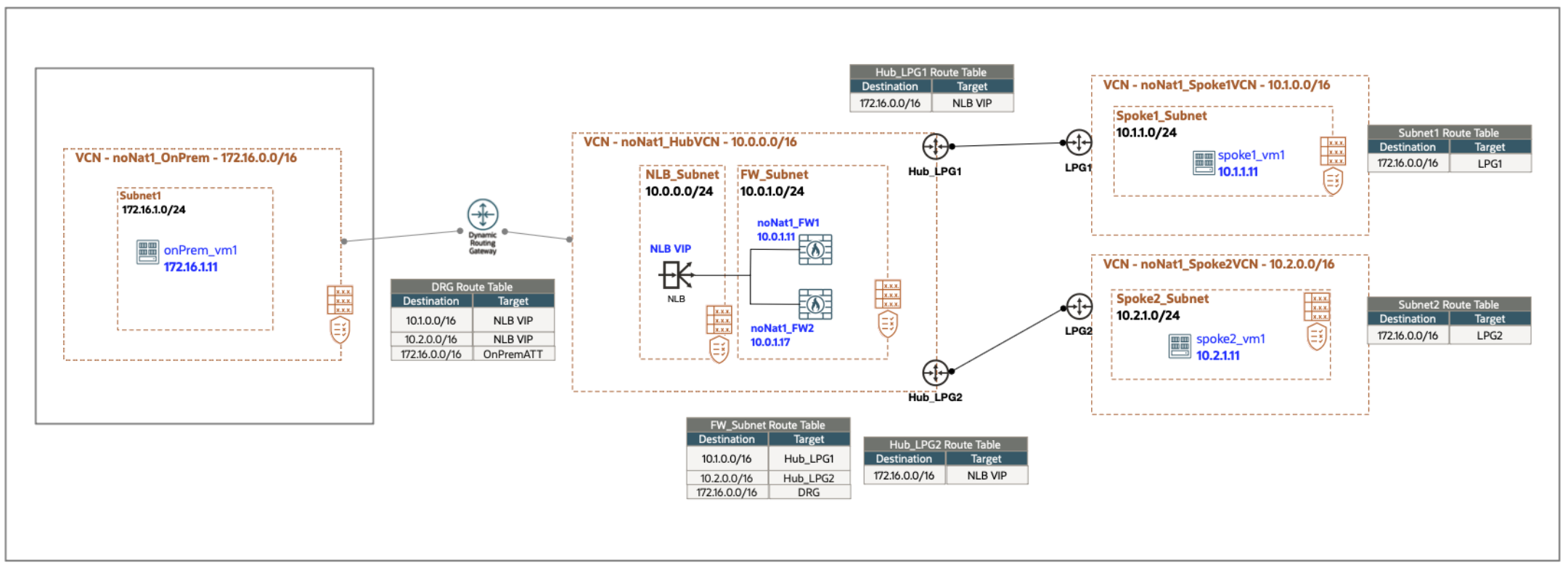

次の図では、透過的なネットワーク・ロード・バランサがファイアウォールの前のワイヤでバンプとして機能し、トラフィックがスポーク・サブネットにあるアプリケーションに到達する前に、すべてのアクティブなファイアウォールを通過するフローをロード・バランシングするシナリオがあります。透過モードでは、ネットワーク・ロード・バランサのvIPにトラフィックを送信せず、かわりにアプリケーションIP自体に送信します。このアプリケーションは、アプリケーション・バックエンドの先頭に立つ別のロード・バランサにすることも、Webサーバーを実行している仮想マシン(VM)インスタンスにすることもできます。

透過的ネットワーク・ロード・バランサおよびファイアウォールを介してトラフィックをリダイレクトするには、intraVCNルーティングを使用して、動的ルーティング・ゲートウェイ(DRG)ルート表に含まれるプライベートIPルート・ルールを使用して、オンプレミス・データ・センターからネットワーク・ロード・バランサに入ってくる受信トラフィックをリダイレクトします。次に、透過的ネットワーク・ロード・バランサは、バックエンドとして構成されたアクティブなファイアウォールの1つにフォワード・トラフィックをロードバランシングし、実際のサーバーにトラフィックを転送します。このトラフィックは、パケットでNATを実行せずに転送されます。

戻りパスでは、ローカル・ピアリング・ゲートウェイ(LPG)に関連付けられたVCNルート表上のルート・ルールを使用して、バックエンド・サーバーからのトラフィックがネットワーク・ロード・バランサを介して確実にルーティングされるようにします。透過的ネットワーク・ロード・バランサは、フォワード・トラフィックがロードバランシングされたのと同じファイアウォール・デバイスへのリターン・トラフィックをロードバランシングすると予想されます。このリターンは、NLBで対称ハッシュを有効にした結果です。次に、ファイアウォールは、DRGを介して、リターン・トラフィックを顧客のオンプレミス・データ・センター・ネットワークに直接転送します。透過的ネットワーク・ロード・バランサに関するここでの主な要件は、トラフィックを同じファイアウォール・デバイスに転送することと、トラフィックを転送することの両方です。

このプロセス全体は、途中でソースまたは宛先のIPヘッダーを変更せずに実行されます。これにより、バックエンドのアプリケーションが、ネットワーク・ロード・バランサやファイアウォールのものではなく、クライアントの真のソースIPアドレスを参照できるようになります。

SD-WANアプライアンスを介して対称エグレス・トラフィックを有効化

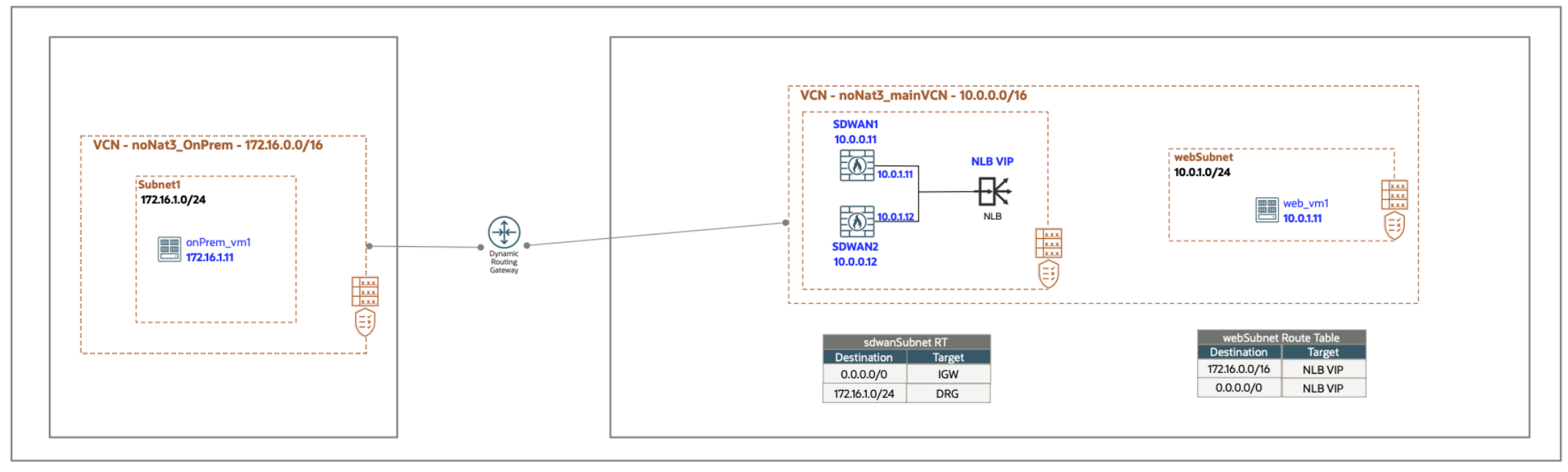

次の図では、プライベートの透過モード・ネットワーク・ロード・バランサがあり、OCIから顧客のオンプレミス・データセンターへのトラフィック・エグレスのためにSD-WANデバイスを前面に表示しています。オンプレミス・データセンターからOCIへの転送(イングレス)トラフィックは、ネットワーク・ロード・バランサを経由しません。この場合、ネットワーク・ロード・バランサはトラフィックの逆方向のみを認識します。そのため、ネットワーク・ロード・バランサに表示されるTCP接続の最初のパケットはSYN ACKです。

ネットワーク・ロード・バランサにトラフィックをリダイレクトするDRGルート表にルート・エントリがありません。透過的ネットワーク・ロード・バランサおよびSDWANアプライアンスを介したエグレスまたはリターン・トラフィックのみをリダイレクトします。intraVCNルーティングを再度利用して、オンプレミス環境(172.16.1.0/24)宛てのアプリケーション・サブネット(Webサブネット10.0.1.0/24)からのすべてのトラフィックに、ネットワーク・ロード・バランサvIPのプライベートIPネクスト・ホップがあることを指定します。この構成により、VCNからのアウトバウンド・トラフィックをSD-WANアプライアンスにロードバランシングできます。

OCIネットワーク・ロード・バランサの対称ハッシュの開始

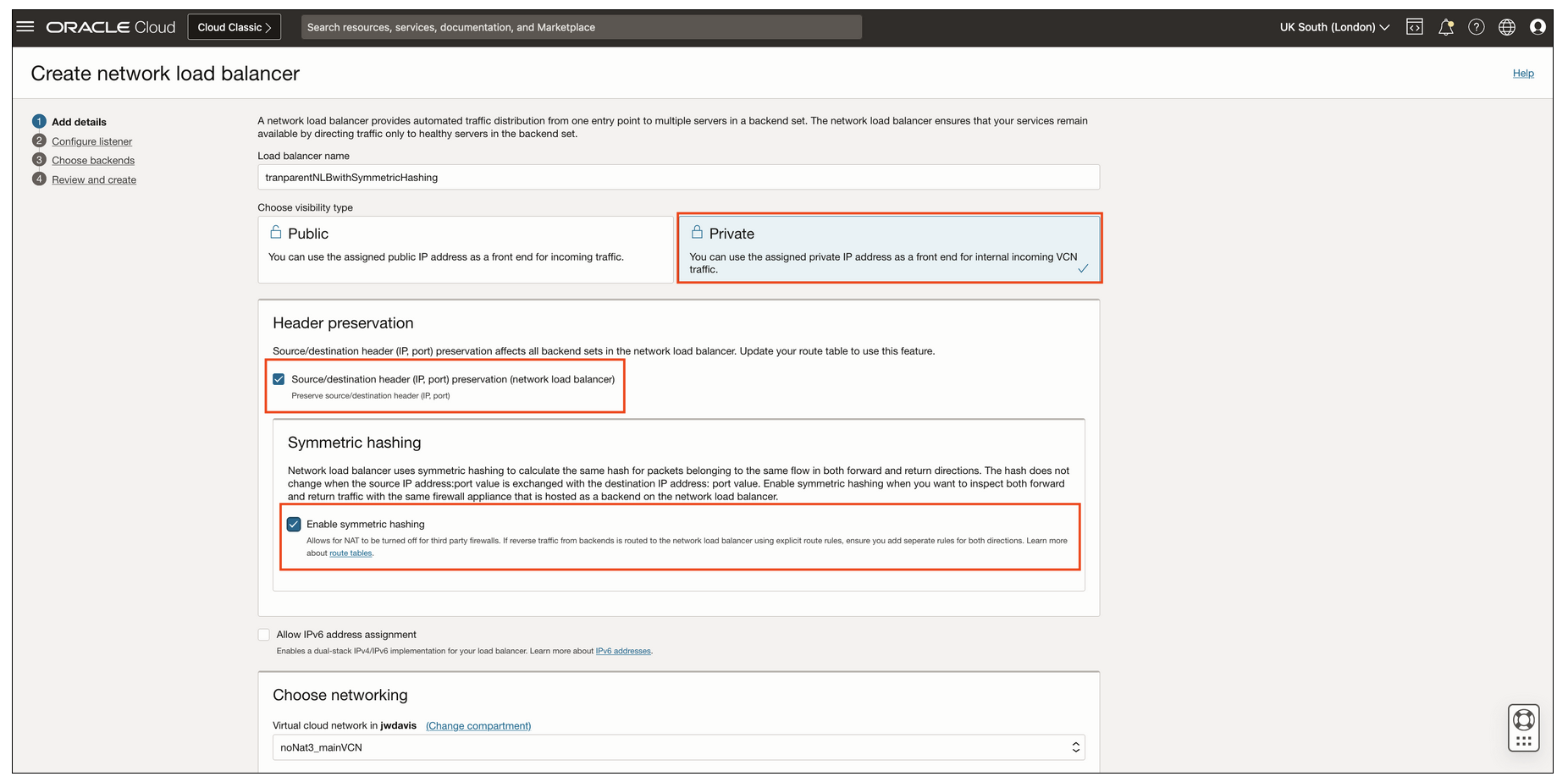

ネットワーク・ロード・バランサで対称ハッシュを開始するには、Oracle Cloudコンソールでナビゲーション・メニューにアクセスし、「Networking」、「Load Balancers」、「Network Load Balancer」の順に選択します。次に、プライベート・ネットワーク・ロード・バランサをデプロイし、ソースおよび宛先ヘッダーの保持を有効にしてから、「対称ハッシュの有効化」オプションを選択します。デフォルトでは、下位互換性のために対称ハッシュは無効になっています。

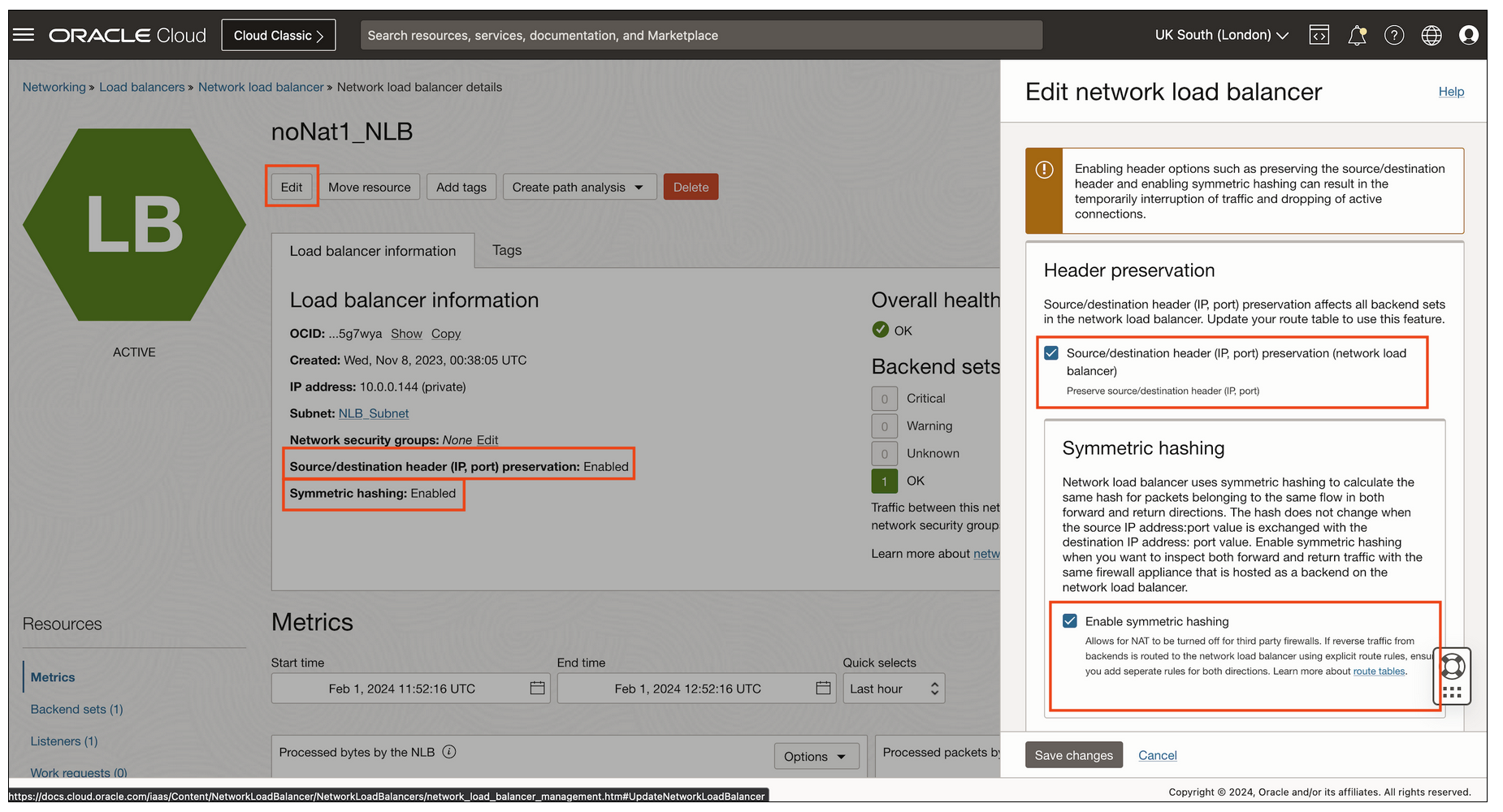

既存のネットワーク・ロード・バランサで対称ハッシュを有効にする場合は、ネットワーク・ロード・バランサに進み、「Edit」を選択します。次に、ソースおよび宛先のヘッダー保存および対称ハッシュを有効にできます。対称ハッシュを有効にする前に、ネットワーク・ロード・バランサ・レベルでソースおよび祝祭ヘッダーの保持を有効にする必要があります。

まとめ

対称ハッシュ機能を備えたネットワーク・ロード・バランサによって実現される新しい可能性により、OCIはOCIでのアプリケーション・デプロイメントの簡素化に役立つ柔軟性を提供します。仮想ネットワーキング製品チームを代表して、コメントに含まれる製品のフィードバックを共有することをお勧めします。さらにエキサイティングな機能を追加するため、Oracle Cloud Infrastructureのスペースでアップデートをご覧ください。

詳細は、次のリソースを参照してください: