※ 本記事は、Amine Tarhiniによる”Configure Oracle Enterprise Manager for Active Directory Authentication“を翻訳したものです。

2025年7月30日

Oracle Enterprise Manager (OEM)では、複数の認証方法がサポートされています。デフォルトはリポジトリ・ベースの認証です。ベスト・プラクティスとして、Oracleでは、企業全体の認証のために、Enterprise Managerを企業ID管理システムと統合することをお薦めします。

Microsoft Active Directory (AD)を認証に使用している企業の場合、ADベースの認証を実装して、Enterprise ManagerでActive Directoryに対してユーザーを認証できます。この構成では、Enterprise Manager管理者が既存の企業AD資格証明を使用してOEMにログインします。このブログでは、この構成の設定に必要なタスクについて詳しく説明します。

前提条件

ネットワーク管理者タスク:

- Oracle Management Server (OMS)がインストールされているホストから、Active Directoryポート上のActive Directoryへの接続を開きます。

Active Directory管理者タスク:

- Active DirectoryでOEMの「サービス・アカウント」を作成 (例: “s_oem”):

- 「User Base DN」サブツリーに対するアカウント検索権限を付与します。ここでは、OEMにログインする必要があるすべてのユーザーが配置されます。ユーザーが複数のベースDNに配置されている場合、これは最も高い、最も一般的なDNである必要があります。

- 「Group Base DN」サブツリーに対するアカウント検索権限を付与します。

次の情報を収集します:

- Active Directoryホスト名 (ldap.my-company.com など)。

- Active Directoryポート(これは通常、LDAPの場合は389、LDAPSの場合は636です)。

- Active DirectoryでLDAPSを使用する場合は、WebLogicトラスト・ストアに追加するためにAD証明書(存在する場合、ルートおよび中間証明書)が必要です。

- サービス・アカウント資格証明。

- User Base DN (例: “OU=my-org-unit,DC=my-company,DC=com”)。

- Group Base DN (例: “OU=my-groups,DC=my-company,DC=com”)。

- フィルタリングのユーザー属性(Department=IT など)。残念ながら、memberOf属性はLDAPプロバイダのWebLogicドメイン構成でサポートされている検索フィルタではないため、ここではグループ・メンバーシップでフィルタできません。

- フィルタリング用のグループ属性(“cn=oracle-dba” など)。

構成タスク

タスク1: LDAP接続およびアクセスのテストask 1: Test LDAP Connectivity and Access

接続およびアクセスをテストするには、ldapbindやldapsearchなどのLDAPクライアント・コマンドを使用できます。Oracleデータベース・インストールには、データベース・ホームにLDAPクライアント・コマンドが含まれます。OCI MarketplaceからプロビジョニングされたシンプルなデプロイメントOEMインスタンスでは、次のようなコマンドを使用できます(完全な構文については、「Oracle Internet Directoryデータ管理ツール」を参照してください):

[oracle@oms1 ~]$ . oraenv

ORACLE_SID = [emrep] ? <Hit Enter>

The Oracle base has been changed from /u01/app/oracle to /u01/app/oracle/database

[oracle@oms1 ~]$ which ldapsearch

/u01/app/oracle/database/product/bin/ldapsearch

次のコマンドで、ADがデフォルト・ポートを使用していない場合は、”-p”パラメータを使用してポートを追加します。LDAPSを使用している場合は、前述のドキュメントのリンクに従って、パラメータ”-U”、”-W”および”-P”を使用してSSL認証モードおよびウォレット情報を追加します: [-U SSL_auth_mode {-W wallet_location -Q | -P wallet_password}]

サービス・アカウント・ユーザーとの接続をテストします:

ldapbind -h ldap.my-company.com -D “s_oem” –q

Please enter bind password: <service account password>

独自のADユーザー名およびパスワードでテストするには、次の構文を使用します:

ldapbind -h ldap.my-company.com -D “LastName, FirstName” –q

Please enter bind password: <your password>

会社でcn属性に別の形式(共通名)を使用する場合は、”LastName, FirstName”のかわりにその形式を使用します。

匿名バインドを許可するようにActive Directoryが構成されている場合、前述のコマンドは接続をテストしますが、資格証明はテストしません。その場合は、ldapsearchなどの別のコマンドを使用してテストします。たとえば:

ldapsearch -h ldap.my-company.com -D “s_oem” -q -b “OU=my-org-unit, DC=my-company, DC=com” -s sub -v “memberOf=CN=dba-group, OU=my-groups, DC=my-company, DC=com” sAMAccountName

タスク2: Active Directory認証のためのOEMの構成ask 2: Configure OEM for Active Directory Authentication

1. Active DirectoryでLDAPSを使用する場合は、ADルート証明書および中間証明書をOEMのWebLogicトラスト・ストアに追加する必要があります。これは、次の2つの方法のいずれかで実行できます:

- 次のパラメータをステップ2の”emctl config auth ad”に追加します:

- “-use_ssl -cert_file “/tmp/ad-certificate-file.cer” (assuming you placed your certificate file in “/tmp/ad-certificate-file.cer”)

- または、OEMバージョンに適したMOSドキュメントに従って、事前に証明書を追加します:

- OEM 24ai: Doc ID 3074823.1に従います

- OEM 13.5: 手順については、Doc ID 1556720.1のセクション1.4を参照してください。

2. OMSホストにログインし、ユーザー oracleとして次のemctlコマンドを実行します。各OMSで”emctl config auth ad”コマンドを実行します:

emctl config auth ad -ldap_host “ldap.my-company.com” -ldap_port 389 -ldap_principal “s_oem” -user_base_dn “OU=my-org-unit, DC=my-company, DC=com” -group_base_dn “OU=my-groups, DC=my-company, DC=com”

…

Configuring LDAP Authentication … Started

Enter Enterprise Manager Root (SYSMAN) Password : <sysman password>

Enter LDAP credential: <service account password>

Successfully validated connection to LDAP server

Configuring LDAP Authentication … Successful

If this is a multi-OMS environment, restart all OMS(s) using: ’emctl stop oms -all’ and ’emctl start oms’

If use_ssl has been specified and the LDAP server certificate is self-signed, as part of the validation process, we have imported it into the keystore configured for Weblogic Server.

前述のコマンドは、OEMのWebLogicドメインに新しい認証プロバイダを作成します。次に、OMSを”Admin Only”モードで再起動します:

emctl stop oms -all

emctl start oms -admin_only

…

Starting Admin Server only…

Admin Server Successfully Started

Login to the OEM domain console as follows:

https://my-oem.my-company.com:7101/console

Username: weblogic

Password: <weblogic password>

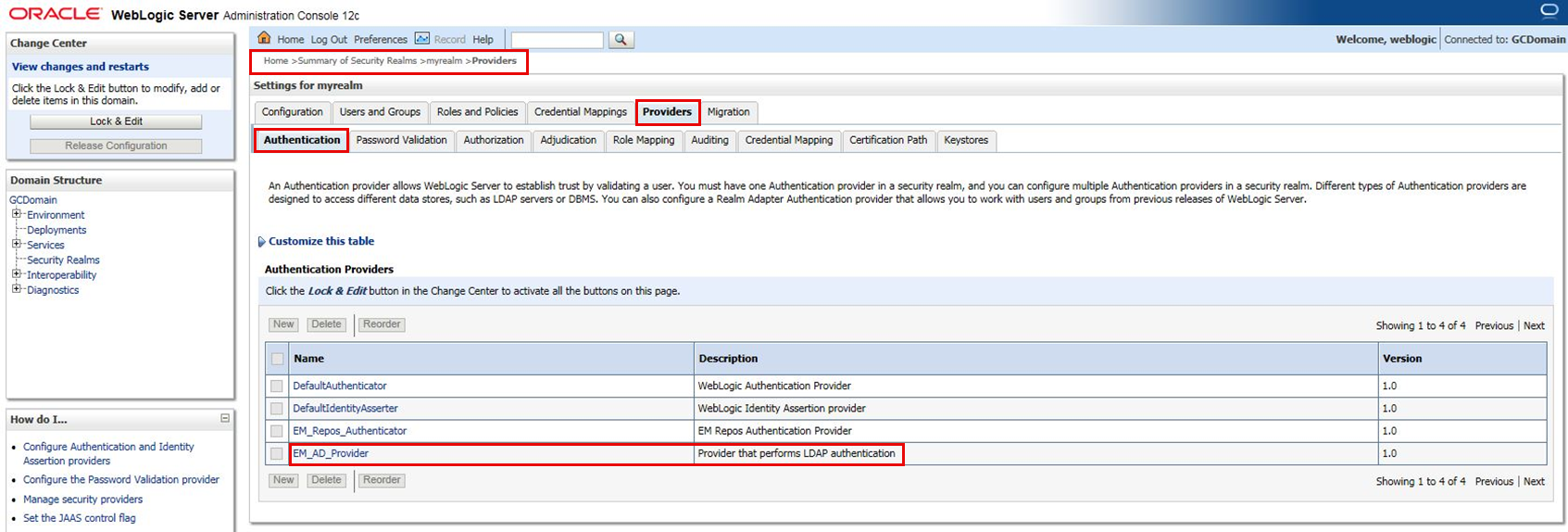

Navigate to: “Security Realms”->”myrealm”.

Click on the “Providers” tab:

「Change Center」タイル(左上)で、「Lock & Edit」をクリックします。

新しく作成した「EM_AD_Provider」をクリックします。

「Configuration」の下の「Common」タブで、「Control Flag」を「SUFFICIENT」に設定します。

「Save」をクリックします。

「Provider Specific」タブをクリックします。

次の更新を行います。環境に応じて値を変更します:

- All Users Filter: (department=IT)

- User From Name Filter: (&(cn=%u)(objectclass=user))

- User Name Attribute: cn

- All Groups Filter: (cn=oracle-dba)

「Save」をクリックします。

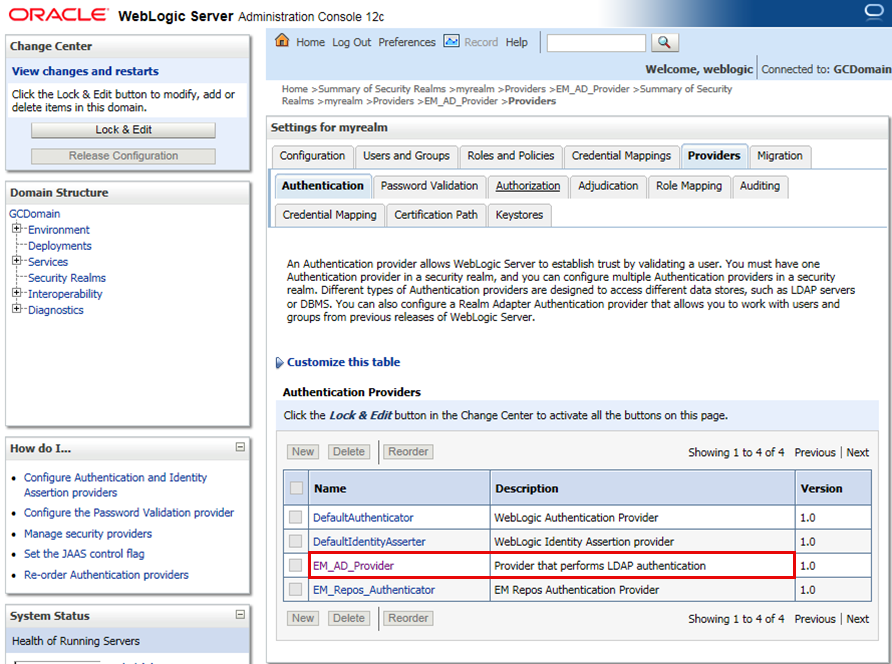

「bread crumbs」ライン(画面上部中央の「Home」アイコンの下)で、「Providers」リンクをクリックします:

Home >Summary of Security Realms >myrealm >Providers >myrealm >Providers >EM_AD_Provider

「Reorder」をクリックし、ADプロバイダがデフォルトのリポジトリ・オーセンティケータより前になるようにプロバイダを並べ替えます:

「Change Center」タイル(左上)で、「Release Configuration」をクリックします。

Restart OMS:

emctl stop oms -all

emctl start oms

Microsoft Active Directory構成のテストesting the Microsoft Active Directory Configuration

WebLogic Server管理コンソール(「Users and Groups」タブ)を使用して、Microsoft Active Directory構成が成功したかどうかを確認します。このタブに移動するには、「bread crumbs」行(画面上部の「Home」アイコンの下)「Home>Summary of Security Realms>myrealm>Users and Groups」で「Users and Groups」をクリックします。「Users and Groups」タブには、Microsoft Active Directoryから表示されるユーザーおよびグループが表示されます。

外部LDAPユーザーがOEMにログインするには、最初にEnterprise Managerで作成する必要があります。手動または自動で作成できます:

- 手動: スーパー管理者として、新しい管理者を「External User」として作成します。「User Name」には、WebLogicコンソールに示されているように「Name」の値を使用します(空白がある場合含みます)。

- 自動: 次の「Additional Tasks (Optional)」の「Auto Provisioning」タスクの指示に従います。

外部LDAPユーザーは、Active Directory資格証明を使用してOEMコンソールにログインできるようになりました。これで、Enterprise ManagerをActive Directory認証用に構成するために必要なタスクが完了しました。

デフォルトの認証方法の復元

なんらかの理由でデフォルトの認証方法を再び使用する必要がある場合は、ドキュメント「デフォルトの認証方法の復元」の手順に従ってください。

追加タスク(オプション)

追加のタスクを使用して、構成をさらにカスタマイズおよび拡張できます。各ドキュメントの直接リンクを次に示します:

- 外部ロールを使用した外部認可

- 自動プロビジョニング

- 外部ユーザー表示名に別の名前を使用 (「Oracle Virtual Directoryでのユーザー名の変更の更新」の見出しの下にある手順も必ず完了してください。これらは同じタスクの一部です)

- LDAPユーザー属性のEnterprise Managerユーザー属性へのマッピング

- Enterprise Managerでのユーザー表示名の変更

リソースおよび参照esources and Reference

製品ドキュメント:

MOSドキュメント:

- EM 24ai: EMCTLコマンドを使用して外部LDAPプロバイダでEnterprise Manager Cloud Control認証を構成またはロールバックする方法 (Doc ID 3073200.1)

- EM 13c: EMCTLコマンドを使用して外部LDAPプロバイダでEnterprise Manager Cloud Control認証を構成またはロールバックする方法 (Doc ID 2238223.1)

- EM 13c: 外部LDAPプロバイダを使用してEnterprise Manager Cloud Control認証を手動で構成またはロールバックする方法 (Doc ID 1556720.1)