※ 本記事は、Loy Evansによる”Announcing OCI Private DNS Response Logging“を翻訳したものです。

2025年6月18日

OCI Private DNS Response Loggingの発表

ドメイン・ネーム・システム(DNS)は、見落とされがちですが、クラウド・デプロイメントが成功した場合には重要なコンポーネントです。Oracle Cloud Infrastructure (OCI)は、本日、Private DNS Response Loggingを開始したことをお知らせします。

DNS問合せレスポンスは、IPアドレスをより使い慣れた名前(www.oracle.comなど)に置き換えることで、ネットワークの複雑さを管理するのに役立ちますOCI環境のリソースがVirtual Cloud Network (VCN) DNSリゾルバ・エンドポイントに問合せを行うと、この機能は、受信した問合せおよびレスポンスを、関連するテレメトリ・データとともに記録するのに役立ちます。

DNS Response Loggingが必要な理由

アプリケーションの問題が発生した場合、多くの場合、DNSは最初に調査する必要があります。DNSが間違って非難されたり、すぐに見落とされたりする場合でも、効果的なトラブルシューティングには適切なDNS調査が不可欠であることがわかります。「pictures or it didn’t happen」という言葉を聞いたことがある場合、OCIはクラウド・リソースのDNS解決方法を把握できるように、「pictures of your DNS」を提供するようになりました。

過去にこのレベルの可視性を得るには、インスタンスでのDNSクライアント・ロギングを有効にするか、DNSログにアクセスするためにOracle Supportでチケットを開く必要がある場合があります。残念ながら、これらの解決策は不完全または時間がかかる可能性があります。この新しいDNS Response Logging機能は、問題の特定に役立ち、解決までの時間を短縮する可能性があるDNS問合せレスポンスの調査に役立ちます。

ユース・ケース

脅威ハンティング、セキュリティ監視、トラブルシューティング、監査とコンプライアンス、使用率、統計監視など、DNSレスポンス・ログ・データを保持する必要がある理由は多数あります。最も一般的なユース・ケースの2つは、セキュリティとトラブルシューティングです。

セキュリティ脅威の調査のためのDNSログ

DNSログ分析の一般的な用途の1つは、セキュリティ脅威のハンティングです。DNSレスポンス・ログをDNS脅威データとともに使用して、侵害のインジケータ(IOC)を識別できます。DNSロギングは、次のようなセキュリティ問題の特定に役立ちます:

- 中間者(MITM)またはDNSレスポンス・ハイジャックの検索

- コマンドおよび制御(C2)通信を非表示にするDNSトンネリングの識別

- マルウェア自動生成ドメイン名を使用した動的解決を使用したC2通信の兆候の追跡

- フィッシング攻撃に使用されるリスクのあるドメインまたは詐欺ドメインとの通信を示すDNSアクティビティを探す

トラブルシューティングでのDNSログ

DNSが実際の問題であるかどうかに関係なく、DNSは、アプリケーションのパフォーマンスと安定性のトラブルシューティングにおいて早期に考慮する必要があります。ネットワーク停止のような問題が発生することは珍しくありません。つまり、DNSリゾルバの構成ミスやDNS問合せのレスポンス時間が長いという結果です。たとえば、アプリケーションが”api.sourcedata.com”として参照されるサーバーに依存しており、”sourcedata.com”ドメイン・サーバーで問題が発生している場合、ネットワークの問題が発生している可能性があります。DNSレスポンス・ログをすばやく確認すると、そのドメインに対するすべてのレスポンスがNXDOMAIN (または存在しないドメイン)を返すことが示される場合があります。その場合、トラブルシューティングのターゲットがそのドメインからDNSレスポンスに移動するため、ネットワークのトラブルシューティングが停止する可能性があります。

Private DNS Response Logsの操作方法

主な機能

プライベートDNSレスポンス・ログを有効にすると、OCIテナンシのVirtual Cloud Network (VCN)内に構成されたプライベートDNSリゾルバを介して行われたDNS問合せに関連するレコードを取得および検査できます。これにより、エラー・コード、レスポンス・コード、レイテンシなど、レコード内の任意のデータに基づいてDNSレスポンスを参照および検索できます。

OCIコンソールでのPrivate DNS Response Loggingの有効化

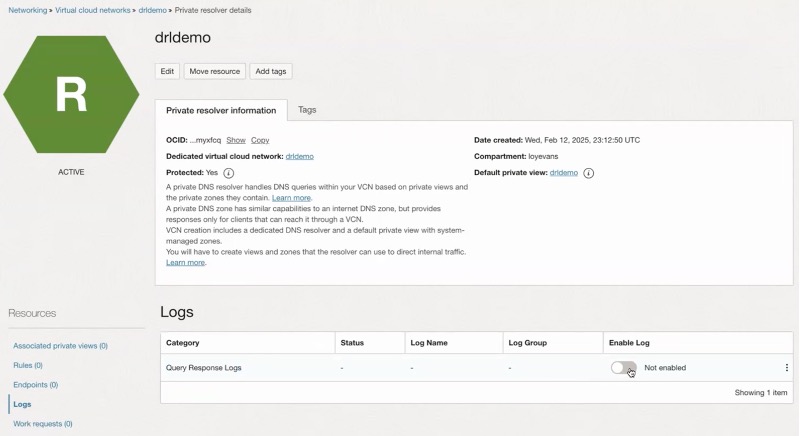

DNSレスポンス・ログを有効にするには、コンソールで仮想クラウド・ネットワークに移動し、DNSレスポンス・ロギングを有効にするVCNを選択します。VCNの詳細ページが表示されたら、詳細ペインの下部にある「DNS Resolver」をクリックします。

「DNS Resolver」ページが表示されたら、「Resources」セクションで「Logs」をクリックします。ここでは、問合せレスポンス・ログのエントリが表示されます。エントリには、デフォルトで「Not enabled」に設定されているトグル・スイッチがあります。

「Enable Log」トグル・スイッチをクリックします。次に、ログ設定の詳細を入力できるポップアップが表示され、「Enable Log」をクリックします。まもなく、ログが有効になったことがわかります。この有効化はトグルであるため、そのリゾルバのロギングをいつでも無効化することもできます。

DNS response logsの確認

ログを有効にすると、データの参照を開始できます。コンソールで、「Observability & Management」->「Logging」->「Logs」に移動します。DNSレスポンス・ログを含むログのリストが表示されます。ログをクリックして、ログの調査を開始します。

最初の「Explore Log」画面では、最新のものまたは最も古いものに基づいてソートできるヒストグラム表現でログを参照でき、時間でフィルタできます。デフォルト設定では、各レコードのデータを表示するために展開できるDNSレスポンスのリストに、最新の5分間のログが表示されます。

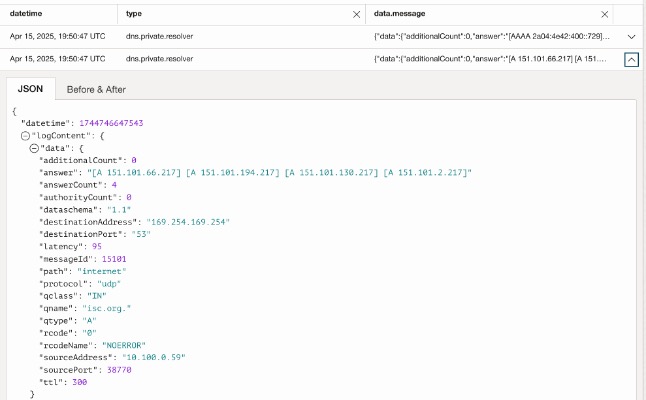

次の例は、IPアドレスが10.100.0.59 (ソース・フィールド)のインスタンスからのDNS問合せで、isc.org (qnameフィールド)をリクエストし、レスポンス・レイテンシが95ミリ秒(レイテンシ・フィールド)の4つのAレコード”151.101.66.271、151.101.194.217、151.101.130.217および151.101.2.217″ (回答フィールド)を含むレスポンスを受信しました。

より詳細な調査を行う場合は、「Actions」→「Explore with Log Search」をクリックします。ログ検索では、探しているデータの特定の要素に絞り込むことができます。たとえば、特定のドメイン、完全修飾ドメイン名、レスポンス・コード(NXDOMAINなど)、エラー・コード、または「待機時間が100を超えるレスポンスを表示」などの問合せを検索できます(待機時間はレスポンスの受信に要したミリ秒数で表されます)。

詳細

詳細は、プライベートDNSロギングに関するOCIのドキュメントを参照してください。

すべてのOCIロギング機能は、Service Connector HubおよびOCI Logging Analyticsに接続できます。DNSレスポンス・ロギングでこれらを使用する方法の詳細は、次のブログを参照してください: