※ 本記事は、Troy Levinによる”Announcing tunnel inspection for OCI Network Firewall“を翻訳したものです。

2024年9月3日

トンネル・インスペクションがすべての商用リージョンで一般的に利用可能になり、政府リージョンも近日中に利用可能になることをお知らせします。この新機能は、トンネル・インスペクションをOracle Cloud Infrastructure(OCI)ネイティブの仮想テスト・アクセス・ポート(VTAP)サービスと統合することで、脅威検出および分析機能を利用することを目的とした新しいユース・ケースに対する顧客の要求に対応します。この組み合わせにより、専用の帯域外チャネルを介した包括的なトラフィック分析が可能になります。これにより、悪意のあるソースまたは宛先の検出、不適切な暗号トラフィックの識別、および既知のコマンドおよび制御(C2)ドメインをターゲットとするSSHセッションの検出が可能になります。さらに、既知のエクスプロイトを使用した攻撃の識別や、不適切または悪意のある宛先に向けたトラフィックの監視、コマンドおよび制御システムなど、様々なセキュリティ問題に対するアラートのアクティブ化をサポートします。

企業は、OCI内でより多くのワークロードを導入しています。各ワークロードは、徐々に複雑なビジネス需要を伴います。その結果、この移行により、クラウド・ネットワーク内のスケール、複雑さおよびセキュリティの懸念が高まりました。OCI Network Firewallは、高度な脅威保護を使用したステートフル・アクセス制御、URLフィルタリング、SSL検査、侵入防止検出など、複数の方法を使用して、多数のネットワーク・セキュリティ・ポリシー制御を提供する様々なビジネス要件に対応しています。詳細は、Oracle BlogsサイトのOCI Network Firewallを使用した多層防御、レイヤー化を参照してください。

このブログ記事では、概要を説明し、実用的な用途に詳しく取り組んで、脅威の検出と分析のためのトンネル・インスペクションの使用について詳しく説明します。

概要

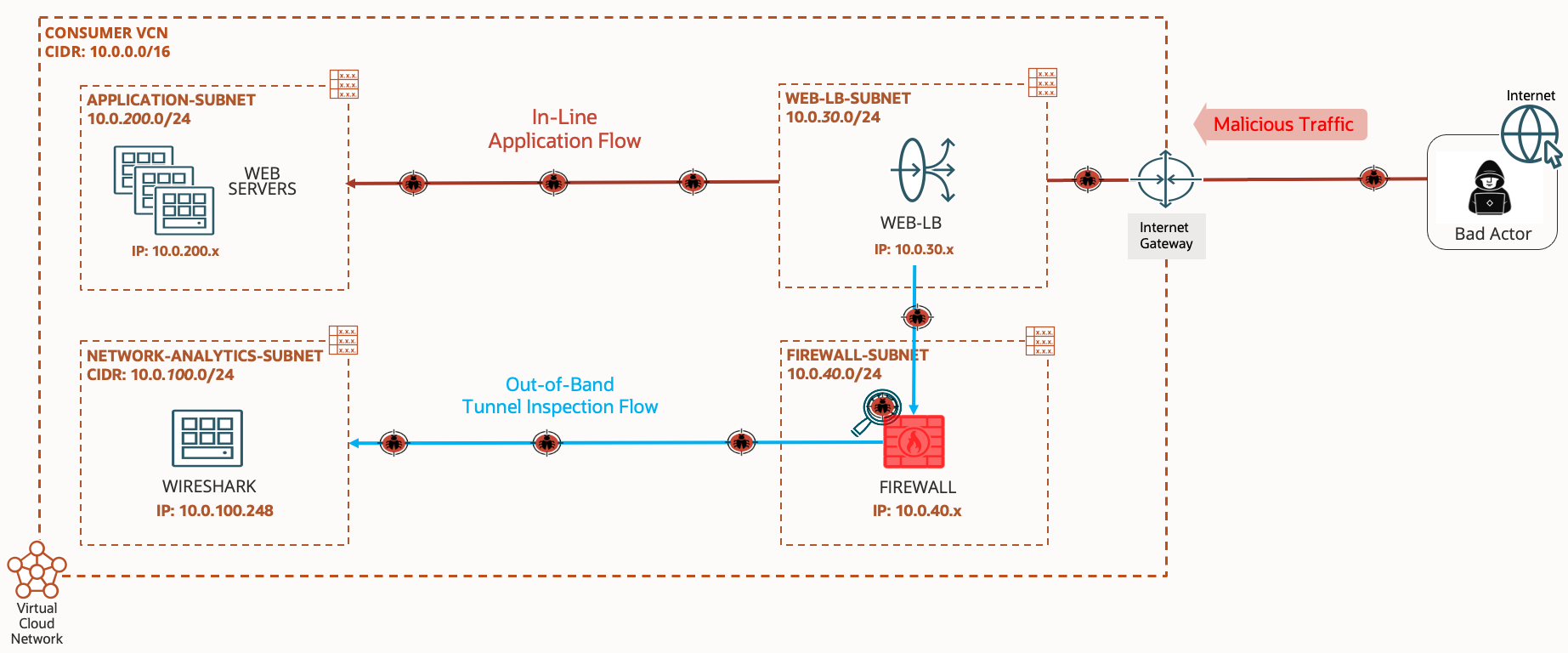

インライン・トラフィック・フローには、メイン・データ・パスまたはネットワーク・パスを介して直接移動するデータ・パケットが含まれます。これらのパケットは、同じルートに従い、他の通常のトラフィックと同じ処理および転送規則に従います。インライン・トラフィック・フローは、通常、Webブラウジング、電子メール、ファイル転送など、ほとんどの一般的なネットワーク通信に使用されます。インライン・デバイスの例としては、プライマリ・ネットワーク・パスに沿ってトラフィックを処理および転送するルーター、スイッチおよびファイアウォールがあります。

帯域外トラフィック・フローには、メイン・データ・パスとは別に管理および処理されるデータ・パケットが含まれます。通常、これらのパケットは、ネットワーク・インフラストラクチャの管理、監視、制御などの特定の目的で使用されます。ネットワーク診断、セキュリティー脅威の監視、ネットワーク・デバイスの管理などのタスクに帯域外トラフィックを使用できます。帯域外通信では、通常、プライマリ・データ・パスとは別の専用チャネルまたはインタフェースを使用して、通常のネットワーク・トラフィックの妨げを回避します。帯域外デバイスの例としては、ネットワーク管理システム、侵入検知システム(IDS)、Wiresharkなどの専用トラフィック監視アプライアンスなどがあります。ただし、このモードでは、ファイアウォールが侵入検知をサポートできますが、ファイアウォールが実際のトラフィックパス内に配置されていないため、予防策を実装できません。図1は、2つの異なるトラフィック・フローを示しています。

お客様は、次の用途の実用的なアプリケーションのトラフィック検査に帯域外デプロイメントを使用します:

-

スケーラビリティとパフォーマンス: 帯域外デプロイメントは、ネットワーク・トラフィックのスループットに直接影響しないため、よりスケーラブルになります。IDSシステムの一部として、各パケットに対して何千もの侵入シグネチャがチェックされると、アプリケーションのスループットとレイテンシに影響します。ミラー化されたトラフィックにデプロイしても、お客様は、元のトラフィックに待機時間やスループットのオーバーヒードを追加することなく、トラフィックを検査し、脅威を検出できます。

-

容易な統合: お客様は、中断を最小限に抑え、ネットワーク・トポロジや構成を大幅に変更することなく、帯域外ファイアウォールを現在のネットワーク・インフラストラクチャに簡単に組み込むことができます。この方法は、ネットワーク・トポロジの変更を最小限に抑える必要がある本番環境で、お客様が試用または概念実証を行う場合に特に役立ちます。

-

テストと監視: アウトオブバンド・デプロイメントにより、組織はライブ・トラフィックに影響を与えずにファイアウォール・ルールとポリシーをテストおよび監視できます。この設定は、アプリケーションの動作やパフォーマンスに影響を与えずに、本番トラフィックのトラブルシューティング、侵入シグネチャのテスト、および誤検出の微調整に特に役立ちます。最初にファイアウォールの帯域外をデプロイすると、インライン・デプロイメントに移行する前にセキュリティ・ポリシーを厳格にテストおよび微調整できるため、ネットワーク・トラフィックの中断を最小限に抑え、セキュリティの有効性を最大化できます。

-

セキュリティ分析: ミラー化されたトラフィックを分析することで、組織はライブ・トラフィック・データのみに依存することなく、ネットワーク・アクティビティおよびセキュリティの脅威に関するより深いインサイトを得ることができます。このオフラインの可視性は、特定のトラフィック・パターンをAIの脅威モデルにリプレイすることで、傾向、異常、潜在的なセキュリティ侵害を特定するのに役立ちます。

-

デュアル・ベンダー・セキュリティ戦略: このアプローチには、さまざまなベンダーのセキュリティ・ソリューションが含まれており、サイバー脅威に対する多様で堅牢な防御を実現します。

シナリオの例

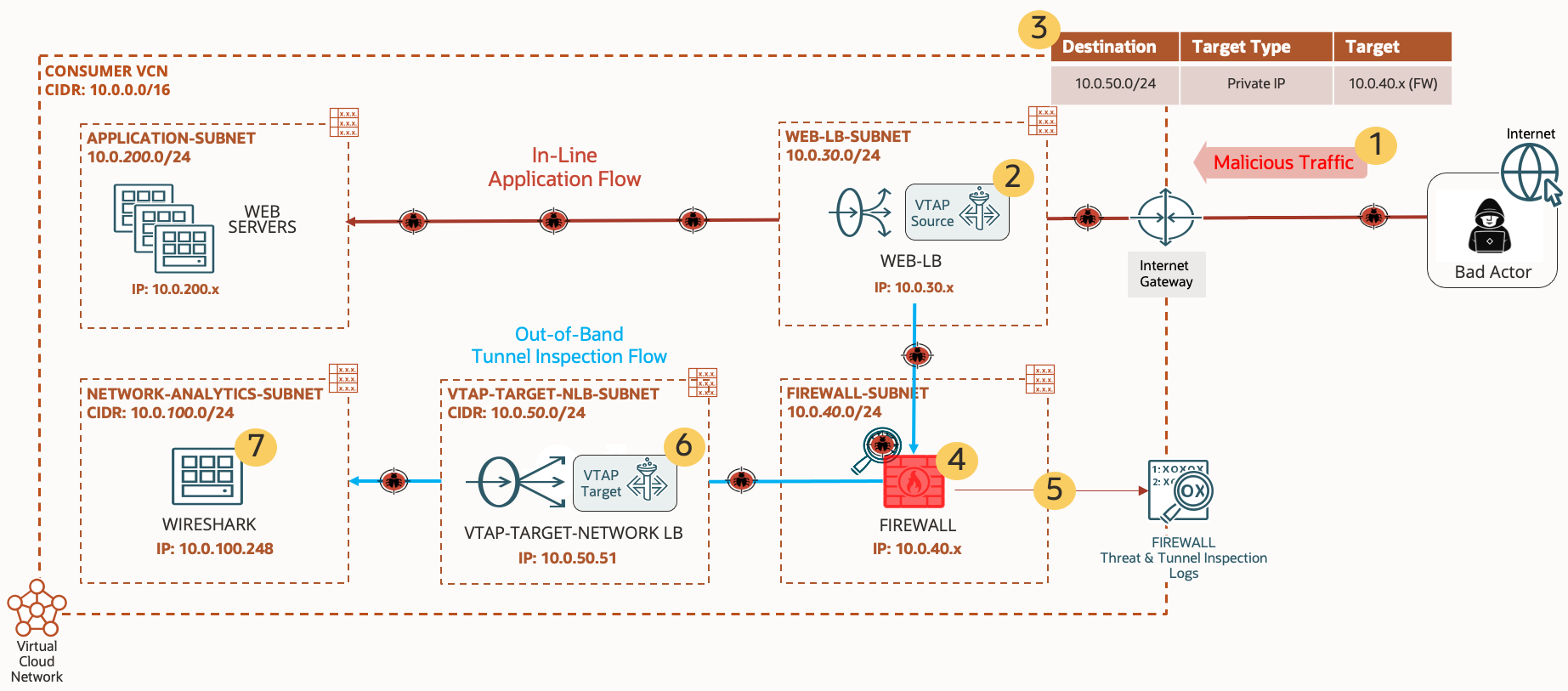

基本について説明したので、サンプルのユース・ケースについて説明します。次のシナリオ例は、一般的なユース・ケースを示しています。帯域外侵入検出(IDS)にVTAPと組み合されたトンネル・インスペクションを使用し、Wiresharkを使用してディープ・パケット分析をオフラインで実行(図2を参照)。OCIネイティブVTAPサービスから発生したミラー化されたトラフィックは、RFC 7348ごとにVXLANにカプセル化され、VTAPターゲット(OCI Network Load Balancer)に転送されます。トンネル・インスペクションにより、OCI Network Firewallは、OCI VTAPサービスから発生したミラー化されたトラフィック、最大1レベルのトンネル深さ、およびVXLANタイプのトラフィックのみを検査できます。OCIネットワーク・ファイアウォールが仮想拡張LAN (VXLAN)トンネルのパスにある場合、OCI Network Firewallはトンネルの内容を検査できます。VTAPの構成についてさらに学習するには、使用可能なVTAPのドキュメントを参照してください。

次のトポロジの例では、Webロード・バランサ(フロントエンドがアプリケーション・サブネット内のWebサーバーに送信される)でVTAPが有効になり、インターネットとの間のすべてのトラフィックが取得されます。OCI Network Firewallは、トンネル・インスペクション・ポリシーおよびセキュリティ・ルールを含むファイアウォール・ポリシーで構成されます。トンネル・インスペクション・ポリシーには、検査およびログに記録するアクションを含む、任意の発信元または着信先IPアドレスの一致条件が含まれます。セキュリティ・ルールは、VXLANおよびHTTPトラフィックで一致します。その他のトラフィックはすべてデフォルトで削除され、セキュリティ・ルールは拒否されます。

トラフィックは次のようなステップで流れます:

- クライアントは、マルウェアが組み込まれたWebサーバーに悪意のあるHTTPトラフィックを送信します。

-

悪意のあるトラフィック・フローは、VTAPソース(この場合はロード・バランサ)からVTAPによってミラー化されます。

-

Webロード・バランサ・サブネット上のルーティングは、侵入検出のためにVTAPターゲット・ネットワーク・ロード・バランサを宛先とするVTAPソース・トラフィックをOCIネットワーク・ファイアウォールに送信するように構成されます。

-

パケットがOCIネットワーク・ファイアウォールを通過し、ファイアウォール・ポリシーに対して評価されると、内部パケットにHTTPを含むすべてのVXLANトンネル・トラフィックが検査されます。

-

すべてのトラフィック・フローおよび検出された脅威は、OCI Loggingサービスを介してOCI Network Firewallに記録されるため、管理者は潜在的なセキュリティ侵害を効果的に追跡し、対応できます。

-

トラフィックはVTAPターゲット、ネットワーク・ロード・バランサに到着し、バックエンドに転送されます。この例では、Wiresharkパケット・アナライザです。

-

Wiresharkを使用すると、OCI Network Firewallによって検出およびログに記録される脅威を詳細にパケット分析できるため、ネットワーク・トラフィックを包括的に調査できます。

トンネル・インスペクションの開始

OCI Network Firewallおよびトンネル・インスペクションの構成の詳細は、使用可能なOCI Network Firewallドキュメントを参照してください。この項では、トンネル・インスペクション機能の新しいOCI Network Firewallリソースについて説明します。

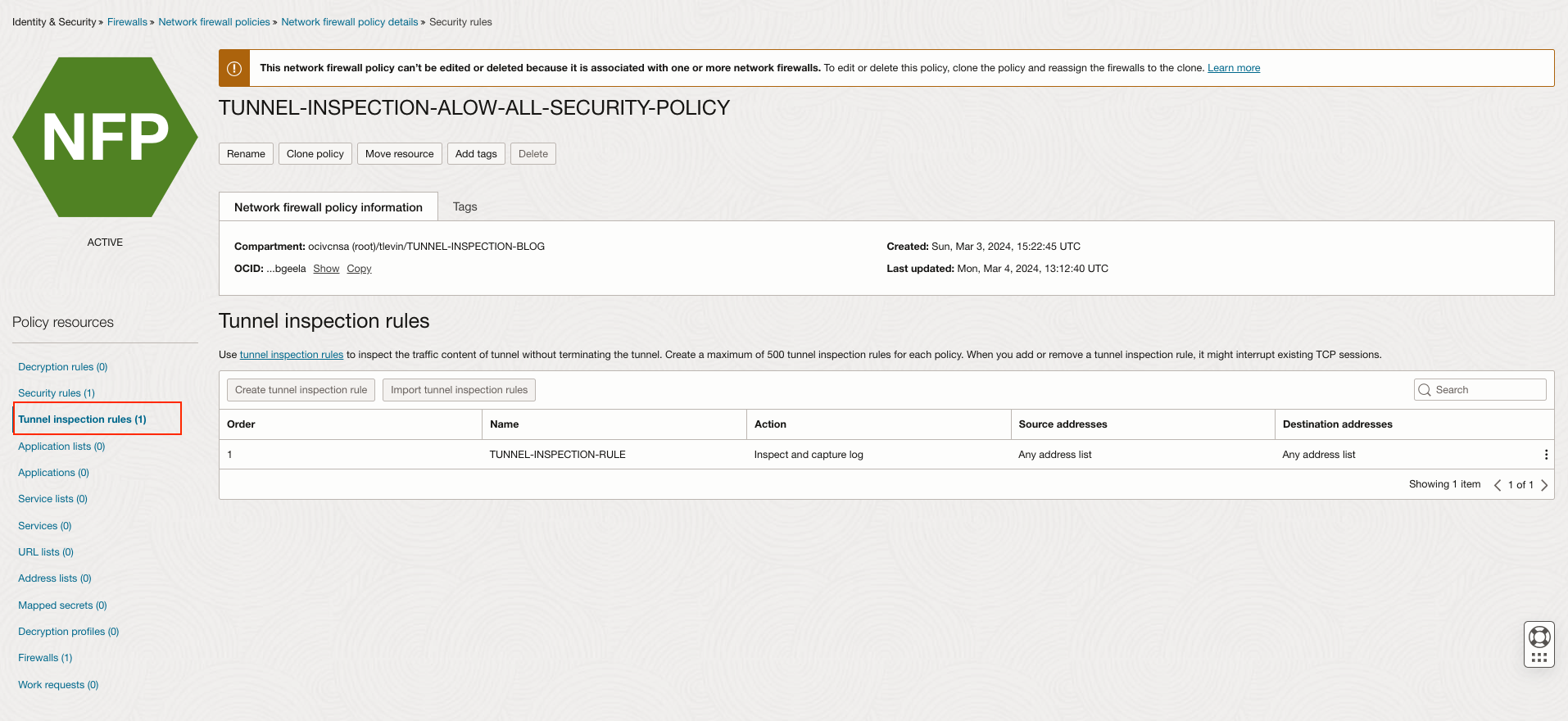

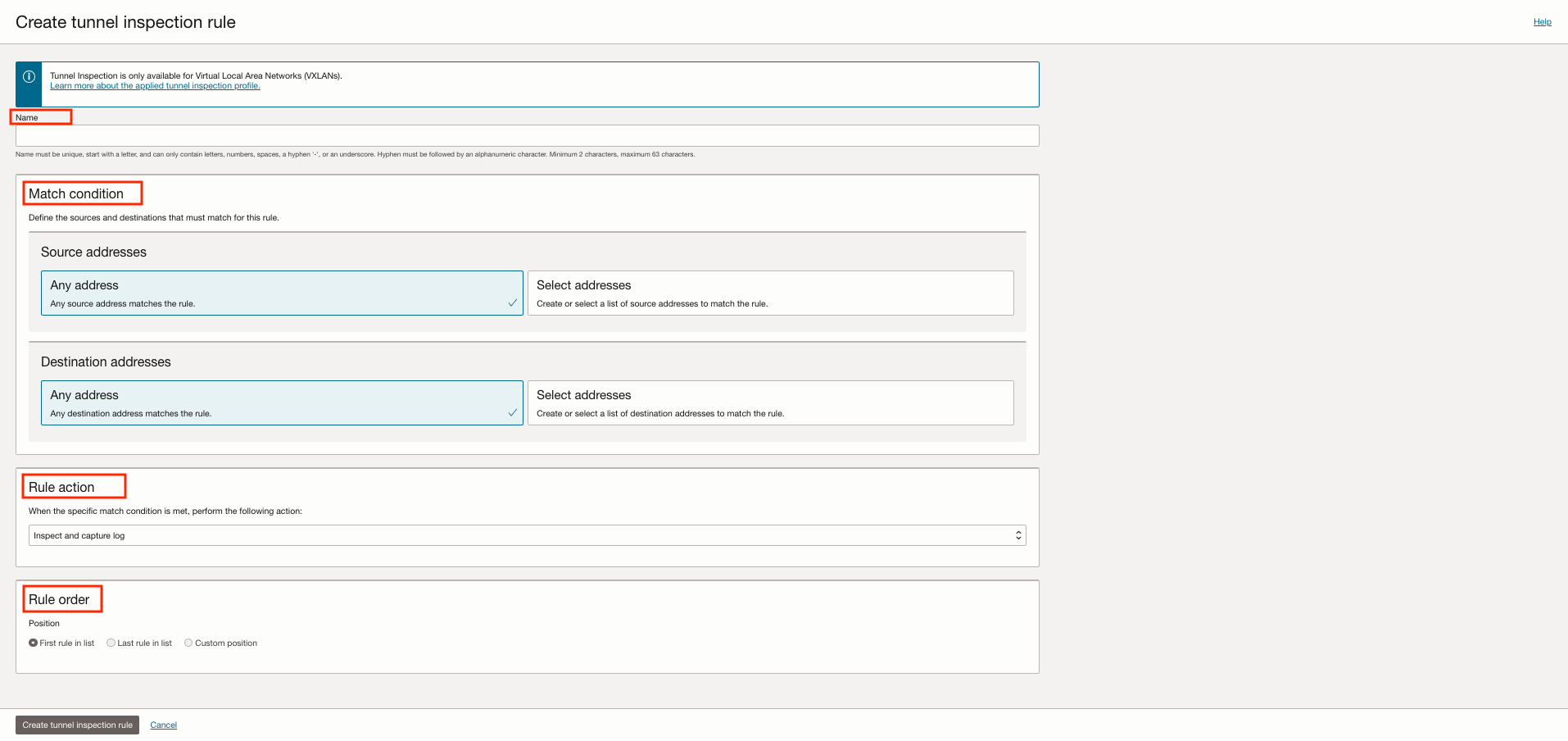

トンネル・インスペクション・ポリシー・ルール

トンネル・インスペクション・ルールは、VXLAN平文トンネル・トラフィックのトラフィック・コンテンツを検査するようにOCI Network Firewallを構成します(図2を参照)。セキュリティ・ルールの後に評価されます。VXLANと、追加のプロトコル、ポート、IPアドレス、またはURLを含めます。お客様は、ポリシーごとに最大500個のトンネル・インスペクション・ルールを作成できます。最新の制限については、OCI Network Firewallのドキュメントを参照してください。

この新しいリソース・コンポーネントには、次の構成要素が含まれています:

-

Name: トンネル・インスペクション・ルールの柔軟な名前。

-

一致条件: ここで、このルールで一致する必要がある元のパケットのソースおよび宛先のIPv4またはIPv6アドレスが定義されます。

-

ルール処理: inspectまたはinspect and logが選択されている場所。

-

ルール順序: ルールを最初、最後またはカスタム位置に挿入するように決定的に順序付けできます。

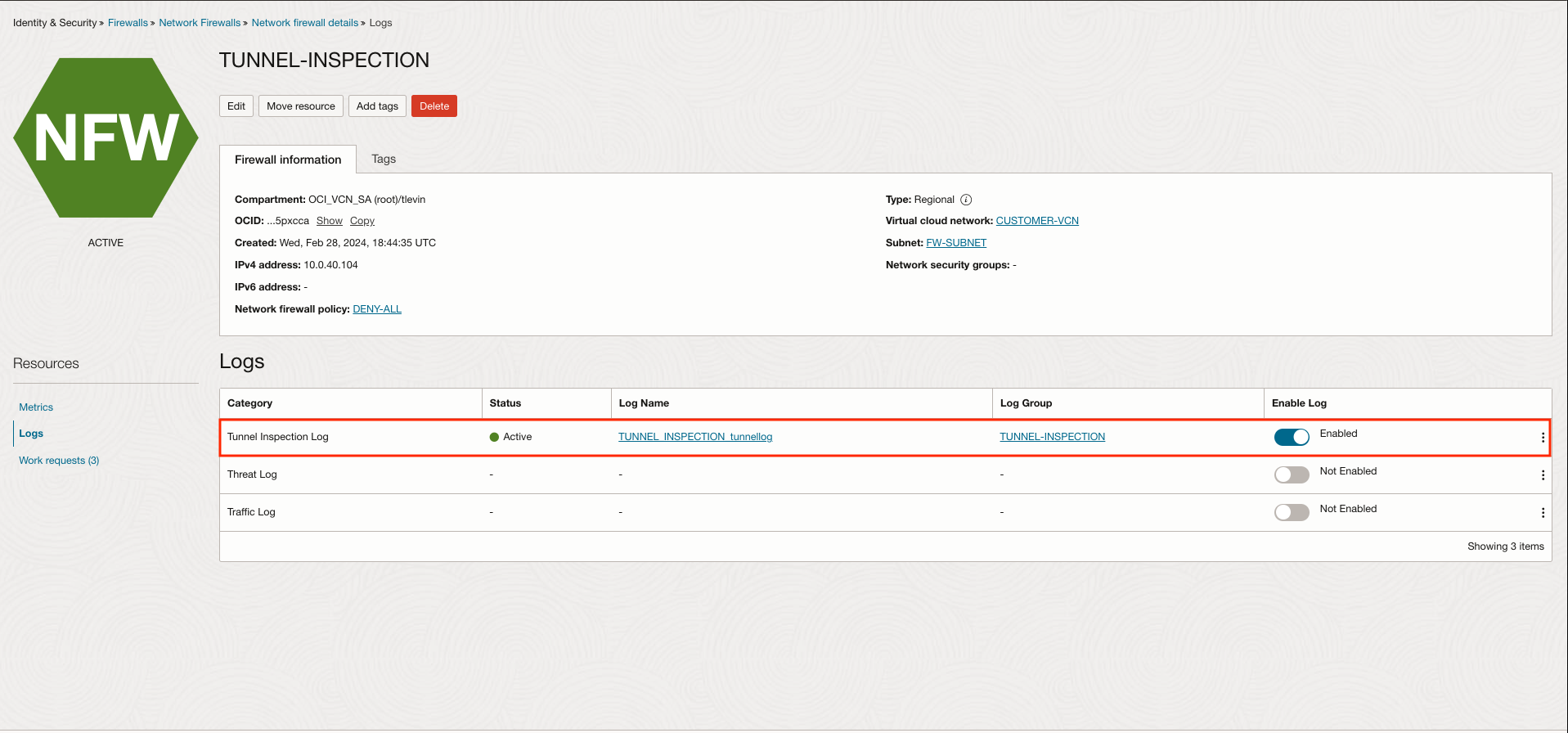

トンネル・インスペクション・ログ

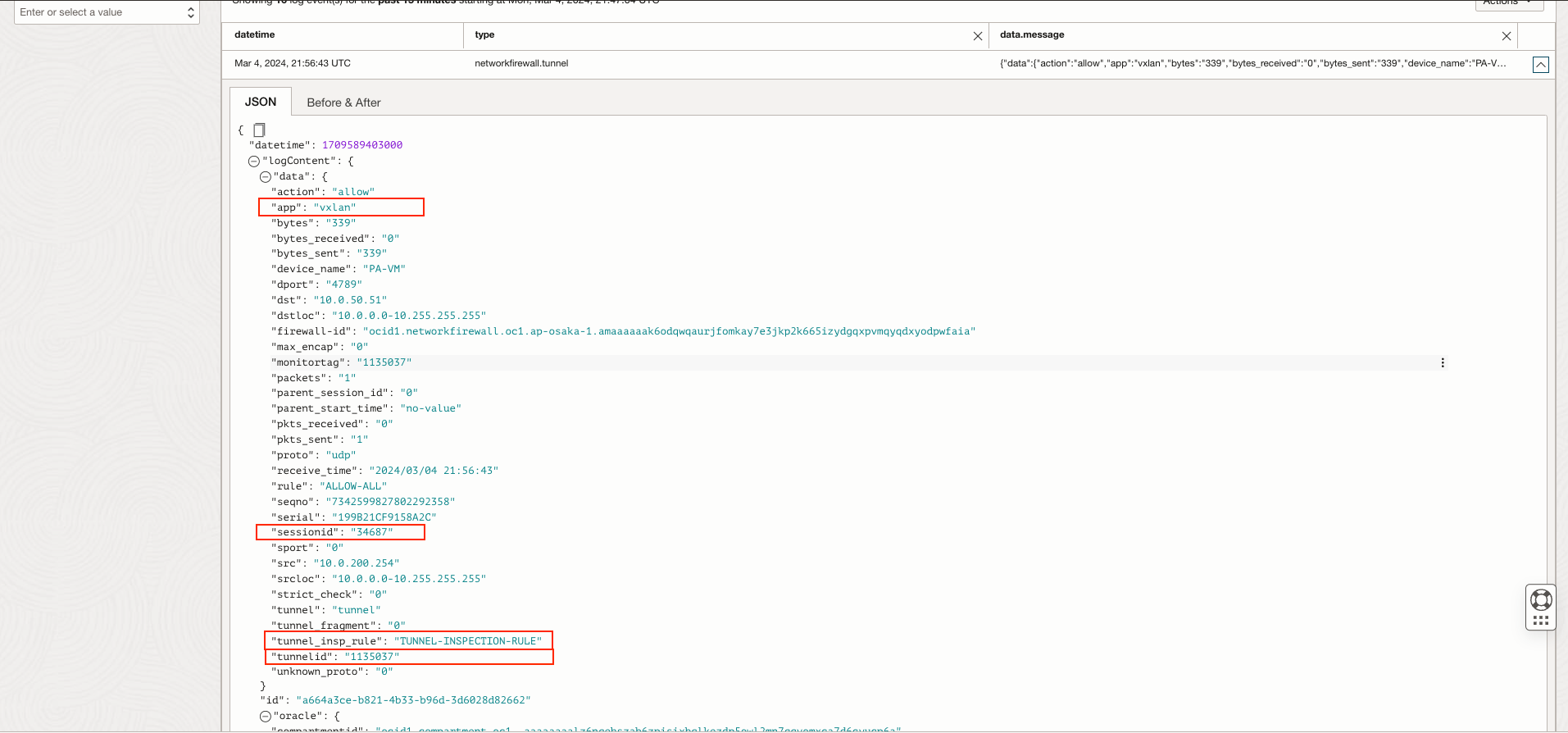

この製品では、お客様のデバッグを容易にするために、トンネル・インスペクション・トラフィック・ログの新しいログ・カテゴリ・タイプも導入でき、これで「Logs」の下のOCI Network Firewallを有効にできます(図5を参照)。VXLANセッションの開始と終了は、トンネル・インスペクション・ログ内で追跡されます。トンネル・インスペクション・ログはトラフィック・ログと同等の役割を果たしますが、トンネル・セッションでは、暗号化されていないトンネル・アクティビティーが表示されます。冗長性を回避するために、ファイアウォールは内部フローをトラフィック・ログに排他的に記録し、トンネル・セッションをトンネル・インスペクション・ログに指示します。トラフィック・ログと同様に、トンネル・インスペクション・ログのエントリには、受信時間(ログ受信日時を示す)、トンネルID、モニター・タグ、セッションID、トンネル・セッションを管理するセキュリティ・ルール、セッション・バイト数、親セッションID(トンネル・セッションに関連する)、ソース・アドレスおよび宛先アドレスなど、重要な詳細(図6を参照)が含まれます。各ログ・タイプの親セッションIDおよびトンネルIDを使用して、トラフィック・ログとトンネル・ログを関連付けることができます。

構造化されたJSON形式は、データ交換のすべてを強化します。これにより、既存のログ管理プラットフォームと他のOCIサービスの両方と簡単に統合できます。データ・エクスポートおよびストリーミング機能は、OCI Network Firewallトンネルの検査ログの統合でサポートされています。ロギング・コネクタを使用することで、コンプライアンスやデータ保持を目的としてオブジェクト・ストレージにログを格納したり、SIEMやログ管理プラットフォームに10分以内にログをストリーミングしたりする柔軟性が得られます。さらに、アラート要件に対応するためのイベント・データに関するアラート機能を提供し、コンソールの組込みログ検索機能を補完します。

プログラム可能性

最後に、この最新のトンネル・インスペクション機能を備えたRESTful APIの拡張を発表し、お客様がこの重要な機能をプログラム的にデプロイできるようにします。この機能拡張により、ユーザーはシームレスな制御および統合機能を使用できるため、ネットワーク全体でのトンネル・インスペクションのデプロイメントと管理を合理化できます。

Terraformをプロバイダとして使用することで、ユーザー・プログラム可能性のエクスペリエンスを向上させるという当社の取り組みがさらに強化されています。お客様は、Terraform機能を使用して、新しいAPIをインフラストラクチャの自動化ワークフローに簡単に統合できます。この拡張は、導入プロセスを簡素化しながら、ネットワーク・セキュリティの状況を最適化するための包括的なツールとリソースをユーザーに提供するための大きな前進となります。

最新のTerraformプロバイダでは、次の新しいリソースとデータ・ソースを使用できます:

| resource “oci_network_firewall_network_firewall_policy_tunnel_inspection_rule” “test_network_firewall_policy_tunnel_inspection_rule_inspect” { #Required name = var.network_firewall_policy_tunnel_inspection_rule_name_1 network_firewall_policy_id = oci_network_firewall_network_firewall_policy.test_network_firewall_policy.id action = var.network_firewall_policy_tunnel_inspection_rule_action_inspect condition { #Optional destination_address = [oci_network_firewall_network_firewall_policy_address_list.test_network_firewall_policy_address_list_ip.name] source_address = [oci_network_firewall_network_firewall_policy_address_list.test_network_firewall_policy_address_list_fqdn.name] } #Optional position { # Optional – Either ‘after_rule’ or ‘before_rule’ parameter should be set. This should be set only if there is an existing rule before this. # after_rule = var.network_firewall_policy_tunnel_inspection_rule_name_1 # before_rule = var.network_firewall_policy_tunnel_inspection_rule_name_2 } } |

| data “oci_network_firewall_network_firewall_policy_tunnel_inspection_rules” “test_network_firewall_policy_tunnel_inspection_rules” { #Required network_firewall_policy_id = oci_network_firewall_network_firewall_policy.test_network_firewall_policy.id #Optional – Either ‘display_name’ or ‘tunnel_inspection_rule_priority_order’ parameter should be set. display_name = var.network_firewall_policy_tunnel_inspection_rule_name_1 # tunnel_inspection_rule_priority_order = var.network_firewall_policy_tunnel_inspection_rule_priority_order } |

まとめ

ファイアウォールを帯域外にデプロイすると、ネットワーク・トラフィックの柔軟性、スケーラビリティ、可視性の向上が実現すると同時に、ネットワーク操作の中断を最小限に抑え、セキュリティの状況を強化できます。OCIと新しいトンネル・インスペクション機能にご関心をお寄せいただき、ありがとうございます。セキュリティ分析のニーズに合わせて、この新しい動的かつ柔軟なソリューションをお届けできることを嬉しく思います。この機能により、ユーザー・エクスペリエンスとネットワークの監視、トラブルシューティングおよびセキュリティ分析の目標がどのように改善されるかについてお聞きできることを楽しみにしています。

この新機能、およびOCIが提供するエンタープライズ・グレードのすべての機能についてご確認ください。Virtual Networking groupにEメールで製品フィードバックを共有したり、コメントにノートを送信できます。知識をさらに深めるために、Oracle Cloud Infrastructure仮想ネットワーキング・サービスの詳細は、ドキュメントを参照してください。皆様のご意見をお待ちしております!