はじめまして、日本オラクルの製品部門にて主にセキュリティ製品を担当しています、石井と申します。

近年、データが漏洩したというニュースが後を絶ちません。セキュリティ対策はどこの企業も優先事項として行われていることですが、企業が取り扱う機密データのほとんどがデータベースに格納されているのに対し、実はデータベースでセキュリティ対策を行っている企業は少ないのが現状です。データベースのセキュリティ対策によって実は防げたかもしれなかった事例も見受けられます。

そこでOracle Databaseが持つセキュリティ機能を中心に、データを守るためのセキュリティ対策としてどのような対策を行っていく必要があるかを連載形式でご紹介していきます。

この記事でははじめとしまして、データ漏洩に関するリスク増加の背景およびデータベースのセキュリティ対策を行うべき重要性について解説します。

サイバー攻撃と内部不正によるデータ漏洩リスク増加の背景

企業の最も重要な資産の1つとしてデータがあります。データは企業の競争力を支える重要な要素であり、具体的には以下のデータなどがあるでしょう。

- 営業情報:企業のビジネス活動やパフォーマンスに関する情報

例)売上データ、市場分析データ - 個人情報:氏名・住所・電話番号など個人を特定・識別できる情報

例)顧客データ、従業員データ - 製品情報:企業の製品やサービスに関する情報

例)製品設計図、品質管理データ、製造プロセス情報

これらのデータは企業が競争力を維持し成長するための要となるため、機密性をいかに確保するかということが重要です。

しかし、近年ではサイバー攻撃や内部不正アクセスが増加し、データ漏洩のリスクが高まっています。実際、管理委託先から従業員の個人情報が漏洩してしまった、退職者の持ち出しにより企業の取引データが競合他社にわたった、ランサムウェアによるデータ持ち出しが行われてしまったなど、データ漏洩についてのニュース報道を聞くことも多いでしょう。

数字として見てみると、NICTの『NICTER観測レポート2023』によれば、1つのIPアドレスに対して年間約226万パケットが届いており、これは2019年と比較しても2倍の増加です。警察庁の報告では、営業秘密侵害事犯の検挙数および相談受理件数も増加傾向にあるとのことです。

では、サイバー攻撃や内部不正によるデータ漏洩への対策はどういった観点で考えていけばよいでしょうか?

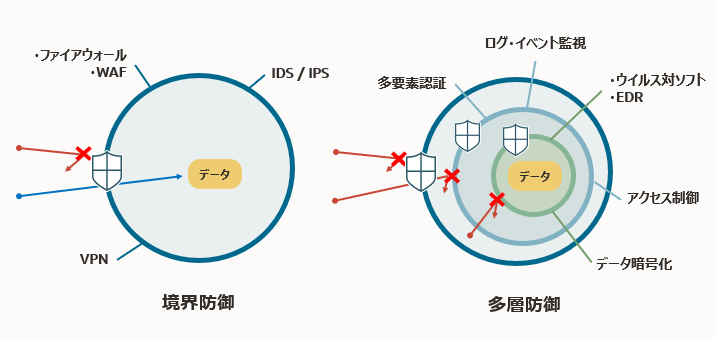

長年、セキュリティ対策の基本として根付いてきたものに「境界型セキュリティ」と呼ばれるものがあります。これは社内ネットワークとインターネットの間など、システムの境界を保護することによってセキュリティを確保するという考え方です。具体的な対策の例としては以下のようなものがあります。

- 侵入検知・防止システム(IDS/IPS):システム内の異常な活動を検出、潜在する攻撃から守る

- ファイアウォール:ネットワークトラフィックをURL、IPアドレス、ポート番号などで制御。不正なアクセスを防ぐ。

- アプリケーションファイアウォール(WAF):不正なリクエストや脆弱性を利用した攻撃からアプリケーションを保護。

- VPN:リモートワークや出張先から安全にアクセス。データの盗聴や改ざんを防ぐ。

これらの境界セキュリティ対策は前線の防御としては機能しますが、内部のアクセスは信頼できるものとして扱われるケースが多いため、脆弱性を突かれるなどで侵入されると内部ネットワーク間の移動を許してしまう可能性があります。プロジェクトごとにセキュリティ制御を実施するケースも多くあるため、1つでも無防備なシステムがあった際、そこを起点とした他のシステムへの攻撃による範囲拡大を許してしまいます。

また、パッチが適用されていないシステムから侵入して外部へのデータ流出が密かに行われるものも存在します。攻撃によっては数週間から数年にわたり発見されないこともあります。このように攻撃手法が巧妙化したことにより、外部ネットワークに直接接続しないことの多いデータベースサーバーも攻撃の対象となりました。さらに、クラウドサービスの利用やリモートワークによりアクセス経路が複雑化したことで、境界型セキュリティのみだけでは管理が難しいものとなってきました。

このような背景から、境界型セキュリティに加えて、システム環境の内部に「侵入を許してしまった場合」と「内部不正が行われた場合」の対応を強化するため、複数のセキュリティ対策を組み合わせ、多重にセキュリティ対策を行うようになりました。この考え方は、一つの層や破られても他の層がセキュリティを維持する機能を持つことから「多層防御」と呼ばれます。このような対策の例としては以下の通りです。

- ウイルス対策ソフト

- EDR (Endpoint Detection and Response)

- データ暗号化

- ログ・イベント監視

- 多要素認証

情報漏洩は企業の信頼を損なうだけでなく、被害によっては事業継続にも深刻な影響を与えます。盗まれたデータがその後長期にわたり、金銭的、政治的に悪用されることで、その後の事業に支障をきたす可能性もあります。データを守るためには、もはや多層防御を前提とした考え方が必要となっています。

データベースでもセキュリティ対策を行う意味とは?

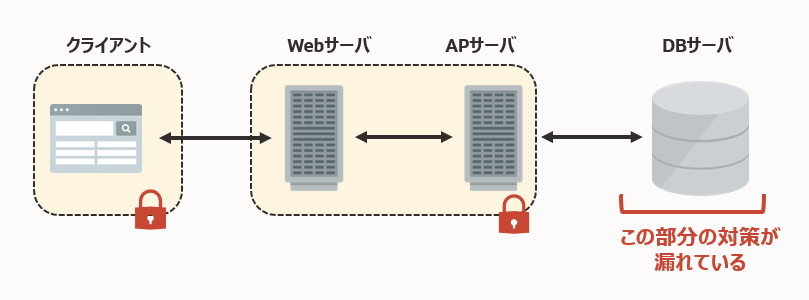

現在のセキュリティ対策の考え方として、各ワークロードにわたった複数のセキュリティ対策「多層防御」が中心となっています。

しかし、その多層防御も多くのお客様ではネットワーク層やアプリケーション層に注力されており、データに最も近いデータベース層においては対策が手薄になってしまっているのが現状です。これは例えると、家は厳重だけれども、肝心のお金は無防備に裸で置いているというような状態になってしまっているわけです。

機密データは多くの場合、データベースに格納されています。そのためデータを一番近くで守る層として、データベースのセキュリティ対策の強化も重要になります。システムに密かに侵入され、データベースへの攻撃も受ける機会も増えています。他のレイヤーで境界防御を行っていたとしても、データベースへの攻撃を完全に防ぎきれるとは言い切れません。データベースがデータを守る最後の砦と考えると、データベース層でのセキュリティ対策も必然となるでしょう。

データベースセキュリティには以下のような利点があります。

- 一貫性のある権限の確保

- 複数のアプリケーション・DBクライアントに対し、行・列レベルの細かいレベルまでデータ操作・閲覧を制御

- DBAなど特権ユーザーを含めた全ユーザーのアクセスコントロール

- 狙われやすい特権ユーザーに対しても最小権限を適用し不正アクセスを制限。アクセス経路を含め、認可されたユーザーのみがデータにアクセスできるように

- より詳細な監査

- アクセスログや監査ログを通じたより細かい監査によりコンプライアンス要件に対応

- データファイル・バックアップの暗号化

- OSユーザーからも復号できないように暗号化。データが盗まれても無力化する

- パフォーマンスの向上

- データベース内で暗号化やフィルタリングを行うことでアプリケーション側の負荷を軽減

Oracle Databaseではデータベースの安全性を維持した運用のため、ユーザーアカウントや権限、パスワード、データを保護するためのアドバイスを含めたガイドラインを用意しています。こちらの詳細については、こちらのページから参照できます。

しかし、このガイドラインに沿っているかどうかをお持ちの環境と照らし合わせて確認するのは大変です。

そこでOracleでは、OracleのベストプラクティスとCISベンチマークの推奨事項を使用した診断ツールとして「Oracleデータベース・セキュリティ評価ツール」、通称DBSAT(Oracle Database Security Assessment Tool)をMOSアカウントをお持ちのお客様を対象に無償で提供しています。

自動診断ツール、DBSATでOracleデータベースを簡単診断!

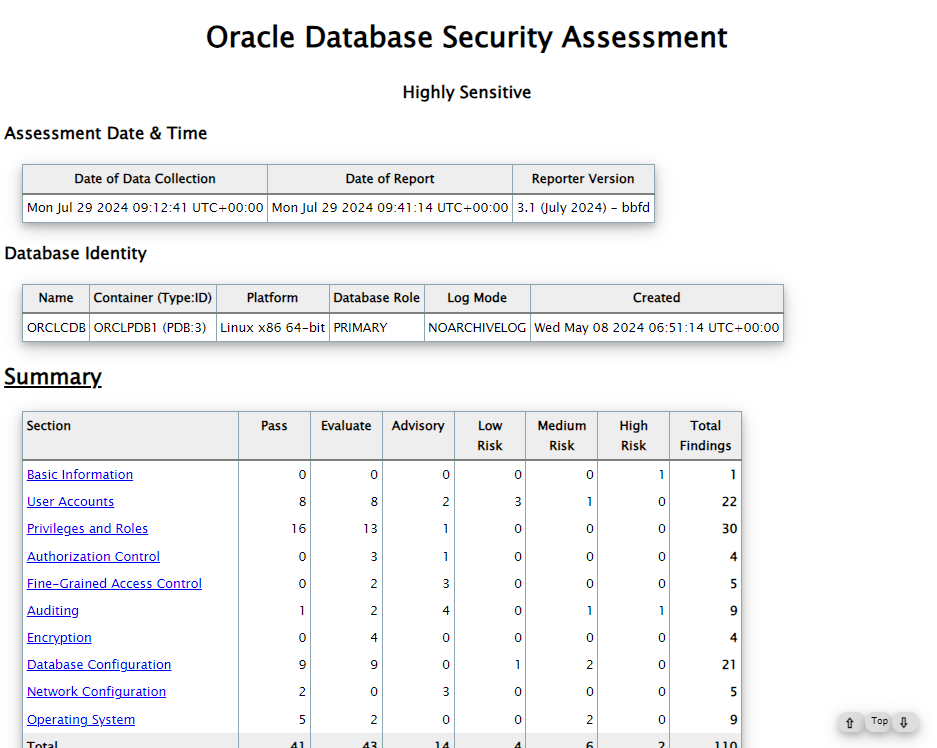

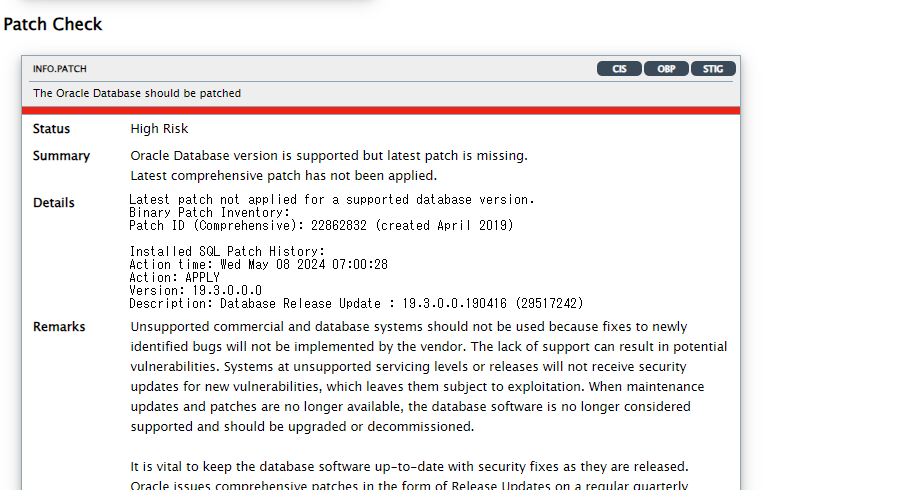

DBSAT(Oracle Database Security Assessment Tool)は、構成やユーザー、権限、セキュリティポリシーを分析し、データベース設定におけるセキュリティリスクを診断・評価するツールです。このツールを使用することで、現状のセキュリティの状態を迅速に評価し、Oracleデータベースの機密データを識別することができます。

お持ちのOracle Database環境でDBSATを実行するだけで、以下の画像のような評価レポートをHTML形式で取得することができます。

DBSATはシステムパフォーマンスを低下させない軽量ユーティリティであり、迅速かつ効率的にデータベースのセキュリティ状態を把握することが可能となっています。

ダウンロードは以下のリンクから行えます。

https://go.oracle.com/LP=38340?elqCampaignId=57717&src1=:ow:o:p:gts:::_jp&intcmp=NAMK160804P00138:ow:o:p:gts_jp

DBSATの実行手順はこちら。(実行にはJava環境を準備する必要があります。)

弊社Oracleでは、DBSATの結果を用いてサイバー・セキュリティ対策支援を行うサービス「Oracle Databaseセキュリティ・リスク・アセスメント」を無償で実施しております。Oracleの持つセキュリティ対策のベストプラクティスと実際のお客様のヒアリングを通して、データ保護の側面からセキュリティの改善を提案させていただきます。

ご興味のある方は、弊社営業までお問い合わせください。