※ 本記事は、Kevin Yuricaによる”Improve Cloud Security in Minutes with Custom Security Zones“を翻訳したものです。

2022年5月12日

IDCによると、クラウド環境における最高のセキュリティ脅威は、「本番環境のセキュリティ構成ミス」であり、300 CISOの調査に基づいています。幸いなことに、「セキュリティの構成ミス」は、Oracle Cloud Infrastructure(OCI)が最新のOracle Security ZonesとOracle Cloud Guardの統合に対処するのに役立つ課題です。

カスタム・セキュリティ・ゾーン(CSZ)を使用すると、企業はセキュリティ・ポリシーを迅速かつ簡単に適用して、必要なセキュリティ状態を自動的に適用し、顧客のセキュリティ構成を弱める可能性のある変更を防止できます。セキュリティ・ゾーン・ポリシーを様々なクラウド・インフラストラクチャ・タイプ(ネットワーク、コンピュート、ストレージ、データベースなど)に適用することで、クラウド・リソースが安全に保たれ、セキュリティ構成のミスを防ぐことができます。ユーザーは、カスタム・セキュリティ・ゾーン・ポリシー・セットを定義することで、ニーズに適したポリシーを決定します。

カスタム・セキュリティ・ゾーンが作成されると、セキュリティ・ゾーン・ポリシーに一致するようにクラウド・ガード監視が自動的に設定されるため、セキュリティ状態が継続的に検証されます。このクラウド・セキュリティ・ポリシーの実施とセキュリティ状況の監視を並行して行うことは、今日の業界ではユニークなことであり、同様に非常に使いやすいものです。

簡単な例を考えてみましょう。新しいアプリケーションをデプロイする場合、クラウドの顧客は、フロントエンドとバックエンドのコンパートメント間で異なるセキュリティ状況を反映する必要があります。カスタム・セキュリティ・ゾーンでは、フロントエンド・コンパートメントに対する許容ポリシーをより簡単に有効化(インターネット・トラフィックやパブリック・バケットの有効化など)し、バックエンドに対してより限定的なポリシーを設定する(インターネット・トラフィックのブロック、パブリック・バケットの防止、データベースのバックアップの必要性など)ことができます。この場合、カスタム・セキュリティ・ゾーンを使用すると、様々なポリシーを適用しやすくなり、様々なセキュリティ結果が得られます。セキュリティ・ポリシーを変更する必要がある場合、アプリケーションのフロントエンドまたはバックエンドに適用されるポリシーを、新しい要件またはセキュリティの問題を反映するために数分で変更できます。

セキュリティ・ゾーンのユース・ケース

なぜセキュリティ・ゾーンを利用したいと思うのでしょうか、どのようなユース・ケースがあるのでしょうか?セキュリティ・ゾーンを使用すると、OCIにセキュリティ・ポリシーを迅速に適用できます。OCIでは、単一のポリシーを、統一された信頼性の高い方法で様々なタイプのインフラストラクチャ・リソース(ネットワーク、コンピュート、ストレージ、データベースなど)に適用できます。

セキュリティ・ゾーンの主なユース・ケースは次のとおりです。

- ガードレール – 顧客リソースを保護し、ヒューマン・エラーを防止する規定のガードレールを簡単に適用できます。ポリシーの強制により、構成ミスが発生する前に停止できます。

- アプリケーション保護 – 特定のニーズを反映するアプリケーション・リソースおよびAPIエンドポイント(専用アプリおよびSaaS)に対するセキュリティを提供します。

- 高セキュリティの強化 – コンパートメントのセキュリティを強化して、構成ミスを防止し、機密データ(知的財産保護、政府データ、財務データなど)を保護します。

カスタム・セキュリティ・ゾーンの利点

カスタム・セキュリティ・ゾーンのいくつかのハイライトを見てみましょう。

1. 使いやすさ

カスタム・セキュリティ・ゾーンは、クラウド・インフラストラクチャ・コンパートメントにセキュリティ・ポリシーを適用し、設定には数分かかります。シンプルさは注目に値します。ニーズを満たすのに適切なセキュリティ・ポリシーを決定し、次のステップに従います。

2. 優れた柔軟性

カスタム・セキュリティ・ゾーンでは、ユーザーはカスタム・ポリシー・セットを任意のコンパートメントにいつでも適用できます。また、コンパートメントに適用されるレシピはいつでも編集できます。

3. ポリシーの選択肢の拡大

カスタム・セキュリティ・ゾーンのポリシー・タイプには、「リソース移動の制限」、「リソース関連の制限」、「パブリック・アクセスの拒否」、「暗号化の要求」、「データ耐久性の確保」、「データ・セキュリティの確保」および「承認済構成のみの使用」があります。セキュリティ・ゾーンを追加のインフラストラクチャ・リソース・タイプとOCIサービスに拡張する新しいポリシーは、時間の経過とともに追加されます。CSZセキュリティ・ポリシーの詳細は、ドキュメントを参照してください。

4. Cloud Guardとの統合

カスタム・セキュリティ・ゾーンがCloud Guardと統合されました。これらのサービスは、テナント・セキュリティの共通ビューを共有し、基盤レベルで相互運用してセキュリティを強化します。カスタム・セキュリティ・ゾーンを作成すると、セキュリティ・ゾーン・レシピに一致する作成された一連のCloud Guard監視ターゲットが自動的に取得されます。

5. Console, SDK, APIおよびTerraformのサポート

カスタム・セキュリティ・ゾーンは、Consoleアクセスに加えて、SDK、APIおよびTerraform経由でプログラム的にアクセスでき、大規模なクラウド・リソースの使用時に、自動インフラストラクチャ構築と利便性を高めます。

6. 既存の最大セキュリティ・ゾーンの移行が容易

既存のMaximum Security Zonesコンパートメントは編集可能なCSZコンパートメントに変換され、以前より高い柔軟性が提供されます。今後も使用できるように、すべてのユーザーが最大限のセキュリティ・ゾーン・レシピを使用できます。

セキュリティ・ゾーンの開始方法

セキュリティ・ゾーンを使用したセキュリティ・ポリシーの適用に関する最善の事項の1つは、その実現が非常に簡単です。朝の一杯を飲み干す前に、OCIでセキュリティ・ゾーン・ポリシーの定義が終わっていることでしょう。この要求をテストするには、次の手順に従います。

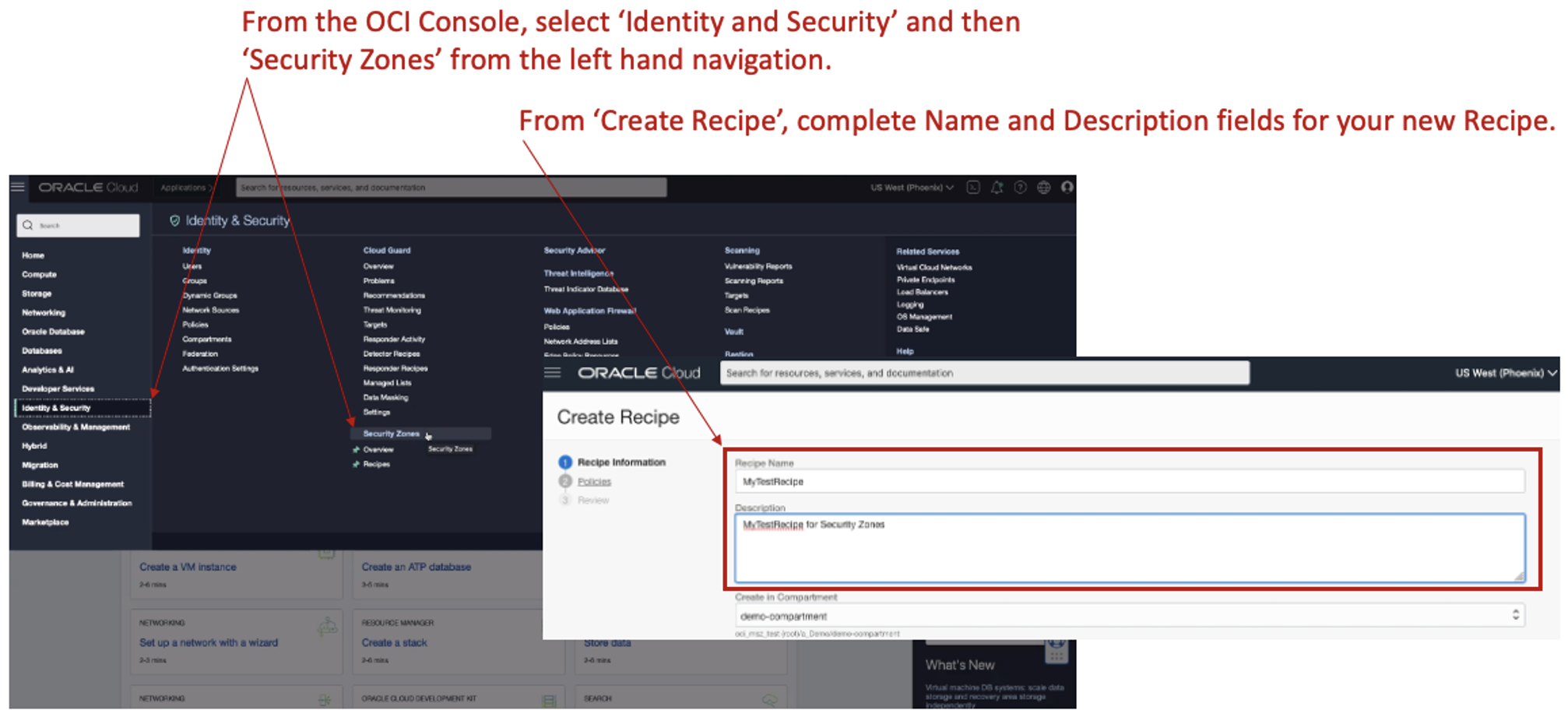

ステップ 1: レシピの作成

まず、次に示すように、OCIコンソールで「Identity and Security」を選択し、左側のサイドバー・メニューから「Security Zones」を選択します。次に、「Create Recipe」をクリックして、新しいポリシー・セットを定義します。

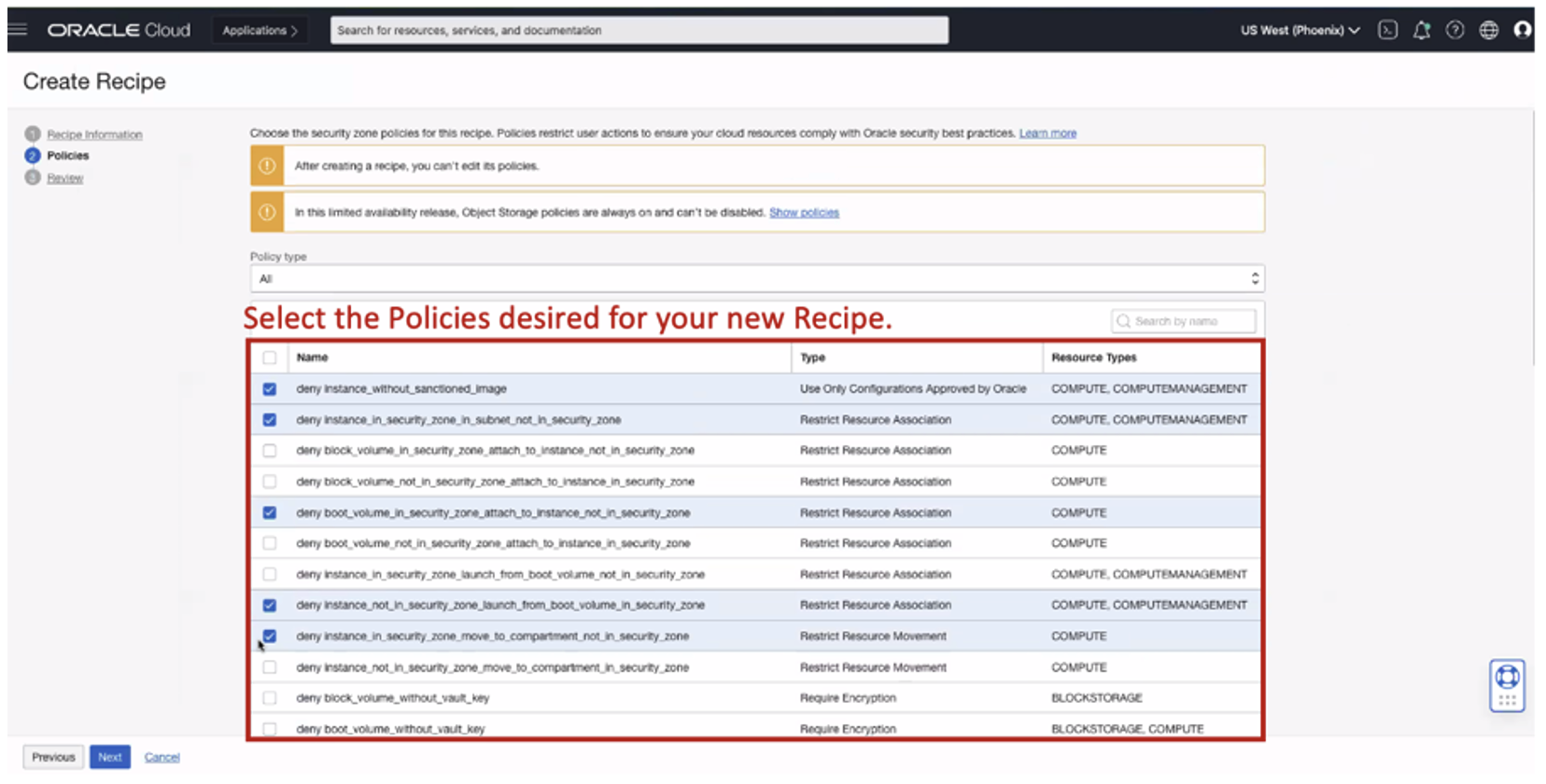

ステップ 2: 必要なセキュリティ・ポリシーの選択

ユース・ケースに必要なセキュリティ・ポリシーを選択します。

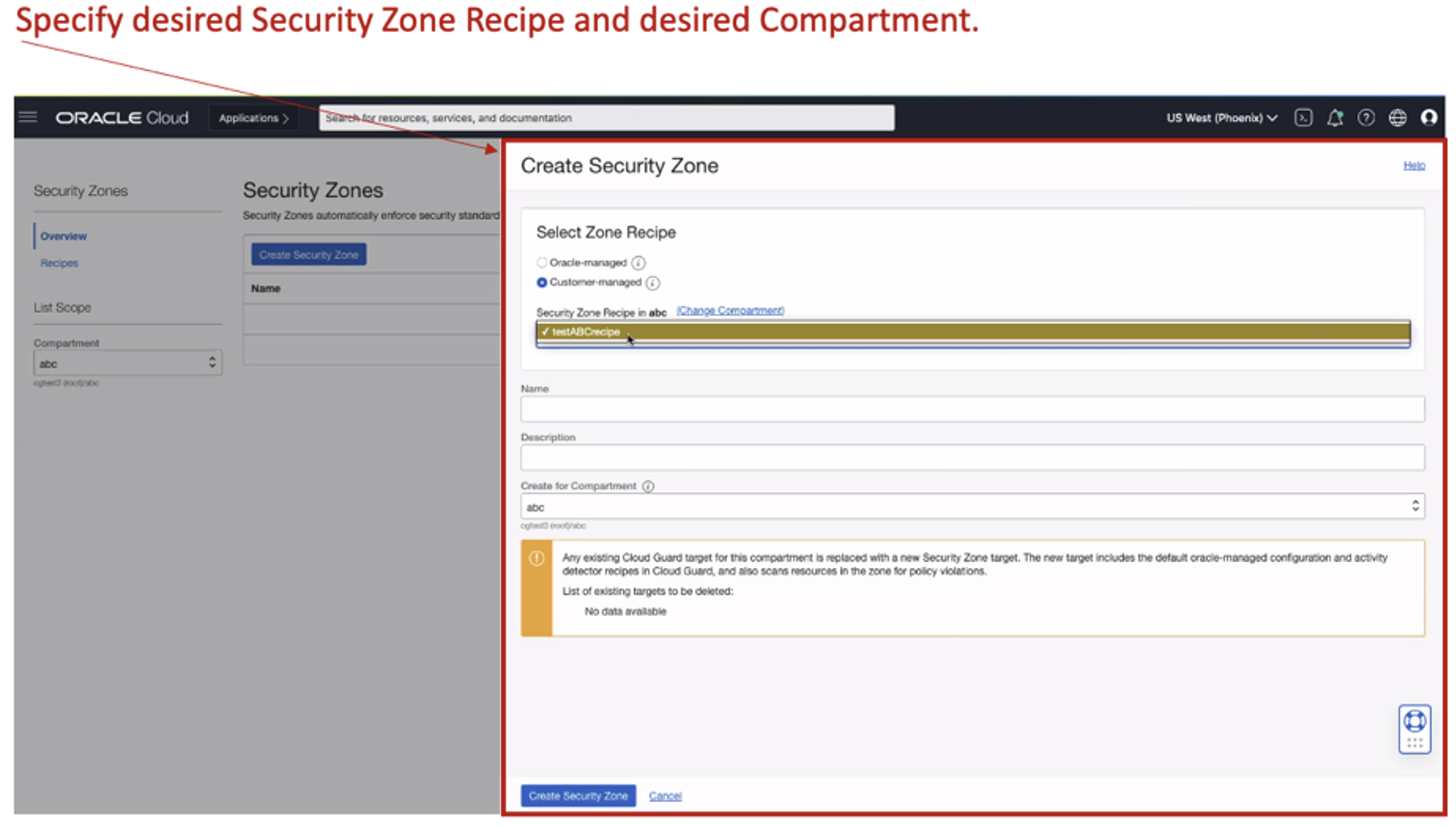

ステップ 3: セキュリティ・ゾーン詳細の指定

「Create Security Zone」ボタンをクリックすると、新しいセキュリティ・ゾーンが作成されます。

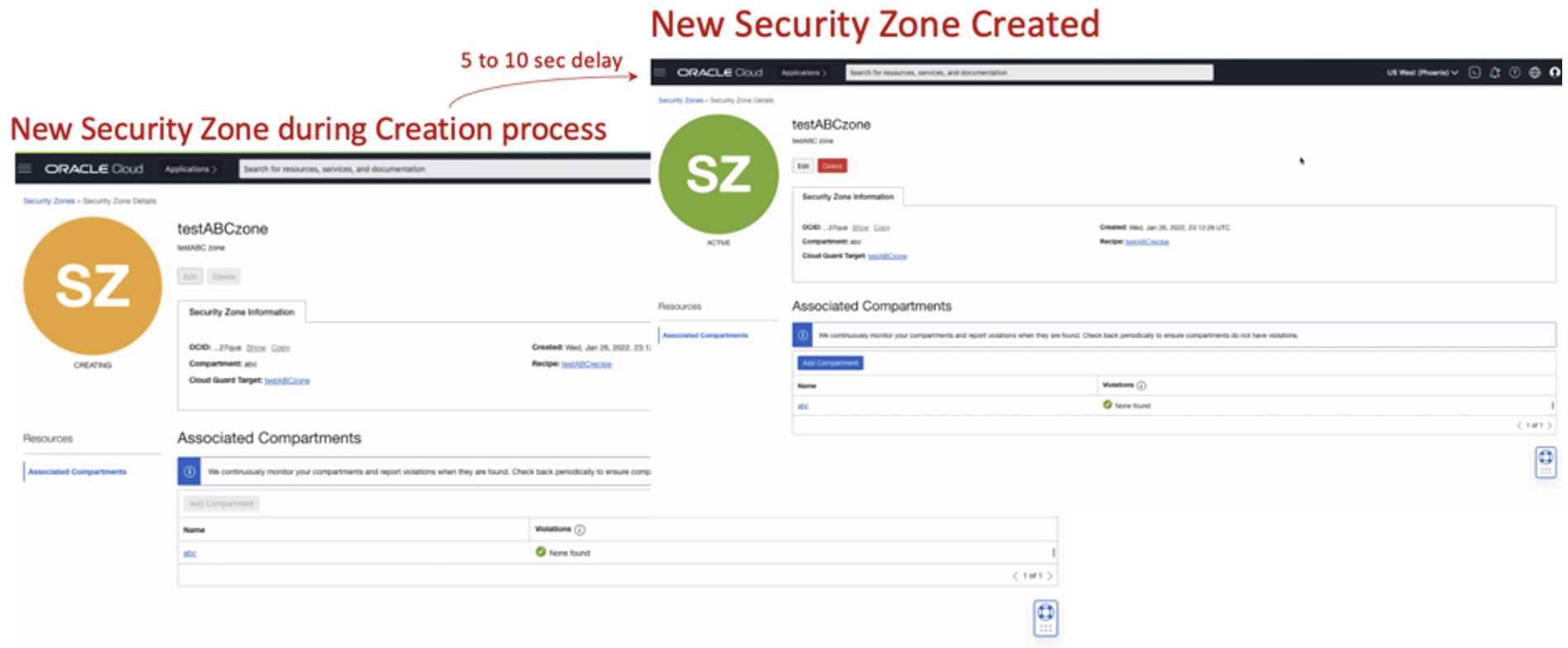

ステップ 4: セキュリティ・ゾーンの作成

「Create Security Zone」ボタンをクリックすると、新しいセキュリティ・ゾーンが作成されます。

まとめ

エンタープライズ・クラウド・リソースのセキュリティ・ポリシーの設定は、カスタム・セキュリティ・ゾーンではかつてないほどシンプルです。OCIに組み込まれた統合型で拡張性に優れたコスト・セキュリティ・ツールです。セキュリティ・ゾーンは、監視や可視性を超えて、リソースベースのセキュリティ・ポリシーの積極的な適用範囲を拡張します。以前の世代のセキュリティ・ゾーンは「Maximum Security Zones」と呼ばれ、その概念を定義しました。カスタム・セキュリティ・ゾーンは、優れた利便性と柔軟性を実現する約束を果たしています。OCIテナンシで今すぐ有効にしてください。