※ 本記事は、Troy Levinによる”Defense in Depth, Layering using OCI Network Firewall“を翻訳したものです。

2022年8月1日

クラウドの顧客導入は加速を続けているため、クラウドのセキュリティやコンプライアンスへの懸念に対処するための高度な機能の要求が増加しています。Log4j、クリプトジャッキング・マルウェア、ランサムウェア、サプライ・チェーン攻撃などの脆弱性が上昇しています。Oracle Cloud Infrastructure(OCI)は、セキュリティファーストのアプローチで構築されているため、リスクを軽減し、継続的な保護を実現することで、お客様が安心して夜眠れるよう支援します。

「クラウド・サービス・プロバイダとして、Oracleはセキュリティのパートナになり、新たな脅威に対する防御を支援することに全力を傾けています」

– 仮想ネットワークおよびセキュリティ製品担当バイス・プレジデント、Yogesh Kaushik

最近、当社のアイデンティティとセキュリティのポートフォリオの最新版であるOracle Cloud Infrastructure Network Firewall(OCI Network Firewall)をすべての商業リージョンに、政府リージョンも間もなく追加すると発表しました。OCI Network Firewallは、新しい使いやすい次世代の管理対象ファイアウォール・サービスを導入し、IPアドレス、トランスポート・プロトコルおよびポート以外の高度なセキュリティ制御を実現します。このお知らせは、私の同僚のGopi Gopalakrishnanが執筆したOracle Cloud Infrastructure Network Firewallを発表したブログをご覧ください。

利点

管理と構成を簡素化

OCI Network Firewallサービスは、サード・パーティ製の仮想ファイアウォール・アプライアンスのような複雑な運用・管理を必要とせず、管理できる次世代ファイアウォールをOCIのお客様に提供します。たとえば、OCI Network Firewallをデプロイする場合、スケールと高可用性が組み込まれています。追加の仮想ネットワーク構成をデプロイ、構成および管理するための追加要件はありません。

柔軟な導入モデル

お客様は、ユースケースに応じて、いくつかの方法でOCI Network Firewallをデプロイできます。最も一般的なデプロイメント・モデルは、集中管理、分散または結合です。これらのモデルでは、次の複雑なルーティング・シナリオでトラフィック・フローを柔軟に保護できます。

- North-South インバウンド/アウトバウンド – セキュアなVCNへのトラフィックを保護するOCI Network Firewallを介してインターネット・ゲートウェイ(IGW)またはNAT Gateway(NATGW)を介したインターネット・トラフィック・フロー。

- North-South インバウンド/アウトバウンド – セキュアなVCNへのトラフィックを保護するOCIネットワーク・ファイアウォールを介したDynamic Routing Gateway(DRG)を介したオンプレミス・トラフィック・フロー。

- East-West サブネットAからサブネットB – VCN間のトラフィックを保護するOCI Network Firewallを介したトラフィック・フロー。

- East-West/North-South サブネットA – オンプレミスのトラフィックは、OCI Network Firewallおよびサービス・ゲートウェイ(SGW)からOracle Services NetworkのOCIサービスに流れます。

これらのルーティング・デプロイメント・モデル、トポロジおよびベスト・プラクティスの詳細については、Arun Pooniaが作成したリファレンス・アーキテクチャ・ドキュメント「Oracle Cloud Infrastructure Network Firewallサービスを使用してワークロードを保護」をご覧ください。

高可用性

OCI Network Firewallは、可用性が高く、スケーラブルでフォルト・トレラブルなサービスです。お客様は、インフラストラクチャまたは複雑な構成を追加する必要はありません。

主なセキュリティ機能

ステートフル・セキュリティ・リストの強化

OCI Network Firewallを使用すると、ステートフル・ネットワーク・フィルタリングによって、規模を拡大してセキュリティ対策を強化できます。OCI Networkingサービスでは、お客様がワークロードを保護するために使用できる、セキュリティ・リスト(SL)およびネットワーク・セキュリティ・グループ(NSG)が提供されます。SLおよびNSGはホワイトリスト・モデルを利用して、セキュリティ・ルールでプロトコルおよびポートに基づくトラフィック・フローが許可されます。一致しないトラフィックは暗黙的に拒否されます。お客様は、規模と柔軟性を求め、拒否リストだけでなく、ポリシー作成時の許可リストも同時に活用します。OCI Network Firewallでは、IPv4およびIPv6、ポートおよびプロトコルに基づいてネットワーク・トラフィックを許可または拒否するステートフル・ネットワーク・フィルタリング・ルールを作成できるようになりました。これらのルール・セットは、SLおよびNSGよりも大規模に拒否リストまたは許可リストに組み込むことができます。OCI Network Firewallスケール制限の詳細は、ドキュメントを参照してください。

カスタムURLおよびFQDNフィルタリング

イングレスおよびエグレスHTTP/Sトラフィックを、ワイルド・カードやカスタムURLを含む完全修飾ドメイン名(FQDN)の指定されたリストに制限します。カスタムURLフィルタリングを使用すると、禁止されているコンテンツや作業に関連しないコンテンツを提供するWebサイトへのアクセスを禁止できます。このようなコンテンツ・フィルタリングにより、ネットワーク・セキュリティが向上し、ネットワーク・リソースの許容される使用に関する組織のポリシーを適用できます。HTPPSトラフィックの顧客URLフィルタリングを強制するために、OCI Network FirewallはTLSで暗号化されたトラフィック・フローを復号化および検査します。

侵入検知・予防システム(IDPS)

悪意のある活動のためにネットワークをアクティブまたはパッシブに監視します。OCI Network Firewallは、脅威インテリジェンスを活用してサイバーセキュリティ攻撃を検出します。エクスプロイトがその署名によって検出されると、情報の記録またはアクティビティをブロックするアクションを実行するようにOCI Network Firewallを構成できます。侵入検出および予防機能は、個別に、または一緒に実装できます。

SSL転送プロキシおよびインバウンド検査

SSL転送プロキシおよびインバウンド検査では、クライアントとターゲット・サーバーの間に挿入されたOCI Network Firewallがトラフィックを復号化および検査できます。SSLインバウンド検査をIDPSとともに実装して、疑わしいトラフィックや非準拠トラフィックを検査およびブロックできます。

主要な顧客シナリオ

多層防御

高度なサイバー脅威から防御する一般的なセキュリティ・フレームワークは、「多層防御」と呼ばれる哲学に基づいて構築されたアーキテクチャです。OCI Network Firewallは、全体的なアーキテクチャの一部として、他のOCIネットワーク・セキュリティ・サービスと調和してデプロイすることができます。このブログの残りの部分は、多層防御フレームワークおよび具体的にはOCI Network Firewallの使用事例のネットワーク・セキュリティ・レイヤーに焦点を当てています。OCI Cloud Securityサービスの詳細は、ドキュメントを参照してください。

具体的には、次の2つの目的があります。

- OCI Network Firewallが挿入される一般的な顧客シナリオを強調し、インバウンド/アウトバウンドのnorth-south/east-westトラフィックの保護を追加します。

- ユーザーの意図を記述し、それを実行するネットワーク・ファイアウォール・ポリシーでネットワーク・ファイアウォールを作成するためのコンソール・ワークフローを説明します。

OCI Network Firewallの構成、要件および詳細については、ドキュメントを参照してください。

シナリオ1: 境界ステートフル・ネットワーク・フィルタリング

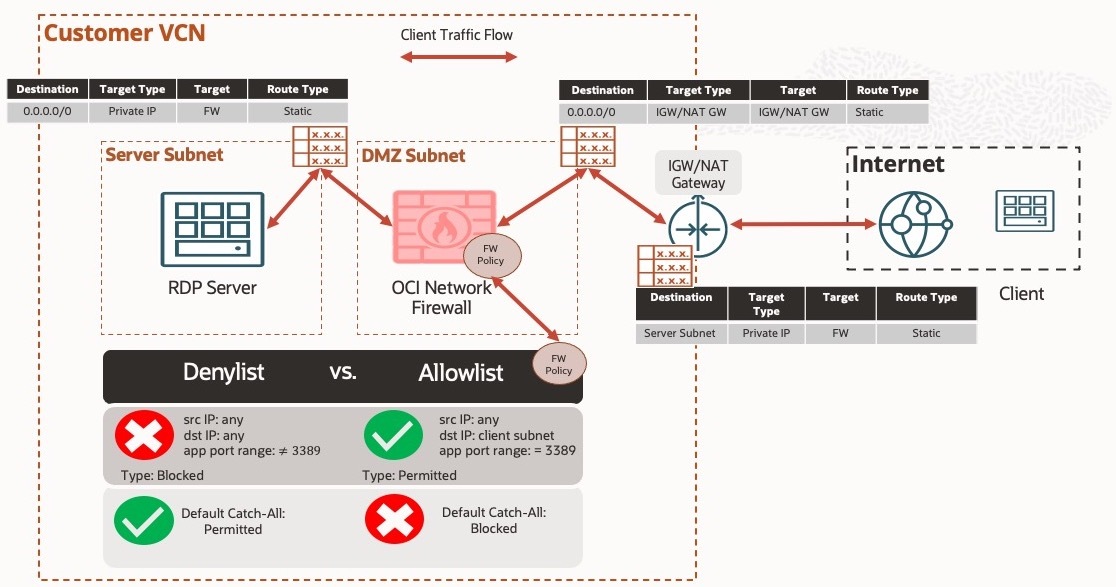

お客様は、IPアドレス、ポート、プロトコル、またはその両方を使用した許可または拒否のアクセス制御エントリに基づくステートフル・フィルタリングを作成し、それらをホワイト/ブラック/グレー・リストに自由に組み合わせることで、ビジネス・コンプライアンスや規制目標を達成するための柔軟性を高めることができるようになりました。次の例では、OCI Network Firewallは境界ステートフル・ネットワーク・フィルタリングを実行しており、インターネット・アクセス用のIGWまたはNATゲートウェイで構成できます。OCIネットワーク・ファイアウォールは、許可/拒否リスト・モデルのいずれかをデプロイすることで、VCN内に配置されたサーバーIP CIDR宛のRemote Desktop Protocol(RDP)リクエストが可能になります。一致しないトラフィックはすべて暗黙的に拒否されるように設定されます。

シナリオ2: Oracle Services Network(OSN)への選択的サービス・アクセス

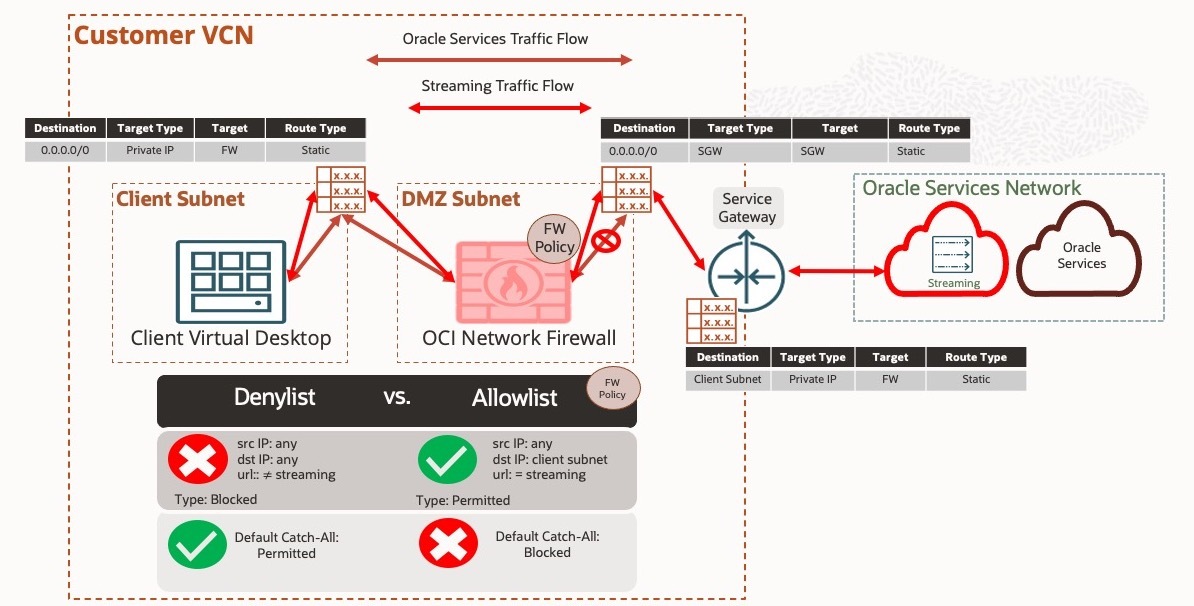

お客様は、サービス・ゲートウェイ(SGW)と組み合わせたOCI Network Firewallを活用し、特定のURLに基づいてトラフィックを検査し、脅威が検出されない場合にのみアクセスを許可する「trusts but verifies」という許可ルールを適用することができます。Oracle Cloudのお客様は、SGWと呼ばれるゲートウェイ・モデルを介してOracleサービスにプライベートに接続できます。サービス・ゲートウェイでは、サービスCIDRラベルの概念が使用されます。これは、対象となるサービスまたはサービス・グループのすべてのリージョンのパブリックIPアドレス範囲を表す文字列です。顧客は、サービスへのトラフィックを制御するためにSGWおよび関連するルート・ルールを構成するときに、サービスCIDRラベルを使用します。サービスCIDRの2つのオプションは、<OCI Object Storage>または<ALL Services in Oracle Services Network>です。選択的サービス・アクセスをデプロイするためにより詳細な方法が必要なお客様は、OCI Network FirewallとそのURLフィルタリング機能を使用して、OSNに対する詳細な制御のためにサービス・ゲートウェイを介して到達できるOracle Servicesエンドポイントをさらに制限できます。

次の例では、サービス・ゲートウェイがOracle Services Networkへのプライベート・アクセス用にデプロイされています。通常、SGWは、すべてのOracle Servicesにアクセスするように構成されています。OCI Network Firewallは、選択したサービス・アクセス・ポリシーでデプロイされています。HTTP/sトラフィックは、ポリシー構成の一部としてロードされるマップ済シークレット(SSLキー)を使用して復号化および検査されます。ストリーミング・サービスURLエンドポイント宛のトラフィックが許可されます。Oracle Services Network宛の他のトラフィックはすべてブロックされます。また、カスタムURLおよびFQDNフィルタリングでは、ルールを定義する際に、ワイルドカードを使用してスケールと粒度をさらに許容できます。

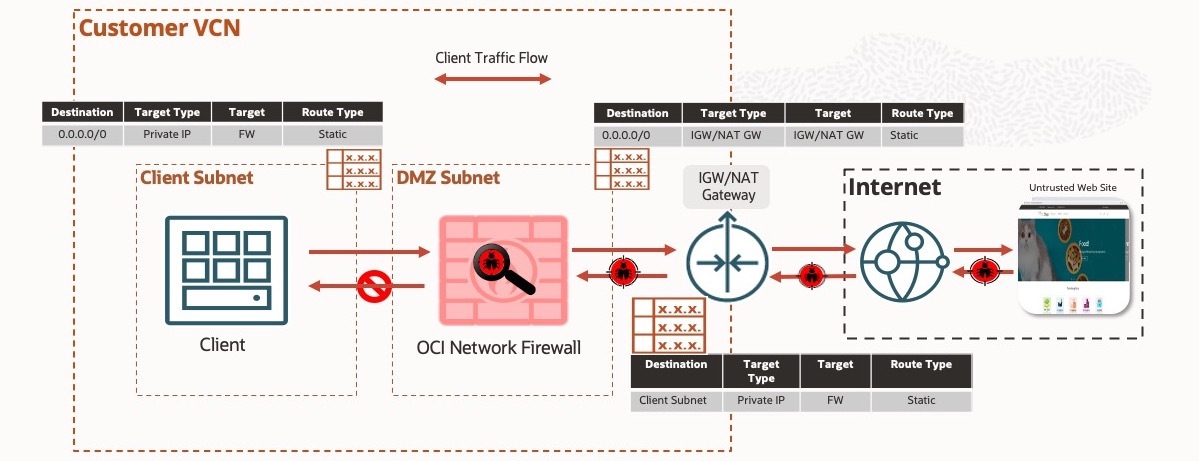

シナリオ3: 侵入の検出と予防

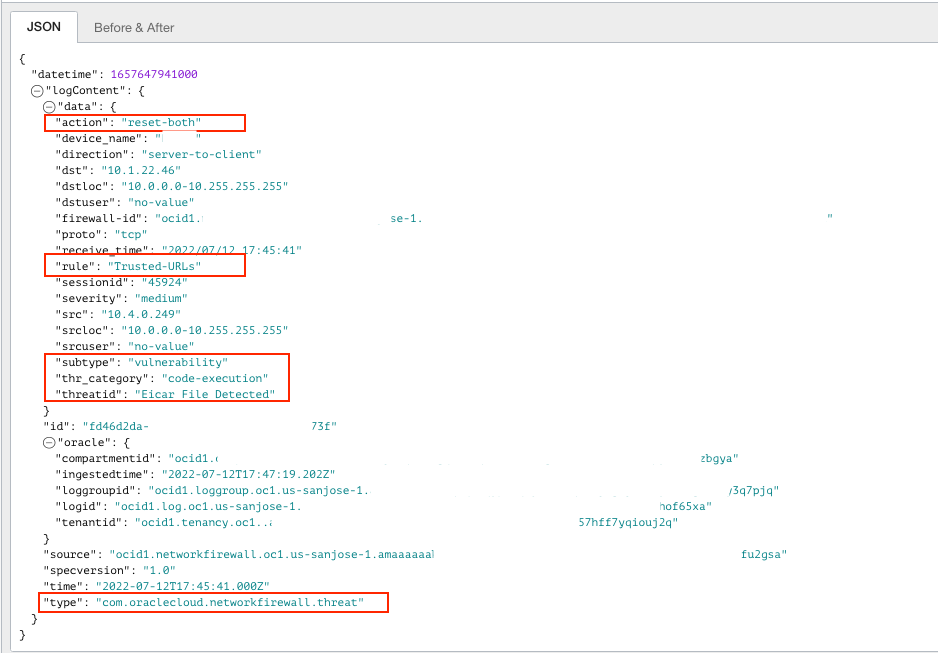

また、お客様は、トラフィックの脅威を検査し、トラフィック・フローを検出または防止できます。次の例では、eコマースWebサイトがインターネットでホストされています。OCI Network Firewallは、署名に基づくマルウェアおよびその他の脆弱性を探す侵入防止ポリシーとともにデプロイされました。クライアントは、マルウェアを含むサイト内のリンクを誤ってクリックします。トラフィックがファイアウォールに戻ると検査されます。マルウェアが検出され、クライアントへの到達およびクライアントへの感染が防止されます。イベントの詳細レコードを含む脅威ログ・レコードが生成されます。

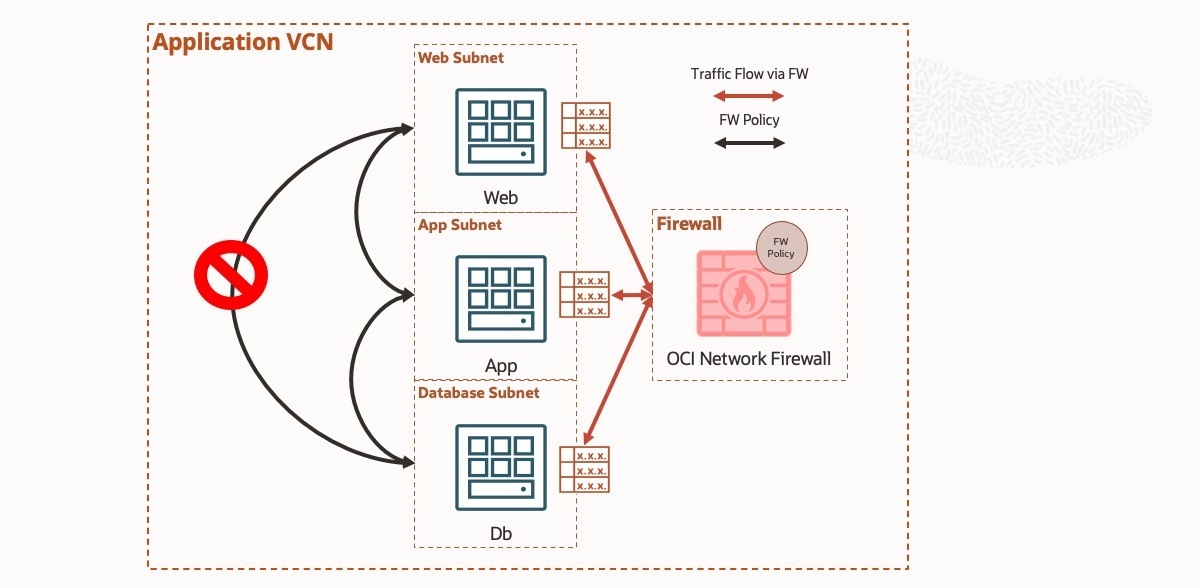

シナリオ4: アプリケーションのセグメンテーションとゼロの信頼

お客様はOCI Network Firewallを利用して、単一のVCN内の信頼ドメイン間で安全でeast/westゼロトラスト・モデルを実装できます。次の例では、OCI Network Firewallは、Web、アプリケーションおよびデータベースを含む3層のアプリケーションに対してゼロトラスト・セグメンテーション・ポリシーを適用しています。ファイアウォール・ポリシーは、Webからアプリケーション、アプリケーションからデータベースへの通信を許可するように構成されていますが、Webからデータベースへの通信はブロックされます。

OCI Network Firewallの開始

この項では、ポリシーを使用してOCI Network Firewallを作成する顧客のワークフローについて説明します。OCI Network Firewallの構成の詳細は、同僚のArun Pooniaが作成したリファレンス・アーキテクチャ・ドキュメント「Oracle Cloud Infrastructure Network Firewallサービスを使用してワークロードを保護」をご覧ください。

開始する前に、OCI Network Firewallおよびネットワーク・ファイアウォール・ポリシーを作成するために、テナンシがドキュメントに記載されている必要な権限があることを確認してください。

ワークフローは、次の2つの上位レベル・セクションに分類されます。

- ネットワーク・ファイアウォール・ポリシーの作成

- OCI Network Firewall

ネットワーク・ファイアウォール・ポリシーの作成

ネットワーク・ファイアウォール・ポリシーは、次のステップで構成されます。

- ポリシーの作成

- アプリケーション・リストの追加

- IPアドレス・リストの追加

- URLリストの追加

- マップされたシークレットの作成

- 復号化プロファイルの作成

- 復号化ルールの作成

- セキュリティ・ルールの作成

これらのステップでは、ネットワーク・ファイアウォール・ポリシーを作成するためのワークフローについて説明します。ワークフローを簡素化するために、次のステップおよび例のイメージでは、3つの主要なシナリオすべてに対するポリシー作成を1つのポリシーにまとめます。

- シナリオ1: 境界ステートフル・ネットワーク・フィルタリング

- シナリオ2: Oracle Services Networkへの選択的サービス・アクセス

- シナリオ3: 侵入検知と予防

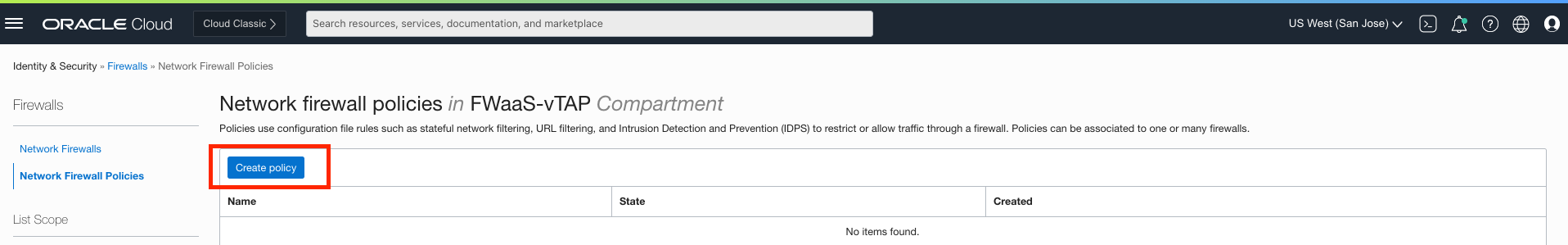

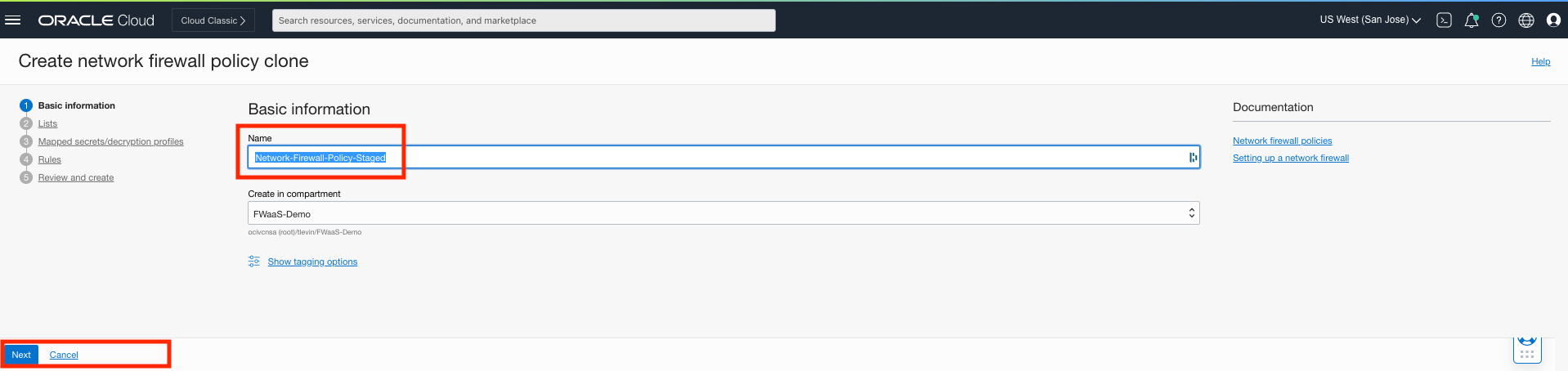

ステップ1: 「Identity & Security」→「Firewalls」→「OCI Console内のNetwork Firewallポリシー」から開始します。

- 「ポリシーの作成」をクリックします。

- 名前 – ポリシーに柔軟な「名前」を付けます

- コンパートメントでの作成 – コンパートメントの選択

- 「次へ」をクリックします。 (画面の左下隅にあります)

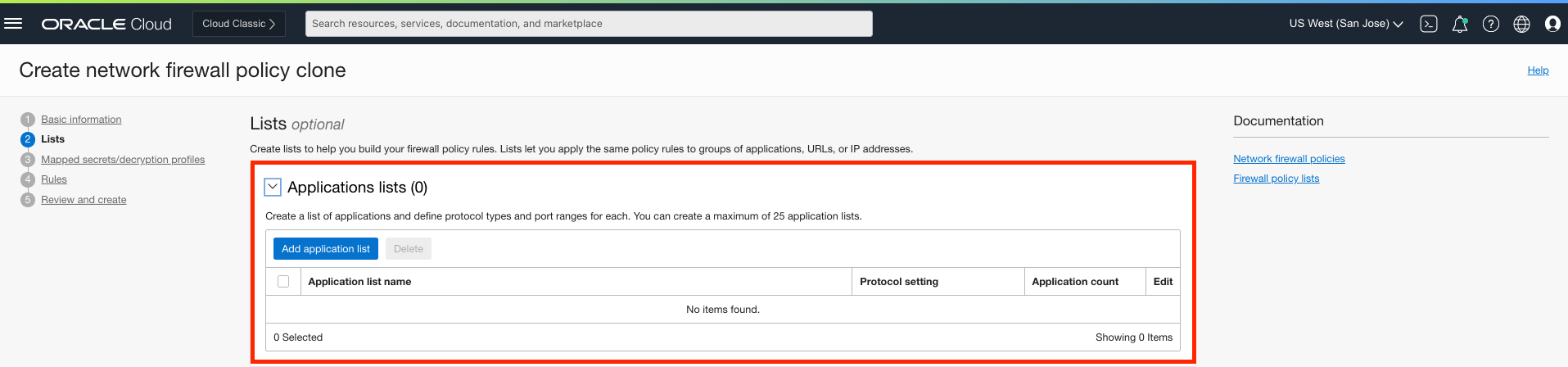

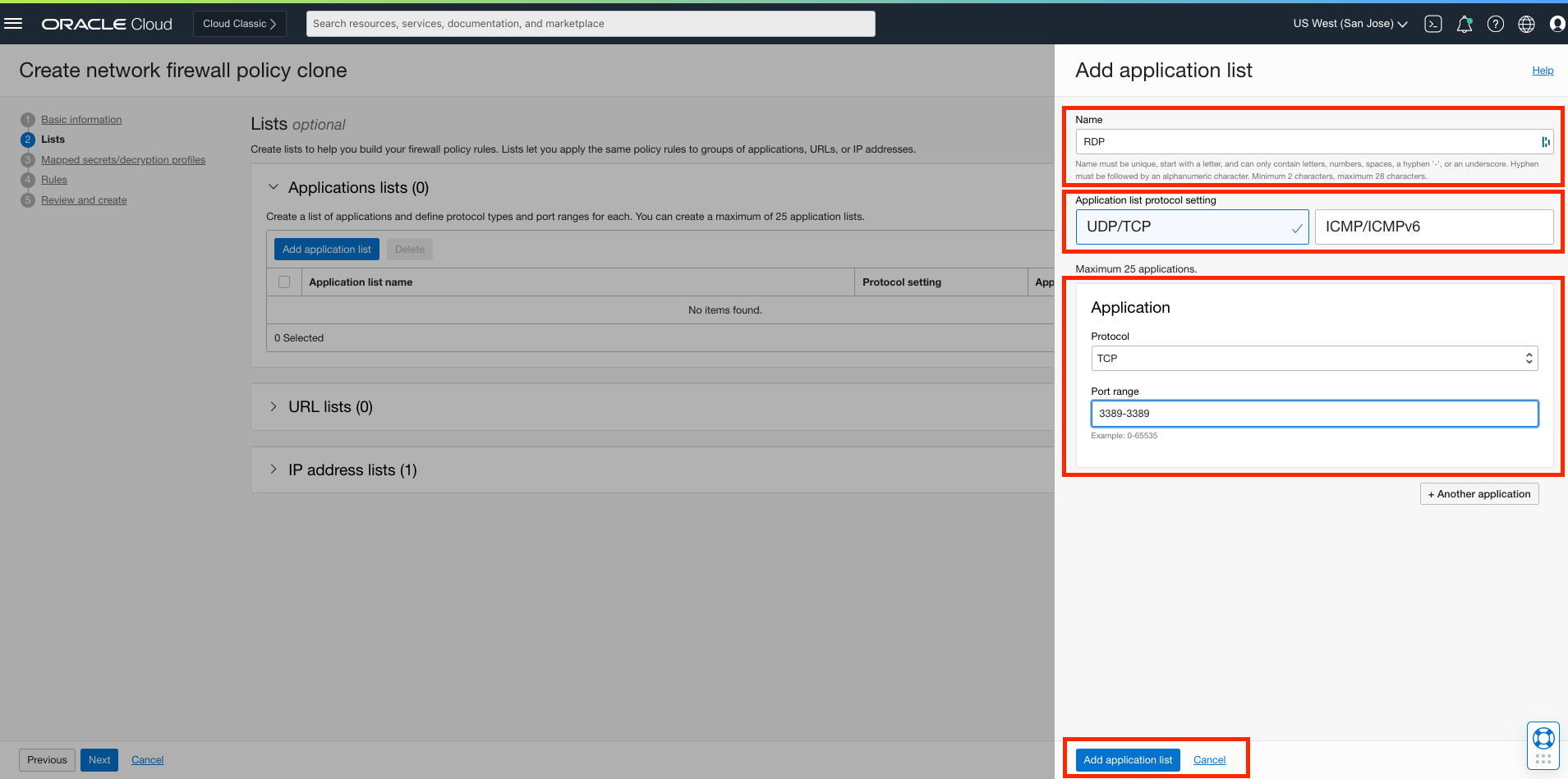

ステップ2: アプリケーション・リストの追加

次のステップでは、アプリケーション・プロトコルおよびポートに基づいてトラフィックを分類するアプリケーション・リストを作成するワークフローについて説明します。次のステップおよび例のイメージでは、「シナリオ1: 境界ステートフル・ネットワーク・フィルタリング」のポリシー作成について説明します。RDPトラフィックはアプリケーション・リスト内で定義されます。アプリケーション・リストの詳細は、ドキュメントを参照してください。

- 「アプリケーション・リストの追加」をクリックします。

- 名前 – RDPアプリケーション・リストに柔軟な「名前」を付けます。

- アプリケーション・リスト・プロトコル設定 – 「アプリケーション・リスト・プロトコル設定」として「UDP/TCP」を選択します。

- プロトコル – ドロップ・ダウン・リストから「プロトコル」として「TCP」を選択します。

- ポート範囲 – RDPのアプリケーション「ポート範囲」 「3389-3389」を入力します。

- 「IPアプリケーション・リストの追加」をクリックします。

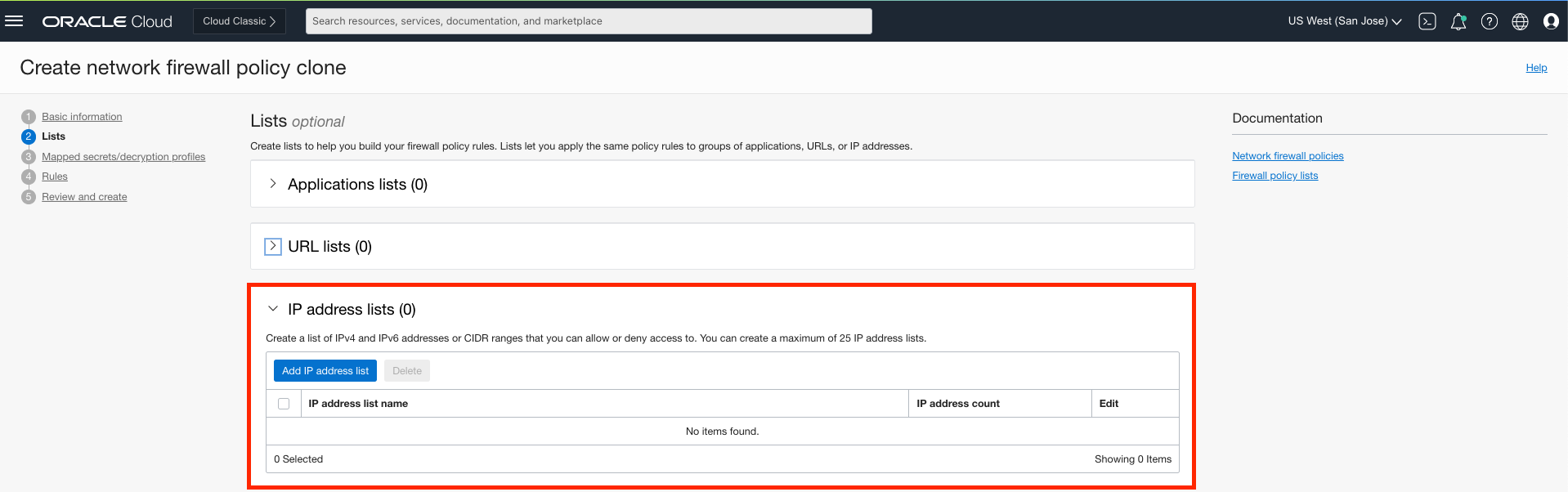

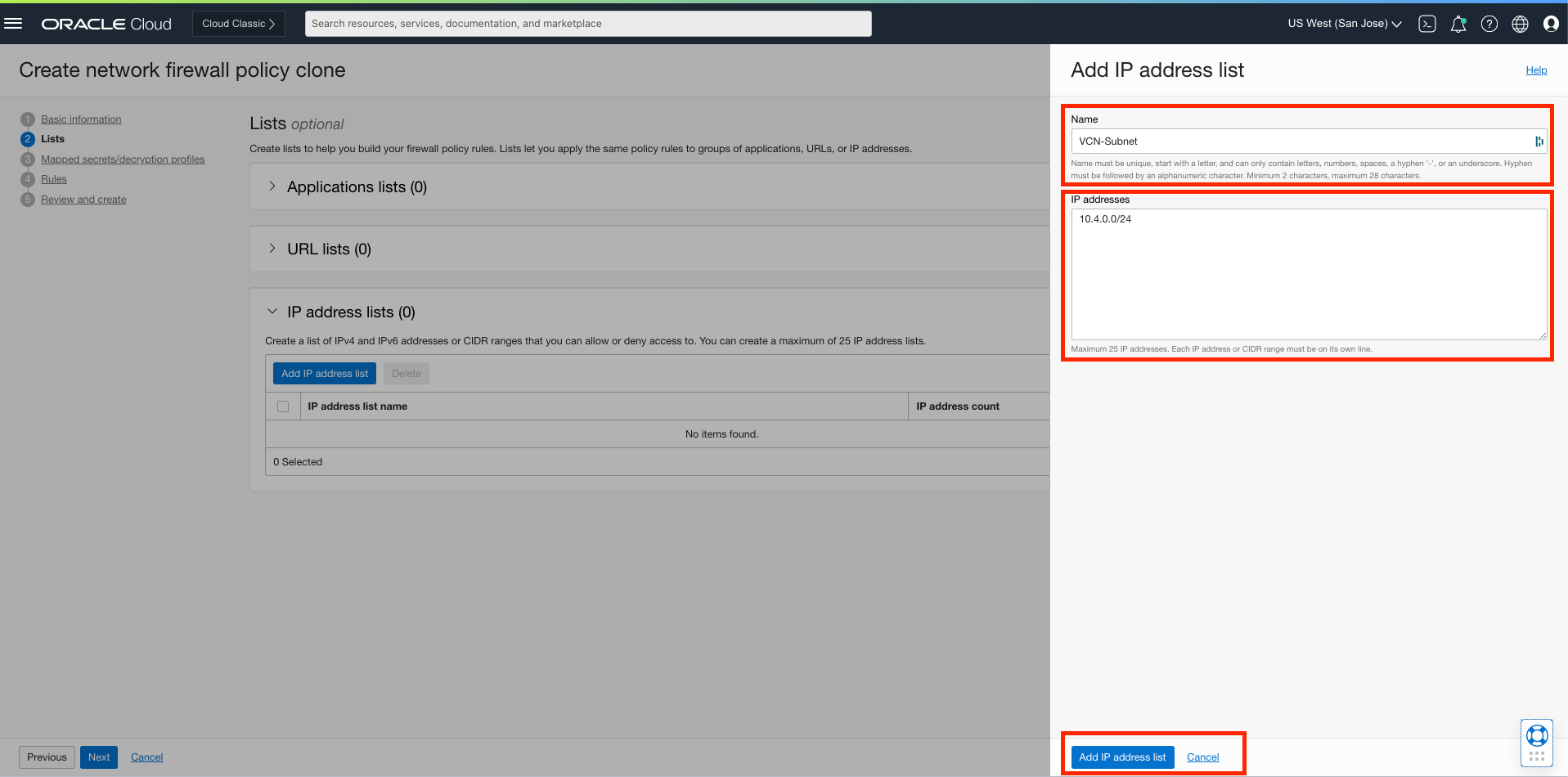

ステップ3: IPアドレス・リストの追加

次のステップでは、IPアドレスに基づいてトラフィックを分類するIPアドレス・リストを作成するワークフローについて説明します。次のステップおよび例のイメージでは、「シナリオ1: 境界ステートフル・ネットワーク・フィルタリング」のポリシー作成について説明します。VCNサーバーのサブネットIPアドレスは、IPアドレス・リスト内で定義されます。IPアドレス・リストの詳細は、ドキュメントを参照してください。

- 「IPアドレス・リストの追加」をクリックします。

- 名前 – サーバー・サブネットのIPアドレス・リストに柔軟な「名前」を付けます。

- IPアドレス – VCNサーバー・サブネットの「IPアドレス」を追加します。

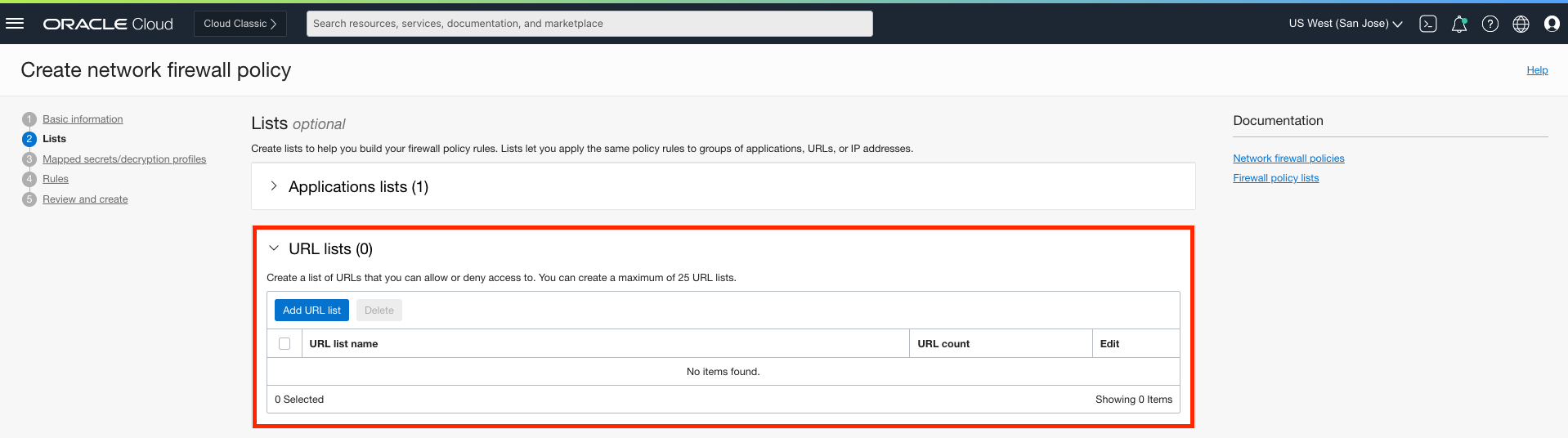

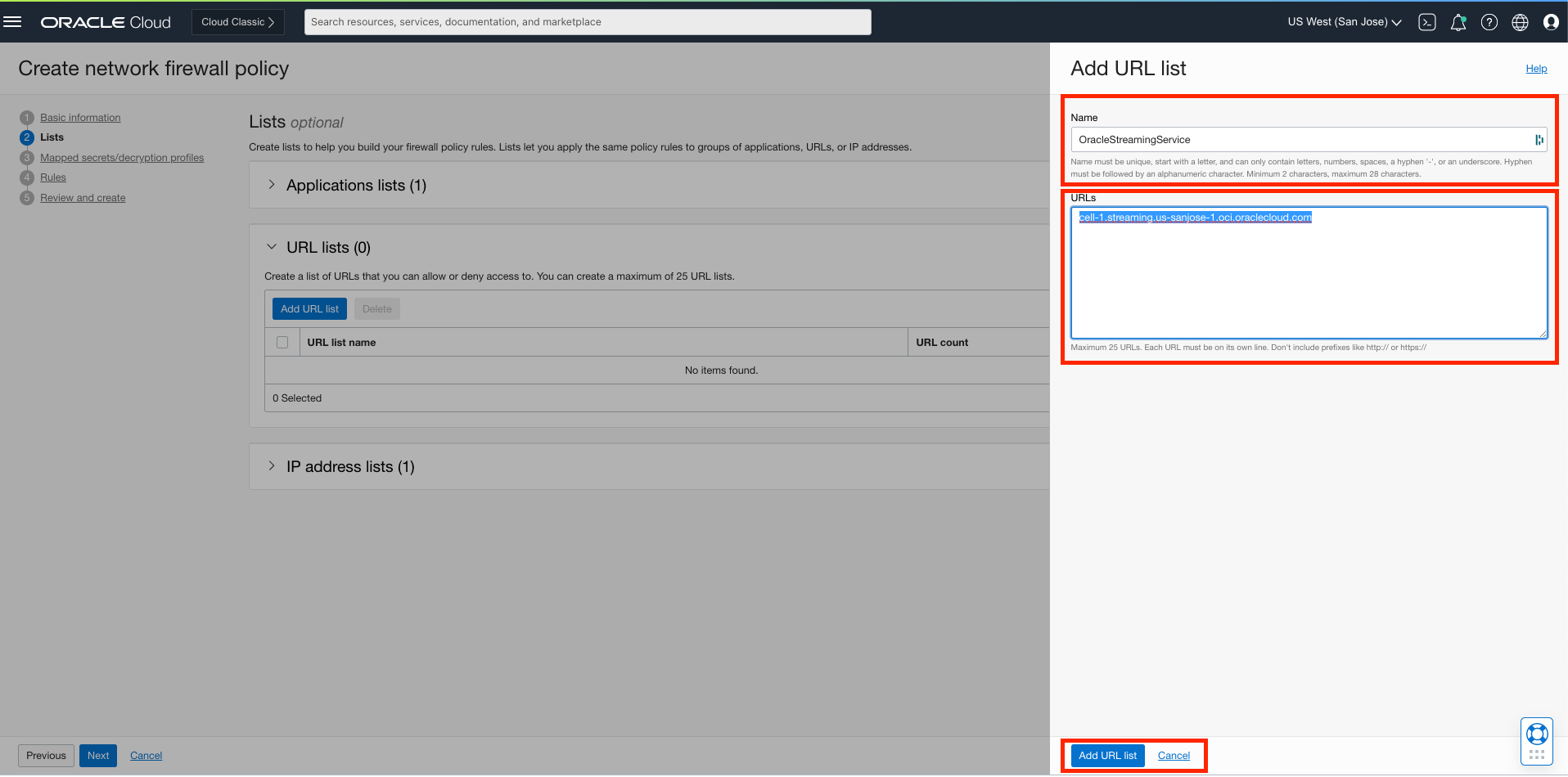

ステップ4: URLリストの追加

次のステップでは、URLに基づいてトラフィックを分類するURLアドレス・リストを作成するワークフローについて説明します。次のステップおよび例のイメージは、「シナリオ2: Oracle Services Network(OSN)への選択的サービス・アクセス」のポリシー作成を示しています。Oracle StreamingサービスのURLエンドポイントはURLリスト内に定義されています。URLリストの詳細は、ドキュメントを参照してください。

- 「URLリストの追加」をクリックします。

- 名前 – Oracle StreamingサービスURLリストに柔軟な「名前」を付けます。

- URL – Oracle Streamingサービスの「URL」エンドポイントを入力します。

- 「次へ」をクリックします。 (画面の左下隅にあります)

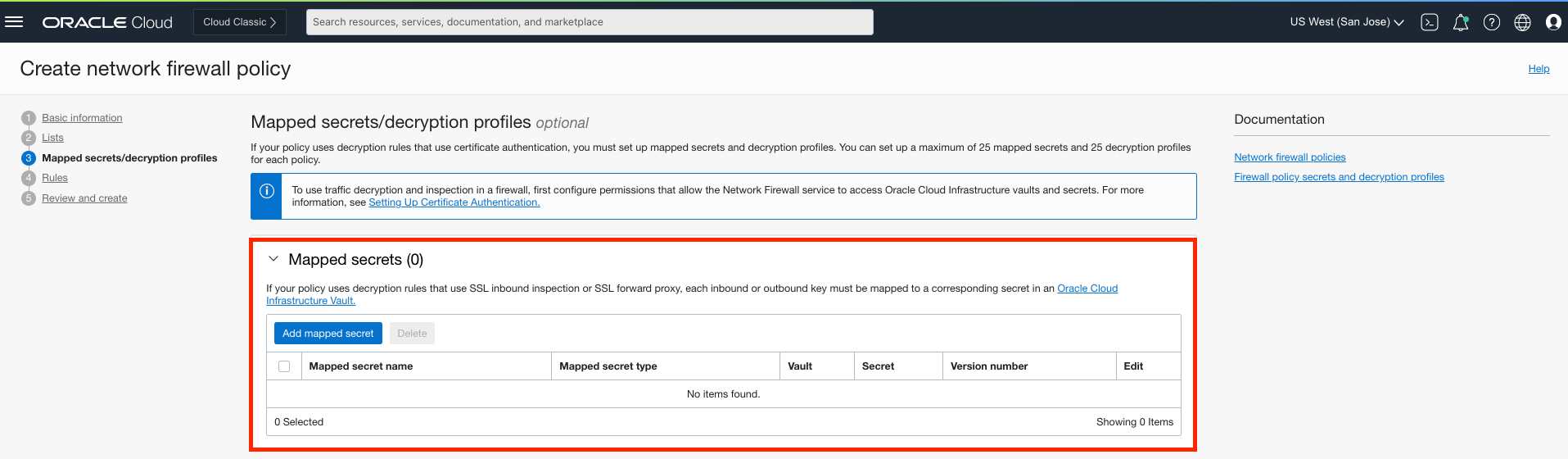

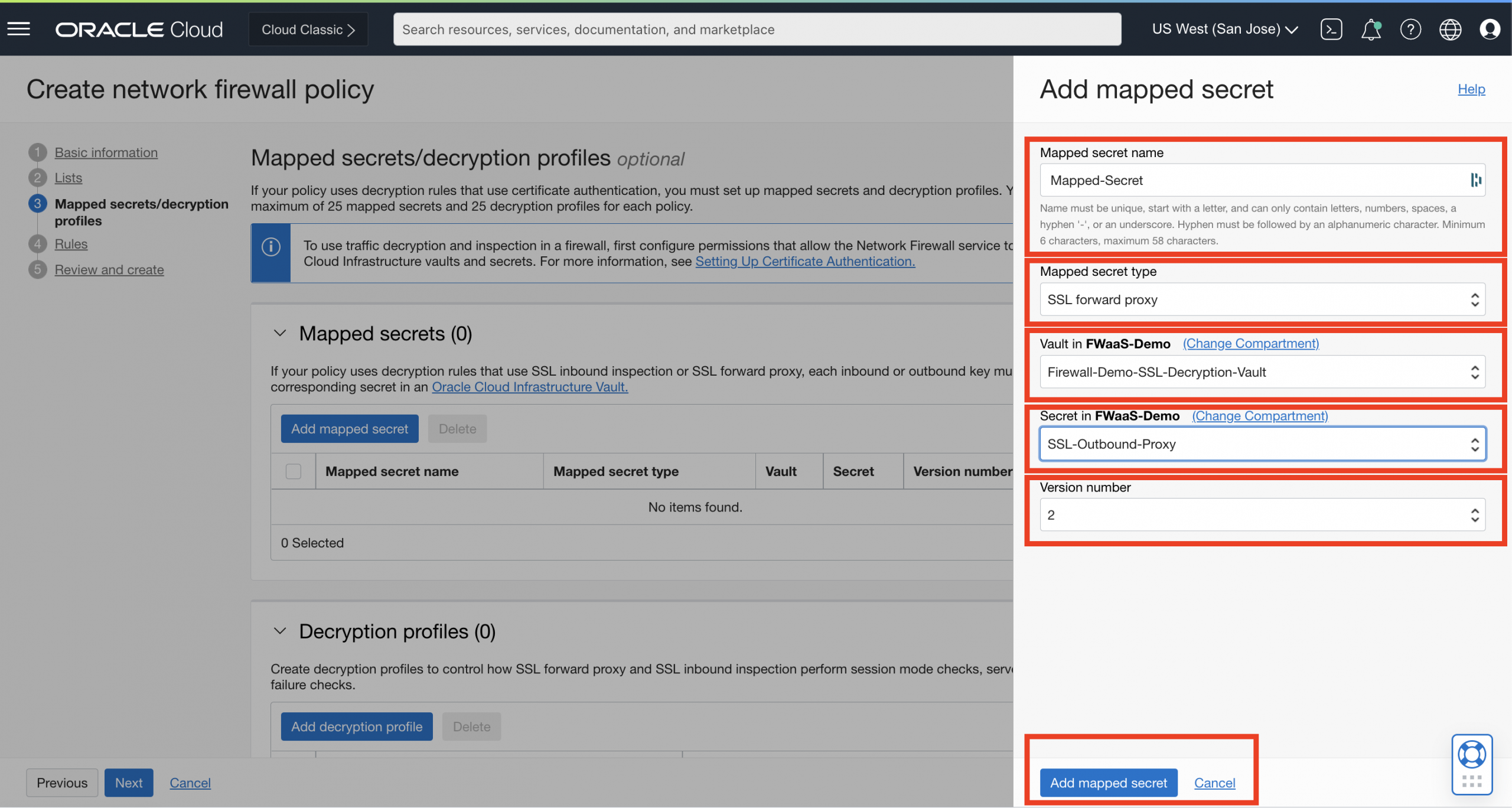

ステップ5: マップされたシークレットの作成

SSL転送プロキシ暗号化トラフィックの復号化および検査には、マップされたシークレットを使用するポリシーが必要です。OCI Network Firewallは、Oracle Cloud Infrastructure Vaultと統合されています。このステップの前に、前提条件としてマップされたシークレットがOracle Cloud Infrastructure Vaultに追加されています。OCI Network Firewallの証明書認証の設定方法およびOracle Cloud Infrastructure Vaultとの統合方法については、OCI Network Firewallのドキュメントを参照してください。

これらのステップでは、マップされたシークレットのワークフローについて説明します。

- 「マップされたシークレット」をクリックします。

- マップされたシークレット名 – マップされたシークレットに柔軟な「名前」を付けます。

- マップされたシークレット・タイプ – ドロップ・ダウン・リストから「SSL転送プロキシ」を選択します。

- Vault – すでに作成したマップされたシークレットを含むOCI 「Vault」をドロップ・ダウン・リストから選択します。

- シークレット – ドロップ・ダウン・リストから「シークレット」を選択します。

- バージョン番号 – ドロップ・ダウン・リストから「バージョン番号」を選択します。

- 「マップされたシークレットの追加」をクリックします。

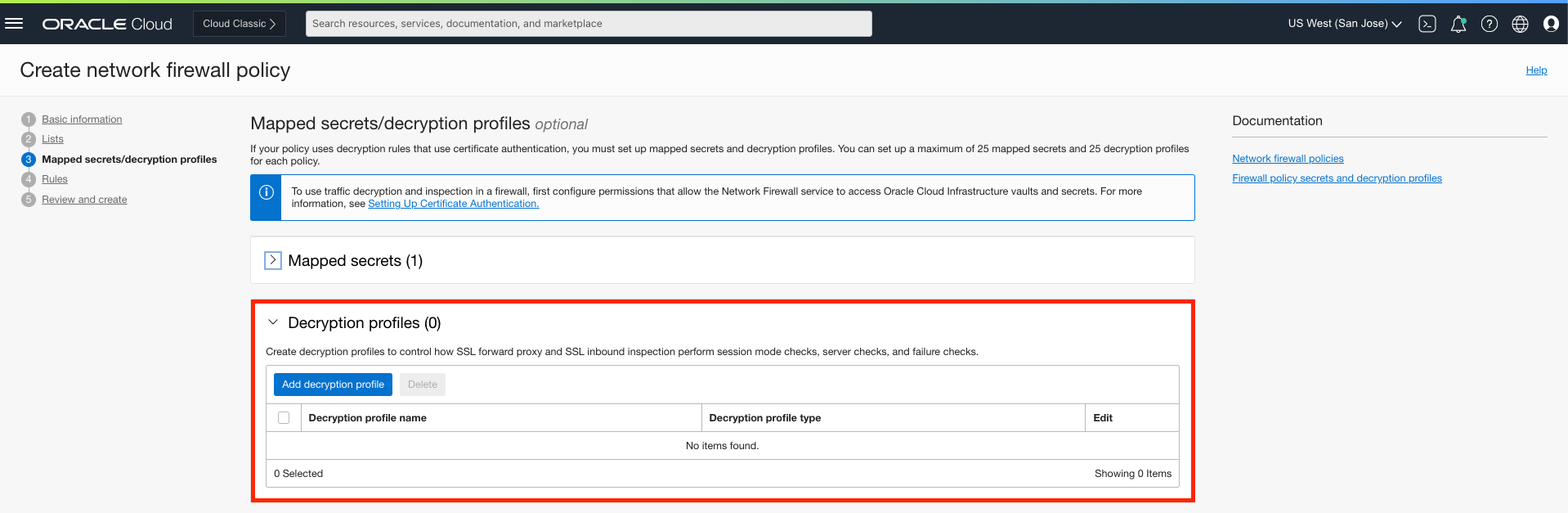

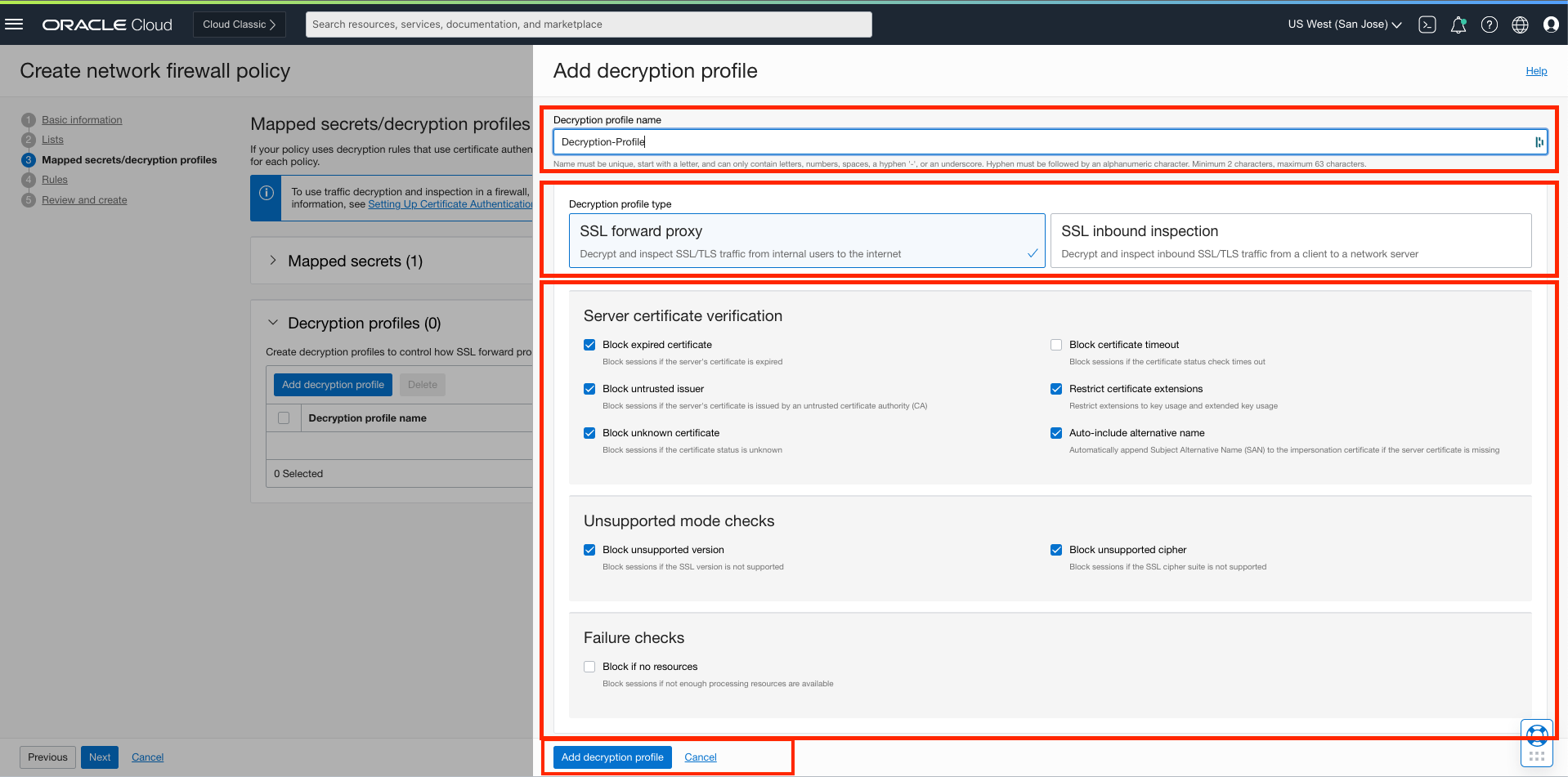

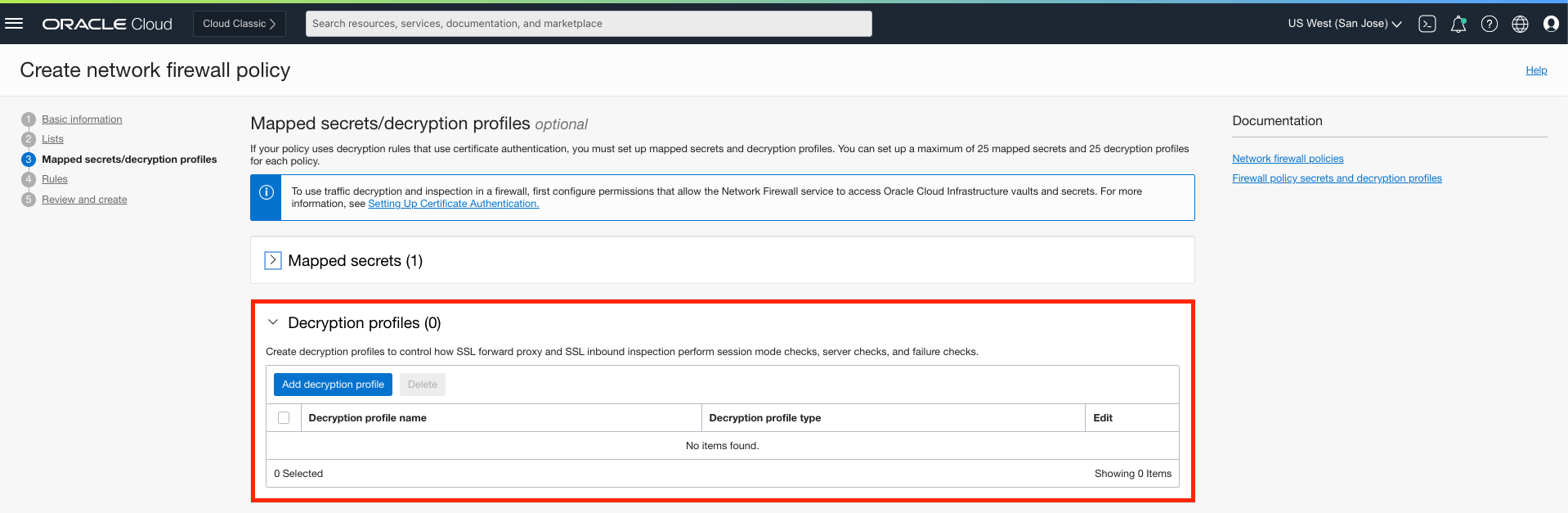

ステップ6: 復号化プロファイルの作成

SSL転送プロキシ暗号化トラフィックの復号化および検査には、復号化プロファイルを使用するポリシーが必要です。復号化プロファイルは、SSL検査がセッション・モード・チェック、サーバー・チェックおよび障害チェックを実行する方法を制御します。OCI Network Firewallの復号化プロファイルの詳細は、OCI Network Firewallのドキュメントを参照してください。

これらの手順では、復号化プロファイルのワークフローについて説明します。

- 「復号化プロファイルの追加」をクリックします。

- 復号化プロファイル名 – 復号化プロファイルに柔軟な「名前」を付けます。

- 復号化プロファイル・タイプ – 「復号化プロファイル・タイプ」として「SSL転送プロキシ」を選択します。 (残りのオプションはデフォルト設定のままにします。)

- 「復号化プロファイルの追加」をクリックします。

- 「次へ」をクリックします。 (画面の左下隅にあります)

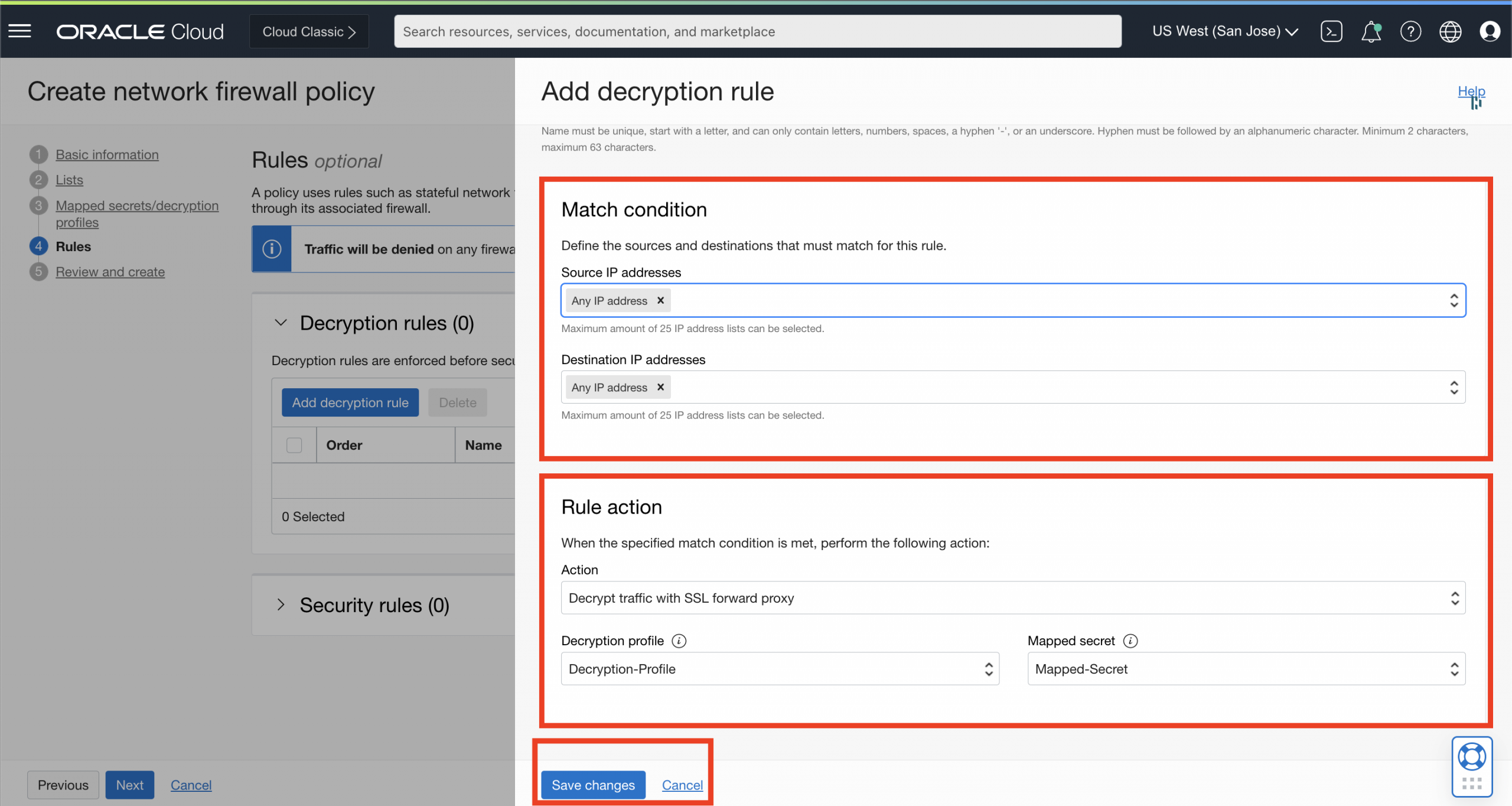

ステップ7: 復号化ルールの作成

次の手順では、3つのすべてのシナリオでファイアウォールが暗号化されたトラフィック・フローに対して行うアクションを定義する復号化ルールを作成するワークフローについて説明します。復号化ルールの詳細は、ドキュメントを参照してください。

- 「復号化ルールの追加」をクリックします。

- 一致条件 – ドロップ・ダウン・リストから「任意のIPアドレス」を「ソースIPアドレス」として選択します。

- 一致条件 – ドロップ・ダウン・リストから「宛先IPアドレス」として「任意の宛先」を選択します。

- ルール・アクション – 「アクション」ドロップ・ダウン・リストから「SSL転送プロキシによるトラフィックの復号化」を選択します。

- 復号化プロファイル – 「ステップ6: 復号化プロファイルの作成, #2」で作成した「復号化プロファイル」を選択します。

- マップされたシークレット – 「ステップ5: マップされたシークレット, #2」で作成された「マップされたシークレット」を選択します。

- 「変更を保存」をクリックします。

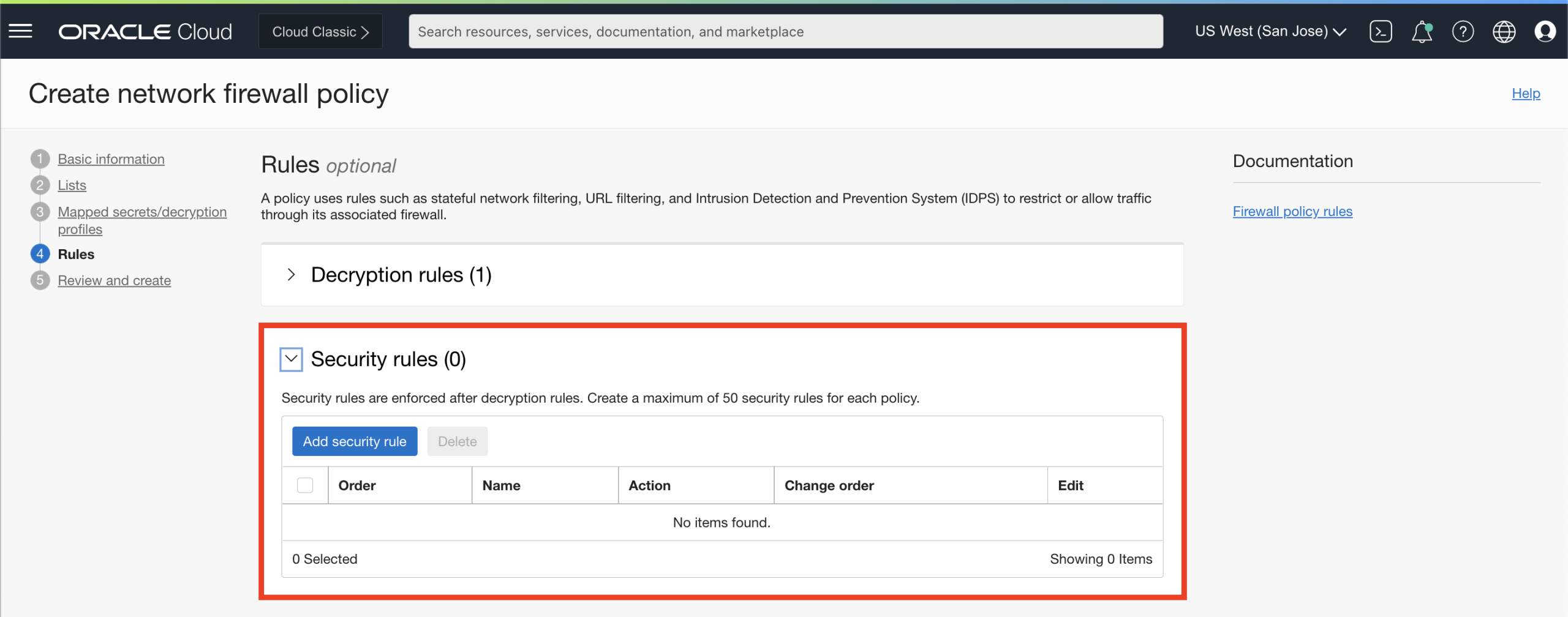

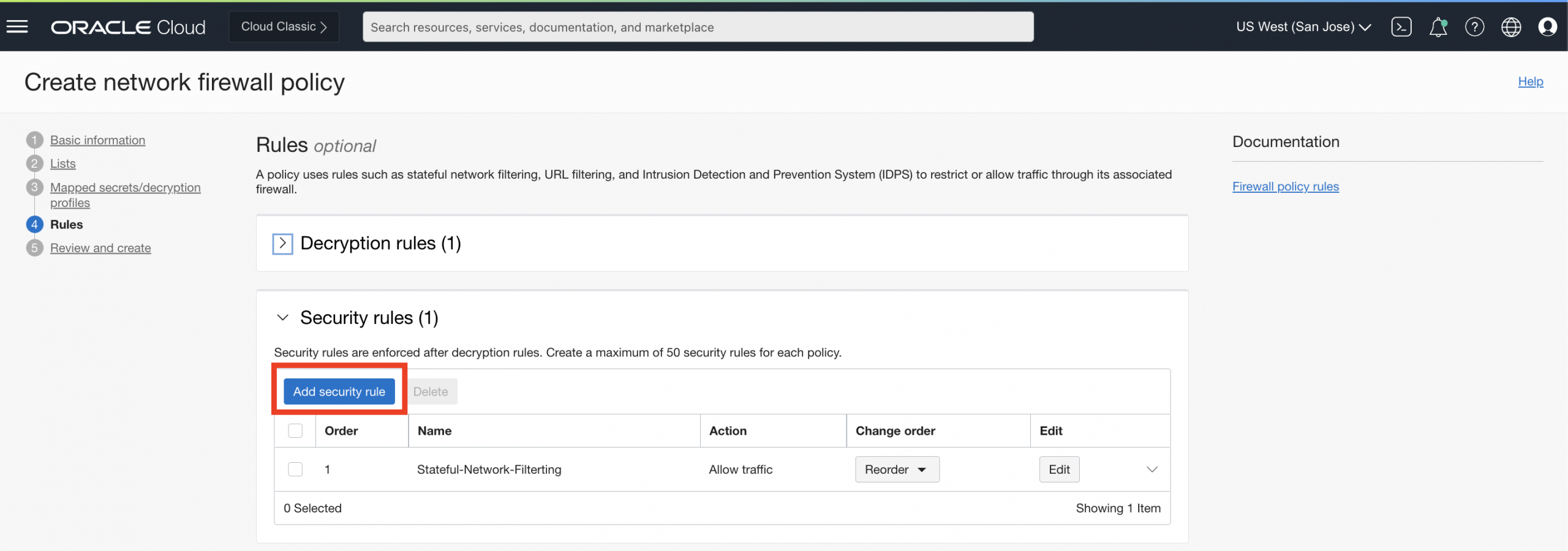

ステップ8: セキュリティ・ルール

OCI Network Firewallは、セキュリティ・ルールを使用して、トラフィック・フローに対して実行されるアクションを決定します。

次のステップおよび例のイメージでは、3つのすべての主要なシナリオに対するセキュリティ・ルールの作成について説明します。

- シナリオ1: 境界ステートフル・ネットワーク・フィルタリング

- シナリオ2: Oracle Services Networkへの選択的サービス・アクセス

- シナリオ3: 侵入検知と予防

セキュリティ・ルールの詳細は、ドキュメントを参照してください。

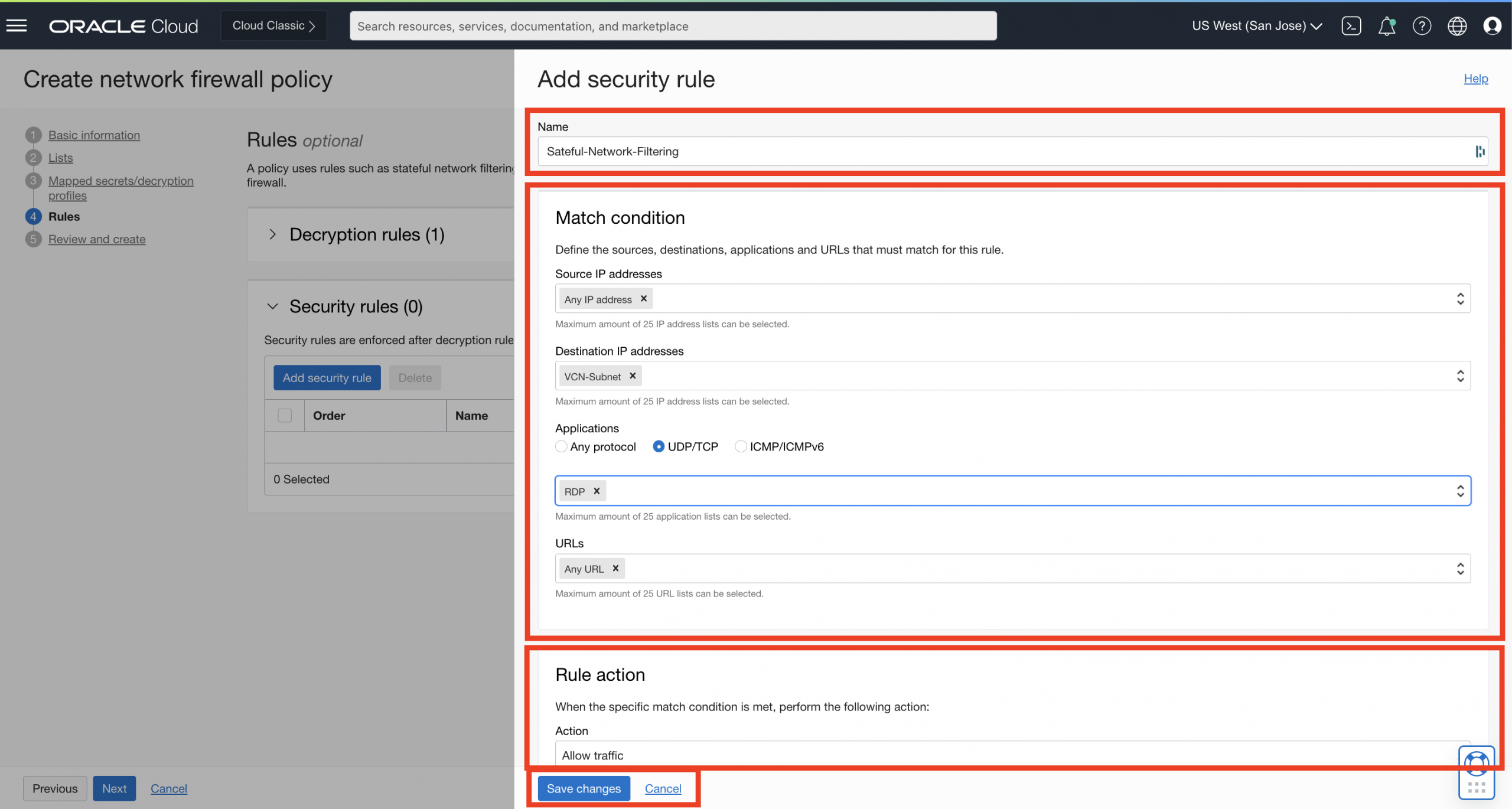

シナリオ1: 境界ステートフル・ネットワーク・フィルタリング

このステップでは、「ステップ2: アプリケーション・リストの追加」で作成されたRDPアプリケーション・リストの「シナリオ1: 境界ステートフル・ネットワーク・フィルタリング」のセキュリティ・ルールを作成します。ルール・アクションは、ファイアウォールを介したRDPトラフィックを許可することです。

- 「セキュリティ・ルールの追加」をクリックします。

- 名前 – セキュリティ・ルールに柔軟な「名前」を付けます。

- 一致条件 – ドロップ・ダウン・リストから「任意のIPアドレス」を「ソースIPアドレス」として選択します。

- 一致条件 – 「ステップ3: IPアドレス・リストの追加, #3 「宛先IPアドレス」」で作成された「サーバー・サブネットIPアドレス・リスト」を選択します。

- アプリケーション – 「アプリケーション」で「UDP/TCP」を選択し、「ステップ2: アプリケーション・リストの追加, #2 「アプリケーション・リスト」」で使用したRDPアプリケーションを選択します。

- URL – ドロップ・ダウン・リストから「任意のURL」を選択します。

- ルール・アクション – 「ルール・アクション」として「トラフィックを許可」を選択します。

- 「変更の保存」をクリックします。

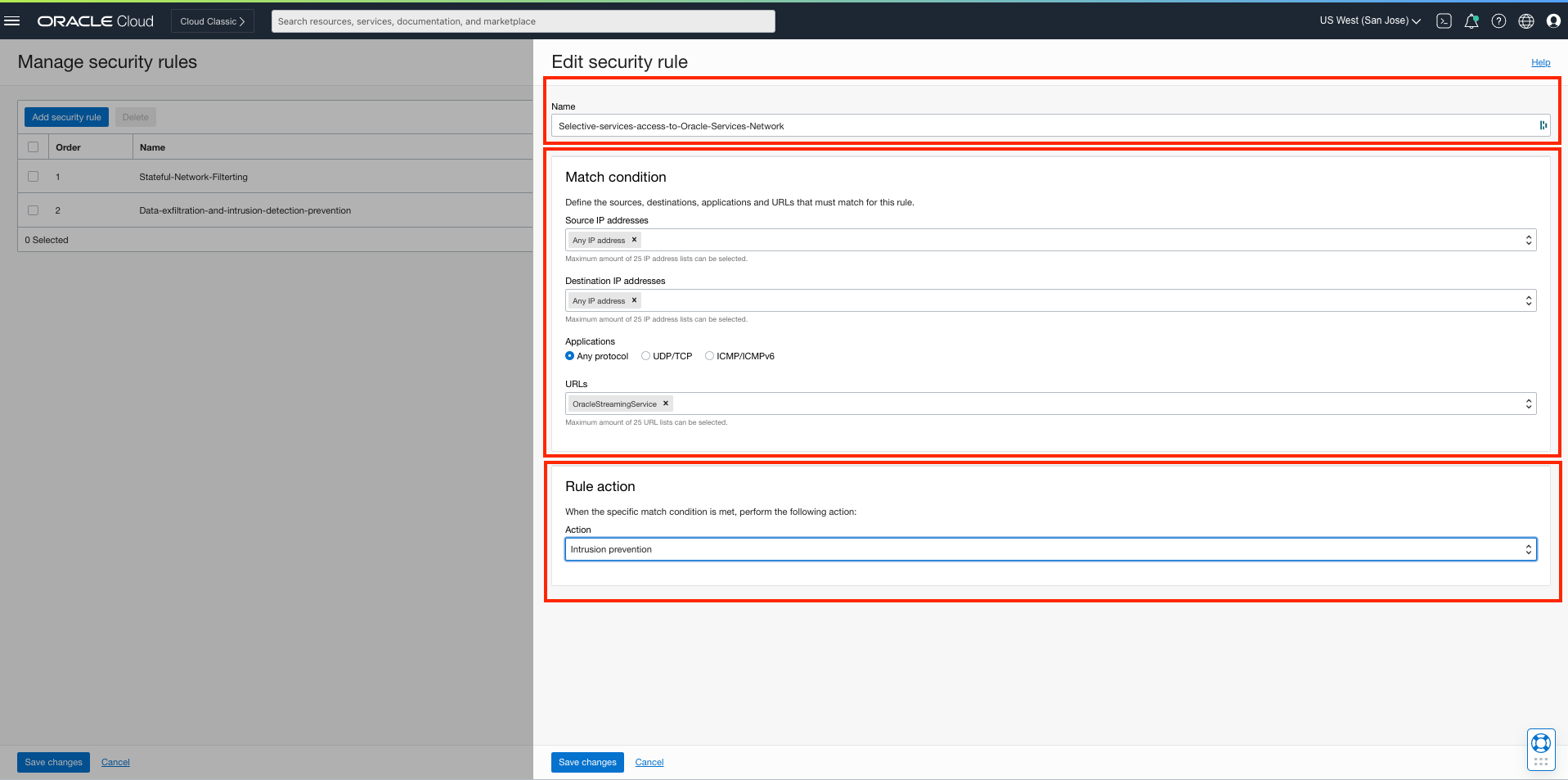

シナリオ2: Oracle Services Networkおよびシナリオ3への選択的サービス・アクセス: 侵入の検出と予防

このステップでは、「シナリオ2: Oracle Services Networkへの選択的サービス・アクセス」および「シナリオ3: 侵入検出および予防」のセキュリティ・ルールを作成します。ルール・アクションは、ファイアウォールを介したトラフィックに対して侵入防止を実行します。

- 「セキュリティ・ルールの追加」をクリックします。

- 名前 – セキュリティ・ルールに柔軟な「名前」を付けます。

- 一致条件 – ドロップ・ダウン・リストから「任意のIPアドレス」を「ソースIPアドレス」として選択します。

- 一致条件 – 「ステップ3: IPアドレス・リストの追加, #3 「宛先IPアドレス」」で作成された「サーバー・サブネットIPアドレス・リスト」を選択します。

- アプリケーション – 「アプリケーション」の「任意のプロトコル」を選択します。

- URL – ドロップ・ダウン・リストから「ステップ4: URLリストの追加, #2 「URL」」で使用した「Oracle StreamingサービスURL」を選択します。

- ルール・アクション – ルール・アクションとして侵入防止を選択します。

- 「変更を保存」をクリックします。

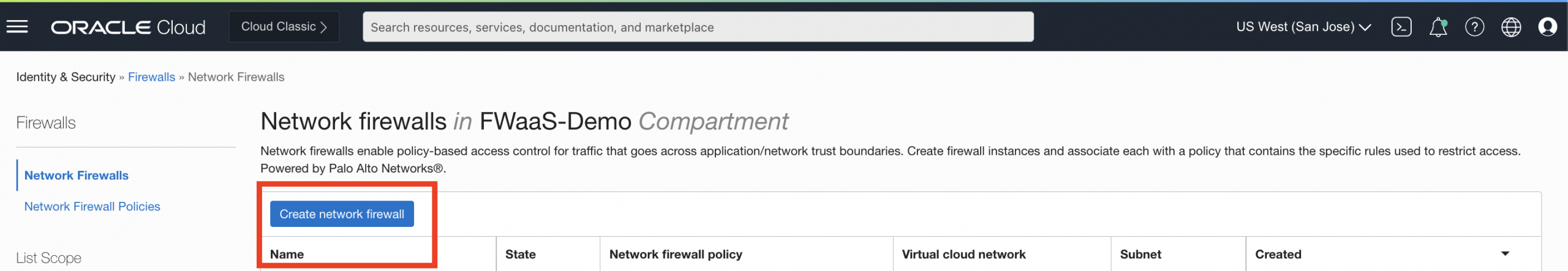

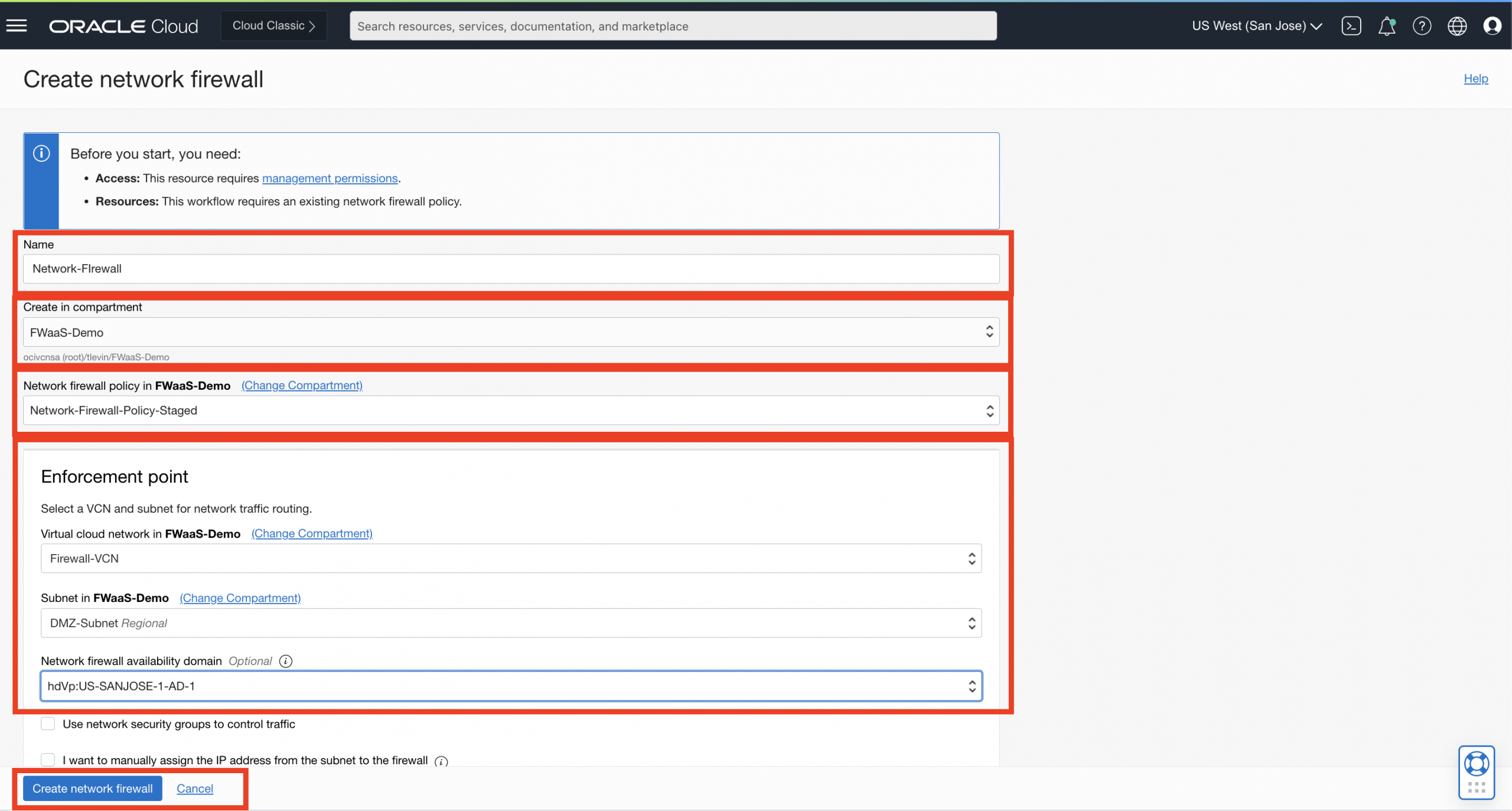

ネットワーク・ファイアウォールの作成

ネットワーク・ファイアウォール・ポリシーを作成したら、ネットワーク・ファイアウォールを作成してポリシーにアタッチできます。

これらの手順では、ネットワーク・ファイアウォールを作成するためのワークフローについて説明します。次の手順および例のイメージでは、前述の3つの主要なシナリオでのネットワーク・ファイアウォールの作成について説明します。

- シナリオ1: 境界ステートフル・ネットワーク・フィルタリング

- シナリオ2: Oracle Services Networkへの選択的サービス・アクセス

- シナリオ3: 侵入検知と予防

ステップ1: 「Identity & Security」→「ファイアウォール」→「OCI Console内のネットワーク・ファイアウォール」から開始します。

- 「ネットワーク・ファイアウォールの作成」をクリックします。

- 名前 – ファイアウォールに柔軟な「名前」を付けます。

- コンパートメントでの作成 – コンパートメントを選択します。

- ネットワーク・ファイアウォール・ポリシー – 前のステップで作成したポリシーを選択します。

- 仮想クラウド・ネットワーク – VCNを選択します。

- サブネット – サブネットを選択します。

- ネットワーク・ファイアウォール可用性ドメイン – ADを選択します。

- 「ネットワーク・ファイアウォールの作成」をクリックします。

これで終わりです。おめでとうございます。ファイアウォールの作成プロセスには数分かかり、使用可能になります。

次のステップ

仮想ネットワーキング製品チームを代表して、お客様の関心に感謝するとともに、OCI Network Firewallがクラウド・インフラストラクチャのセキュリティ強化と簡素化を支援できると考えています。この機能により、ネットワーク設計およびソリューション開発がどのように改善されるのかをお聞かせください。詳細については、次のリンクを参照してください。

- OCI Network Firewall Cloud Security Services

- OCI Network Firewallオンライン・ドキュメント

- OCI Network Firewallリファレンス・アーキテクチャ

- Get Ready for Best-in-Class Security Built for Oracle Cloud Workloads

これらの新機能、およびOracle Cloud Infrastructureが提供するエンタープライズ・グレードのすべての機能をご紹介します。「Virtual Networking」グループに電子メール送信、あるいはコメント欄にノートをいただくことで、製品フィードバックを共有いただくことができます。