※ 本記事は、Sachin Sharma, Luis Catalan Hernandezによる”Using OCI Network Firewall for SSL decryption“を翻訳したものです。

2023年5月10日

Oracle Cloud Infrastructure (OCI) Network Firewallは、次世代のファイアウォール(NGFW)機能を拡張したクラウド・ネイティブ・ファイアウォール・サービスであり、OCIワークロードを保護し、サードパーティの仮想ファイアウォール・アプライアンスのデプロイに関連する運用上および管理上の複雑さなく、サイバー攻撃に対する一元的な保護を提供します。OCI Network Firewallは、Palo Alto NGFWテクノロジに基づいています。

ほとんどの企業は、従来のファイアウォールを使用して、インターネット(North-southのトラフィック)および内部トラフィック(East-westのトラフィック)にさらされるワークロードを保護しています。ただし、IPヘッダーのみをフィルタリングし、第4層(トランスポート層)まで集中する従来のファイアウォールでは十分ではないことに多くのお客様が気づいています。高度な攻撃はますます高度になり、OSIモデルのレイヤー4からレイヤー7で行われ、主にアプリケーション層に焦点を当てています。

NGFWは、従来のファイアウォールを他のネットワーク・デバイス・フィルタリング機能(インライン・ディープ・パケット検査(DPI)や侵入防止システム(IPS)を使用したアプリケーション・ファイアウォールなど)と組み合せた、第3世代のファイアウォール・テクノロジの一部です。TLS/SSLで暗号化されたトラフィック検査、Webサイトフィルタリング、QoSまたは帯域幅管理、ウイルス対策検査、サードパーティーID管理統合など、その他の手法も採用されている可能性があります。

このブログ投稿では、OCI Network Firewallでこれらの機能の一部を使用してTLS/SSL暗号化接続を検査し、侵入検出および予防システム(IDSおよびIPS)をトラフィック・フローに適用する方法について説明します。

SSL/TLSトラフィック検査

NGFWの主な用途の1つは、SSL/TLSセキュア・チャネルを介した暗号化されたトラフィックを含む、IDSおよびIPS制御をトラフィックに適用することです。このタスクを実行するには、NGFWがSSL/TLS暗号化トラフィックを復号化する必要があります。安全な暗号化されたチャネルをNGFWソフトウェアで復号化できるというのは矛盾しているようです。ただし、信頼できるデバイスとして、NGFWは、OCI内のサーバーへの受信SSL/TLS接続を、エンド・ユーザーに対して透過的なリモート・サーバーを「対処」することで送信接続に復号化するように構成できます。

インバウンド検査モード

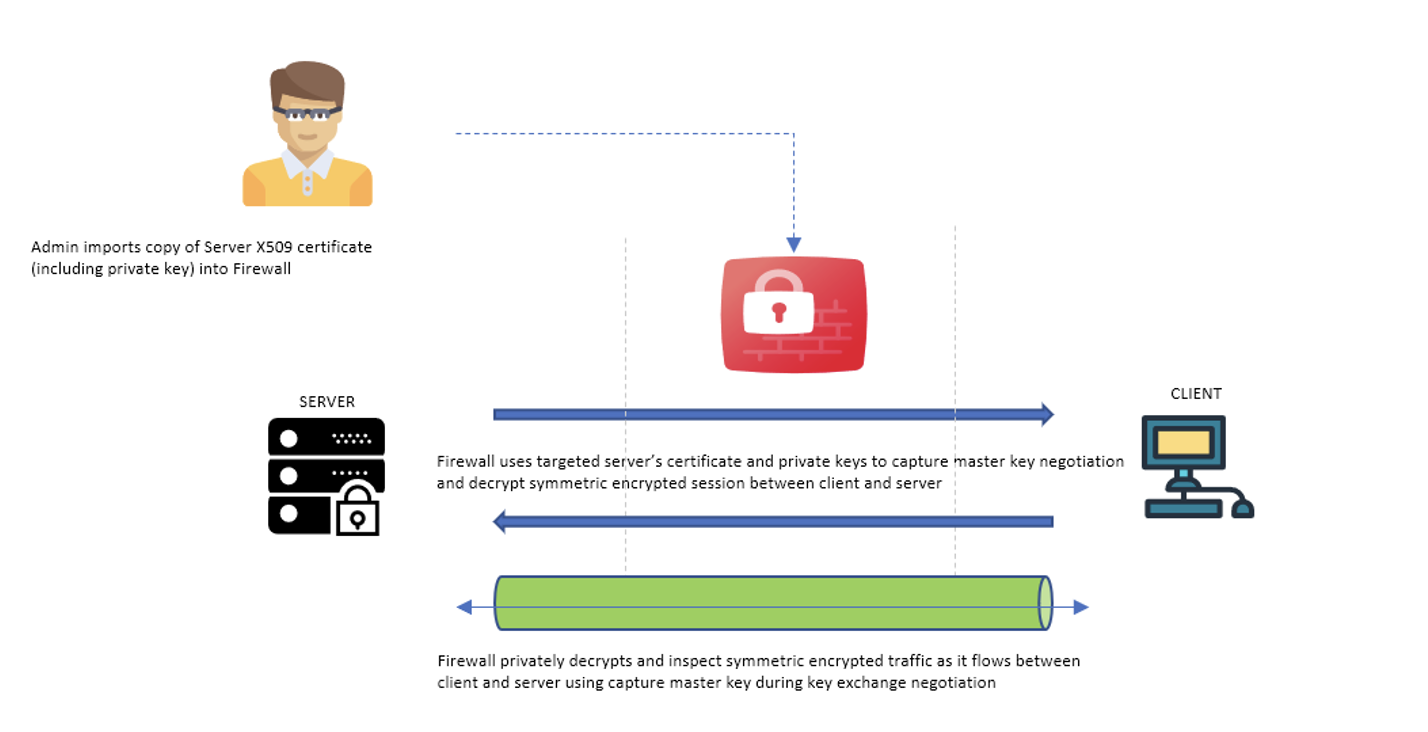

このシナリオは、外部クライアントに公開されるWebアプリケーションおよびHTTPS RESTインタフェースで一般的に使用されます。OCI Network Firewallは、ネットワーク・ファイアウォールにインポートされたサーバーの証明書を使用して、OCIのクライアントからサーバーへのインバウンドSSL/TLSトラフィックを復号化および検査します。ネットワーク・ファイアウォールは、クライアントまたはサーバー間で使用されているマスター・キー交換のタイプ(RSAまたはDHE/ECDHE)に基づいて、様々な復号化技術を適用します。

RSAベースの交換の場合、OCI Network FirewallはSSL/TLS接続を終了せずにSSLインバウンド検査を実行します。OCI Network Firewallは、サーバーの事前インストールされたX.509秘密キーを使用して、クライアントとサーバーの間でネゴシエートされた対称キーを使用してマスター・キー交換を復号化および取得し、後続の暗号化されたセッション・トラフィックを復号化できます。

DHE/ECDHEベースのキー交換の場合、OCI Network Firewallは、秘密キーを持つサーバー証明書を使用して、外部クライアントと内部サーバー間のプロキシとして機能します。Diffie Hellman鍵交換は、マスター鍵を送信しません。両当事者は、交換する良品に基づいて計算を使用してマスター・キーを生成するため、インターセプトするキーが存在しません。次のセクションでは、このプロキシ技術について説明します。

転送プロキシ・モード

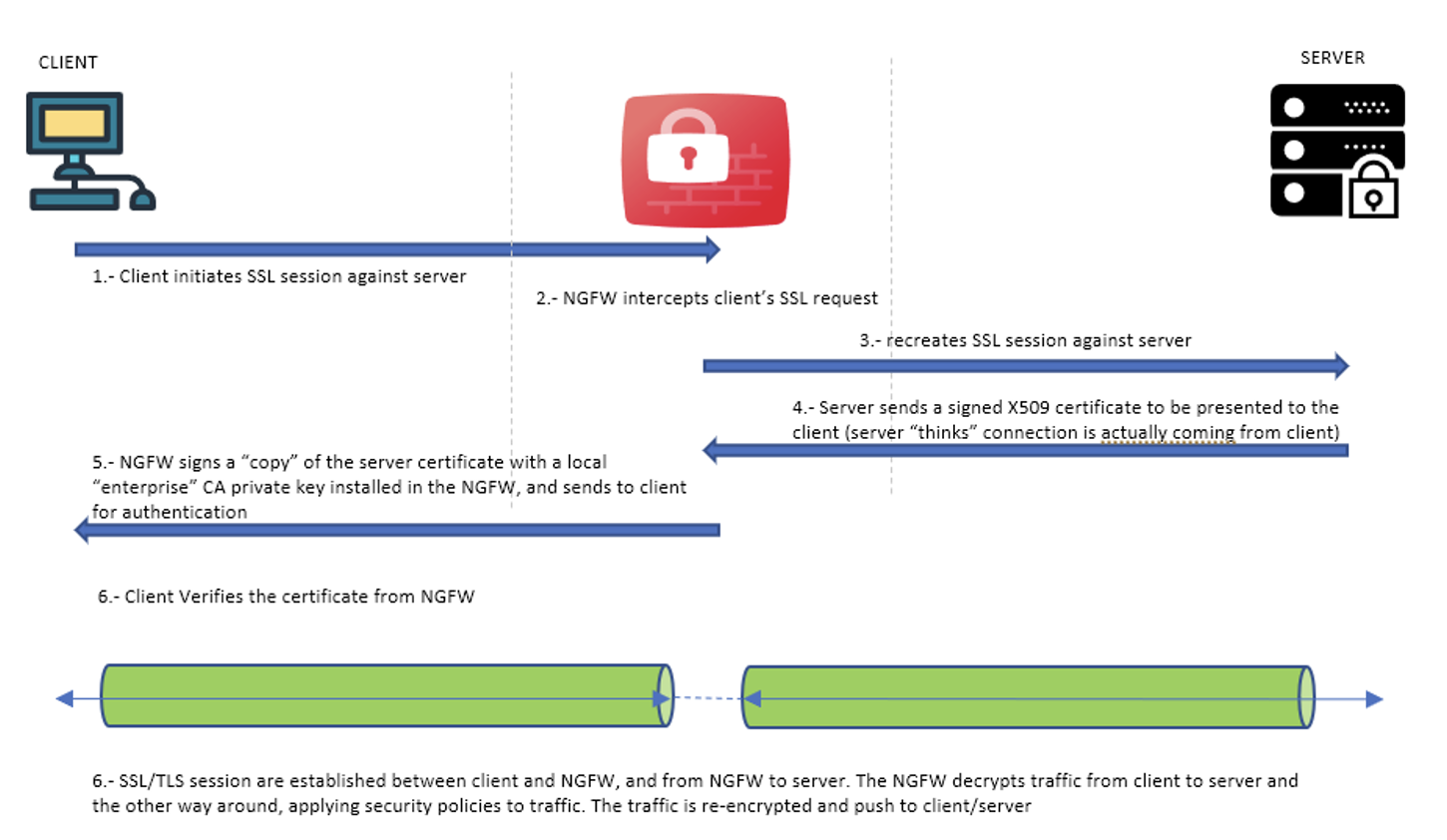

SSL転送プロキシ・モードでは、OCI Network Firewallは、DHE/ECDHEキー交換を使用する際のインバウンド検査と同様に、内部クライアントと外部サーバー間のミドルマンとして機能します。ネットワーク・ファイアウォールが2つのパーティ間でネゴシエーションまたは生成されているマスター・キーを取得できないため、プロキシ・モードが必要です。DHE/ECDHEマスター・キー交換では、実際のマスター・キー交換は行われません。RSAでは、外部サーバーのX509証明書の秘密キーをOCIネットワーク・ファイアウォールにインポートできないため、対称キーをインターセプトできません。

OCI Network Firewallは、クライアントとサーバーの間で、クライアントからSSL/TLSセッションを終了し、サーバー用に新しいセッションを作成します。

クライアントまたはサーバーのいずれもこのプロキシを認識しておらず、相互に直接接続していることを常に信じています。この目標を達成するために、OCI Network Firewallは受信したサーバー証明書のコピーを作成し、ローカル認証局(CA)証明書とその秘密キーで署名します。内部ネットワーク内のすべてのクライアントも、このローカルCAを信頼する必要があります。この信頼がない場合、クライアントは、Network Firewallによって再生成または偽装されたサーバー証明書を検証できないため、証明書エラーを認識します。

インバウンドDHE/ECDHEの場合、ローカルCAエレメントは必要ありません。内部X.509サーバー証明書とその秘密キーは、ネットワーク・ファイアウォールによってインストールされ、外部クライアントとのTLSセッションを終了するために使用されます。次に、ネットワーク・ファイアウォールは内部サーバーに個別のセッションを作成し、2つのセッションを一緒にプロキシします。一方、クライアントは、それがサーバーに直接接続されていると判断します。

チュートリアル

チュートリアル「復号化ルールを使用したSSL転送プロキシおよびインバウンド検査のためのOCIネットワーク・ファイアウォールの使用」では、このブログ投稿で説明されている技術を示します。また、チュートリアルは、TLSへの包括的な導入など、暗号化について詳しく説明し、暗号化、証明書、ハンドシェイクなどのトピックを取り上げています。初心者の方でも、暗号化の知識がある方でも、このチュートリアルは、ネットワーク通信のセキュリティー保護におけるTLSとその役割を理解するのに役立ちます。

まとめ

OCI Network Firewallは、ディープ・パケット検査、侵入防止、検出機能など、従来のファイアウォールにはない高度なセキュリティ機能を提供します。OCI Network Firewallは、クラス最高のNGFW機能を備えたクラウド・ネイティブ・セキュリティを提供し、サイバー攻撃に対する一元的な保護を実現します。SSL/TLS検査により、ネットワーク・ファイアウォールでは、SSL/TLSセキュア・チャネルを介して暗号化されたトラフィックを復号化および検査し、包括的なセキュリティ・カバレッジを提供できます。お客様は、SSL/TLS検査でOracle Cloud Infrastructure Network Firewallを使用すると、OSIモデルのレイヤー4からレイヤー7で実行される高度な攻撃からワークロードを保護できます。

詳細は、次のリソースを参照してください。: