※ 本記事は、GK (Gopi Krishna) Goallaによる”OCI IAM RADIUS Proxy (Part 1) – Enforce Strong Authentication (MFA) For Your Databases“を翻訳したものです。

2023年9月14日

自宅の玄関を施錠するだけでは、家全体のセキュリティを確保するのに十分ではありません。これは、侵入者を防ぐために家のすべての侵入口をさらにロックダウンする、包括的なホーム・セキュリティ戦略の始まりにすぎません。これは、データベースでも同じです。

データベースにはビジネスの機能と成功に非常に重要な価値のある機密情報が含まれているため、多くの場合、データベースは組織の「王冠の宝石」とみなされます。サイバー脅威が絶え間なく流入することを考慮すると、データベースを保護するために、より強力なセキュリティ管理を確実に導入する必要があります。そうしないと、データ漏洩につながるだけでなく、組織の評判が損なわれ、顧客の信頼を失うことにもなります。

自宅へのすべてのエントリ・ポイントをロック・ダウンしてモニターする場合と同様に、強力な認証(MFA)、暗号化、マスキング、監査およびアクセス制御の適用など、データベースに対して実行できるセキュリティ対策がいくつかあります。これにより、幅広い脅威に対して包括的な防御が提供されます。

この一連のブログ投稿では、特に、Oracle Databasesの強力な認証(MFA)の側面、理由および方法に重点を置いています。

- パート1: OCI IAM RADIUSプロキシ- データベースに対する強力な認証(MFA)の強制

- パート2: Oracle DatabasesのMFAの構成方法 (近日提供)

- パート3: Oracle DatabasesのMFAの動作 (近日提供)

ブログ・シリーズのこの最初の投稿(パート1)では、MFAの概念について深く掘り下げ、データベース向けのMFAのアーキテクチャを探索し、データ・フローを調べて、Oracle DatabasesのMFAのスウィフト・デモンストレーションをご覧ください。

マルチファクタ認証(MFA)とは? また、データベースにとって重要な理由は何ですか?

マルチファクタ認証(MFA)は、システムまたはアプリケーションへのアクセスを取得する前にユーザーが2つ以上の形式の識別情報を提供する必要があるセキュリティ対策です。この追加のセキュリティ・レイヤーは、他のシステムの場合と同様に、いくつかの理由により、データベースにとって重要です。:

盗難証明書に対する保護: 攻撃者がユーザーのデータベース資格証明(ユーザー名とパスワード)にアクセスすると、データベースへの不正アクセスが発生する可能性があります。MFAは、モバイル・アプリやSMSを介したワンタイム・パスコード(OTP)などの追加要素を要求することで、セキュリティを強化し、攻撃者が盗まれた資格情報を利用することを大幅に困難にします。

パスワードの漏洩または侵害: データベース・ユーザーは、パスワードを再利用したり、推測しやすい弱いパスワードを選択する場合があります。MFAは、妥協しにくい追加の形式の識別を要求することで、パスワードの制限を補います。

内部関係者の脅威: MFAは、正当なアクセス権を持つ従業員または個人が自分の権限を悪用する内部脅威からの保護にも役立ちます。内部者の資格が悪意を持って使用されている場合でも、2番目の認証要素は、不正なアクションの抑止と障壁として機能します。

規制コンプライアンス: 多くの産業および地域には、機密データを保護するためにMFAの使用を推奨または要求する特定の規制要件があります。データベース・アクセスにMFAを実装すると、組織が追加のセキュリティ・レイヤーを提供することで、これらのコンプライアンス標準(PII、PCI、GDPR、HIPAAなど)を満たすのに役立ちます。

リモート・アクセス: リモート・ワークとクラウドベースのデータベースの台頭により、従来のネットワーク・ペリメータがより多孔的になりました。MFAは、データベースへのリモート・アクセスのセキュリティ保護に役立ち、企業ネットワーク外からの不正アクセスのリスクを軽減します。

セキュリティ体制の強化: MFAの実装は、機密データを保護するためのセキュリティへの取り組みと事前対応的なアプローチを示しています。さらに防御層が追加され、攻撃者がデータベースに侵入するのが困難になります。

Oracleでは、セキュリティを非常に真剣に受け止め、幅広いセキュリティ・ソリューションを顧客に提供しています。このような製品の1つは、各アイデンティティ・ドメインにすぐに使用できるRADIUSプロキシを使用してOracle DatabasesでMFAを構成および有効化できるOCIアイデンティティ・ドメイン(IAM)です。

OCIアイデンティティ・ドメインについて少し紹介…..

OCIアイデンティティ・ドメインは、以前はOracle Identity Cloud Service (IDCS)と呼ばれていました。各OCIアイデンティティ・ドメインは、自己完結型のクラウド・ベースの包括的なアイデンティティおよびアクセス管理サービスであり、組織のための様々なIAMユースケースに対応するために使用できます。たとえば、OCI IAMアイデンティティ・ドメインを使用して、多数のクラウドおよびオンプレミス・アプリケーションおよびOracleデータベース全体でワークフォースのアクセスを管理し、より強力な認証(MFA)、権限の容易な管理、およびエンド・ユーザーのシームレスなSSOを実現できます。

ノート: RADIUSプロキシ機能を使用するには、アイデンティティ・ドメインのタイプが「Oracle Apps Premium」または「Premium」である必要があります。

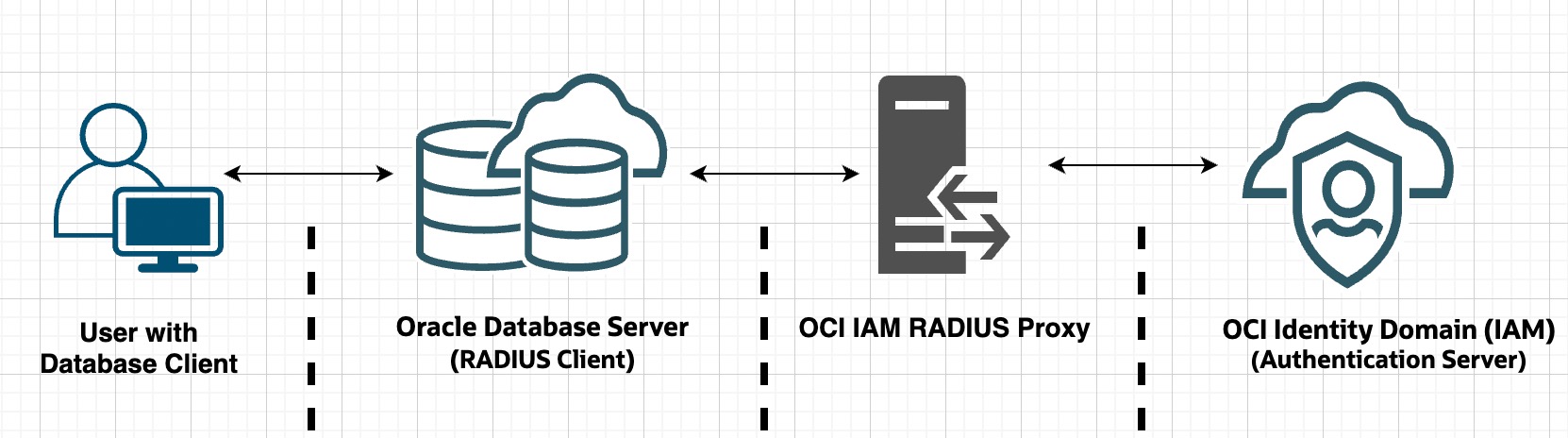

アーキテクチャ:

OCIアイデンティティ・ドメイン + RADIUSプロキシを使用したOracleデータベースのMFAの構成/有効化に関連するアーキテクチャおよびコンポーネントを見てみましょう。

ユーザー: データベース・クライアント上の個人(DB開発者、DBAなど)がOCIアイデンティティ・ドメイン資格証明を使用してデータベース・サーバーにログインしようとします。

Oracle Database Server: RADIUSクライアントとして機能します。SQLNET.oraファイルに定義されているパラメータに基づいて、ユーザー資格証明を収集し、認証をRADIUSプロキシに委任します。このファイルには、RADIUSプロキシへのアクセス方法、およびチャレンジ・レスポンス(非同期)認証モードを使用して2番目のファクタ認証をユーザーに求めるかどうかに関する情報が含まれています。詳細については、ここを参照してください。

RADIUSプロキシ: RADIUSプロキシ・サーバーは、Oracle DatabaseサーバーとOCIアイデンティティ・ドメインの間に配置されます。データベース・サーバーからユーザー資格証明を受け入れ、アイデンティティ・ドメインに対して検証します。名前が示すように、これはネットワーク・プロトコルであるRemote Authentication Dial In User Service (RADIUS)上で動作します。RADIUSは、もともとダイアルイン・アクセスサーバーへのリモートユーザーの認証用に設計されたネットワーク・プロトコルです。

OCIアイデンティティ・ドメイン: 認証サーバーのロールを設定します。RADIUSプロキシからユーザー資格証明を受け入れて検証します。資格証明が正常に検証されると、モバイル・アプリでOTPを生成するか、TOTPトークンを生成するか、ユーザーのモバイル・デバイスでプッシュ通知をトリガーすることで、2要素認証についてユーザーにチャレンジできます。

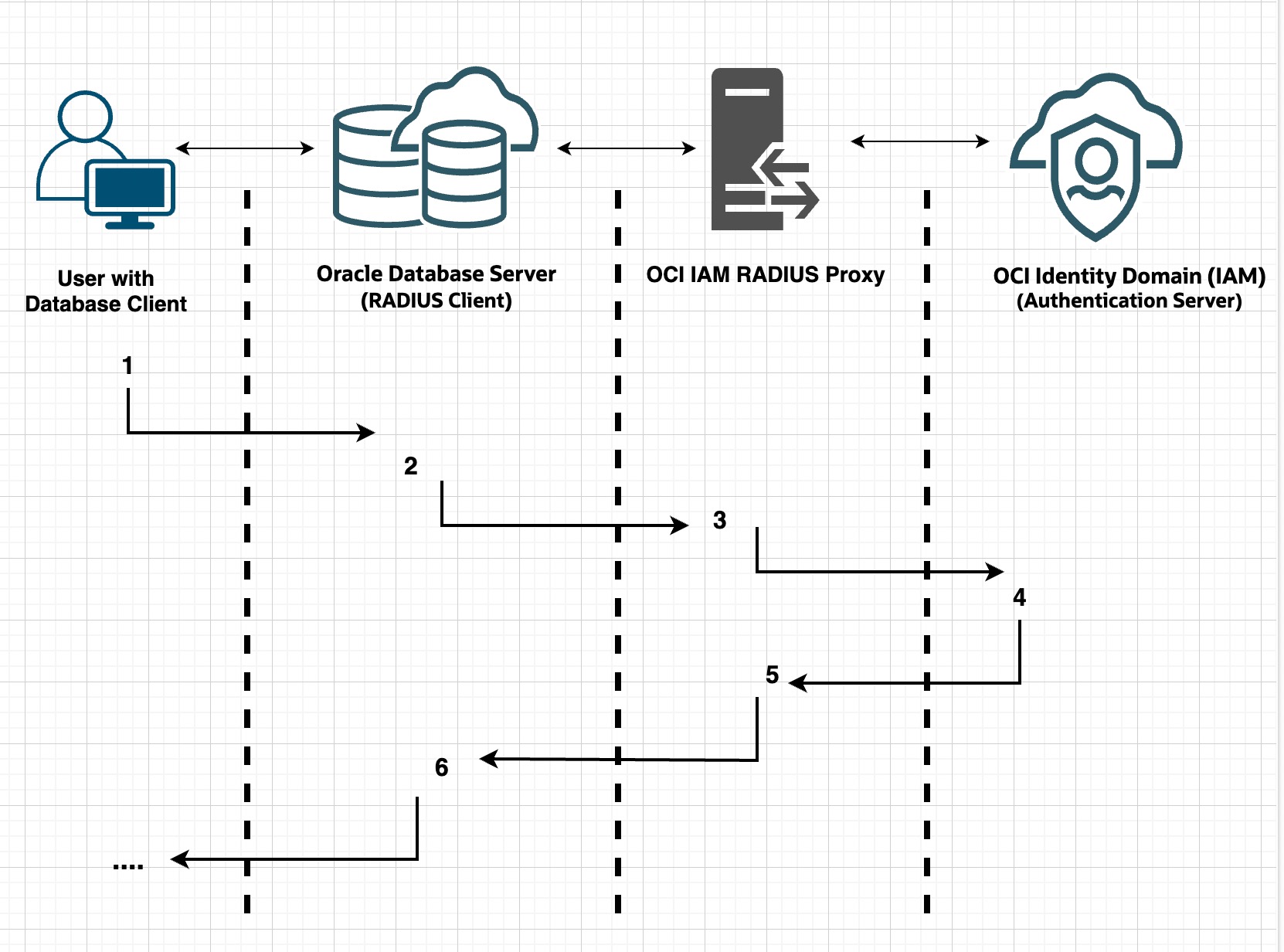

データ・フロー:

ユーザーがデータベース・サーバーにリアルタイムでログインしようとしたときのデータ・フローを視覚的に示します。

- データベース・クライアントを持つユーザー(SQL Plusなど)は、データベース接続文字列(SID)を入力してデータベースに接続しようとします。クライアント・システムは、このデータをOracleデータベース・サーバーに渡します。

- Oracleデータベース・サーバー(RADIUSクライアントとして動作)は、ユーザーから資格証明を収集し、SQLNET.oraファイルに定義されているパラメータに基づいてRADIUSサーバーに渡します。

- OCI IAM RADIUSプロキシ・サーバーは、ユーザー資格証明をOCIアイデンティティ・ドメインに渡します。

- OCIアイデンティティ・ドメインは、ユーザー資格証明を検証します。オプションで、2番目の要素認証(MFA)についてユーザーにチャレンジし、アクセス受入れまたはアクセス拒否メッセージのいずれかをRADIUSサーバーに送信します

- RADIUSプロキシ・サーバーは、このレスポンスをOracleデータベース・サーバー/RADIUSクライアントに渡します。

- Oracleデータベース・サーバー/RADIUSクライアントは、レスポンスをユーザーに返送します。応答に基づいて、ユーザーに対してアクセス権が付与または拒否されます。

クイック・デモ:

非常に高いレベルで、それがどのように動作するかを見てみましょう。

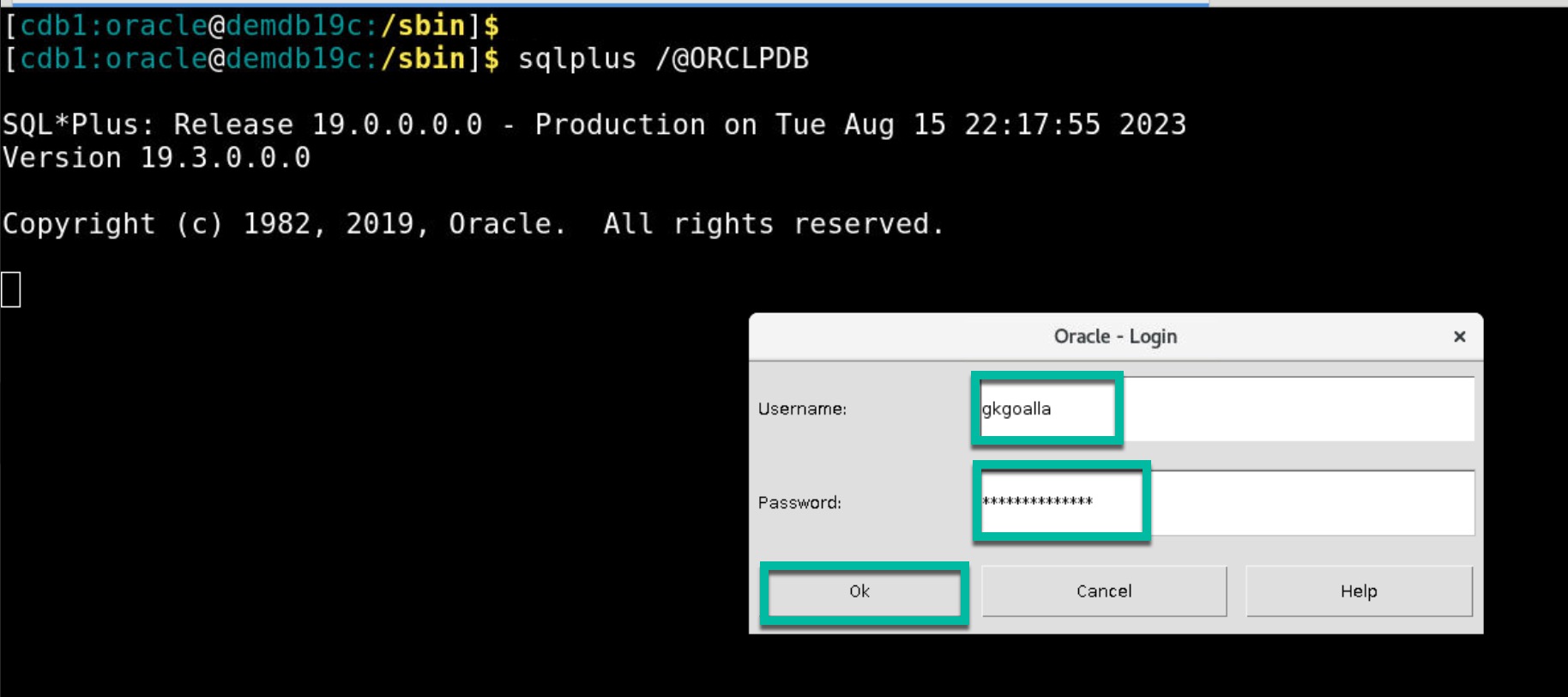

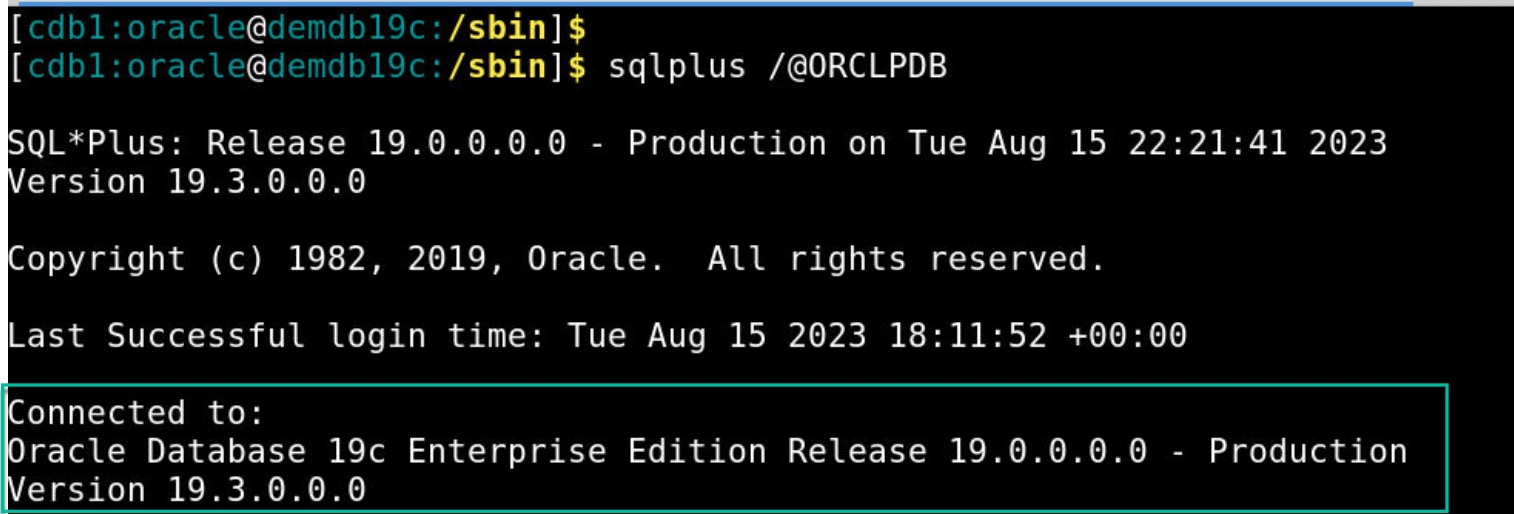

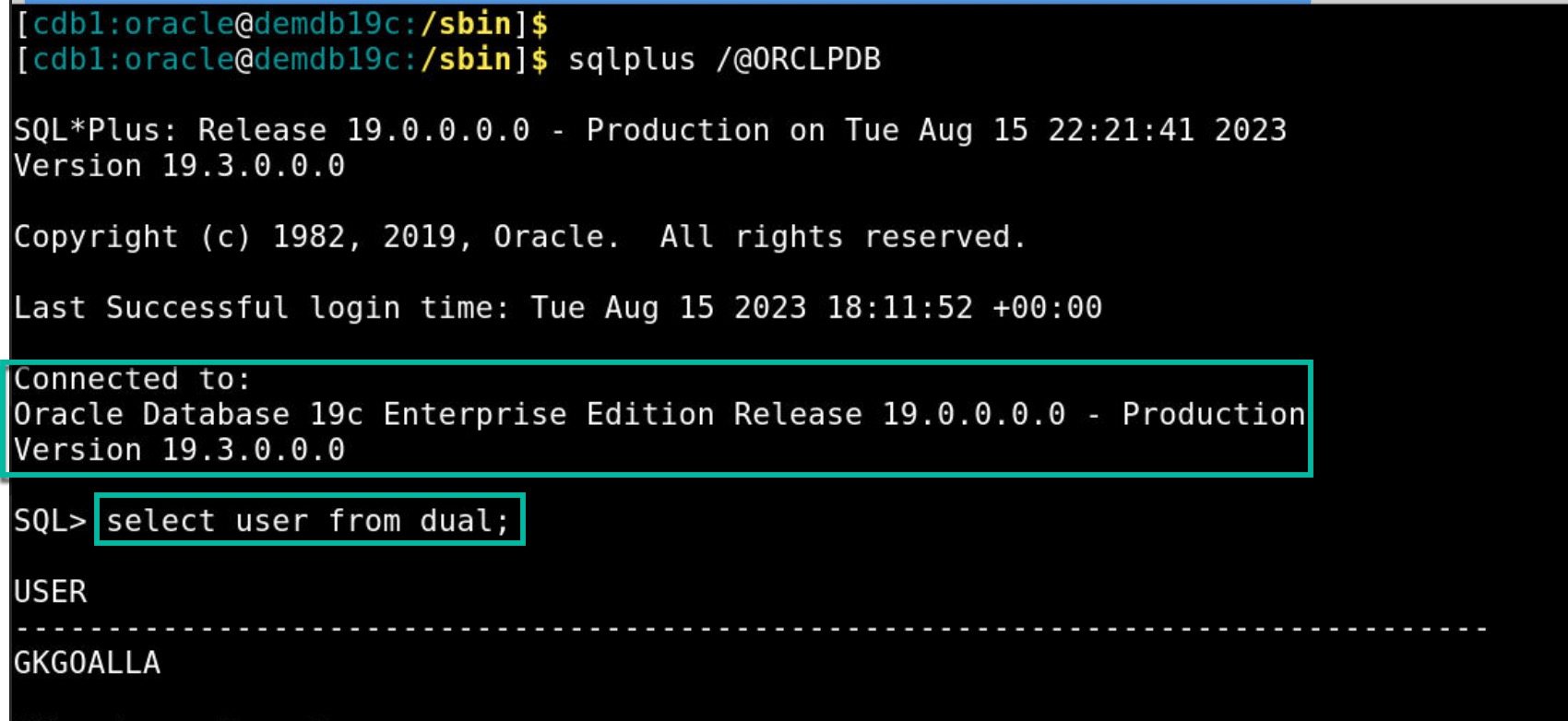

- データベース・クライアント上のユーザー(SQLPlusコマンドライン・ユーティリティ)は、データベースSIDを使用してデータベースへの接続を試行します。

- 資格証明を入力するためのポップアップ・ウィンドウが表示されます。

- ユーザーは自身のOCIアイデンティティ・ドメイン資格証明を入力します。

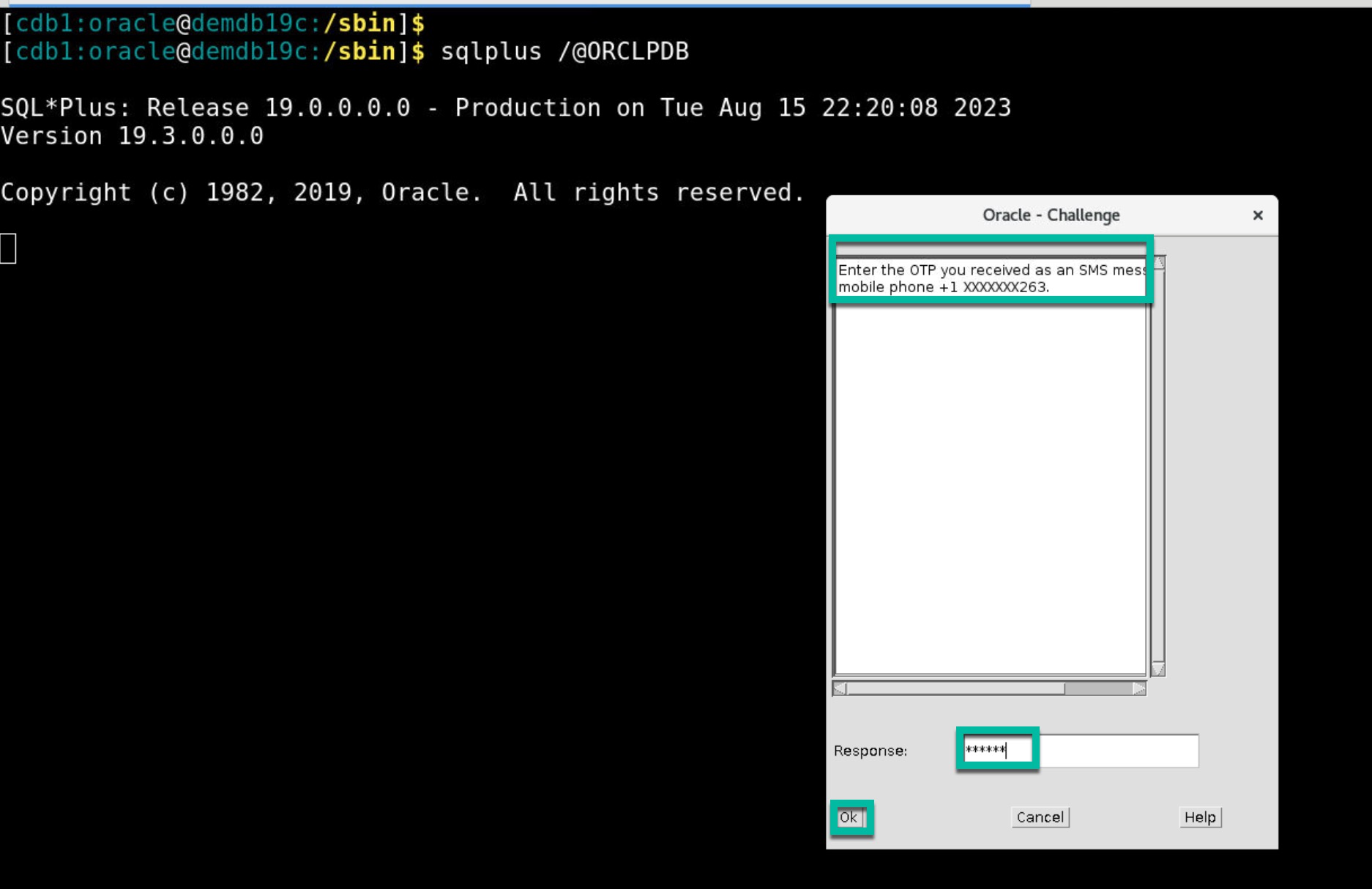

- 認証が成功すると、ユーザーは第2要素(OTPなど)認証を要求され、この例では、ユーザーは別のポップアップ・ウィンドウにOTPを入力します。

ノート: 2番目のファクタは、モバイルに配信されたOTP、モバイル・アプリで生成されたTOTPまたはモバイル・アプリのプッシュ通知のいずれかです

- OTPが正常に検証されると、ユーザーはデータベースに正常に接続します。

テイクアウト:

データベース・アクセスにマルチファクタ認証を組み込むことで、不正アクセスやデータ侵害のリスクを低減することで、組織全体のセキュリティ体制が強化されます。これは、他のセキュリティ対策を補完し、データベースに対して幅広い脅威に対して包括的な防御を提供します。

このブログ投稿では、強力な認証(MFA)とは何か、このユース・ケースを解決するためのデータベースおよびOracleのアプローチで重要な理由を探りました。このシリーズの次のブログ投稿では、Oracle DatabasesのMFAの構成方法についてご紹介します。