※ 本記事は、Rohit Kaulによる”Network sources: A simple yet powerful way to protect OCI resources“を翻訳したものです。

2024年1月23日

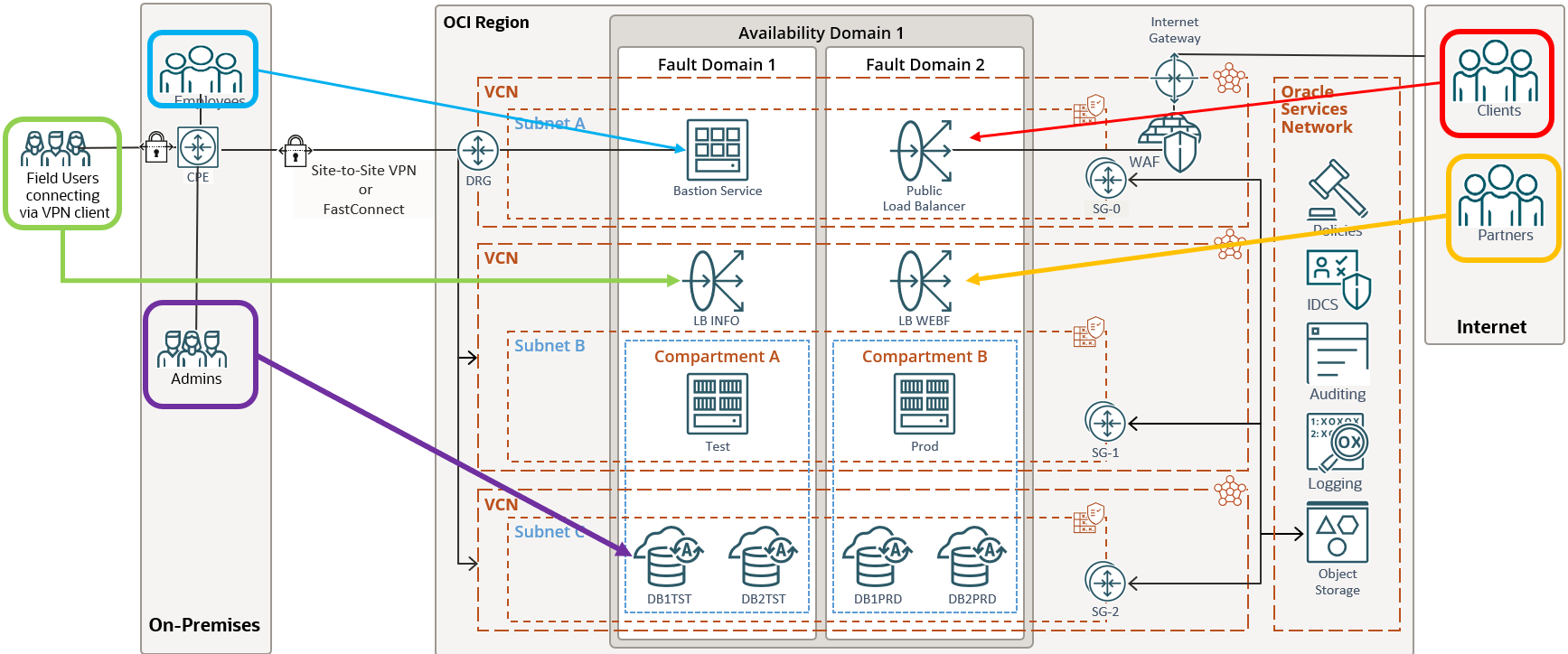

最近の研究では、単一のデータ侵害の世界平均コストは4450万ドル近くで、毎年高額になっていることが示されています。Oracle Cloud Infrastructure(OCI)では、セキュリティは基本的な機能であり、お客様はセキュリティとコストを妥協しません。OCIは、データ・センター、物理ハードウェア、ネットワーク、OS、ストレージ、データベース、アプリケーション・アクセスなど、すべてのレイヤーで保護できるように、いくつかのセキュリティ・オプションを提供しています。

インフラストラクチャを保護する基本的な方法の1つは、ネットワーク・トラフィックを保護することです。OCIは、サブネット・レベルのセキュリティ・リストと仮想ネットワーク・インタフェース・カード(VNIC)レベルのネットワーク・セキュリティ・グループ(NSG)を使用して、パケット・レベルでネットワーク・トラフィックを制御します。OCIは、IPアドレスに基づいてOCIリソースへのアクセスを管理するための「ネットワーク・ソース」と呼ばれる、コストのかからないスマートな機能も提供しています。ネットワーク・ソースは、発信元のIPアドレスまたはIP範囲であり、ポリシーまたはテナンシの認証設定で参照して、発信元のIPに基づいてOCIへのアクセスを制御できます。これらは、OCI内からのプライベートIP(east-westトラフィック)またはパブリックIP(north-southトラフィック)です。

ネットワーク・ソースの使用例

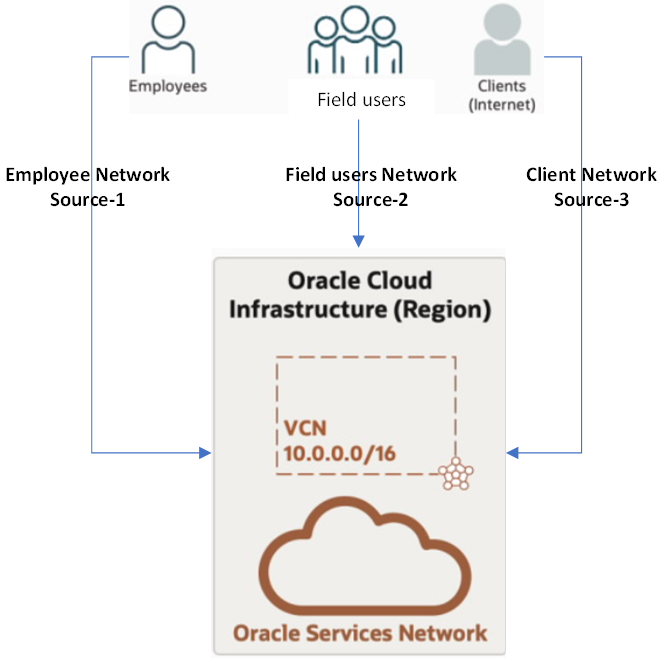

OCIリソースへのアクセスが必要なユーザーのセットがあります。ただし、これらのユーザーは現場で作業し、パブリック・ネットワークを使用して現場のデバイスを介して接続するため、OCIネットワークへのアクセス中にデバイスがセキュリティ侵害に対して脆弱になります。この問題に対処する1つの方法は、ユーザーが企業のサインイン・プロセスを使用してログインできる企業VPNを介してOCIにアクセスできるようにすることです。ネットワーク・ソースはどのように関与しますか? 企業のVPN IP範囲を使用して、OCIにネットワーク・ソースを作成できます。その後、OCIでポリシーを定義して、企業VPN(ネットワーク・ソースのIP範囲)を介してOCIリソースにアクセスする場合にのみ、OCIへのフィールド・ユーザーのアクセスを許可できます。

企業のVPNは保護のためにまだ使用されていると主張するかもしれません。ただし、ネットワーク・ソースは、どのユーザーも企業VPNをバイパスしてOCIリソースにアクセスできないようにすることで、追加のセキュリティ・レイヤーを提供します。

次の図は、様々なユーザーが様々なタイプのOCIリソースにアクセスする必要がある場合に、ネットワーク・ソースが提供する追加の保護の利点を視覚化します。

いくつかのネットワーク・ソースを設定します。

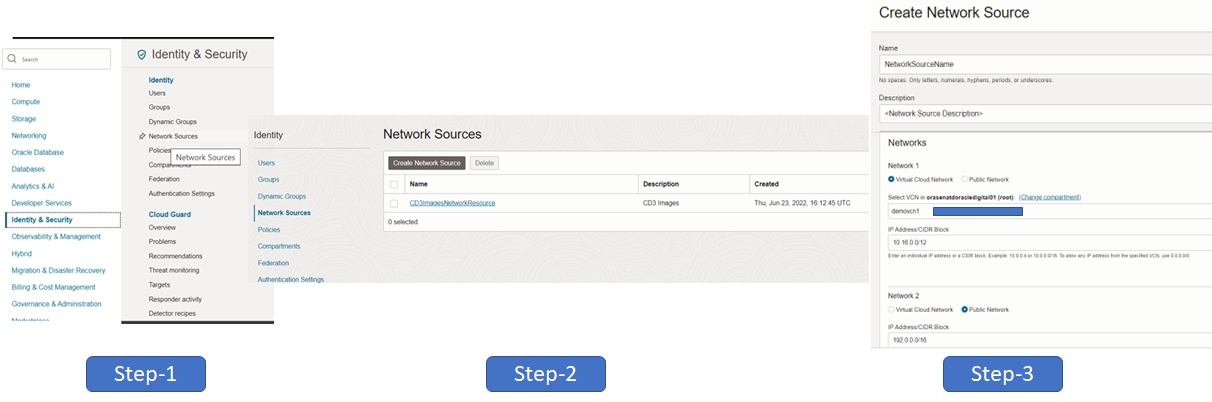

ネットワーク・ソースの作成

Oracle Cloudコンソールの「Identity & Security」で、「Network Sources」を選択します。ここでは、ネットワーク・ソースを作成するか、既存のソースを管理できます。ネットワーク・ソースを作成するには、ネットワーク・ソースの名前とわかりやすい説明を指定する必要があります。次に、「Networks」で、ネットワーク・ソースを作成するには、OCI VCN (プライベートIPの入力用)またはパブリックIP (あるいはその両方)を選択する必要があります。必要に応じて、パブリックIPとプライベートIPを同じネットワーク・ソースに追加できます。

管理者グループのすべてのユーザーはネットワーク・ソースの管理に必要なアクセス権を持っていますが、「グループ <group-name>にテナンシ内のネットワーク・ソースの管理を許可する」など、ネットワーク・ソース・リソース・タイプを使用するポリシーを使用してネットワーク・ソースへのアクセスを制御することもできます。このポリシーにより、グループ内のすべてのユーザーがOCIでネットワーク・ソースを作成および管理できます。

ネットワーク・ソースは、テナンシまたはルート・コンパートメントにのみ作成でき、ホーム・リージョンに存在しますが、テナンシ全体で使用できます。

ネットワーク・ソースを介したOCIリソースへのアクセスを管理するためのポリシーの記述

次のポリシーを考えてみます:

Allow group <group-name> to <inspect/read/use/manage> instance-family in tenancy where request.networkSource.name='<NetworkSourceName>'

このポリシーにより、特定のグループのユーザーは、リクエストが”request. networkSource.name”で指定されたネットワーク・ソースで許可されたIPアドレスから発生した場合にのみ、インスタンス・ファミリなどのコンピュート・インスタンス・リソースにアクセスして管理できます。ネットワーク・ソースベースのポリシーを使用して、すべてのOCIサービスのリソースへのアクセスを制限できます。

その他のユース・ケース

ネットワーク・ソースは、OCIリソースへのアクセスを制限するためのシンプルで強力な方法を提供します。セキュリティ・リストやNSGなど、パケット・レベルでのネットワーク・トラフィック制御は提供されませんが、元のIP範囲に基づいてOCIリソースへのアクセスを制限する便利なアクセス制御メカニズムです。

もっと見る

ユース・ケースはそれぞれ異なります。OCIは、パケット・レベルのネットワーク・フィルタリング用のネットワーク・ファイアウォール・サービスも提供しています。このサービスでは、ソースと宛先のIP、ポートおよびプロトコルに基づくトラフィックを許可および拒否するだけでなく、URLと完全修飾ドメイン名(FQDN)フィルタリング、侵入検知および防止システム(IDPS)、およびトラフィックと脅威ログを含むロギング・システムも提供します。

Oracle Cloud Infrastructureにおけるネットワーク・ソースおよびセキュリティ製品の詳細は、次のリソースを参照してください: