※ 本記事は、Pradeep Vincentによる”First Principles: Robust data breach protection with Zero Trust Packet Routing“を翻訳したものです。

2024年9月11日

Oracle Cloud Infrastructure(OCI)では、セキュリティは最優先事項であり、お客様のためにクラウド内の機密データを保護します。従来のネットワーク・セキュリティ対策では不十分なことが多く、データ漏洩や停止に対して脆弱なままです。そのため、Zero Trust Packet Routingというより優れた標準アプローチでApplied Inventionとコラボレーションしました。オラクルの実装であるOracle Cloud Infrastructure Zero Trust Packet Routing (OCI ZPR)を最近発表しました。このブログ投稿では、現在のソリューションの限界を探り、ネットワーク・セキュリティの進化と革命の両方としてOCI ZPRを紹介します。

次のビデオでは、ZPRの背後にある動機をDanny Hillis博士と話し合います。意図的なデータ中心のセキュリティの概念を紹介します。OCI ZPRは、セキュリティ・ポリシーをネットワーク構成から切り離し、データに対する追加の保護レイヤーを提供します。この追加により、堅牢で耐障害性のあるソリューションが提供されます。また、OCI ZPRアーキテクチャの概要と主なメリットについても説明します。

従来のネットワーク・セキュリティの課題

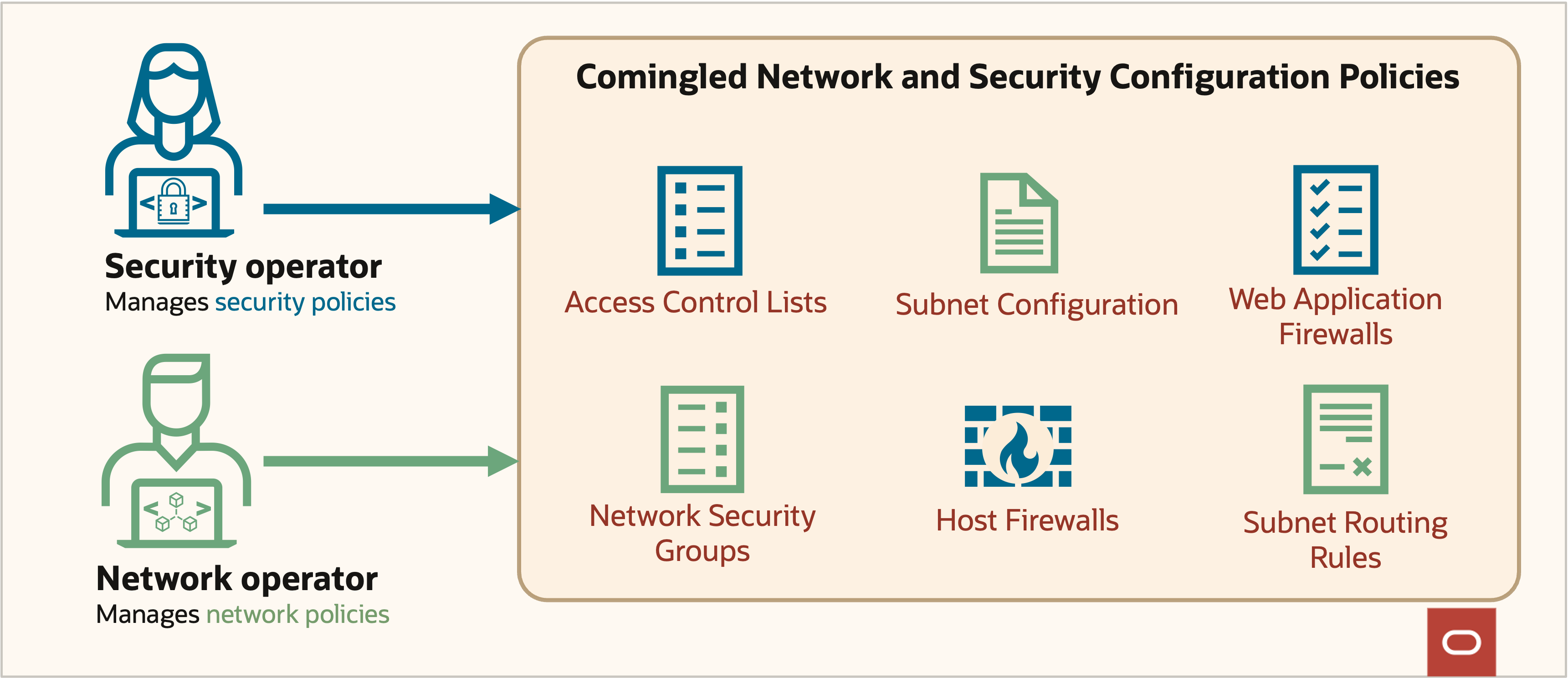

従来のクラウド設定では、通常、データ移動は仮想ネットワーク構成とネットワーク・セキュリティ・ポリシーを組み合せて有効化および保護されます。ネットワークおよびセキュリティー・オペレータは、それぞれこれらの構成設定を管理します。ただし、このような構成は、多くの場合、複雑さとセキュリティのギャップにつながります。ネットワークの詳細が変更されると、予測や評価が困難な方法でセキュリティ・ポリシーに不注意の影響が生じ、気付かない脆弱性が生じます。

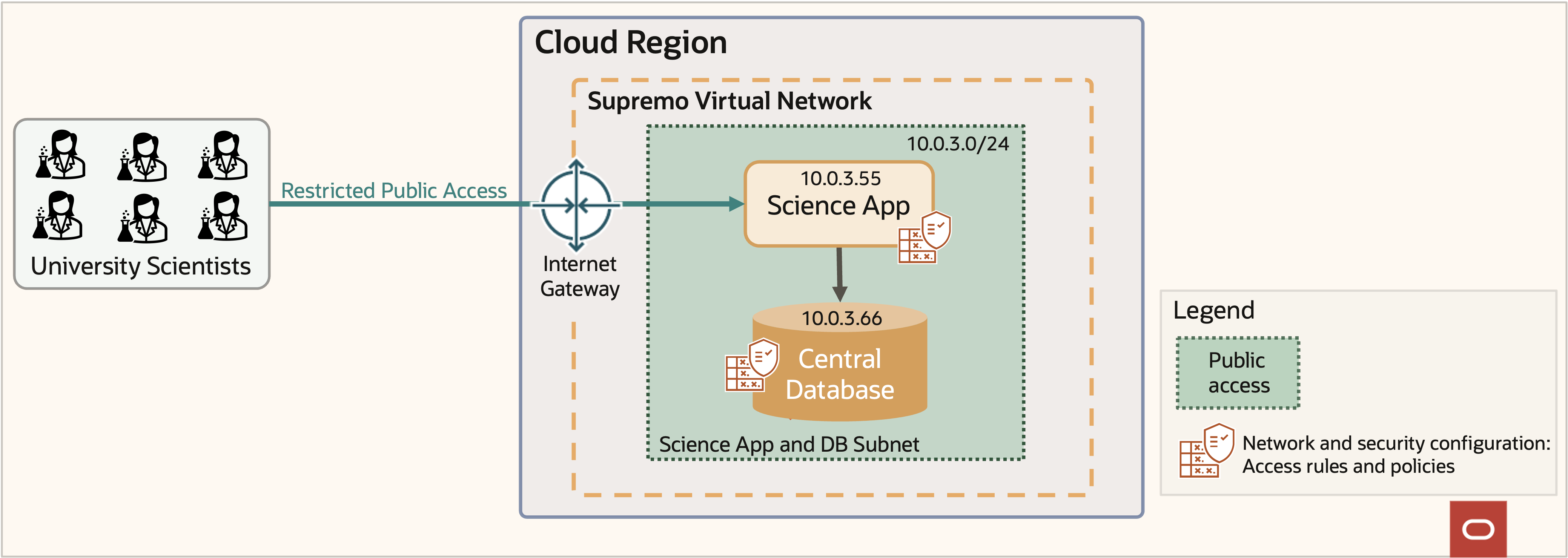

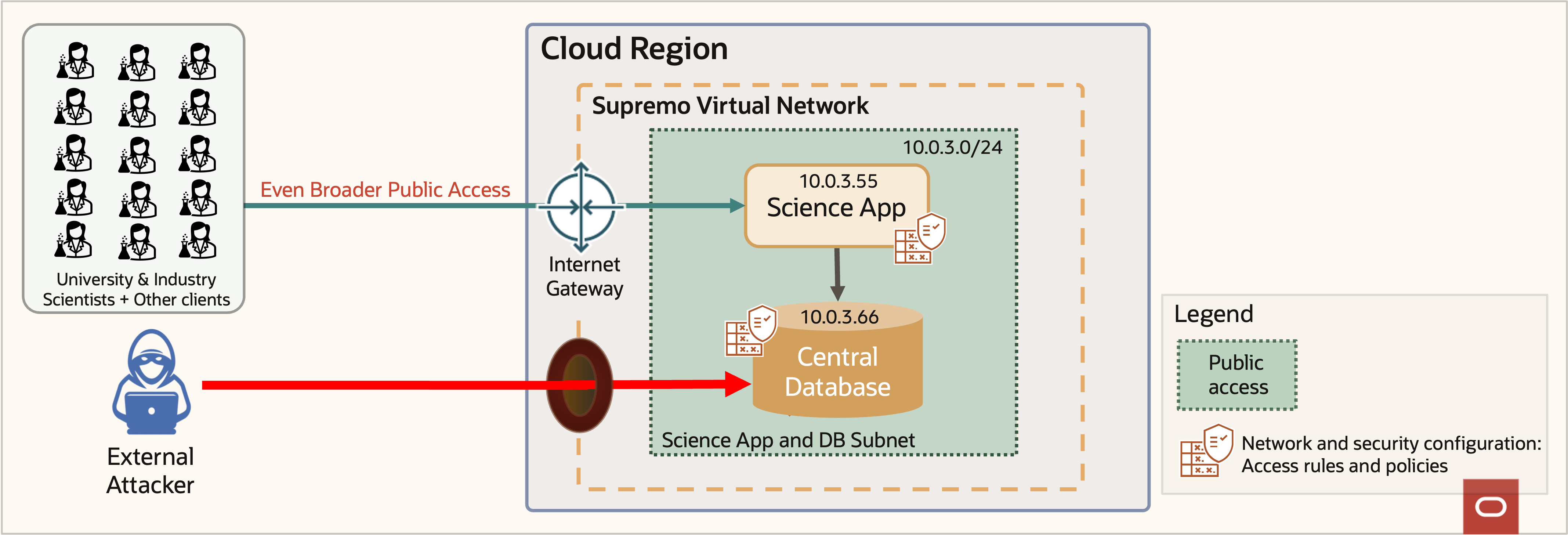

図1: クラウド内のデータは安全?

さらに、従来のネットワーク・セキュリティは、IPアドレスとネットワーク・トポロジに大きく依存しています。この設定により、動的なスケーリングと複雑な相互接続特性により、クラウド環境への対応が困難になる可能性があります。クラウドのセットアップは、同時に通信する単純な静的な数のコンピュータから抽象的に離れ、構成ミスや変更エラーの可能性が高まり、データが漏洩や停止にさらされる可能性があります。その挑戦を例に挙げましょう。

ネットワーク・セキュリティの課題: クラウドでの機密データの保護

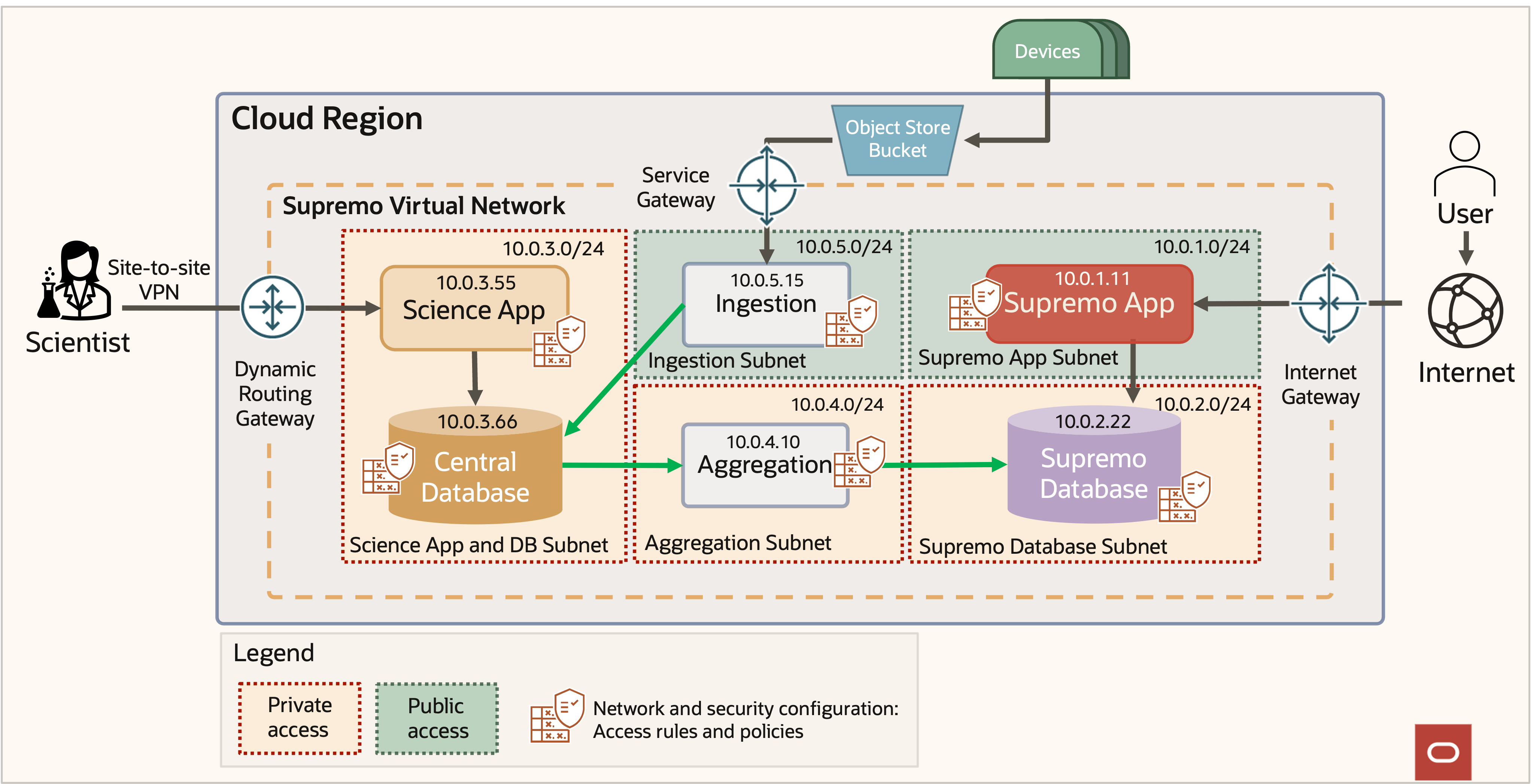

Supremo社は、環境調査およびユーザー・インサイトのために機密データを収集するための新しい自然監視デバイスを開発したとします。この一般的な例のアーキテクチャは、機密データを格納するアプリケーションには一般的ですが、ある程度のアクセス制御が必要です。このデータのセキュリティと機密性を確保するために、同社は、次の機能を含む堅牢なセキュリティ対策を備えたクラウドベースのサービスを設計しました:

- 強力なデータおよびネットワーク分離

- お客様のトラフィックとインターネットから分離された、一元的なデータベースに格納されるプライベートおよび機密データ

- 安全な取込みワークフローを介してルーティングされる信頼できないインバウンド・トラフィック

- 個別のパブリック・データベースに集計された顧客アクセスのデータ

- 選択したサイエンティストは、仮想プライベート・ネットワーク(VPN)接続を介して機密データ・アクセスを付与

図2: Supremo社アプリケーションのアーキテクチャ

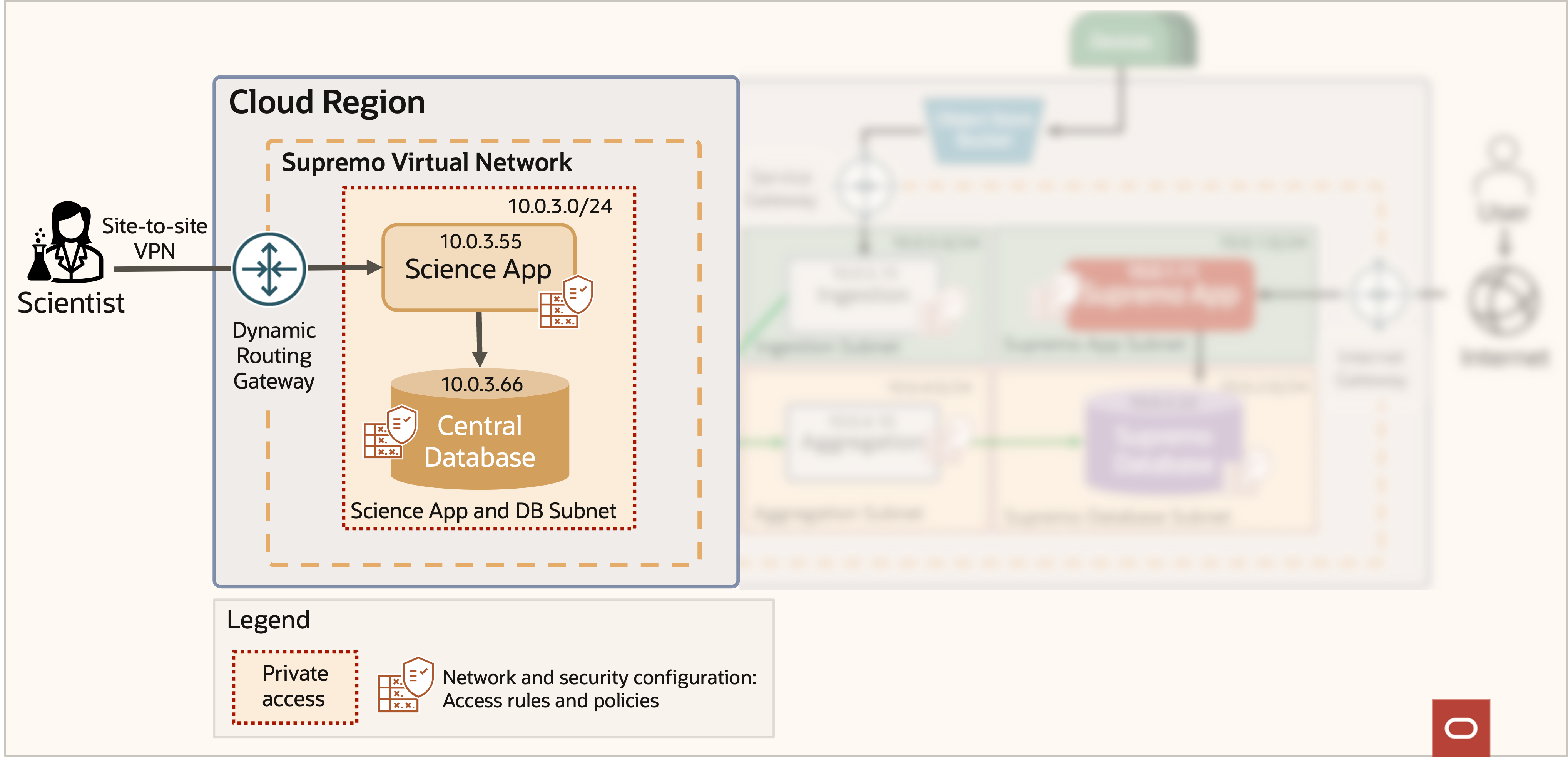

図2のシンプルなアーキテクチャは、多くの動きのある部分を示しています! この例では、図3で収集されるサイエンティストと機密データの間のインタフェースに焦点を当てています。

図3: Supremo社アプリケーション・アーキテクチャ – 関連する部分

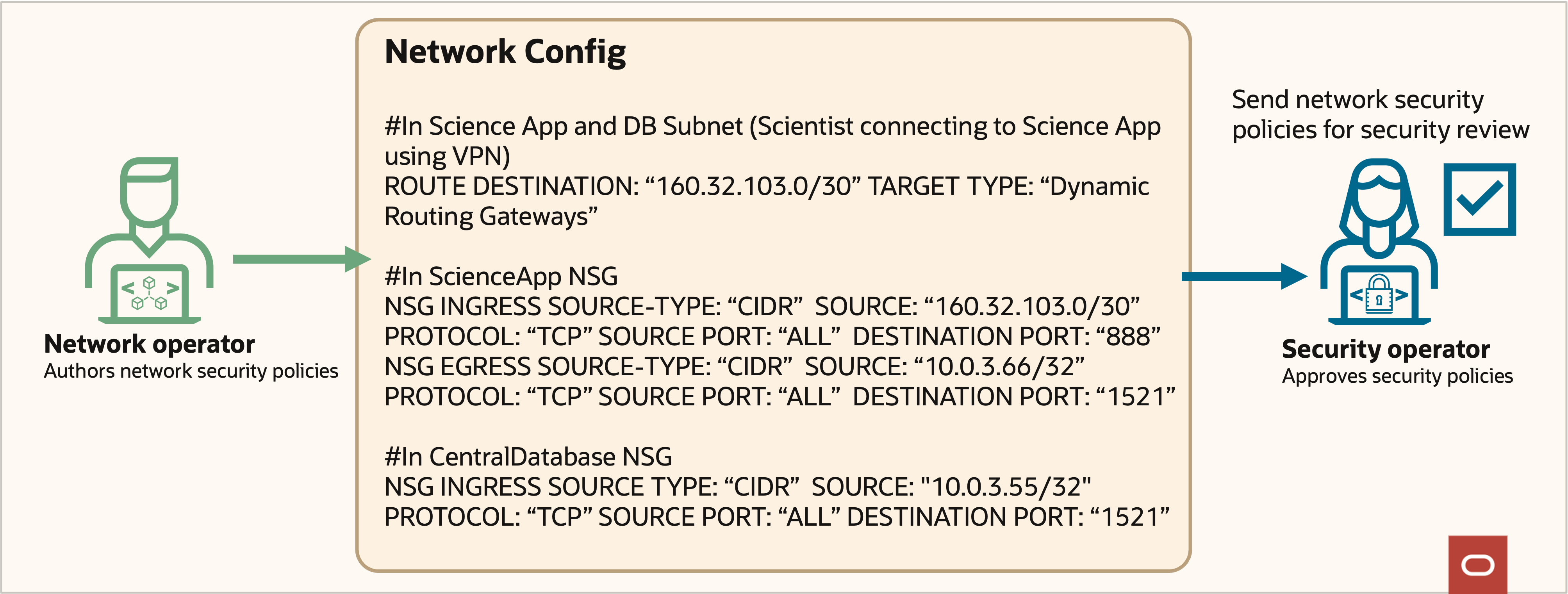

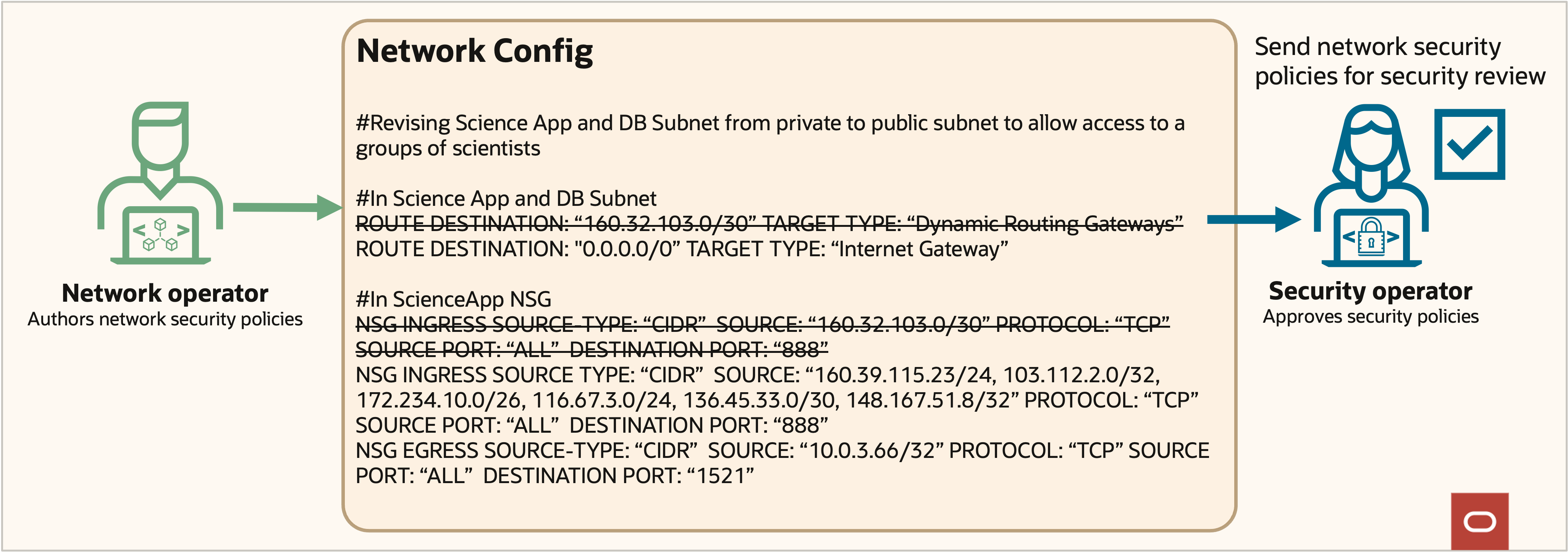

図4に示すように、サイエンス・アプリケーションの初期ネットワークおよびセキュリティ・ポリシーでは、VPNリンクを介して選択したIP CIDR範囲から、中央データベースへの直接アクセスのない動的ルーティング・ゲートウェイ(DRG)へのアクセスのみが許可されます。この構成により、機密データが確実に保護されます。

図4: Supremo社ネットワーク・セキュリティ・ポリシー

課題: 需要の増加に伴うセキュリティのスケーリング

より多くのデバイスがオンラインになり、より多くのデータが生成されます。データが増えると、より多くの科学者がデータへのアクセスを要求できるようになります。オンボーディングを簡素化するために、チームは、図5に示すように、制限されたインターネット・アクセス・アプローチを実装しています。厳密なIP制約は、図6に示すポリシー変更によって機密データのセキュリティーを維持します。

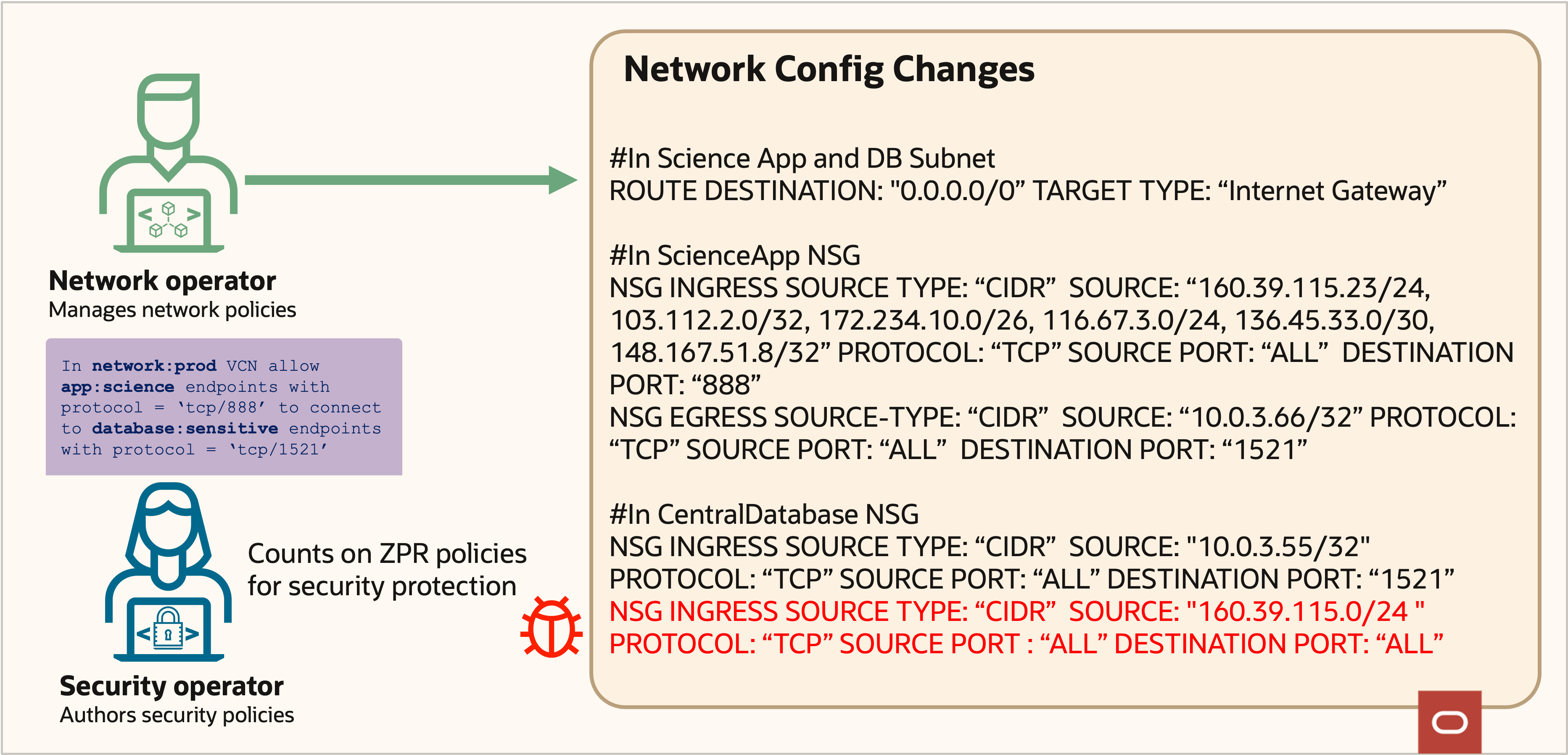

図5: Supremo社によるパブリック・アクセスの制限

図6:Supremo社アクセス・ポリシーの変更

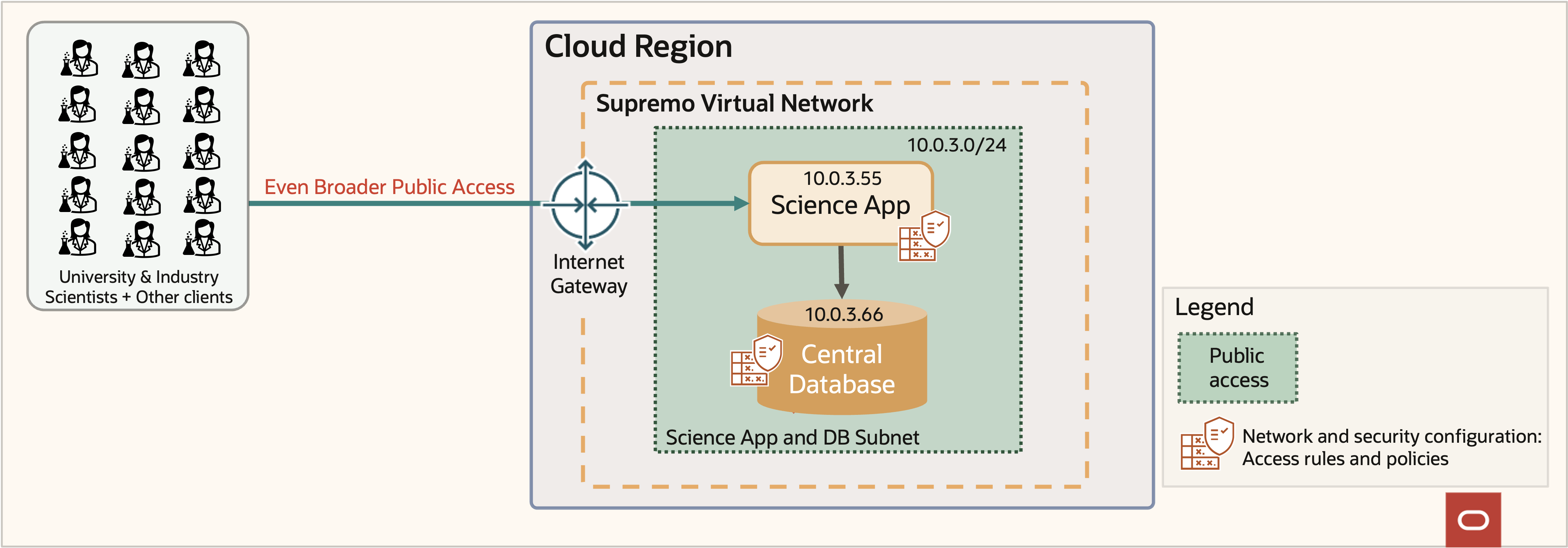

しかし、データが普及するにつれて、図7に示すように、より多くの科学者とクライアントがアクセスを要求します。アプリケーションとデータベースの両方が、需要に合わせて拡張する必要があります。アクセス制御リストとネットワーク・セキュリティ・グループ・ポリシーは、ますます複雑になり、扱いにくくなっています。最善の状況下では、数字のページを正確に見直すことは人間にとって困難です。

図7: Supremo社より広範なパブリック・アクセス

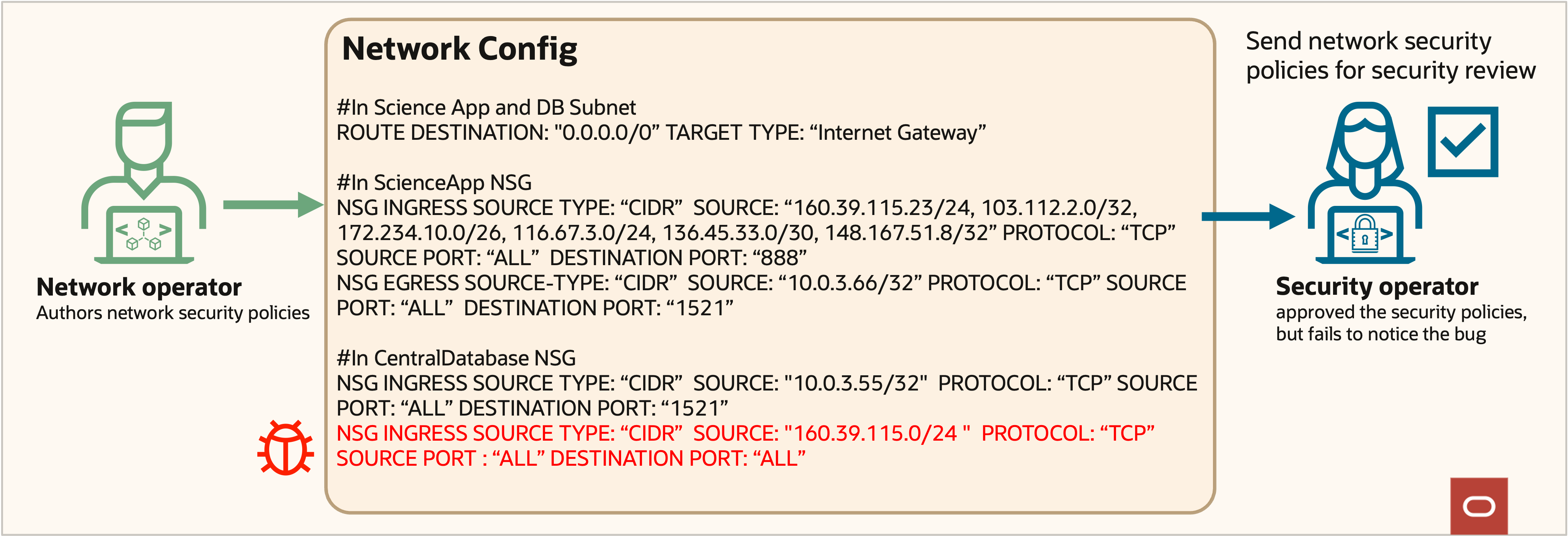

図8: Supremo社ネットワーク・セキュリティ・ポリシー・エラー

複雑さが増すと、図8に示すポリシーで偶発的なエラーが発生し、図9の外部パーティがデータベースにアクセスできるようになります。

図9: Supremo社のデータ侵害

このシナリオでは、より効果的かつ効率的なネットワーク・セキュリティ・アプローチの必要性を強調します。変化するビジネス・ニーズに対応しながら、セキュリティと機密保持のプロパティをそのまま維持する方法が必要です。かつては明確に定義されたネットワーク構成とセキュリティ・ペリメータが、複雑なルールのWebとなり、不注意に機密データベースをインターネットに公開しました。システムの複雑さは盲点を生み出し、セキュリティ・オペレータが脆弱性を簡単に検出することを困難にしています。

現実世界の懸念: データの漏洩と侵害

このシナリオは仮説ではありません。クラウド環境の構成ミスにより、過去にデータの漏洩や漏洩が発生しています。図10の様々なオンライン・パブリケーションで示されているように、複雑なネットワーク構成のエラーまで、多数のデータ侵害イベントの例をトレースできます。

図10: オンライン出版物からのデータ侵害の報道

クラウド・プラットフォームは、多くの場合、これらのインシデントを顧客エラーとみなしますが、改善する必要があると考えています。クラウド・プラットフォームとして、お客様が堅牢で耐障害性のあるセキュリティ体制を維持できるようにする製品およびプリミティブを提供する責任があります。複雑さがセキュリティにとって大きな障害であることを認識し、お客様のセキュリティ防御を簡素化および強化するための措置を講じる必要があります。

どうやってここに来たのか? どこに行くのか?

ビデオには特別ゲストとして、コンピューティング界のレジェンド、Danny Hillis博士が出演してくれました。Hillis博士は、インターネット上で最も初期の参加者の一人でした。3番目のドメイン名をグローバル・ドメイン・ネーム・システム(DNS)に登録しました。その初期段階から、Hillis博士は物事のあり方について語られる挑戦者となりました。

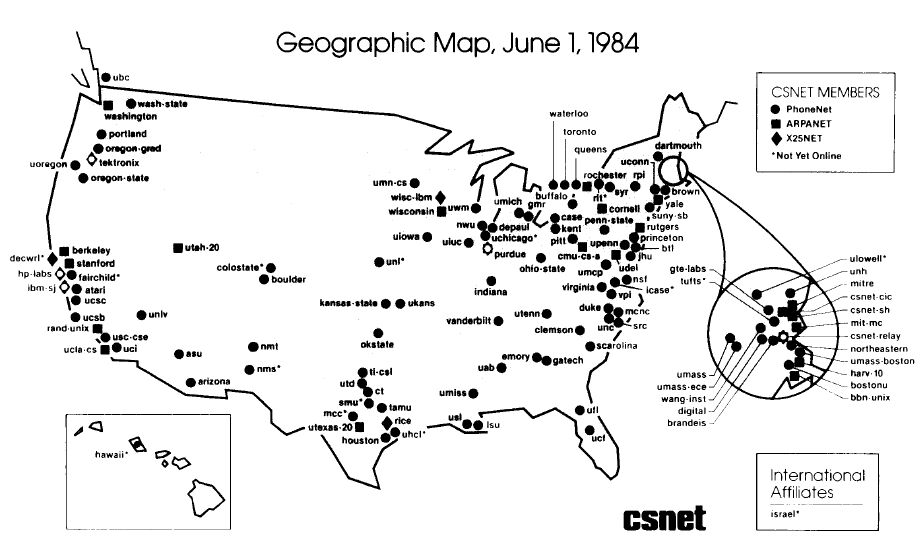

インターネットの始まりは、私たちが今いる場所とは大きく異なっていました。1983年1月1日、ARPANETはTCP/IPの使用に切り替わり、現代のインターネットが誕生しました。1984年半ばの時点では、図11に示すように、ネットワーク全体はまだ簡単に地図に描くことができ、理解することができました。当時も悪質なネットワーク・アクターは存在しましたが、地元の説明責任で対処できました。ネットワークのセキュリティは後回しでした。

図11: 1984年のインターネット・ネットワークの地図。https://www.vox.com/a/internet-maps から

この地図を今日と対比してみると、一部の家庭やほとんどのオフィスには、当時のインターネット全体よりも多くのインターネット接続機器があります。セキュリティ・デバイスと技術は革新、拡張、改善されましたが、現代のネットワークが構築されている基盤は、まだ初期の倫理を反映していることは避けられません。

当社の責任が、お客様がデータとネットワークのセキュリティを維持するためのより良い方法を提供することである場合、我々はこれらの赤字を受け入れることはできません。物事のあり方について語られる挑戦者として、Danny Hillis博士と彼の会社のApplied Inventionは、自然な協力者に見えました。私たちが求めていたのは、ネットワーク・セキュリティを定義して実行するためのより良い方法でした。Hillisと彼のチームは、ネットワーク・セキュリティがどのようなものであるかを探るのに役立ち、以前の経験から学びました。

OCI ZPR: クラウド・セキュリティのパラダイム・シフト

Supremo社の例に示すように、ネットワーク・セキュリティ・プロパティはネットワーク配置とは別に定義する必要があります。機密データベースをインターネットから直接利用できないという基本的なセキュリティ・アサーションは、Supremo社が成功を収めたため、変化しませんでした。情報セキュリティ・ポリシーでは、情報に何が起こるか、どこに行けるかを把握する必要があります。その意図の施行(情報がどのように機能するか、どこへ行くのか)は、インフラストラクチャの問題です。

OCI Zero Trust Packet Routingは、その中核となる次の機能と連携します:

- インテントベースのセキュリティ・ポリシー: OCI ZPRでは、OCI ZPRポリシーと呼ばれる人間が読めるセキュリティ・ポリシーを定義し、ネットワーク内でデータをどのように流れるべきかという意図を把握します。これらのポリシーは、IPアドレスまたはネットワーク・トポロジから独立しています。

- ネットワーク構成からのセキュリティの分離: OCI ZPRポリシーは、ネットワーク・ポリシーとは別に管理されます。したがって、ネットワーク管理者は、セキュリティー位置を誤って変更することなく、ネットワーク構成を変更できます。

- ネットワーク・レイヤーでの施行: OCI ZPRポリシーはネットワーク・レイヤーで施行されるため、すべてのトラフィックが定義済のセキュリティ意図に準拠していることが保証されます。

- 継続的な監視: OCI ZPRは、セキュリティの意図に影響を与える可能性のある変更についてシステムを継続的に監視し、セキュリティ体制が堅牢であることを保証します。

OCI ZPR: オープン・スタンダード

イノベーションの卓越性に加えて、我々は二番目の目的のためにApplied Inventionと協力しました。これらすべてのOCI ZPRプロパティは、ネットワーク・オペレータが必要とする機能です。インテントベースのネットワーク・セキュリティ制御は非常に強力であり、2024年にネットワーク・セキュリティがどのように機能するかも非常に重要です。OCIでは、独自のロックインではなく、優れたパフォーマンスと構築で競合すると考えています。

Applied Inventionは、ZPR言語とアプローチをオープンな国際標準にするための取り組みをリードしています。他の実装を期待しています。

OCI ZPRの動作: Supremo社

ZPRがSupremo社の例における複雑さの課題をどのように改善するかを見てみましょう。Supremo社は、次の方法でZPRを使用してリソースを保護しています:

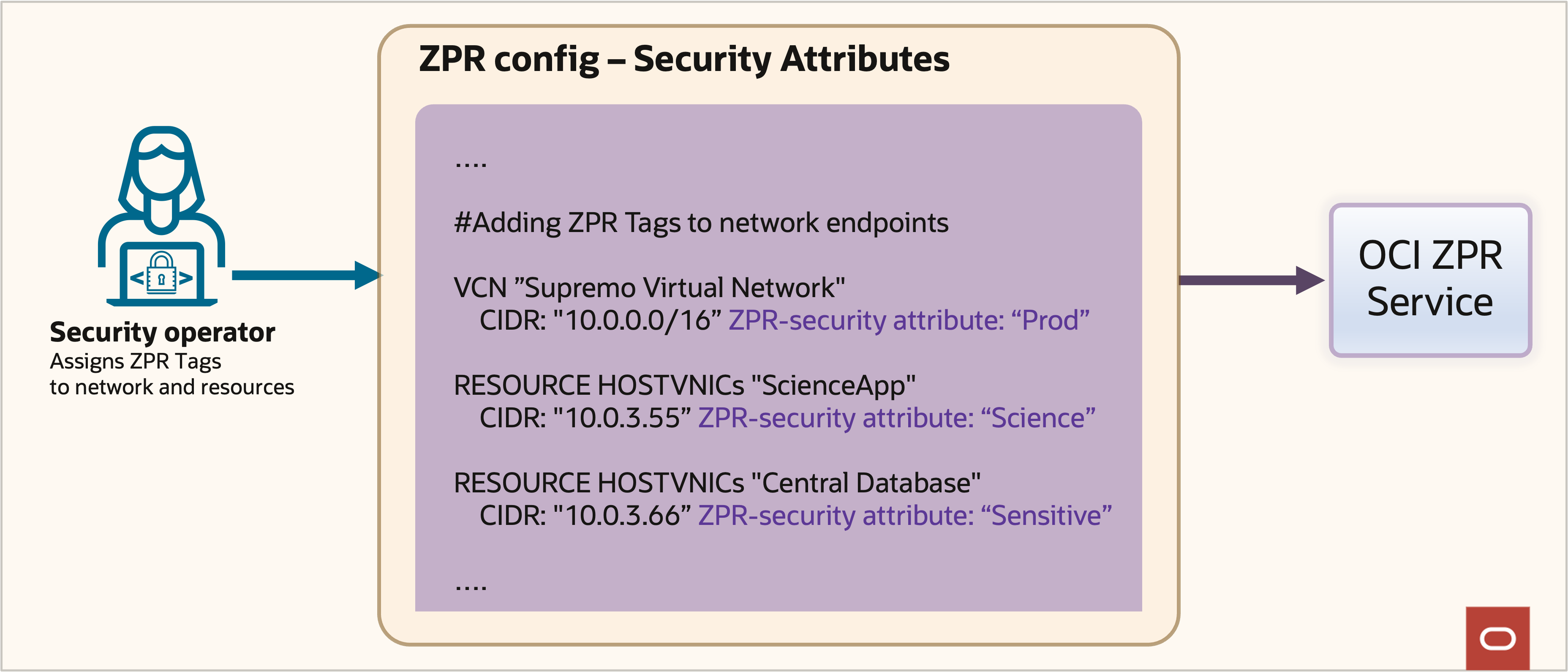

ステップ1: セキュリティ属性の割当て: 図12に示すように、Supremo社はリソースにセキュリティ属性を割り当てます。Scienceアプリケーションを実行するすべてのコンピュート・インスタンスには、ZPRセキュリティ属性”science”が割り当てられ、これらをapp:scienceとしてZPRで対処できます。データベース・インスタンスは、セキュリティ属性”sensitive”をdatabase:sensitiveとしてアドレス可能として持ちます。これらを接続するVCNには、ZPRセキュリティ属性“prod”が割り当てられます。

図12: ZPRのセキュリティ属性

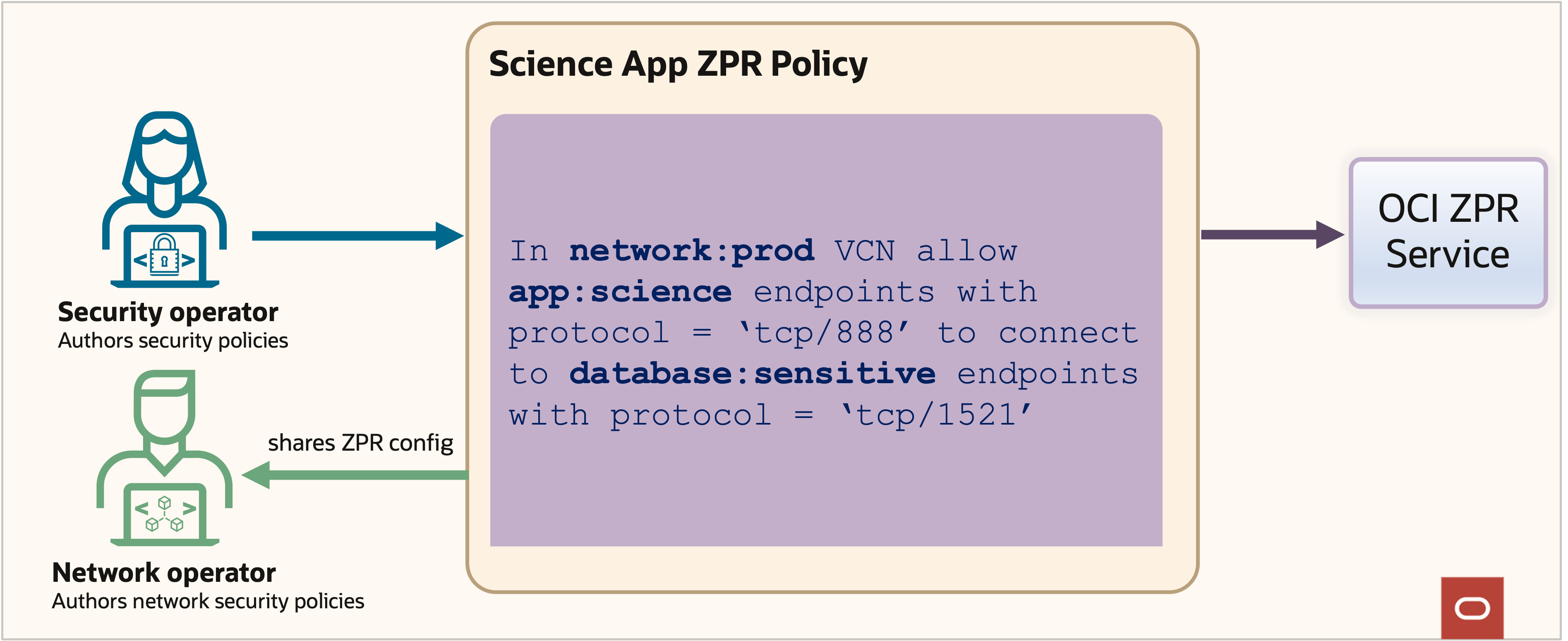

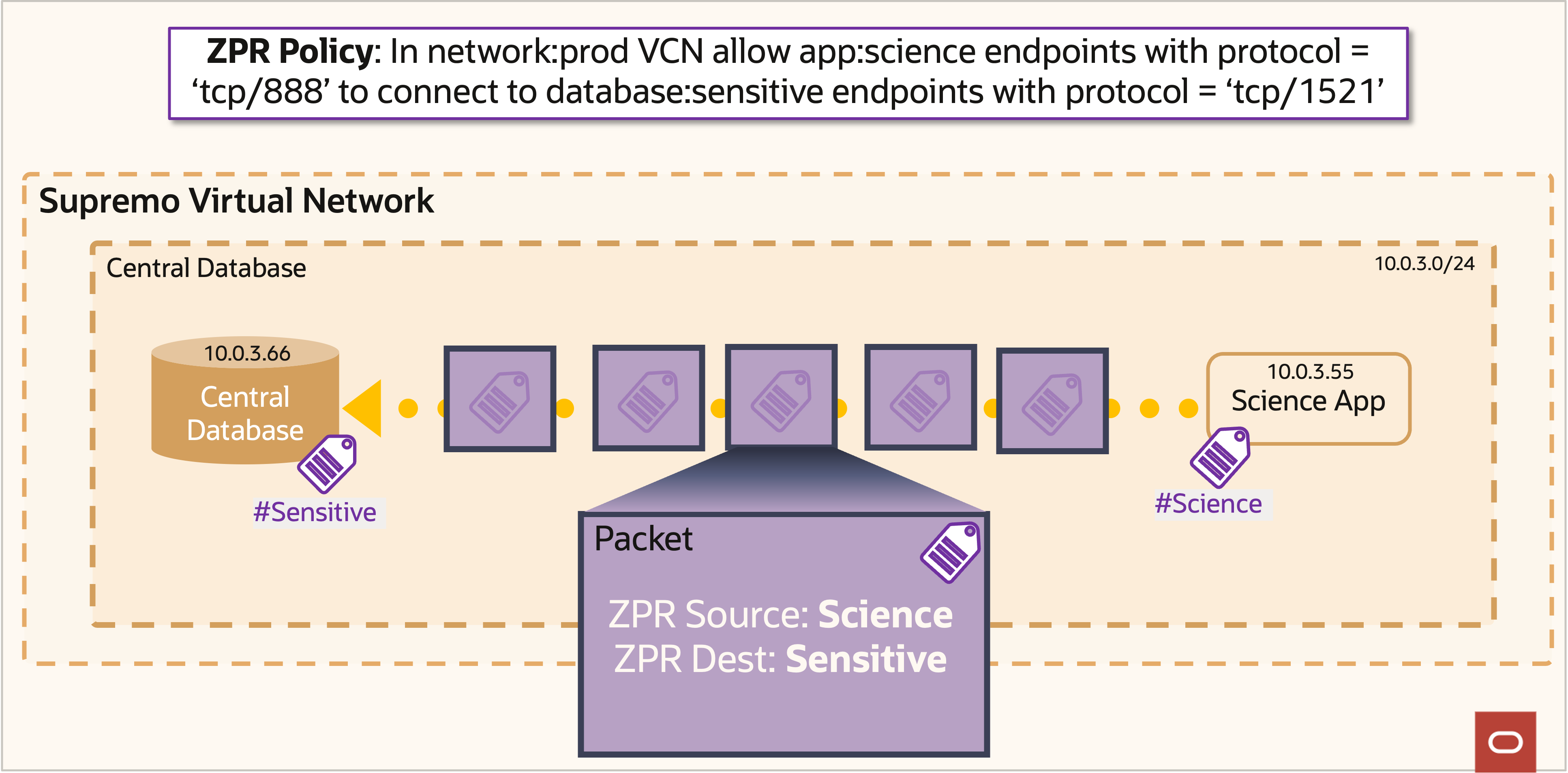

ステップ2: Wriite ZPRポリシー: 図13では、同社は、許可されたネットワーク・パケットのみがネットワークを流れることを許可するZPRポリシーを作成しています。これらのポリシーは、他のネットワーク構成でフローが許可された後に評価され、認可されたトラフィックのみが機密データベースに到達する最終的な保護者として動作します。

図13: ZPRセキュリティ・ポリシーの例

ポリシーの例: 機密データベースへのセキュアな接続: 1つのZPRポリシー・ステートメントにより、セキュリティ属性”science”を持つアプリケーション・ホストは、図13に示すように、セキュリティ属性”sensitive”を持つデータベースへのSQLnet TCP接続を確立できます。タグ付けされたScience Appインスタンスのみが機密データベースに接続でき、ネットワーク構成に関係なく他のすべてのトラフィックがブロックされます。

ZPRの利点: ZPRを使用することで、Supremo社はセキュリティ・ホールや設定ミスに強い堅牢なセキュリティ体制を実現しました。ZPRには、次の主な利点があります:

- 一般的なアーキテクチャ・リファレンス: ZPRポリシーは共通のアーキテクチャ・リファレンスを確立し、セキュリティ設計で人間が読める言語で「何が話せるか」を記述できるようにします。

- 耐久性のあるセキュリティの意図: ZPRポリシーで表現される意図は、現在のネットワーク状態ではなく、アーキテクチャの存続期間まで持続可能です。

- エラスティック・インフラストラクチャ: ZPRポリシーは、ネットワーク構成の前、後または最中に記述でき、トポロジ、構成またはネットワーク参加者とは無関係に強制、検証および監査できます。

- セキュリティ・ポリシーをネットワーク構成から分離: ZPRはセキュリティ・ポリシーをネットワーク構成から分離し、インフラストラクチャ導入における柔軟性とスケーラビリティを向上させます。ポリシーの例では、IPアドレスやデバイスの数量は定義されていません。

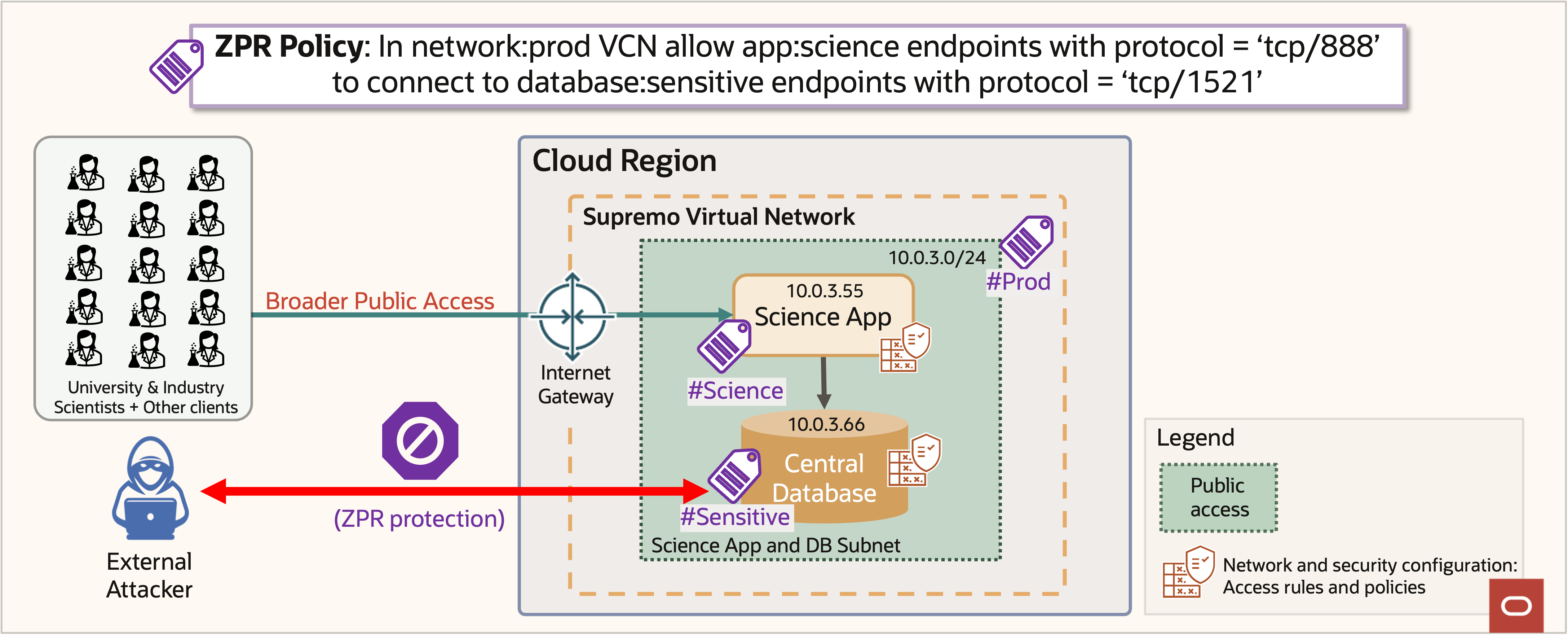

図14: ネットワーク・ポリシーにエラーがあるにもかかわらずZPR保護

ZPRを導入することで、Supremo社は、ネットワーク構成が時間の経過とともに進化する中でも、機密データを確実に保護できるようになりました。OCI ZPRでは、Supremo社は、セキュリティ属性「science」のインスタンスからのみ機密データベースへの接続を許可するOCI ZPRポリシーを定義しました。図14に示すネットワーク構成またはエラーに関係なく、図15に示すように、データベースへのその他のトラフィックはブロックされます。OCI ZPRは、ネットワークの詳細が変更された場合でも、セキュリティの意図を強化しました。

図15:ZPR保護によりデータ侵害を防止

図2の元のアーキテクチャにおける取込みおよび集計ワークフロー、パブリック・データベース、およびSupremo社のアプリケーションの同様のZPRポリシーは、これらのシステムをデータ侵害のリスクから保護します。

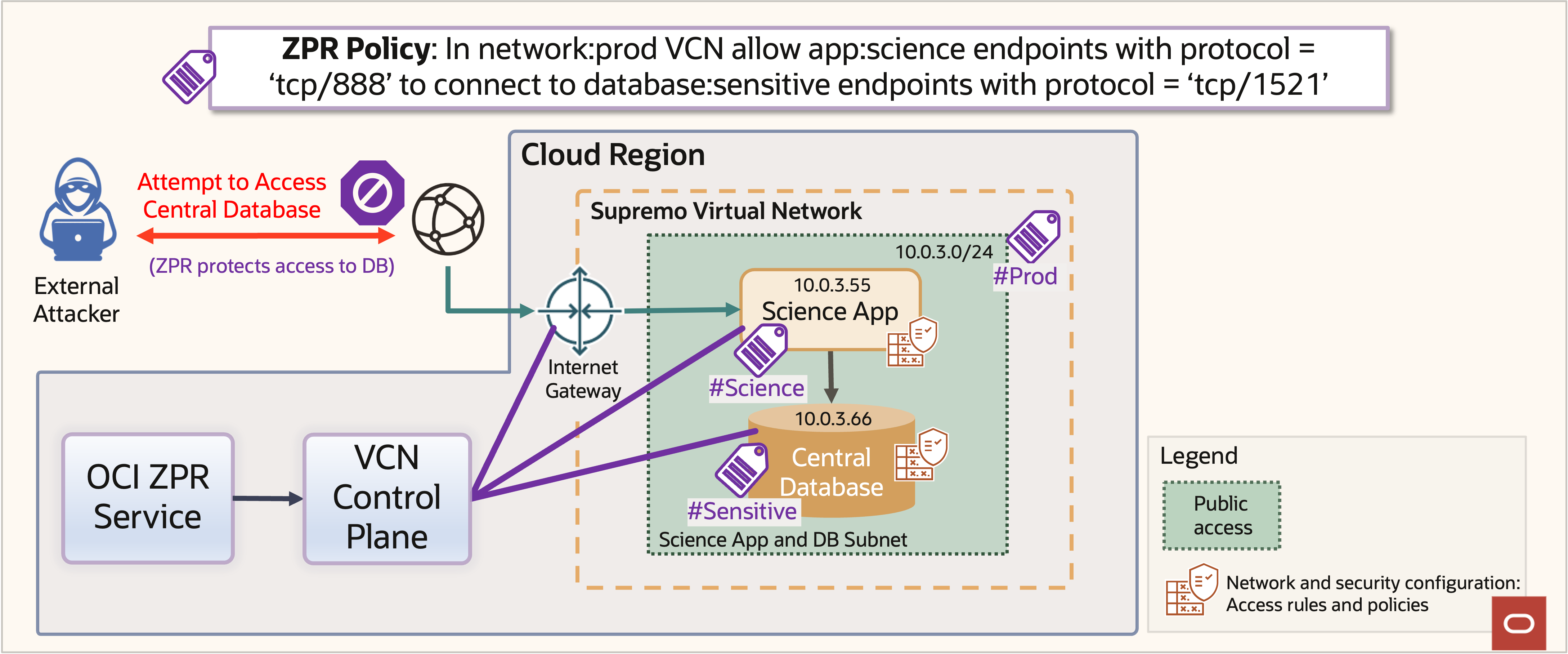

OCI ZPRアーキテクチャ

OCI ZPRの仕組みについて説明します。OCI ZPRサービスは、お客様が記述するZPRポリシーを記録します。その後、OCI ZPRはこれらのポリシーをマシン指向の中間形式に変換して、ネットワーク内の特定のポイントで効率的に解釈します。

OCI ZPRは、人間が読めるZPRポリシーを、機械が解釈するネットワーク・セキュリティ・ポリシーに変換します。これらのネットワーク・セキュリティ・ポリシーは、VCNコントロール・プレーンに送信されます。VCNコントロール・プレーンは、ZPRセキュリティ属性とZPRで生成されたネットワーク・セキュリティ・ポリシーを、必要なすべてのエンドポイントに伝播します。その後、ネットワーク・エンドポイントは、図16に示すように、これらのポリシーをネットワーク・パケット・フローに適用できます。

図16: ZPRポリシーの適用

ZPR対応ネットワークを通過するネットワーク・トラフィックには、図17のコンテキストに適したZPRセキュリティ属性で注釈が付けられます。ZPRネットワーク上の任意のリソースからのすべての接続には、これらの属性が含まれます。たとえば、すべてのフローに、フローのオリジン・ネットワークの個別のZPR IDの注釈が付けられます。外部トラフィックはこんな感じです。したがって、この例から、インターネットからのネットワーク・トラフィックには、ネットワーク・パケット上のIPアドレスとは関係なく、app:scienceインスタンスからのネットワーク・トラフィックとは異なるZPR IDという注釈が付けられます。

図17:OCI ZPRパケット検査の例

各ネットワーク決定ポイントは、注釈付きZPR IDを使用して、ZPRネットワーク接続の属性が構成済みのZPRポリシーに準拠しているかどうかを判断します。この評価は独立しており、ほかのネットワーク構成が適用されたあとに実行されます。ZPRポリシーのほうが限定的です。ネットワーク・デバイスはトラフィックを許可するように構成する必要があり、ZPRはトラフィックが準拠していることに同意する必要があります。

ZPRディレクティブは、ネットワークパケットやパケットの内容ではなく、ネットワーク・フローに関するものです。そのため、ZPRポリシーの評価は、フローの確立中に実行され、その結果がキャッシュされます。キャッシュされた結果は、確立されたネットワーク・フローのネットワーク・パケットの処理に使用されます。したがって、ZPRポリシーの評価では、ネットワーク待機時間やスループットのパフォーマンスに顕著な影響はありません。

まとめ

OCI ZPRは、クラウド・セキュリティの大幅な進歩を遂げています。セキュリティ・ポリシーをネットワーク構成から切り離すことで、OCI ZPRはクラウド内のデータの保護を強化します。OCI ZPRにより、Oracle Cloud Infrastructureは、最高レベルのセキュリティと安心感をお客様に提供することを約束します。これにより、お客様は、データが安全であることを信頼しながら、コア・ビジネスに集中できます。

次の主要なポイントについて考えてみます:

- IPネットワークは、セキュリティは後付けで、信頼された環境で成功するように設計されています。

- クラウドにおける現在のネットワーク・セキュリティは、クラウドにデータがあるセキュリティに配慮した企業顧客には十分に堅牢ではありません。

- ZPRは、クラウド・ネットワーク・セキュリティのパラダイム・シフトです。セキュリティを意図ベースのデータ中心のセキュリティ・ソリューションに移行することは、より堅牢です。

- ZPRは、クラウド、オンプレミス、ハイブリッド・クラウド、マルチクラウド環境で使用できるオープン・スタンダードを使用して構築されています。

Oracle Cloud Infrastructure Engineeringは、エンタープライズ顧客にとって最も要求の厳しいワークロードを処理し、クラウド・プラットフォームの設計について考え方を変えることを迫られました。Pradeep Vincentやその他の経験豊富なエンジニアがOracleでホストするこのFirst Principlesシリーズの一部として、これらのエンジニアリングについて詳しく説明します。

詳細は、次のリソースを参照してください: