※ 本記事は、Josh Hammer, Nelson Chen, Thomas McCloskeyによる”Accelerating your zero trust journey on OCI with zero trust landing zone“を翻訳したものです。

2024年10月9日

新しいOracle Cloud Infrastructure (OCI) Zero Trust Landing Zoneの早期プレビューを発表できることを嬉しく思います。これは、クラウド・テナンシのセキュアで高パフォーマンスのアーキテクチャの両方に対してワンクリック・プロビジョニングを可能にする新しいソリューションであり、信頼性の低い特定の要件を満たすために必要な主要サービスのデプロイメントと強化された構成を備えています。ゼロ・トラストのアプローチは、米国政府のサイバーセキュリティとインフラストラクチャ・セキュリティ機関(CISA)、英国政府の国家サイバーセキュリティ・センターの原則、および世界中の他の政府機関が定めた推奨事項に基づいています。

なぜゼロ・トラスト?

サイバー攻撃は、企業や政府機関を悩ませ続けています。旧来の境界ベースのセキュリティ体制では、攻撃の量と巧妙さに追いつくことができません。境界線が突破されると、攻撃者はさらに広範な重要データへのアクセスと権限を得ることになり、その余波は組織を機能不全に陥れかねません。

ゼロ・トラストは、エンタープライズ・データと資産を保護するための高度なセキュリティ・パラダイムであり、「侵害を想定する」という考え方を採用しています。ゼロ・トラスト・アーキテクチャは、企業の重要なコンポーネントを保護し、横移動をブロックして露出を制限し、侵害の可能性の影響範囲を最小限に抑えることに重点を置いています。ゼロ・トラストは、データと資産の両方を保護しつつ、異常を特定するための継続的な監視を実施し、違反の可能性を示すシステムを迅速にロック・ダウンするアプローチです。

この目標を達成するために、ゼロ・トラストは、ポリシー強制ポイント(PEP)によってリソースへのアクセスが許可または拒否される前に、すべてのリクエストがポリシー・エンジン(PE)による再認証および再承認を受ける場合に、「信頼しない、常に検証する」という概念を導入し、継続的な検証を課します。

米国政府の執行命令とゼロ・トラスト要件

幅広い業界の多くの政府や企業は、ゼロ・トラスト原則の実施を要求し始めています。米国立標準技術研究所(NIST)は、ゼロ・トラスト・デプロイメントの原則と目的を詳細に記述したSpecial Publication 800-207を公表しています。Cybersecurity and Infrastructure Security Agency (CISA)は、ゼロ・トラスト・アプローチを実施するためのガイドラインを発表しました。国家安全保障局(NSA)は、ゼロ・トラスト・セキュリティ・モデルの採用に関するいくつかの技術的ガイダンス・ペーパーと、各柱のゼロ・トラスト・マチュリティの推進に関するいくつかの論文を発表しました。最後に、米国大統領の事務所は、2024年度末までにゼロ・トラスト・ベースライン原則を実施する米国政府機関への指令を出しました。

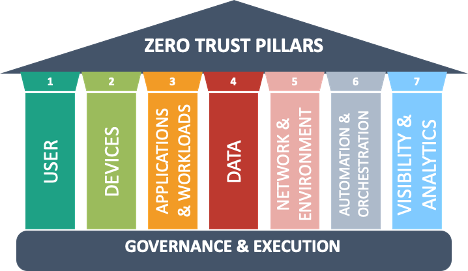

公表されているガイドラインの多くは、ゼロ・トラストの実施を保護の柱に分解しています。CISAとDODは、ゼロ・トラスト(ユーザー、デバイス、アプリケーションとワークロード、データ、ネットワーク環境、自動化とオーケストレーション、可視性と分析)の主要な柱を定義します。

これらの柱はすべて技術的な解決策を必要とします。可視性と分析、自動化、オーケストレーションの柱は、最初の5つの柱の企業全体の包括的な機能と交差しています。オラクルの見解は、ガバナンスと実行が、ミッションクリティカルなシステムのあらゆる側面を保護するために、これらすべてのテクノロジ・ピラーの実装と管理を確実に成功させるための鍵であるということです。

ゼロ・トラストへの企業の取り組みとOCI Landing Zonesの支援

組織全体の大幅な変更を必要とするゼロ・トラスト・アーキテクチャを採用するなどのイニシアチブを展開すると、組織内でかなりの時間とリソースがかかる可能性があり、新しいテクノロジの実装が企業のセキュリティ体制を危険にさらさないように、方法的かつ反復可能な方法で実行する必要があります。

Landing zonesは、クラウド・リソースを反復可能で一貫した方法でプロビジョニングするための、認定されたアーキテクチャとベスト・プラクティス・ベースの構成を備えた、キュレートされた事前構成済テンプレートを提供するinfrastructure-as-codeソリューションです。OCIは、CIS認定Core Landing Zoneや政府ワークロード向けのSCCAなど、さまざまなユース・ケースに対応した複数のlanding zonesをすでに提供しています。他のすべてのテンプレートと同様に、新たに追加されたZero Trust Landing Zoneは、OCI Landing Zonesフレームワークの一部であるオープン・ソースのTerraformベースのモジュールで構成されています。最近、このフレームワークを改良し、拡張性と拡張性を向上させ、既存のlanding zonesを更新して新しい機能を利用しました。新しいフレームワークの詳細は、GitHubを参照してください。

OCI zero trust landing zone

新しいOCI Zero Trust Landing Zoneは、顧客の学習曲線、試行錯誤、意思決定ポイントを簡素化し、ゼロ・トラストのための最適なプロビジョニングを支援する簡単な消費ビークルと一貫したデプロイメントにより、顧客のOCIにおけるゼロ・トラストへの旅を加速します。さらに、OCI Zero Trust Landing Zoneは適応可能なソリューションとして設計されており、ゼロ・トラスト・ピラー全体でさまざまな要件に対応するために、より関連性の高いサービスを立ち上げながら、お客様のニーズと将来の拡張性を満たすカスタマイズを可能にします。

すべてのOCI Landing Zonesと同様に、Zero Trust Landing Zoneは、CISガイダンスに基づいており、CIS OCI Foundations Benchmark v2.0.0に準拠しています。CISフレームワークは、英国のNCSCゼロ・トラスト要件のほとんどをすでに満たしており、この技術概要のマッピングを参照しており、米国のNIST要件を満たすように拡張されています。

OCI zero trust landing zoneは、次のクラウド・サービスおよびコンポーネントをプロビジョニングします:

- ベース・テナンシ: このソリューションは、最適なクラウド基盤に推奨されるすべてのOCIサービスをベース・テナンシにベスト・プラクティスベースのアーキテクチャにプロビジョニングします。これらのサービスには、Identity and Access Management (IAM)、Networking、Key Management (KMS)、Oracle Cloud Guard、Vulnerability Scanning、Bastion、Logging、Events (Auditing)、Notifications、Security Zonesなどがあります。また、Oracle Cloud Marketplaceのパートナーと統合することで、アプリケーションとワークロード、デバイス、可視性に関するゼロ・トラスト・ネットワーク・アクセス(ZTNA)などの他の制御を実装することもできます。

- NISTおよびCISAで定義されているゼロ・トラスト・アーキテクチャのデータ・ピラーに関する要件をサポートする次のOCIサービス:

- Oracle Access Governance (OAG): 属性ベースおよびポリシーベースのアクセス制御を有効にします。OCI Access Governanceは、属性ベースのアクセス制御(ABAC)とポリシーベースのアクセス制御(PBAC)を実装する機能を提供します。PBACは、場所、ユーザー属性、以前の行動など、より多くの属性またはコンテキスト情報を必要とするアイデンティティ、デバイス、およびアプリケーションに基づいて、動的ポリシーをサポートするためのゼロトラスト要件を直接サポートします。Access Governanceは、セキュリティとアイデンティティの世界に対する「誰が何にアクセスできるか?」への答えを提供します。

- OCI zero trust packet routing (ZPR): 仮想クラウド・ネットワーク(VCN)レベルでネットワーク・マイクロセグメンテーションを適用する新しいOCIサービスにより、移動中のデータ違反を検出し、データ損失防止機能を提供できます。ZPRは、お客様がセキュリティの意図を説明するために人間が読めるポリシーを使用できるようにすることで、データ・セキュリティを簡素化し、ZPRはデータ保護を実施します。ZPRポリシーはVCNレベルで作業し、データ損失防止(DLP)を提供します。ワークロードまたは仮想マシン(VM)がVCNレベルで分離されている場合、ZPRは、誤った構成のために不注意に、または意図的にサイバー攻撃から、データ漏洩が起こらないようにするのに役立ちます。現在、ZPRは制限使用にあり、正式リリース(GA)後にZero Trust Landing Zoneに追加されます。

- Oracle Access Governance (OAG): 属性ベースおよびポリシーベースのアクセス制御を有効にします。OCI Access Governanceは、属性ベースのアクセス制御(ABAC)とポリシーベースのアクセス制御(PBAC)を実装する機能を提供します。PBACは、場所、ユーザー属性、以前の行動など、より多くの属性またはコンテキスト情報を必要とするアイデンティティ、デバイス、およびアプリケーションに基づいて、動的ポリシーをサポートするためのゼロトラスト要件を直接サポートします。Access Governanceは、セキュリティとアイデンティティの世界に対する「誰が何にアクセスできるか?」への答えを提供します。

- プラガブルZTNA機能: ZTNAは、ゼロ・トラスト・アーキテクチャのネットワーク環境の柱に関する要件を満たしています。お客様と話し合う中で、マルチクラウドおよびオンプレミス環境向けの標準のZTNAソリューションをすでに決定している人もいました。パートナーと協力して、Fortinet社のDerrick Gooch氏が開発した、このバージョンのlanding zoneに含まれるFortinet ZTNAプラグインなど、Zero Trust Landing ZoneソリューションへのZTNA統合を開発しました。この統合により、お客様は、Fortinet、Palo Alto、Ciscoなどの優先ファイアウォールベースのZTNAソリューションをプラグインし、すべてのOCI、マルチクラウド、オンプレミス環境で有効にすることができます。

- ネットワークの機能拡張: Zero Trust Landing Zoneは、Fortinet社のFortiGateのような次世代ファイアウォールを備えた非武装ゾーン(DMZ)VCNを持つハブアンドスポーク・アーキテクチャを使用します。OCIネットワーク設計により、アプリケーションをVCNで分離し、それらのVCNの内外のすべてのトラフィックをファイアウォールを通過して高度な検査を行うことができます。次世代ファイアウォールは、高度な検査に加えて、ユーザーのデバイスを評価し、ユーザーの認証と認可を集中管理されたアイデンティティ・ストアに指示する強制ポイントとして機能するZTNA機能を提供します。

また、ネットワーク層では、ZPRがセキュリティー属性に基づいてホスト通信にプラスのセキュリティーを提供できるようにします。同様のタグは、次世代のファイアウォールでも使用され、すべてのVCNにわたって制御を拡張します。

- 可観測性の拡張機能: 次世代のファイアウォール、サーバー・ログ、OCI LoggingおよびOCI監査データからのこのコンテキストはすべて、Stellar Cyberなどのセキュリティ情報およびイベント管理(SIEM)に集約され、アクティビティを監視するための可視性と分析を提供します。SIEMでは、脅威インテリジェンスを使用してログを充実させ、効果的な検出と対応を実現することもできます。

リファレンス・アーキテクチャ

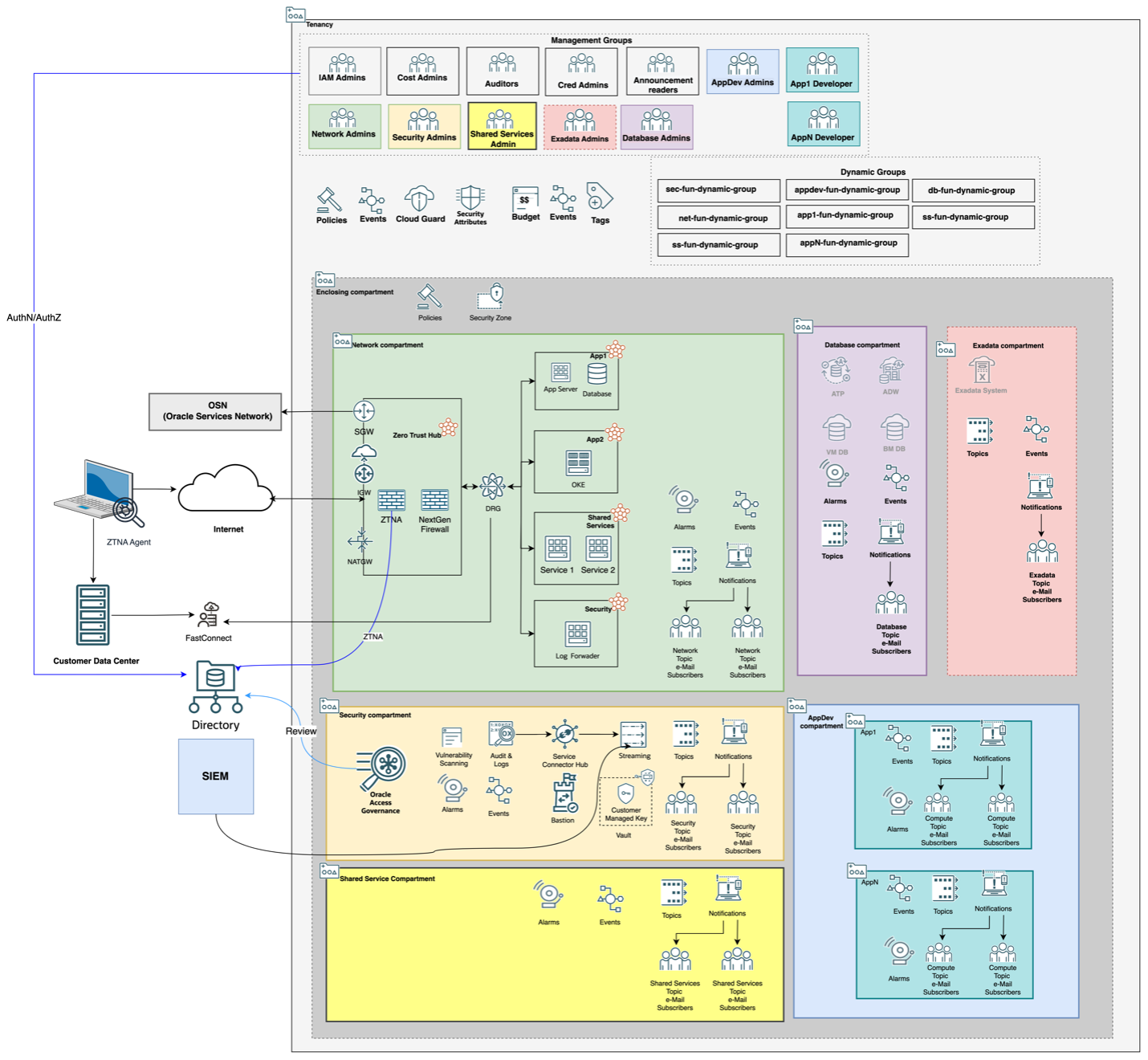

次の図は、OCI Zero Trust Landing Zoneでプロビジョニングされる主要なサービスを示しています。

OCI Zero Trust Landing Zoneによってプロビジョニングされたサービスを組み合わせることで、お客様はゼロ・トラストへの道のりを加速し、セキュリティ体制を強化することができます。様々なゼロ・トラスト機能を実現するサービスが増えるにつれて、landing zoneが更新され、顧客はクラウド・テナンシを更新してゼロ・トラスト・アーキテクチャを継続的に進化させることができます。

OCI zero trust landing zoneの新しいプレビューを今すぐご覧ください!

OCI Zero Trust Landing Zoneを今すぐGitHubでご確認ください。現在、早期プレビューで利用可能であり、近日公開予定です。また、このブログ記事を読んで、このソリューションが構築されている新しい標準化されたOCI Landing Zonesフレームワークの詳細(早期プレビューで利用可能)を確認することもできます。質問やコメントがある場合は、作者に連絡したり、GitHubにコメントを追加することを躊躇しないでください。

今週のOracle CloudWorldに参加? エクスポ・ホールにあるSecurity and IdentityのOCIデモpodで、新しいソリューションのデモを見て、ユース・ケースについてセキュリティ・エキスパートとチャットしてください。また、OCI Landing Zonesフレームワーク、ゼロ・トラストおよび関連サービスの詳細は、次のトークもご覧ください: