この連載のパート1では、既存のADWおよびOCI環境でData Safeを使用するための準備作業について確認しました。まだパート1を読んでいない場合や、ざっと復習したい場合は、こちらをご覧ください。 https://blogs.oracle.com/otnjp/keeping-your-autonomous-data-warehouse-secure-with-data-safe-part-1-ja

パート2では、新しくデプロイしたData Safe環境をAutonomous Data Warehouseインスタンスに接続するプロセスについて確認していきます。オラクルのクラウド・サービスはどれもそうですが、Data Safeコントロール・センターは特定のOCI地域データセンター内にデプロイされています。このため、別のデータセンターに切り替える場合は、新しくData Safe環境をデプロイする必要が生じるのでご注意ください。

Data Safeサービス・コンソールの起動

パート1の最後でFrankfurtデータセンター内のData Safeを有効化しました。このため、新しく作成したOCI資格証明を使用してOracle Cloudにログインすると、ハンバーガー・メニューにData Safeが表示されます。

「Data Safe」を選択すると、Data Safeランディング・パッド・ページが表示されます。次のステップでサービス・コンソールを起動します(ランディング・パッド・ページには「Service Console」ボタンしか表示されないのに、なぜ自動的にサービス・コンソールを表示しないのかと不思議に感じるかもしれません。とても良い疑問です。この連載の最後にはランディング・パッド・ページにもっと多くの情報が表示されるので、そのときもう一度この点について考えましょう)。

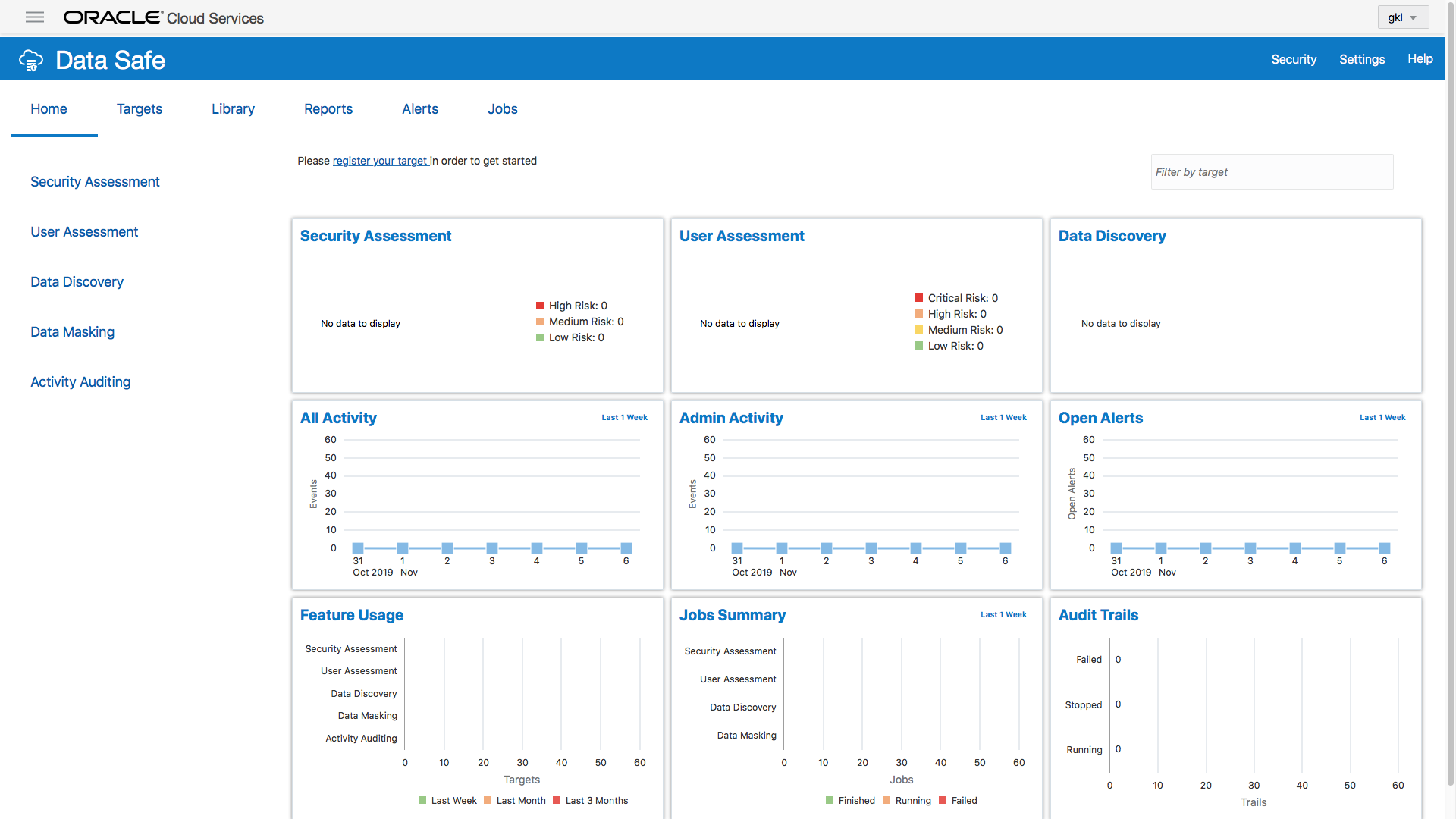

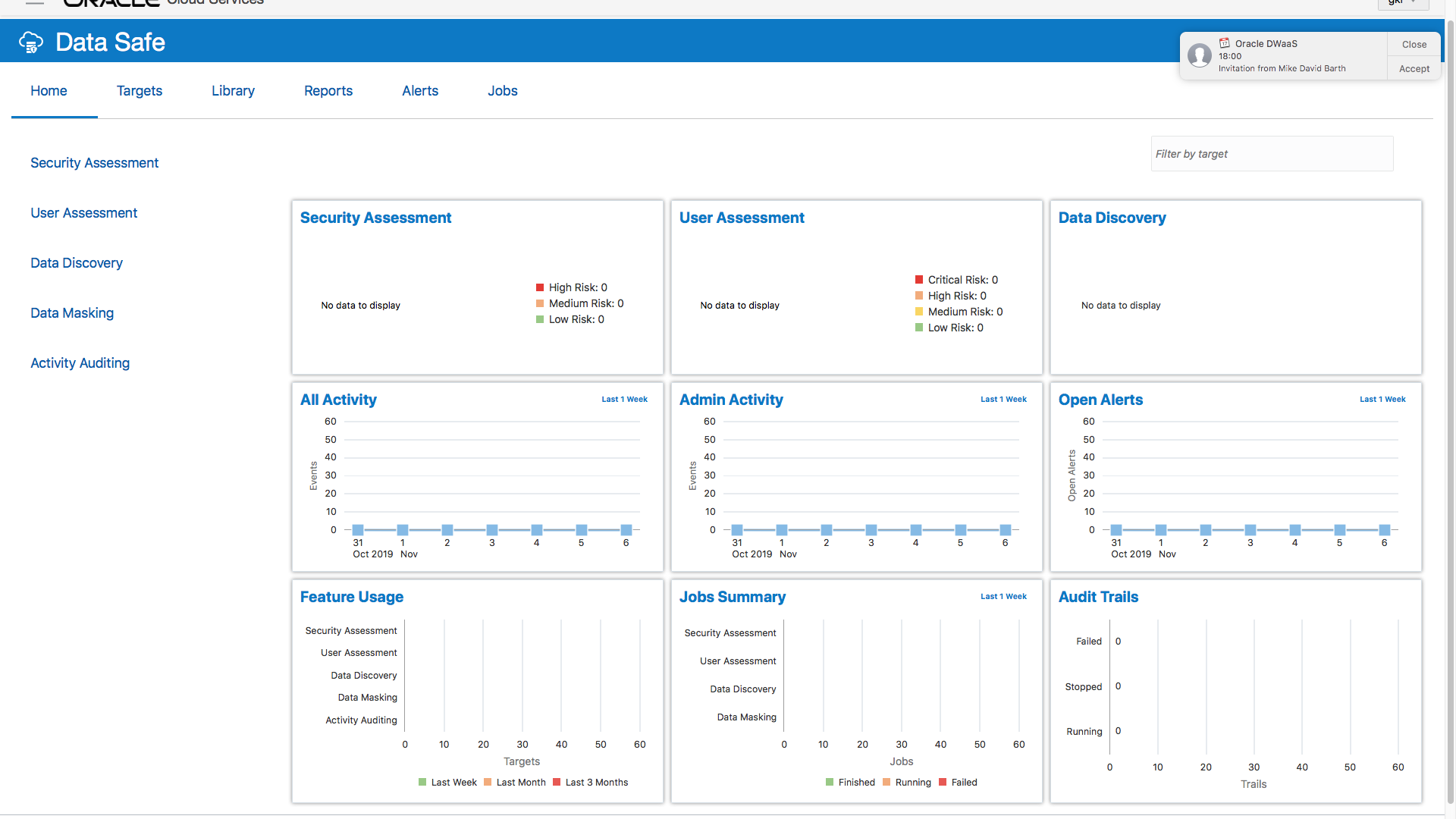

「Service Console」ボタンをクリックすると、次のような新しいウィンドウが表示されます。

この時点では、グラフにもその他のページにも情報は表示されていません。これはまだデータウェアハウス・インスタンスを登録していないからです。登録は次のステップで行います。

Data SafeへのADWの登録

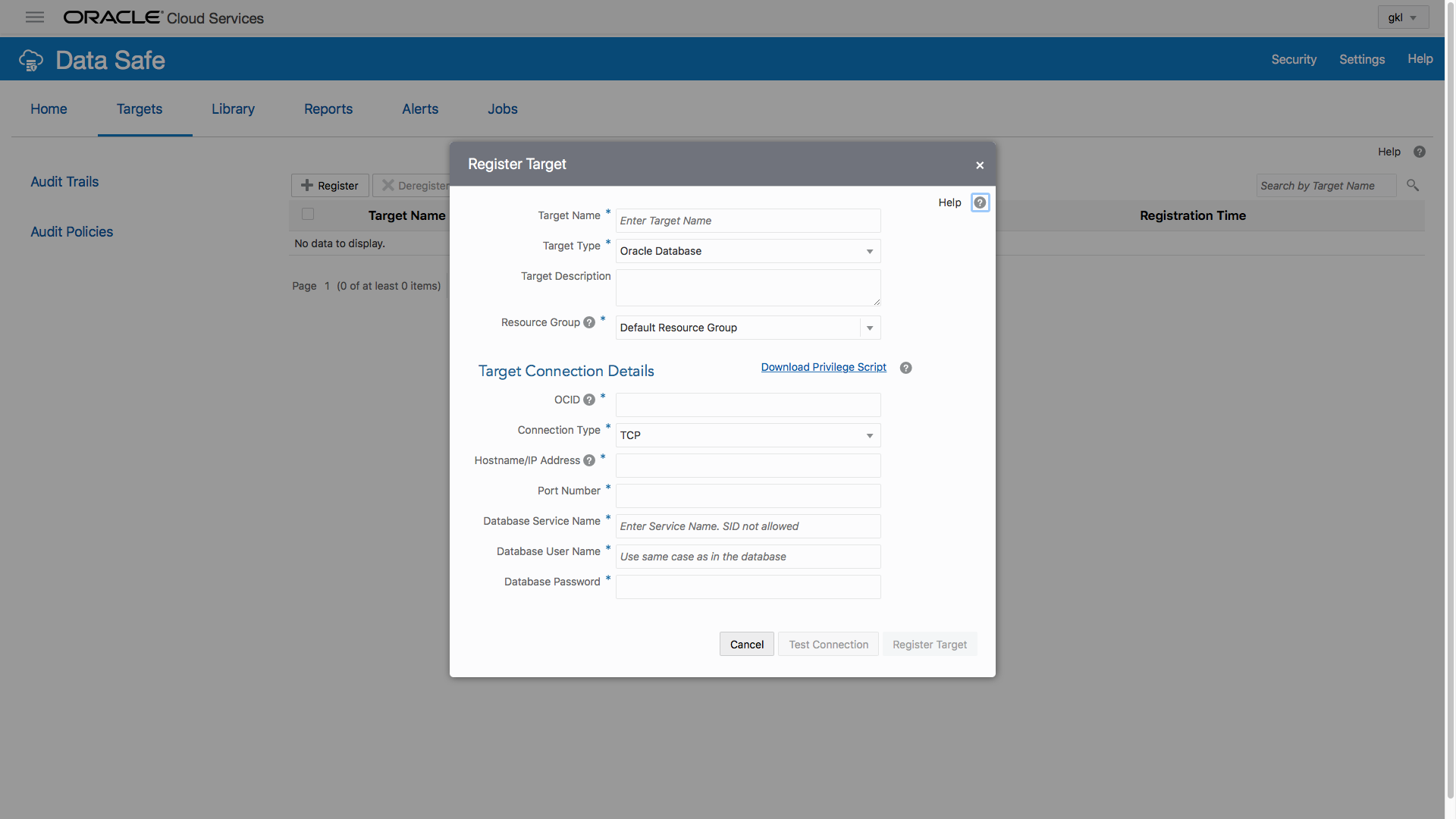

Data Safeライブラリに含まれるレポートを生成するには、Data SafeにADWを登録する必要があります。 はじめに、ページ上部のメニューから「Targets」タブを選択します。

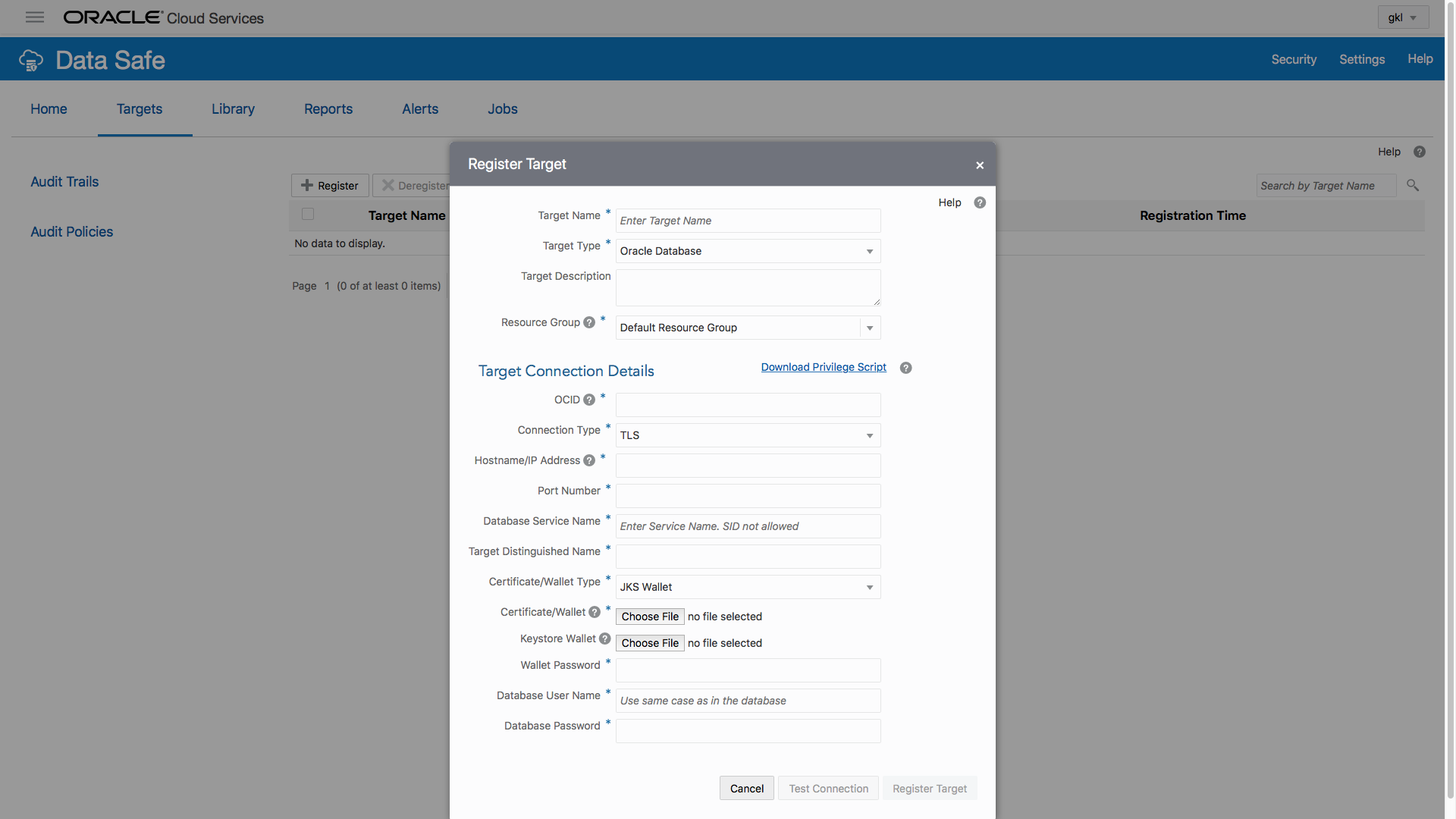

「Register」ボタンをクリックするとフォームが表示されるので、ADWの接続情報を入力します。

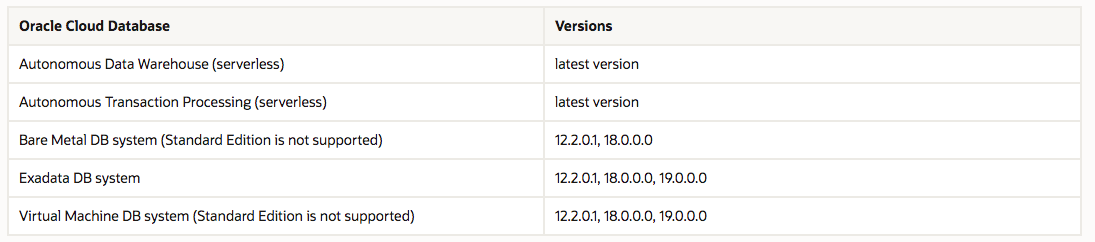

Data Safeと連携できるのはAutonomous Databaseだけではありません。以下のクラウド・データベースも登録できます。

ただし、Data Safeでサポートされているのはサーバーレス・デプロイメントのAutonomous Databaseのみであり、”専用サーバー”は現在サポートされていません。詳しい情報はこちらを参照してください。 https://docs.oracle.com/en/cloud/paas/data-safe/udscs/supported-target-databases.html

ADW(およびATP)の場合、最初に接続タイプをTLSに変更します。変更すると、フォームに追加フィールドが表示されます(通常DI/ETLまたはBIツールからADWの接続を設定している場合、この方法が一番わかりやすいでしょう)。

ADWインスタンスの登録には多くの情報を入力する必要があると思えるかもしれませんが、ご安心ください。ほとんどの必要情報を含んだzipファイルをOCI ADBコンソールからダウンロードできます。実質的に必要なのはインスタンスのウォレット・ファイルですが、その前にフォーム上部のフィールドを入力しましょう。

残るはADWインスタンスに関する情報です。入手方法を次のステップで説明します。

ADW接続情報の収集

ADWインスタンスのOCIコンソール・ページに切り替えて、”OCID“というラベルの行を見つけます。これが最初に入手する情報です。”Show”と”Copy”という2つのリンクがあります。

「Copy」をクリックしてからData Safeページに戻り、「OCID」フィールドに貼り付けます。このほかに、ホスト名、ポート、サービス名、ターゲット識別名、セキュア・ウォレット・ファイルなどの情報が必要です。これらを入手するため、ウォレット・ファイルをダウンロードします。ウォレット・ファイルにアクセスするには、「DB Connection」ボタンをクリックします。ポップアップ表示されたフォームで、「Download Wallet」ボタンをクリックしてパスワードを入力します。あとで必要になるので、このパスワードをメモしておいてください。

ファイルをダウンロードしたら、ファイルシステム上にあるファイルを解凍します。解凍したフォルダには以下のファイルが含まれます。

Data Safeのターゲット登録フォームに戻りましょう。次に入力する4つのフィールドのデータはtnsnames.oraファイルから確認できます。Data Safeレポートの実行は緊急性の高いワークロードではないので、今回の接続には”low service”を使用します。

“low service”についてご存知ない場合は、ADWドキュメントのセクション12の「Managing Concurrency and Priorities on Autonomous Data Warehouse」にざっと目を通すことをおすすめします。簡単に言うと、ADWインスタンスに接続するとき、low、medium、highのいずれかのサービスを選ぶ必要があります。このサービスは以下の特性を持つコンシューマ・グループ(LOW、MEDIUM、またはHIGH)にマッピングされます。

- HIGH:リソース: もっとも多い、同時実行性: もっとも低い。問合せは並列で実行。

- MEDIUM:リソース: HIGHより少ない、同時実行性: HIGHより高い。問合せは並列で実行。

- LOW:リソース: もっとも少ない、同時実行性: もっとも高い。問合せは順番に実行。

いずれにせよ、ジョブが実行されれば問題ありません。tnsnames.oraファイルからlow-service接続用の情報を探します。以下のような行が見つかります。

adwdemo_low = (description=(address=(protocol=tcps)(port=1522)(host=xxxxxx.oraclecloud.com))(connect_data=(service_name=xxxxx_adwdemo_low.xxxxxxx))(security=(ssl_server_cert_dn=”CN=xxxxxx.oraclecloud.com,OU=Oracle,O=Oracle Corporation,L=Redwood City,ST=California,C=US”)))

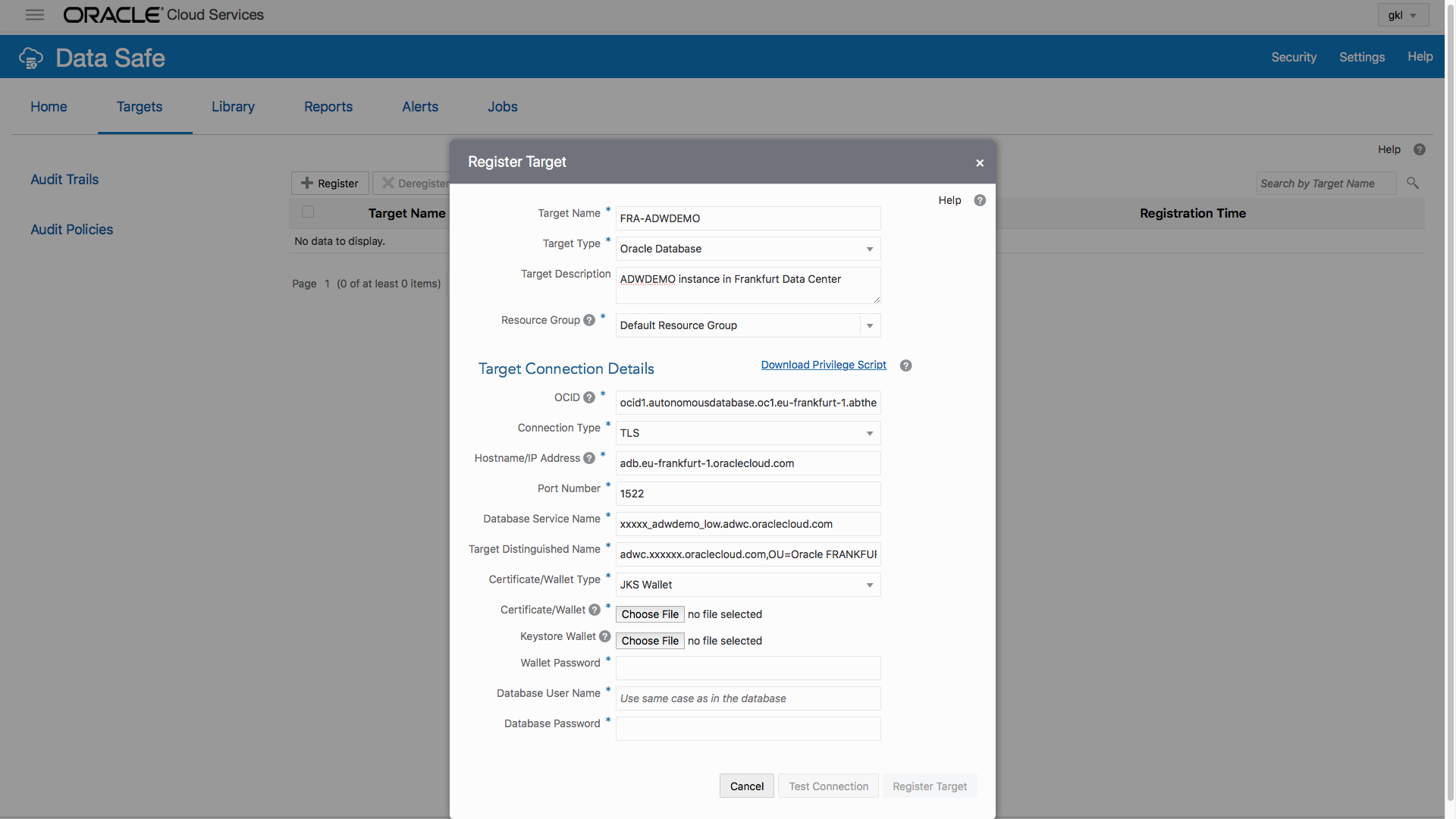

host、port、service_name、ssl_server_cert_dnの値をコピーして、”TLS”プルダウン・メニュー項目の下にある4つのフィールドに貼り付けます。 フォームは以下のようになります。

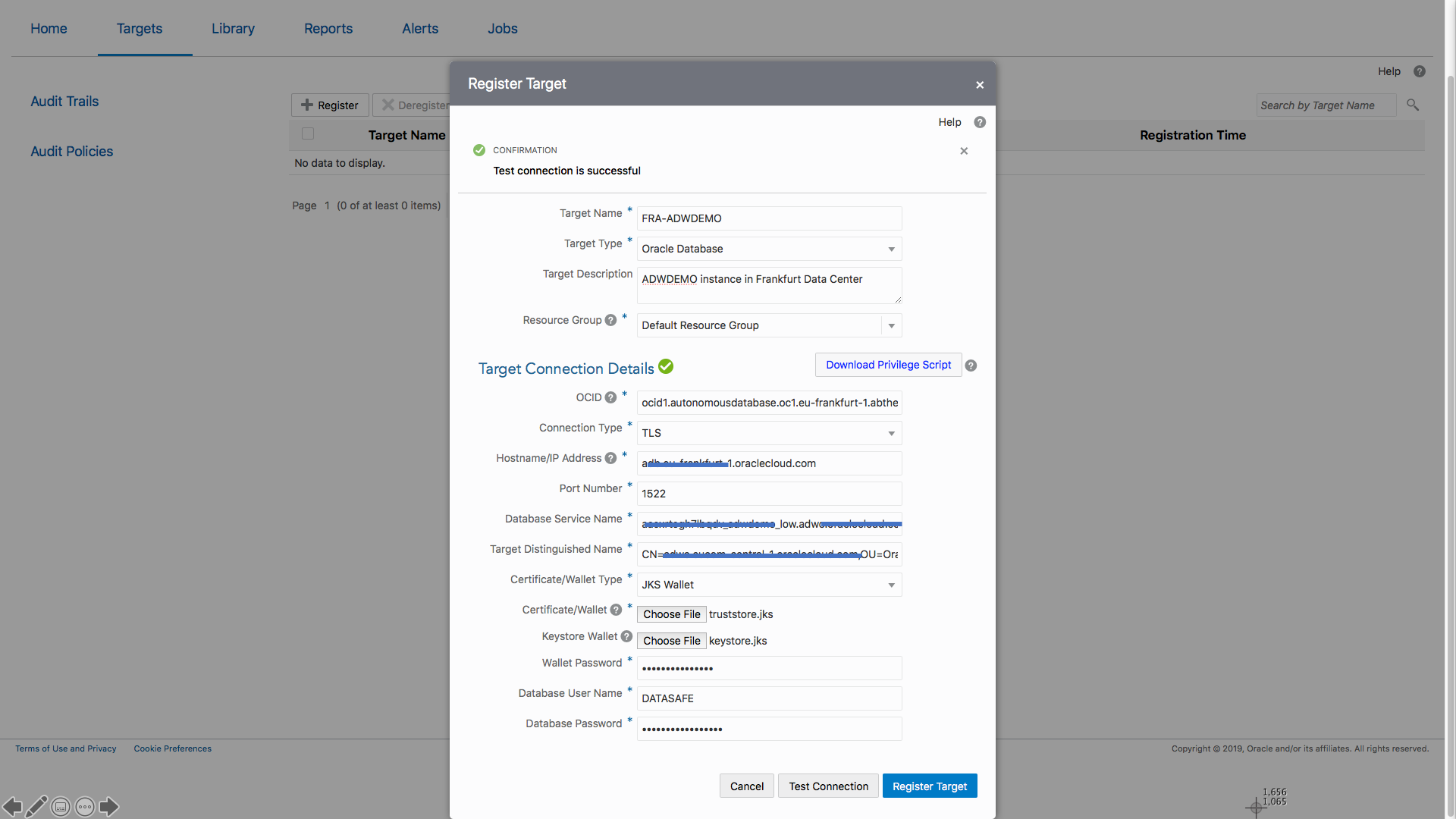

あと少しです。Wallet Typeに”JKS Wallet”を設定します。Certificate/Walletには、ダウンロード後に解凍した接続ファイル”truststore.jks”を指定します。同じディレクトリ/フォルダにある”keystone.jks”ファイルをKeystore Walletに指定します。その下のフィールドには、zipされた接続ファイルをダウンロードするときにOCI ADWコンソール・ページで使用したパスワードを入力します。

最後に、ADWインスタンスのユーザー名/パスワードを入力します。このユーザーは、この連載のパート1で作成したDATASAFEです。

「Test Connection」ボタンをクリックする前に、PL/SQLスクリプトを実行する必要があります。このスクリプトは、新しいデータベース・ユーザーであるDATASAFEに権限を付与して、Data Safeのさまざまなチェックを問題なく実行できるようにするものです。

ダウンロード・ボタンをクリックして、dscs_privileges.sqlというPL/SQLスクリプトを見つけます。SQL Developer(または任意のツール)を使用し、標準のADMINユーザーとしてログインしてからスクリプトを実行します(コピー&貼付けを使用)。スクリプトのログをチェックすると、以下のようなメッセージが確認できます。

Enter value for USERNAME (case sensitive matching the username from dba_users)

Setting USERNAME to DATASAFE

Enter value for TYPE (grant/revoke)

Setting TYPE to GRANT

Enter value for MODE (audit_collection/audit_setting/data_discovery/masking/assessment/all)

Setting MODE to ALL

Granting AUDIT_COLLECTION privileges to “DATASAFE” …

Granting AUDIT_SETTING privileges to “DATASAFE” …

Granting DATA_DISCOVERY role to “DATASAFE” …

Granting MASKING role to “DATASAFE” …

Granting ASSESSMENT role to “DATASAFE” …

Done.

Disconnected from Oracle Database 18c Enterprise Edition Release 18.0.0.0.0 – Production

Version 18.4.0.0.0

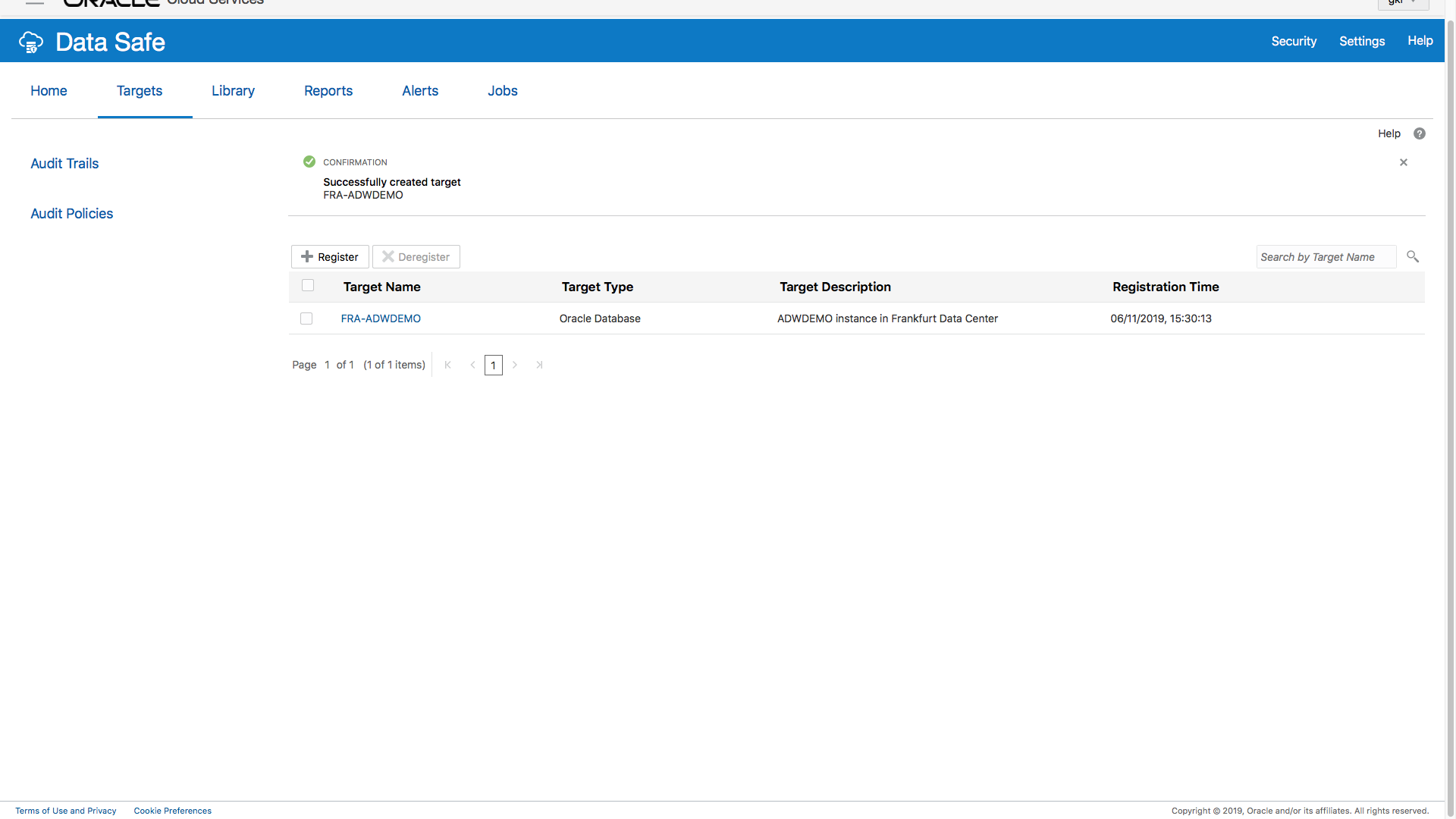

以上で接続をテストする準備が整いました。「Test Connection」ボタンをクリックすると、接続に成功し、緑のチェック・マークが表示されます。

パート2のまとめ

パート3を近日公開予定

詳細情報

ドキュメント – まずはここから: https://docs.oracle.com/en/cloud/paas/data-safe/udscs/oracle-data-safe-overview.html

Oracle.comのData Safeページ – https://www.oracle.com/database/technologies/security/data-safe.html

データベース・セキュリティ・ブログ: https://blogs.oracle.com/cloudsecurity/db-sec

- https://blogs.oracle.com/cloudsecurity/keep-your-data-safe-with-oracle-autonomous-database-today

- https://blogs.oracle.com/cloudsecurity/keeping-your-data-safe-part-4-auditing-your-cloud-databases

※本記事は、Keith Laker (Senior Principal Product Manager)による”Keeping Your Autonomous Data Warehouse Secure with Data Safe Part 2“を翻訳したものです。